hoaxisr

Участники форума-

Постов

688 -

Зарегистрирован

-

Посещение

-

Победитель дней

20

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент hoaxisr

-

Это не дополнительный пароль. Это значит или пароль неправильный или вы пытаесь попасть в SSH роутера по неправильному логину. Для SSH роутера пара пользователь - admin пароль -- пароль от веб-интерфейса для admin

-

Можно я немного порассуждаю над вашей задумкой? Вы ведь можете напрямую, без использования xkeen, HR или другого решения настроить mihomo. Сделать у него в конфигурации все нужные правила и использовать этот инструмент для маршрутизации. Тем более его (mihomo) система маршрутизации очень серьезно в лучшую сторону поскольку опирается не на маршрутизацию в IP после резолва доменного имени, а маршрутизирует по связке SNI+IP. Т.е. когда вы на больших CDN на одном IP могут быть несколько сайтов/сервисов в интерфейс для маршрутизации не уйдут сайты, которые вы туда не направляли. Плюсом xkeen конечно является "обвязка" правилами для направление в mihomo пакетов, правда вы можете это реализовать и без xkeen, через okgtun и политики доступа. Единственное ограничение этой стратегии весьма слабое устройство. KN-1811 хоть и ARM, но ожидать от него какой-то сверхпроизводительности не стоит. Ведь по сути вы построите роутер на роутере.

- 134 ответа

-

- 2

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

https://github.com/hoaxisr/amneziawg-linux-kernel-module-keenetic Тут можно все прочесть.

-

Попробуйте спросить у ИИ - они вам настрогают этих HEX stream'ов сколько угодно, каких угодно, если вам не подходит метод описанные в документации.

-

Методом описанным на сайте Amnezia и помощью железного разума.

-

Реакции были. Вам привели даже ссылку. Во-вторых, не кажется вам странным, что вы считаете нормальным требовать что-то? Ну вот почему вы считаете, что можете потребовать от производителя угодить вашим желаниям? Это ведь не вопрос технической поддержки, неисправности или неожидаемой работы устройства, это развитие и добавление функционала которого в нем сейчас нет, да, здорово, если у разработчиков будет ресурс на имплементацию этого пожелания, но никто не обещал вам, что любое желание (пусть объединяющее много людей) будет сделано моментально, в течение дня и тут же вам выдано, ведь так? Вы можете не знать и половины внутренней кухни производителя, возможные риски, текущие планы, перспективные планы, вы думаете там сидит специальный человек и ждет когда вы придете и потребуете срочно вам ответить и сразу все сделать? В реальном мире это работает не так.

- 154 ответа

-

- 10

-

-

Да я пошел чуть дальше и настрогал этих паттернов 🤣 по UDP много чего общается легитимного пока

-

Хм. Я возможно ошибаюсь, но для того чтобы добавить в Mesh устройство, оно должно быть сброшено до заводских настроек, не иметь пароля администратора и в процессе оно обновляется до последнего релиза в стабильном канале обновлений. И мнение пользователя на этот счет не учитывается. Но я могу ошибаться, и поведение другое. Знающие люди поправят если это не так.

- 84 ответа

-

- keeneticos 5.0

- beta1

- (и ещё 7 )

-

вынести его в отдельный сегмент сети например, а в magitrickle по-умолчанию маршрутизация работает только на br0. Домашний сервер будет в br1 и не будет его трафик маршрутизироваться через правила этой программы насколько я понимаю.

- 4 ответа

-

- 1

-

-

Я думаю (сугубо личное мнение), что все эти различные варианты прокси (а это по своей сути больше прокси, чем туннель) не будут добавлены нативно, в том числе потому что весят много, поддерживать сложно, изучать чужую работу и адаптировать ее к прошивке это большие затраты человеческих ресурсов. Я нисколько не против самой темы и предложения, не подумайте дурного, но реальность такова, что быстрее и эффективнее использовать возможности Entware для экспериментов в этой области. А вся это https мимикрия может довольно быстро закончиться при более активном развертывании 16-20кб блока, и там будет уже не важно vless, trusttunnel или еще чего модное, стильное, молодёжное.

-

А это by design так. При добавлении устройства в mesh оно обновляется до последнего релиза.

- 84 ответа

-

- keeneticos 5.0

- beta1

- (и ещё 7 )

-

Самый радикальный способ - использовать интернет в такой стране, где не блокируют сервисы cloudflare. Менее радикальный - найти такие параметры i1-i5 которые позволят туннелю жить дольше. Но, с учетом того, что предлагается на сайте в инструкции, это вряд ли поможет. Там 90% это паттерны TCP, которые не подходят для UDP трафика Wireguard.

-

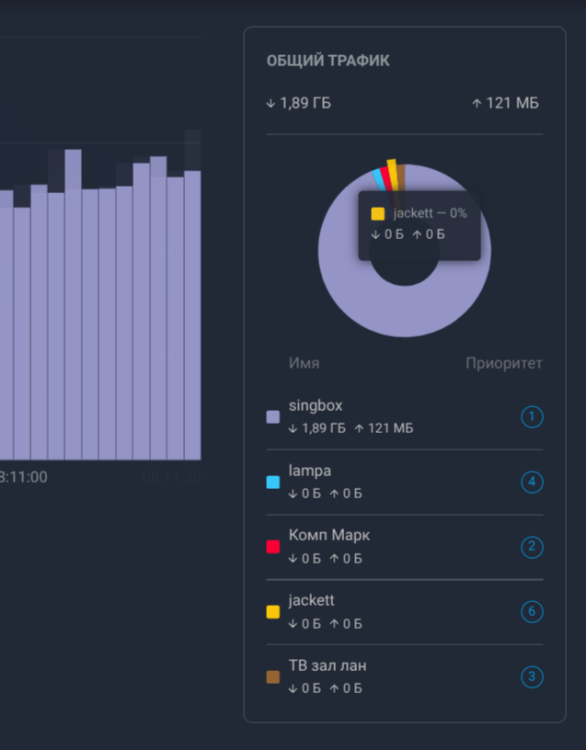

Не то, чтобы это баг скорее вопрос к обсуждению, теперь к сути - у меня архитектура локальной сети предполагает, что ни одно устройство (кроме двух точек доступа) не использует роутер как шлюз по умолчанию. Соответственно в мониторе трафика я не предполагаю увидеть вот такую картинку: То есть у всех устройств кроме одного единственного нет потока трафика через роутер (все по 0/0 Б), но при этом для них выделяется место в круговом чарте некой величины (видимо это какое-то дефолт значение для 0% - тут я могу ошибаться и это может быть не так). Отсюда вопрос - можно ли изменить этот подход и не показывать ТОП-5 потребителей, если потребления у них нет? Потому что при октрытии этой страницы я ожидаю увидеть только 1 устройство, а если вижу другие то сначала возникает мысль, что что-то пошло не так. Или мои ожидания от этого монитора не верны и отображение включает трафик не только LAN <--> ISP, но и LAN <--> роутер, но он настолько незначительный, что при округлении получается 0 Б, а по факту он все же есть и поэтому происходит вот такое отображение?

-

Тут дело в том, что не во всех местах сделано единообразно. Местами ссылки без подчеркивания. Местами с подчеркиванием. И вот поэтому это все не консистентность дизайна. Не баг конечно, но не последоставательно и не цельно.

-

Если у вас self-hosted AmneziaWG, установленная через приложение AmneziaVPN то на сервере не настроен IPv6 по умолчанию. В конфигурациях peer нет IPv6 адресов. Инструкция (какая?) возможно не содержит всех вариантов настройки, но вы пошли правильным путем и если у вас есть в conf файле IPv6 адрес, то вы его добавляете правильными командами. Но видимо забываете добавить default маршрут как делали это для IPv4.

-

Среди прочих преимуществ продукта этой компании в маркетинге аккуратно продвигается нарратив про ультимативность возможностей, в этом разрезе да, компании как бизнесу нужно в этой "гонке" участвовать, если она хочет сохранить это реномэ. А вообще как таковой гонки нет. Есть риски. И они растут. Но бизнес это всегда сочетание рисков и прибыли.

-

Я описывал подобную проблему с внешним диском, но ситуация там была такая, что на этом диске в корне есть папка внутри которой есть большое (>10 тысяч) количество файлов. Веб-морда роутера умирает если попробовать открыть этот диск или попытася настроить сервер SMB. в технической поддержке сообщили, что не нужно так делать и хранить на диске такое количество файлов в одной папке По факту роутер не NAS, его возможности сильно ограничены производительностью архитектуры.

-

ах да, она на 3-ей странице и выделена "популярный пост".

-

Подготовить self-test и идти с обращением в техническую поддержку. 5.0.4 объявлена стабильной, а значит проблемы решает техническая поддержка.

-

на второй странице темы есть прекрасная инструкция как реализовать то, что вы хотите

-

AmneziaWG тут ни разу не при чем, и прошивка тоже. Ваш peer ничего не знает про этот протокол, то что это работало до 16.01 не гарантирует его работу в будущем. Не надо смешивать протокол и вариант его обфускации с конечным узлом сервиса, которым вы пользовались. WARP/Proton активно блокируется и теперь и у вас работает как задумано РКН.