-

Постов

277 -

Зарегистрирован

-

Посещение

-

Победитель дней

38

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Сообщения, опубликованные Skrill0

-

-

3 минуты назад, Роберт Зарипов сказал:

у меня почему то не срабатывает redirect после обновление xray запущен и работает

Доброго Вам дня!

Скажите, пожалуйста, а внеслись ли правила в iptables?iptables -t nat -L PREROUTING

Внизу должна быть цепь XRAY_IPV4

А внутри нее правила с Redirectiptables -t nat -L XRAY_IPV4

Примерно такие внизу цепиREDIRECT tcp -- anywhere anywhere redir ports 54837 REDIRECT udp -- anywhere anywhere redir ports 54837

Если все на месте, проверьте, пожалуйста, внесли ли Вы клиента в политику и правильно ли политика называется?

Должна быть назвала «Xkeen», если не меняли переменную. -

4 минуты назад, The_Same сказал:

Добрый день! Подскажите, как можно выключить автоматическое обновление xkeen? При условии, что при установке я выбрал раз в неделю обновление всего. Просто пока все настроено, не хочется ломать. Вручную обновлю, если что.

И Вам доброго дня!

Вот так)xkeen -dkc-

1

1

-

-

-

10 часов назад, bigpu сказал:

Доброго времени вам, и спасибо за обновление!

При запуске ругается на "/opt/etc/init.d/S24xray: line 152: ip: not found"

Получить интерфейс Entware по маскам не отрабатывает?

Доброго Вам утра!

Ошибка говорит, что не найдена утилита «ip», что странно.

Она, если я правильно помню, входит в стандартный пакет Entware.

Проверьте, пожалуйста, а сработют ли у Вас команды из терминалаip rule ip -4 addr -

2 часа назад, dima8421 сказал:

Доброго дня.

При выполнении команды теперь xkeen -stop выдается ошибка

Ошибка: Ошибка: Недопустимое значение xray_mode: OTHER

Доброго Вам утра!

Сегодня будет исправлено. Благодарю!

Пока что можете сами исправить функцию clean_firewall вот такСкрытый текст# Главная функция очистки правил firewall clean_firewall() { local xray_mode xray_mode=$(get_xray_mode) echo -n > "$netfilter_hook" case "$xray_mode" in "TPROXY") clean_firewall_tproxy ;; "REDIRECT") clean_firewall_redirect ;; "OTHER") ;; *) exit_with_error "Недопустимое значение xray_mode: $xray_mode" ;; esac } -

Всем доброй ночи!

Вышла версия 0.9.3

ЖурналСкрытый текстПолностью переписаны методы автозапуска

Полностью изменена логика внесения и сами правила RedirectИсправлены

- Не выгружающийся процесс Xkeen

- Неправильные права на хуке netfilter

-

Оптимизировано время запуска

** Процесс запуска прервется, когда Xray будет загружен

** До 10 попыток + 1 секунда к каждой попытке. -

Изменен ключ xkeen -restart

** Теперь показывает журнал при запуске - Время ожидания внесения правил iptables

Добавлены

- Работа с политиками прошивки

- Автоматическое определение интерфейса политики с возможностью определить вручную

- Список основных LAN адресов согласно RFC5735

- Возможность кастомизации правил Redirect под свои нужды

- Возможность кастомизации init.d под свои нужды | Все переменные с комментариями в шапке скрипта

- Дополнительные комментарии к коду, для кастомизации

Оптимизированы

- Правила Redirect

- Получение актуальной версии Xray

- Определение архитектуры процессора

- Установка необходимых пакетов

- Журналирование Xkeen

Дополнительная информация:

init.dСкрытый текстТеперь Вы можете указать свои переменные в init.d.

А именно:- LAN адреса IPv4 и IPv6, которые не будут направляться на Xray | По умолчанию RFC5735

- Протоколы подключения | По умолчанию tcp udp

- Интерфейс подключения | Определиться из политики. Можно указать вручную

- Имя политики | По умолчанию «xkeen» в любом регистре

- Начальное время для запуска Xray | По умолчанию 2 секунды

- Количество попыток запуска Xray | С каждой попыткой добавляется +1 секунда к следующей

- Названия цепей iptables

ПолитикиСкрытый текстПолитика поумолчанию должна называться «Xkeen».

Можно указать свое название в переменной файла init.

Не чувствительны к регистру.

Теперь с Xray будут работать только клиенты внутри политики.

Обновиться можно командойxkeen -uk

Откатиться на предыдущую версию можно командойxkeen -kbr

Пожалуйста, тестируйте и отпишитесь о результатах.-

4

4

-

56 минут назад, insdr сказал:

Спасибо за пояснение и конфиг. Понял, вы используете redirect, а я пытался на socks, в этом случае это не будет работать, исходя из логики скрипта. Жаль, отказываться от разных профилей на кинетике не хочется.

Доброго Вам вечера)

Сегодня будет обновление, в котором будет добавлена работа политик)

Сейчас этап тестирования, если проблем не возникнет — сегодня же выложу)

-

3

3

-

1

1

-

-

1 минуту назад, The_Same сказал:

И Вам доброго вечера! Как такое реализовать? Это же идеальный вариант, если я правильно понял. Никаких политик не надо будет в web интерфейсе настраивать.

Пока что это можно сделать только как предлагал @jameszero в этом посте.

Но в таком случае не будет работать маршрутизация по GeoIP | GeoData.

Списки нужно будет наполнять вручную, внося домены самостоятельно.-

2

2

-

-

4 минуты назад, The_Same сказал:

Или я чего-то не понял или... В режиме редирект xray сам маршрутизирует весь трафик, в соответствии с файлом роутинга. Скорость при этом режется только для тех сайтов, которые перечислены в списке разблокировки, остальные идут напрямую и скорость не режется совсем. А вот в режиме proxy скорость режется всем сайтам. Или я неправильно понял?

Доброго Вам вечера!

Не совсем правильно)

В режиме REDIRECT все соединение идет на Xray и он принимает решение о маршрутизации.

В итоге, на прокси-клиент идет вообще все.

Но в случае, если Xray принимает решение о подключении по Direct — скорость выше, так как не появляется дополнительного звена в виде сервера, к примеру, в Нидерландах)

Вероятно, под выборочным обходом имеется ввиду принятие решений о маршрутизации на этапе до Xray, к примеру, через список заготовленных вручную доменов. В таком случае на Xray отправятся только те домены, которые должны идти через сервер. -

3 минуты назад, bigpu сказал:

Вы пробовали писать разработчикам? Они пока тут бывают периодически, кто как не они могут подсказать за собственное ПО и его реализацию.

Пока еще не все перепробовала из того, до чего смогла додуматься)

Скорее всего я чего-то не знаю или не замечаю)

Попробую оставшиеся варианты и, если не получится, уже буду всех в ЛС расспрашивать)

-

2

2

-

-

2 минуты назад, bigpu сказал:

Доброго, уважаемая, сейчас будет в режиме redirect работать тот же Вацап, не тестили? И какая скорость теперь достижима на 7621 проце?

И Вам доброго вечера!

На 7621 не проверяла, т.к. у меня его нет.

Но на ARM режется всего на 20мб-30 из 500, когда 1 клиент в политике.

То есть провайдер ~500, Xray ~470.

Насчет WhatsApp — не уверена, в чем конкретно проблема.

Если следить за таблицами, то Redirect работает и пакеты проходят.

Но, при этом, звонки и правда не работают.

В данный момент ищу, что мешает установке правильного соединения в таких случаях.

Все еще пытаю TProxy. Он должен решить почти все текущие проблемы, включая звонки WhatsApp)

Если у кого-нибудь есть идеи, что может мешать ему работать — пожалуйста, пишите в ЛС)-

3

3

-

-

2 часа назад, jameszero сказал:

И да, udp в этом режиме работает, только жаль скорости не добавляет, такая уж реализация прокси в Кинетике

Доброго Вам дня)

На данном этапе скорость можно существенно улучшить и даже управлять с помощью политик клиентами Xray в режиме Redirect.

К сожалению, пока что не решила проблему с UDP и TProxy, но продумала схему существенной оптимизации соединения.

TProxy пока не получается поднять даже самым простым способом

iptables -t mangle -A PREROUTING -p tcp -j TPROXY --on-port 12345

iptables -t mangle -A PREROUTING -p udp -j TPROXY --on-port 12345

Может, какая-то особенность наших устройств. Разбираюсь.

Если интересует метод оптимизации, могу загрузить обновление с ним завтра, но пока что без TProxy.

-

2

2

-

-

5 минут назад, xLamoSx сказал:

Спасибо - связь с сервером появилась - интернет работает, поиск работает, по сайтам бегает в разных зонах.

Из быстрых тестов - speedtest определяет ip адрес забугорного сервера - но скорость при тесте не режет совсем как есть от провайдера 500 Мб так и показывает с небольшим запасом сверху.

Ну и при данных настройках - инста, рутракер, кинопаб - не открываются интел.ком перекидывает в зону RU

Будем разбираться дальше.Вы же чистили routing?

Самое время восстановить его)

На Speedtest должен быть IP сервера. -

44 минуты назад, xLamoSx сказал:

Файл 08_outbounds – вроде так же отредактирован правильно

{

"outbounds": [

// VPS соединение

{

"domainStrategy": "UseIPv4", // Если Ваш сервер не поддерживает IPv6, то рекомендую оставить IPv4

"protocol": "vless",

"settings": {

"vnext": [

{

"address": "80.76.32.29", // IP или доменное имя сервера

"port": 443, // Порт должен совпадать на сервере. Для конфигурации с Reality настоятельно рекомендуется 443

"users": [

{

"encryption": "none",

"flow": "xtls-rprx-vision",

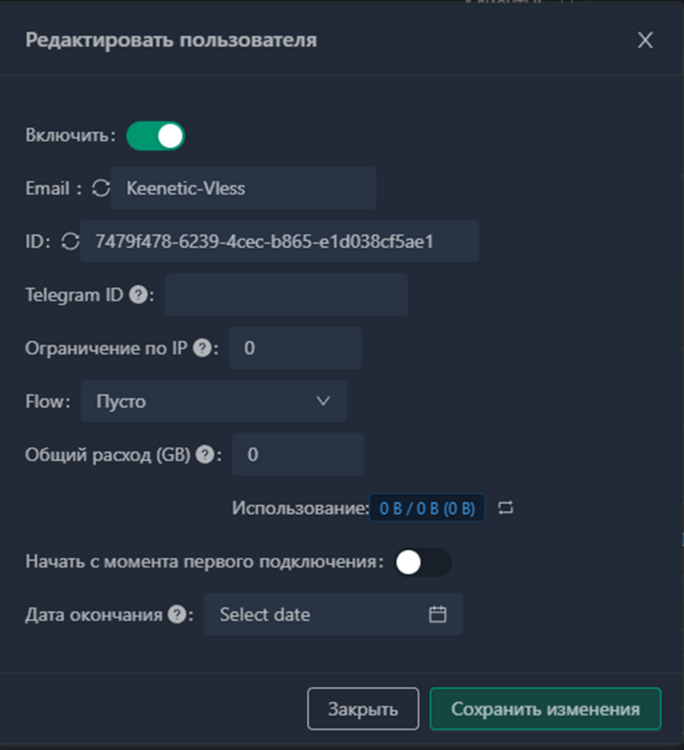

"id": "7479f478-6239-4cec-b865-e1d038cf5ae1" // ID, присвоенный пользователю на сервере

}

]

}

]

},

"streamSettings": {

"network": "tcp",

"security": "reality",

"realitySettings": {

"publicKey": "-2_Xlh3w……………………………………………", // Public Key, присвоенный пользователю на сервере

"fingerprint": "chrome", // Finger Point, указанный на сервере

"serverName": "microsoft.com", // SNI, указанный на сервере

"shortId": "185bd81f", // Short ID, присвоенный пользователю на сервере

"spiderX": "/"

}

},

"tag": "proxy"

},

// Прямое соединение

{

"protocol": "freedom",

"tag": "direct"

},

// Блокировка соединения

{

"protocol": "blackhole",

"tag": "block"

}

]

}

Доброй Вам ночи!

У Вас на сервере и в клиентском файле outbounds не совпадают flow.

Должно бытьxtls-rprx-vision

Также, попробуйте использовать другой ServerName. С microsoft бывают проблемы)

Если не получится, пожалуйста, приложите файл error.log.

Находится по пути/opt/var/log/xray/error.log-

1

1

-

-

6 часов назад, miksher07 сказал:

Есть раздел в 10_d_routing.json. // Настройка подключений через VPS с помощью доменных имен. Как я понял сюда надо прописать сайты, на которые роутер должен ходить через VPS

А за что отвечает этот раздел?

// Направление остальныех соединений на VPS

{

"inboundTag": ["socks-in"],

"outboundTag": "direct",

"type": "field"

}Каких остальных соединений на VPS? Я хочу, чтобы на VPS шло только то, что укажу в настройке доменных имен.

Доброго Вам утра.

Извиняюсь, это опечатка. Исправила.

Соединение с тегом direct — прямое соединение.

Открываться будут только домены из секции с тегом proxy. -

1 час назад, vasek00 сказал:

А какже тогда маркировка в прошивке, которая практически везде используется, например клиент который помещен в профиль.

Доброго Вам вечера!

Из того, что вижу, в основном все маркируется с помощью CONNNDMMARK, кроме 1 клиента, которого поместила в профиль.

Но при рабоче через Mark никак не получается правильно пустить соединение на Tproxy.

Может, я чего-то не понимаю или не замечаю?Скрытый текст# Вывод маркированных соединений из таблицы mangle iptables -t mangle -L -v -n --line-numbers | grep MARK # Правило 1: Маркировка соединений на основе состояния 1 23147 44M ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED CONNNDMMARK match 0x20/0x0 # Правило 2: NDMMARK для всех соединений 1 7 364 NDMMARK all -- * * 0.0.0.0/0 0.0.0.0/0 NDMMARK xor 0x4 # Цепочка _IPSEC_L2TPSERVER_MARK # Правило 1: NDMMARK для соединений, проходящих через l2tp+ 1 0 0 NDMMARK all -- l2tp+ * 0.0.0.0/0 0.0.0.0/0 NDMMARK xor 0x10 # Правило 2: CONNNDMMARK для соединений, прошедших через DNAT 1 0 0 CONNNDMMARK all -- * * 0.0.0.0/0 0.0.0.0/0 ctstate DNAT CONNNDMMARK xor 0x80 # Правило 3: NDMMARK для соединений, прошедших через DNAT 2 0 0 NDMMARK all -- * * 0.0.0.0/0 0.0.0.0/0 ctstate DNAT NDMMARK xor 0x80 # Правило 4: CONNNDMMARK для соединений с определенной маркировкой и ctstate DNAT 1 0 0 CONNNDMMARK all -- * * 0.0.0.0/0 0.0.0.0/0 CONNNDMMARK match 0x80/0x0 CONNNDMMARK xor 0x80 # Правило 5: RETURN для соединений с определенной маркировкой 2 0 0 RETURN all -- * * 0.0.0.0/0 0.0.0.0/0 CONNNDMMARK match 0x80/0x0 # Правило 6: CONNNDMMARK для адреса 192.168.1.65 1 2222 383K CONNNDMMARK all -- br0 * 192.168.1.65 0.0.0.0/0 CONNNDMMARK match 0x0/0x0 CONNNDMMARK and 0xff # Правило 7: MARK для адреса 192.168.1.60 6 2274 396K MARK all -- br0 * 192.168.1.60 0.0.0.0/0 MARK set 0xffffd00 # Правило 8: CONNMARK для адреса 192.168.1.60 7 2274 396K CONNMARK all -- br0 * 192.168.1.60 0.0.0.0/0 CONNMARK save # Правило 9: CONNNDMMARK для TCP соединений на порту 443 с флагами SYN 1 0 0 CONNNDMMARK tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:443 flags:0x02/0x02 CONNNDMMARK xor 0x20 # Правило 10: CONNNDMMARK для TCP соединений на порту 443 с флагами ACK 3 0 0 CONNNDMMARK tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:443 flags:0x10/0x10 CONNNDMMARK xor 0x20 # Правило 11: CONNNDMMARK для TLS соединений с определенным серверным именем 1 0 0 CONNNDMMARK tcp -- * * 0.0.0.0/0 0.0.0.0/0 tls "*skrill.keenetic.link" CONNNDMMARK and 0xff # Правило 13: CONNNDMMARK для соединений с определенной NDMMARK маркировкой 3 0 0 CONNNDMMARK all -- * * 0.0.0.0/0 0.0.0.0/0 ndmmark match 0x1/0x0 CONNNDMMARK xor 0x1 # Правило 14: CONNNDMMARK для соединений с другой NDMMARK маркировкой 2 0 0 CONNNDMMARK all -- * * 0.0.0.0/0 0.0.0.0/0 ndmmark match 0x2/0x0 CONNNDMMARK xor 0x2 # Последнее правило: NDMMARK для всех соединений 1 23949 44M NDMMARK all -- * * 0.0.0.0/0 0.0.0.0/0 NDMMARK and 0xff -

46 минут назад, Alexey77 сказал:

Установил на другом роутере entware и xkeen в режиме redirect тоже теряю доступ из локальной сети. Через keendns могу зайти. Через консоль роутера узнал правила iptables отрабатывают xray не запускается. В логе роутера Найден «dokodemo-door» в inbounds. Xray запущен в режиме Redirect. И Opkg::Manager: /opt/etc/init.d/rc.unslung: exit code 127. Это красным

Здравствуйте)

Такое может произойти, если не отрабатывает geoip_v2fly:private в списке Direct.

Также можно вручную внести в nat таблицу правило return тили accept с адресом 192.168.0.0/16

-

6 часов назад, jameszero сказал:

Тоже получил такой результат при настройке в режиме TPROXY - не идет https-трафик на 443 порту. Решение пока не придумал, разве что попробовать пустить TCP через REDIRECT, а UDP через TPROXY.

Доброго Вам вечера!

TProxy не заработает, так как для маркировки в iptables нужно отключить hw_nat | Спасибо @avn.

Ищу способы сохранить пользователям hw_nat, но организовать tproxy. Поэтому обновление задерживается.

Есть несколько решений, которые тестирую.

1. Использовать таблицу raw

2. Маркировать соединения через connmark.

Если используете вариант с Divert и socket — нужно дополнительно поднять этот модуль.

-

2

2

-

1

1

-

-

2 часа назад, Sercha сказал:

🤝 и вам большое спасибо за поддержку. К сожалению, имею опыт подобных кошельков... надеюсь у вас будет более положительный, но сильно на них надеятся нельзя конечно... на хабре /давно/ была статья хорошая про это.

Меня в таком виде вполне устраивает, более того, на период своего отьезда я отключу даже обновления самого роутера - во избежании). Для статистике, на виве из моего профиля (актуальной) вышло ~30-32мбит/с в обе стороны, без туна - 230-250. Роутер работает в режиме беспроводного клиента 5gHz. Режет нехило (ифон на этом профиле даёт 200 мбит серверных), но мне хватает вполне.

Мне бы теперь понять, как надёжно с DNS поступить... я настроил не один десяток днс-серверов/резолверов, но вот никак не понимаю, что китайцы имеют ввиду под названием fakedns 😆. Возможно конечно просто не разобрался с wireshark в руках)На самом деле, в большинстве случаев, скорость будет выше, чем ~30мб. Если шифрование не требуется в задаче (xtls шифрует только еще не зашифрованное соединение), то скорость может достигать ~90-120мб в Вашем случае)

fakedns — свой сервер, который разрешает DNS запросы в ip адреса.

К примеру, мы можем указать ya.ru разрешать в 192.168.1.1 и клиента будет перенаправлять на web роутера при попытке открыть ya.ru)

Но, тут важно уточнить, что Xray не создает сам по себе FakeDNS сервер, а только умеет работать с уже созданным)-

1

1

-

-

Только что, m0.graph сказал:

Спасибо за ответ. Накрутил чего-то, у меня перестали открываться запрещенные сайты. Заново скопировал конфиг из шапки

Этот

// Настройка маршрутизации { "routing": { "domainStrategy": "IPIfNonMatch", "rules": [ // Настройка черного списка { "inboundTag": ["socks-in"], "domain": [ "ext:geosite_v2fly.dat:category-ads-all", "google-analytics", // Могут быть проблемы с сервисами Google. Нужны тесты "analytics.yandex" // Могут быть проблемы с сервисами Yandex. Нужны тесты ], "outboundTag": "block", "type": "field" }, // Блокируем соединение по уязвимым UDP портам { "inboundTag": ["socks-in"], "network": "udp", "port": "135, 137, 138, 139", "outboundTag": "block", "type": "field" }, // Настройка подключений через VPS с помощью доменных имен { "inboundTag": ["socks-in"], "domain": [ "speedtest.net", "ext:geosite_antifilter.dat:antifilter-community", "ext:geosite_v2fly.dat:openai", "ext:geosite_v2fly.dat:paypal", "ext:geosite_v2fly.dat:ebay", "ext:geosite_v2fly.dat:facebook", "ext:geosite_v2fly.dat:instagram" ], "outboundTag": "proxy", "type": "field" }, // Настройка подключений через VPS с помощью IP { "inboundTag": ["socks-in"], "ip": [ "ext:geoip_antifilter.dat:antifilter", "ext:geoip_antifilter.dat:antifilter-community", "ext:geoip_v2fly.dat:facebook", "ext:geoip_v2fly.dat:netflix", "ext:geoip_v2fly.dat:twitter" ], "outboundTag": "proxy", "type": "field" }, // Направление остальныех соединений на VPS { "inboundTag": ["socks-in"], "outboundTag": "direct", "type": "field" } ] } }Заработало. Хуера в нем нет, на него трафик заворачивается и ip сокса показывает. Не понимаю🫤

Перед тестированием новых конфигураций, нужно почистить кэш браузера и перезапустить сам xkeen)

-

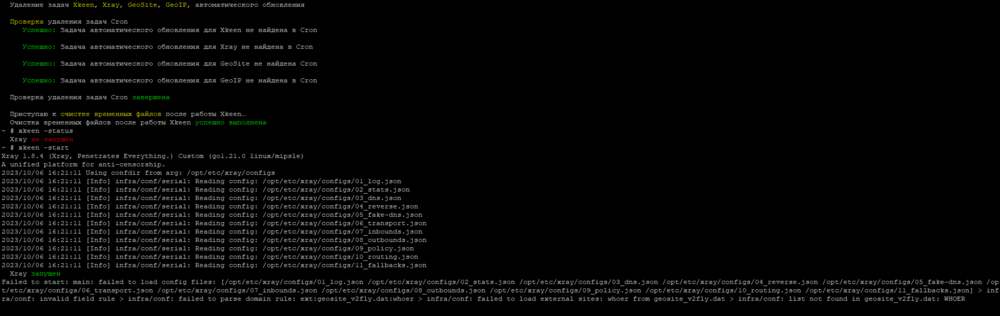

19 часов назад, Sercha сказал:

Спасибо огромное! Заработало!

Но, в рамках помощи ловли багов - и теперь ругается на превышение полномочий) :

~ # xkeen -status

Xray не запущен

~ # xkeen -start

Xray 1.8.4 (Xray, Penetrates Everything.) Custom (go1.21.0 linux/mipsle)

A unified platform for anti-censorship.

2023/10/05 20:50:15 Using confdir from arg: /opt/etc/xray/configs

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/01_log.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/02_stats.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/03_dns.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/04_reverse.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/05_fake-dns.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/06_transport.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/07_inbounds.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/08_outbounds.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/09_policy.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/10_routing.json

2023/10/05 20:50:15 [Info] infra/conf/serial: Reading config: /opt/etc/xray/configs/11_fallbacks.json

Xray запущен

/opt/etc/init.d/S24xray: line 195: /opt/etc/ndm/netfilter.d/xray.sh: Permission denied

BusyBox v1.36.1 (2023-09-01 19:09:45 UTC) built-in shell (ash)строка 195 это выходит

$ndm/xray.sh

однако работает!) продолжаю тестирование, ещё раз спасибо!Добавка:

/opt/etc/init.d/S24xray: line 195: /opt/etc/ndm/netfilter.d/xray.sh: Permission denied

ошибка исправилась пермишенами на файл /opt/etc/ndm/netfilter.d/xray.sh. Теперь работает, в том числе после перезагрузки

ЗЫ несколько токенов bep20, а вот с адресом trc20 возникла проблема (ругается кошель) (смотрел на гитхабе)

Доброго Вам вечера)

В первую очередь благодарю за поддержку. С trc20 и правда проблема, спасибо за замечание)

Где-то послезавтра будет обновление, в котором будет полноценно исправлена проблема с внесением правил и, скорее всего, с tproxy) -

1 час назад, Roman Balaev сказал:

Добрый вечер, подскажите, как правильно добавить в роутинг игры из google play, кроме названия игры собственно ничего не известно.

Здравствуйте!

К сожалению, если кроме названия игры ничего не известно, то никак.

Нужно выяснить, на каком сервере работает игра. Его ip/domain, а потом внести в списки.

Для этого можно написать в поддержку игры. Обычно, они без проблем отвечают на такие вопросы.-

1

1

-

-

16 минут назад, m0.graph сказал:

так и сделал, теперь хочется понимать принцип, как это работает

Возник еще вопрос, добавляю 2ip.ru, 2ip.io на них трафик не оборачивается, какие-то конфиги приоритетнее, получается. Возможно выборочно заворачивать трафик на сайты из ru?

Если Вы хотите направить соединение с сайтами РФ, к примеру, на direct, то можно взять из ленивой конфигурации routing следующие заготовки:

"regexp:^([\\w\\-\\.]+\\.)ru$", // .ru "regexp:^([\\w\\-\\.]+\\.)su$", // .su "regexp:^([\\w\\-\\.]+\\.)xn--p1ai$", // .рф "regexp:^([\\w\\-\\.]+\\.)xn--p1acf$", // .рус "regexp:^([\\w\\-\\.]+\\.)xn--80asehdb$", // .онлайн "regexp:^([\\w\\-\\.]+\\.)xn--c1avg$", // .орг "regexp:^([\\w\\-\\.]+\\.)xn--80aswg$", // .сайт "regexp:^([\\w\\-\\.]+\\.)xn--80adxhks$", // .москва "regexp:^([\\w\\-\\.]+\\.)moscow$", // .moscow "regexp:^([\\w\\-\\.]+\\.)xn--d1acj3b$", // .дети "ext:geosite_v2fly.dat:category-gov-ru"-

1

1

-

-

23 минуты назад, m0.graph сказал:

Добрый вечер, помогите разобраться, как работает GeoSite и GeoIP? Документацию читал и не понимаю😐

Сейчас конфиг из ленивой сборки

// Настройка маршрутизации { "routing": { "domainStrategy": "IPIfNonMatch", "rules": [ // Настройка черного списка { "inboundTag": ["socks-in"], "domain": [ "ext:geosite_v2fly.dat:category-ads-all", "google-analytics", // Могут быть проблемы с сервисами Google. Нужны тесты "analytics.yandex" // Могут быть проблемы с сервисами Yandex. Нужны тесты ], "outboundTag": "block", "type": "field" }, // Блокируем соединение по уязвимым UDP портам { "inboundTag": ["socks-in"], "network": "udp", "port": "135, 137, 138, 139", "outboundTag": "block", "type": "field" }, // Настройка подключений через VPS с помощью доменных имен { "inboundTag": ["socks-in"], "domain": [ "speedtest.net", "ext:geosite_antifilter.dat:antifilter-community", "ext:geosite_v2fly.dat:openai", "ext:geosite_v2fly.dat:paypal", "ext:geosite_v2fly.dat:ebay", "ext:geosite_v2fly.dat:facebook", "ext:geosite_v2fly.dat:instagram" ], "outboundTag": "proxy", "type": "field" }, // Настройка подключений через VPS с помощью IP { "inboundTag": ["socks-in"], "ip": [ "ext:geoip_antifilter.dat:antifilter", "ext:geoip_antifilter.dat:antifilter-community", "ext:geoip_v2fly.dat:facebook", "ext:geoip_v2fly.dat:netflix", "ext:geoip_v2fly.dat:twitter" ], "outboundTag": "proxy", "type": "field" }, // Направление остальныех соединений на VPS { "inboundTag": ["socks-in"], "outboundTag": "direct", "type": "field" } ] } }Хочу добавить например whoer.net

добавляю в

// Настройка подключений через VPS с помощью доменных имен

"ext:geosite_v2fly.dat:whoer",

// Настройка маршрутизации { "routing": { "domainStrategy": "IPIfNonMatch", "rules": [ // Настройка черного списка { "inboundTag": ["socks-in"], "domain": [ "ext:geosite_v2fly.dat:category-ads-all", "google-analytics", // Могут быть проблемы с сервисами Google. Нужны тесты "analytics.yandex" // Могут быть проблемы с сервисами Yandex. Нужны тесты ], "outboundTag": "block", "type": "field" }, // Блокируем соединение по уязвимым UDP портам { "inboundTag": ["socks-in"], "network": "udp", "port": "135, 137, 138, 139", "outboundTag": "block", "type": "field" }, // Настройка подключений через VPS с помощью доменных имен { "inboundTag": ["socks-in"], "domain": [ "speedtest.net", "ext:geosite_antifilter.dat:antifilter-community", "ext:geosite_v2fly.dat:openai", "ext:geosite_v2fly.dat:paypal", "ext:geosite_v2fly.dat:ebay", "ext:geosite_v2fly.dat:facebook", "ext:geosite_v2fly.dat:whoer", // добавил "ext:geosite_v2fly.dat:instagram" ], "outboundTag": "proxy", "type": "field" }, // Настройка подключений через VPS с помощью IP { "inboundTag": ["socks-in"], "ip": [ "ext:geoip_antifilter.dat:antifilter", "ext:geoip_antifilter.dat:antifilter-community", "ext:geoip_v2fly.dat:facebook", "ext:geoip_v2fly.dat:netflix", "ext:geoip_v2fly.dat:twitter" ], "outboundTag": "proxy", "type": "field" }, // Направление остальныех соединений на VPS { "inboundTag": ["socks-in"], "outboundTag": "direct", "type": "field" } ] } }Обновляю и всё ломается, кроме хуера никуда не идет трафик и айпи провайдера.

Увидел, как добавлен speedtest.net догадался добавить также

// Настройка подключений через VPS с помощью доменных имен

"whoer.net", сохраняю обновляю все заработало.

Объясните, пожалуйста.

Доброго Вам вечера!

GeoSite | GeoIP — это уже готовые списки. Сайт, к примеру, Whoer, они не содержат)

Все их полезные категории вынесены в шапку темы.

Если вы хотите добавить whoer, то секция будет выглядеть следующим образом// Настройка подключений через VPS с помощью доменных имен { "inboundTag": ["socks-in"], "domain": [ "speedtest.net", "ext:geosite_antifilter.dat:antifilter-community", "ext:geosite_v2fly.dat:openai", "ext:geosite_v2fly.dat:paypal", "ext:geosite_v2fly.dat:ebay", "ext:geosite_v2fly.dat:facebook", "whoer", "ext:geosite_v2fly.dat:instagram" ], "outboundTag": "proxy", "type": "field" }То есть, сайты, адрес которых содержит в себе whoer будут открываться через подключение outbounds c тегом proxy)

-

1

1

-

Xkeen

в Каталог готовых решений Opkg

Опубликовано

Покажите, пожалуйста, результат команды

cat /opt/etc/ndm/netfilter.d/xray.sh