-

Постов

277 -

Зарегистрирован

-

Посещение

-

Победитель дней

38

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Сообщения, опубликованные Skrill0

-

-

5 часов назад, hohla сказал:

Здравствуйте.

Запустил сервер 3X-UI. С android и windows все работает отлично. Но не удается подключить к нему роутер KN-1711. Все настроил по инструкции, перепробовал разные варианты настроек, статус подключения клиента "Offline", Traffic=0. Подробно описал проделанные действия, подскажите пожалуйста, в чем может быть ошибка.

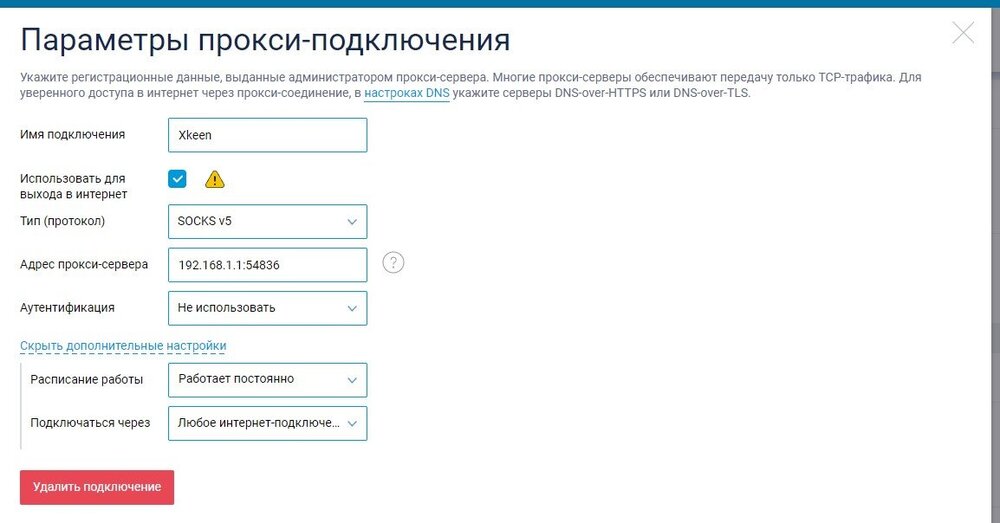

Доброго Вам утра)

У Вас получилось несколько лишних настроек)

1. Удалите компонент прокси-клиент из настройки совсем.

Для TProxy он не нужен.

2. В политике доступа XKeen должно быть подключение к Вашему провайдеру.

Других подключений быть не должно. -

9 минут назад, Mikhail_YAR сказал:

Добрый вечер.

У кого-нибудь получилось настроить роутинг чтоб был доступен chat.openai.com? openai.com при этом доступен. На сервере xray в правилах маршрутизации на текущий момент настроено geosite:openai -> warp... По идее должно работать, но нет.

Доброго Вам вечера!

Маршрутизация настраивается на стороне клиента. Не сервера.

В маршрутизацию с тегом outbound для VPS нужно добавить строку в доменную секцию:"ext:geosite_v2fly.dat:openai" -

2 часа назад, LexxWin сказал:

Добрый вечер!

Вопрос немного не по теме, но касается установки Netfilter на Keenetic.

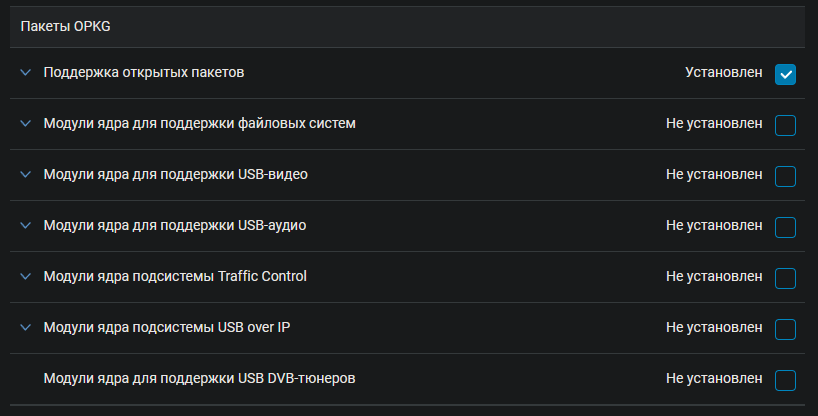

Имеется два роутера от Keenetic: первый Giga-1011, а второй Hopper-3810. На них установлен OPKG.У обоих версия KeeneticOS - 4.07.

Установил Xkeen на них, настраиваю через режим Tproxy.

Hopper настроил с помощью форума, всё работает.

А вот с Giga пришлось немного повозится, у меня на нём почему-то нет в пакетах для установки - "Модули ядра подсистемы Netfilter".

Я скопировал с Hopper на Giga файлы, по пути "opt\lib\modules", которые появились после команды из руководства:

Так вроде работает. Мне в принципе и не нужен установленный компонент Netfilter на роутере.

Но мне интересно, почему на GIga он отсутствует для установки?

Пробовал "opgk update", и "opkg upgrade", но пакет там не появился.

Доброго Вам вечера!

Для того, чтобы появился в веб-интерфейсе компонент

«Модули ядра подсистемы Netfilter»

необходимо там же включить IPv6)

Компоненты роутера не зависят от opkg Entware

-

1

1

-

1

1

-

-

48 минут назад, Gmarapet сказал:

Добрый вечер.

Помогите разобраться. Сейчас настроен Xkeen в режиме REDIRECT, все работает, но хочу заставить работать TPROXY и не получатеся. Конфиги все, кроме 07_inbounds.json одинаковые, сервисы перенесены на 8443, порт 443 открыт и направлен на "Этот интернет-центр". Проверял перенаправляя его на другой хост в локалке, снаружи доступ есть. Компоненты нужные установлены. Один раз даже взлетело и заработало, но после перезагрузки роутера работать перестало и трафик больше не идет. Повторно заставить работать не получается. Статус кинетика в панели X-UI остается offline, при том, что при REDIRECT стабильно горит online.

Вот inbounds, которым пользуюсь и с которым не работает.

{ "inbounds": [ { "listen": "192.168.1.1", "port": 54836, "protocol": "dokodemo-door", "settings": { "network": "tcp,udp", "followRedirect": true }, "sniffing": { "enabled": true, "destOverride": [ "http", "tls", "quic" ] }, "streamSettings": { "sockopt": { "tproxy": "tproxy" } }, "tag": "socks-in" } ] }И Вам доброго вечера!

Покажите, пожалуйста, после запуска XKeen результаты следующих команд:cat /opt/etc/ndm/netfilter.d/proxy.sh iptables -t mangle -nL PREROUTING -v iptables -t mangle -nL xkeen -v -

2 часа назад, eda100 сказал:

А так и должно быть, что когда сменил порт на 8443 отвалился KeenDNS через телефон программой могу к роутору подключиться, а через доменное имя нет?

Доброго Вам утра!

Да, после того, как сменили порт доступ с доменным именем требует указания на новый.

Если раньше было keeneticname.link то теперь keeneticname.link:8443

-

2

2

-

-

1 час назад, Gmarapet сказал:

Добрый вечер. )

На роутере: net.ipv4.tcp_available_congestion_control = cubic reno

То есть, не на роутере, а на удаленном хосте, чёрез который трафик идёт в мир?

Да. Как и указано — это оптимизация сервера) То есть оптимизация VPS.

-

2

2

-

-

16 минут назад, Gmarapet сказал:

У меня почему-то не получается: говорит, что нашёл модуль bbr, просит перезагрузиться и снова запустить оптимизацию. Делаю: результат тот же.

Доброго Вам вечера)

А какой у Вас результат, если выполнить команду:sysctl net.ipv4.tcp_available_congestion_control

Также, обращаю внимание, что оптимизации именно для сервера. -

19 часов назад, Sirex сказал:

Может кто-то подсказать, пожалуйста, на сервере можно в sni установить два разных сайта одновременно или два inbounds на порту 443?

Возможно пустить весь трафик через xray, в том числе служебный keenetic? Приложение не работает, так как интернета нет без xray 👉👈

Доброго Вам вечера)

1. На данном этапе работы ядра нельзя указывать 2 разных сайта одновременно

2. Также нельзя создавать 2 inbounds на 443 порту

3. Технические возможно. Только производительность упадет кратно.

На некоторых моделях будет даже невозможно зайти в web.

Из-за этой причины из XKeen убрала эту опцию сейчас.

Но раз запросы подобные есть, верну в следующем обновлении. Можно будет включить при желании)-

1

1

-

-

13 часа назад, Yevrashka сказал:

у меня tar не понимает опцию --overwrite

Доброго Вам вечера!

Используйте tar из Entware, как указано в инструкции.

Аплет Busybox не поддерживает --overwrite -

4 часа назад, Gmarapet сказал:

одним активным интерфейсом провайдера

Да, но если у Вас несколько провайдеров — можете включить несколько.

Поддержка Multi WAN реализована.

4 часа назад, Gmarapet сказал:добавить в неё клиентов, трафик которых нужно перенаправлять на xray

Да, все верно

-

2

2

-

-

23 минуты назад, Gmarapet сказал:

Все делаю по пунктам, но не работает.

Скажите, а что статус offline на online в панели X-UI не меняется, это нормально? Или все-таки у меня outbound не поднимается?Статус должен измениться.

Что-то не так в outbounds | Других настройках.

Давайте проверим по шагам.

В случае с Redirect Вы создали политику «Xkeen» и положили в нее необходимых клиентов?

У подключений политики должен быть активен Ваш провайдер.

inbounds для Redirect выглядит такСкрытый текст{ "inbounds": [ { "listen": "192.168.1.1", // Адрес Вашего шлюза "port": 54836, // Порт на котором будет слушать Xray. Рекомендуется выбрать порт от 49152 до 65535 "protocol": "dokodemo-door", "settings": { "network": "tcp", "followRedirect": true }, "sniffing": { "enabled": true, "destOverride": [ "http", "tls", "quic" ] }, "tag": "socks-in" } ] }

После изменения конфигураций нужно перезапустить XKeen.xkeen -restart

После запуска проверьте, создались ли у Вас правила маршрутизации для Redirectiptables -t nat -nL PREROUTING -v iptables -t nat -nL xkeen -v -

47 минут назад, Gmarapet сказал:

А что это за режим и где настраивается?

Redirect описан в шапке темы.

Вот ссылка на обновление с TProxy48 минут назад, Gmarapet сказал:Да, именно он.

Не забудьте создать политику доступа и включить туда прокси-подключение, как на скриншотах в шапке.

Также в эту политику понадобится добавить интересующих Вас клиентов. -

31 минуту назад, Gmarapet сказал:

Inbounds пробовал оба из шапки. На роутере пробовал прокси SOCKSv5 (для inbound версии s) и http/https для директ мод.

С TProxy пока не разбирался.

Вот, что нашел в сислоге роутера.

Янв 13 21:35:49 xkeen Инициирован запуск прокси-клиента Янв 13 21:35:49 xkeen Не найден «dokodemo-door» в inbounds. xray запущен в обычном режиме Янв 13 21:35:49 xkeen Для работы xray нужно направить на него соединение любым удобным Вам способом Янв 13 21:35:52 xkeen Прокси-клиент запущен Янв 13 21:35:55 kernel IPv6: ADDRCONF(NETDEV_UP): t2s_br0: link is not ready Янв 13 21:35:55 ndm Network::Interface::Base: "Proxy0": "base" changed "conf" layer state "disabled" to "running". Янв 13 21:35:55 ndm Network::Interface::Base: "Proxy0": interface is up. Янв 13 21:35:55 ndm Core::System::StartupConfig: saving (http/rci). Янв 13 21:35:56 ndm Network::Interface::Ip6: "Proxy0": unable to find address fc03:52b:6:a56:10c:14ac:9cac:6200/128. Янв 13 21:35:56 ndm Network::Interface::EndpointTracker: "Proxy0": remote endpoint is "192.168.1.1". Янв 13 21:35:56 ndm Network::Interface::EndpointTracker: "Proxy0": connecting via Home (Bridge0). Янв 13 21:35:56 ndm Network::Interface::EndpointTracker: "Proxy0": local endpoint is "192.168.1.1". Янв 13 21:35:56 ndm Network::Interface::EndpointTracker: "Proxy0": added a host route to 192.168.1.1 via Home (Bridge0). Янв 13 21:35:58 Proxy0 tun2socks: initializing BadVPN tun2socks 1.999.130 Янв 13 21:35:58 ndm Network::Interface::Base: "Proxy0": "proxy" changed "link" layer state "pending" to "running". Янв 13 21:35:58 kernel IPv6: ADDRCONF(NETDEV_CHANGE): t2s_br0: link becomes ready Янв 13 21:35:58 Proxy0 tun2socks: entering event loop Янв 13 21:35:58 ndm Network::Interface::Ip: "Proxy0": network 172.20.12.1/32 conflicts with interface "Guest". Янв 13 21:35:58 ndm Proxy::Interface: "Proxy0": system failed [0xcffd0343], unable to install temporary IPv4 address. Янв 13 21:35:58 ndm Network::Interface::Ip: "Proxy0": interface "Proxy0" is global, priority 30846. Янв 13 21:35:58 ndm Network::Interface::Ip: "Proxy0": adding default route via Proxy0. Янв 13 21:35:58 ndm Network::Interface::Ip6: "Proxy0": interface "Proxy0" is global, priority 30846. Янв 13 21:35:58 ndm Network::Interface::Ip6: "Proxy0": adding default route via Proxy0. Янв 13 21:35:59 ndm Core::System::StartupConfig: configuration saved. Янв 13 21:36:00 ndm Http::Nginx: loaded SSL certificate for "8a5bda3c7f6db334f79d09fc.keenetic.io". Янв 13 21:36:00 ndm Http::Nginx: loaded SSL certificate for "gmaranet.keenetic.pro". Янв 13 21:36:01 ndm Core::Server: started Session /var/run/ndm.core.socket. Янв 13 21:36:01 ndm Core::Session: client disconnected. Янв 13 21:36:01 ndm Http::Manager: updated configuration. Янв 13 21:36:01 ndm Core::Server: started Session /var/run/ndm.core.socket. Янв 13 21:36:01 ndm Core::Session: client disconnected.Согласно журналу Xray запустился в режиме Other.

Направить на него соединение можно, к примеру, через Switch Omega или Прокси-клиент Keenetic.

Рекомендую посмотреть в сторону режимов Redirect | TProxy. -

1 час назад, Gmarapet сказал:

Все еще не могу подключиться. Xkeen стартует, но на панели клиент offline.

Поставил в логах level debug, теперь access.log по прежнему пустой, а в error.log появилось следующее:

2024/01/13 16:24:40 [Debug] app/log: Logger started 2024/01/13 16:24:40 [Debug] app/router: MphDomainMatcher is enabled for 703 domain rule(s) 2024/01/13 16:24:40 [Debug] app/router: MphDomainMatcher is enabled for 1422 domain rule(s) 2024/01/13 16:24:40 [Debug] app/proxyman/inbound: creating stream worker on 192.168.1.1:54836 2024/01/13 16:24:40 [Info] transport/internet/tcp: listening TCP on 192.168.1.1:54836 2024/01/13 16:24:40 [Warning] core: Xray 1.8.6 startedДоброго Вам вечера!

Пришлите, пожалуйста, свой inbounds файл.

В каком режиме Вы хотите запустить Xray?/

TProxy, Redirect, Other? -

Только что, jameszero сказал:

@Skrill0, доброго дня!

При обновлении с 0.9.9 до 1.0.0 в директории \etc\ndm\netfilter.d\ остаётся файл xray.sh

И Вам доброго дня!

Спасибо! Моя недоработка.

Сейчас можно удалить его вручную. Исправлю в ближайшем обновлении)-

2

2

-

1

1

-

-

1 час назад, activio сказал:

Подскажите, на keenetic giga 3 встанет? Предыдущего поколения роутер. Черный такой с двумя антеннами.

Доброго Вам дня!

Если правильно поняла, то там MT7621S.

Должно встать. Попробовать стоит) -

- Популярный пост

- Популярный пост

32 минуты назад, surfuser сказал:Мне еще как новичку в этом довольно тяжело разобраться. Если настроить сервер с Xray (Reality / SS) еще понятно как, то дальше что делать на роутере не совсем понятно. Читал-перечитал всю тему вдоль и поперёк но не осилил

Гайд для чайников совсем для первой установки на роутер был бы наверное полезный, при этом самой минимальной конфигурации, когда у тебя один VPS и один протокол, а список разблокировки понятно настраивается + есть защита от подмены DNS провайдером. Кажется что такой режим в принципе для 95% подойдет, а что-то более кастомное всегда можно будет потом узнать в комментариях

Спасибо за проделанную работу!Доброго Вам утра)

Руководство уже переписывается.

Единственное, думаю сперва добавить Sing-box, чтобы не переписывать лишний раз потом)

Постараюсь, сделать как можно проще и, возможно, будет видео)-

12

12

-

6

6

-

7 часов назад, NGaGe39 сказал:

Странное суждение, имхо

Хотя бы в 1.8.0 версии вспомнить новые Rule Set'ы, которые тот же список Антизапрета из 30+ мб превращает в 2мб, так ещё и потребление оперативной памяти благодаря новому формату сокращается с объёмными списками, не говоря и про скорость работы.

А как же бОльшая универсальность в работе с протоколами? Хотели ту же Hysteria2 отдельно добавить, когда достаточно было Sing-box прикрутить. Xray до сих пор не может в транспорт httpupgrade, кстати.

И также напомню, что SIng-box может контролироваться через ClashAPI и тот же YACD.

Про скорость разработки не забываем

Если есть возможность, то должен быть выбор между Sing-box и Xray

В любом случае спасибо за большой труд

Доброго Вам утра)

Хорошо, я добавлю sing-box в следующем обновлении. Так-то все готово для него. Будет выбор между Xray и Sing-box) Просто не хотелось еще больше оттягивать последний релиз)

-

2

2

-

-

- Популярный пост

- Популярный пост

Всем доброго вечера!

Вышло обновление 1.0.0

Журнал

Скрытый текстДобавлено

01. Режим TProxy | Спасибо @avn, @Alexey77, @bigpu, @Pawant, @Le ecureuil

02. Миграция модулей прошивки

03. GeoSite Zkeen от @jameszero

04. Умные правила iptables

05. Поддержка чистого DNS сервиса от Xray для конкретной политики

Улучшено

01. Режим Redirect

02. Автозапуск

03. Ручные запуск и остановка

04. Менеджер портов

05. Расширен список подсетей для исключения из iptables

06. Поддержка IPv6

07. Совместимость с другими утилитами

08. Влияние прокси-клиента на загрузку процессора существенно снижено

09. Совместимость с USB модемами

10. Совместимость с OpenVPN и WireGuardИсправлено

01. Проверка статуса для пользователей сторонних пакетов

02. Выполнение crond задачи для пользователей сторонних пакетов

03. Миграция пользовательских переменных при обновлении

04. Работа с интерфейсами Keenetic

Как использовать TProxyСкрытый текстДля использования TProxy должны быть обязательно соблюдены 4 условия:

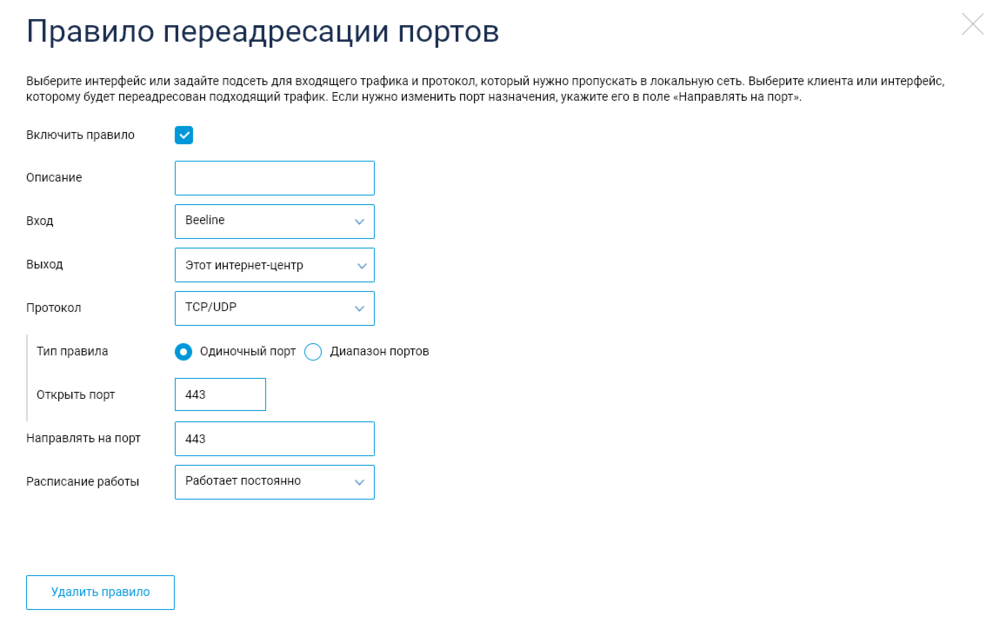

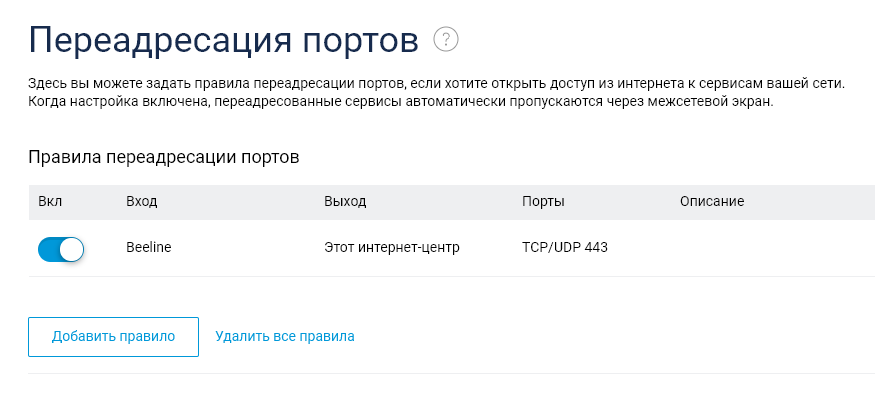

01. 443 порт открыт со стороны провайдера

02. 443 порт не занят сервисами Keenetic

03. 443 порт должен быть открыть в «Переадресации» портов

04. Должны быть модули xt_TPROXY.ko и xt_owner.ko

Инструкция:

01. Переносим сервисы Keenetic с 443 порта| Выполняем 2-е условие

** После переноса по доменному имени вида keeneticname.link доступа не будет. Так как мы перенесли SSL на новый порт теперь доступ осуществляется по адресуkeeneticname.link:{новый порт}

К примеру:

keeneticname.link:8443Скрытый текстПерейдите в CLI роутера

Стандартный адрес

192.168.1.1/a

Перенесите сервисы на любой из следующих портов

5083 | 5443 | 8083 | 8443 | 65083

Команда переноса

ip http ssl port {port}

Пример записи

ip http ssl port 8443

Сохраните изменения

system configuration save

02. Открываем 443 порт | Выполняем 3-е условиеСкрытый текстПерейдите в Web роутера

Стандартный адрес

192.168.1.1

Перейдите в раздел

Переадресация портов

Добавьте следующее правило

Вход: Ваше Ethernet соединение

Выход: Этот интернет-центр

Протокол: TCP/UDP

Тип правила: Одиночный порт

Открыть порт: 443

Направлять на порт: 443

Расписание работы: Работает постоянно

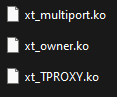

Скриншоты03. Добавляем необходимые модули | Выполняем 4-е условие

Скрытый текстПерейдите в Web роутера

Стандартный адрес

192.168.1.1

Перейдите в раздел

Параметры системы > Изменить набор компонентов

Отметить для установки

Протокол IPv6

Модули ядра подсистемы Netfilter

!! Если Вами не используются эти компоненты, то после установки выполняемxkeen -modules

Таким образом xkeen извлечет необходимые для работы модули из компонентов.

После команды компоненты

Протокол IPv6

Модули ядра подсистемы Netfilter

Можно спокойно удалить.

Теперь обновляем конфигурацию inbounds под TproxyСкрытый текст{ "inbounds": [ { "listen": "127.0.0.1", "port": 54836, "protocol": "dokodemo-door", "settings": { "network": "tcp,udp", "followRedirect": true }, "sniffing": { "enabled": true, "destOverride": [ "http", "tls", "quic" ] }, "streamSettings": { "sockopt": { "tproxy": "tproxy" } }, "tag": "socks-in" } ] }

Дополнительно Вы можете настроить DNS сервера в файле

03_dnsСкрытый текстПредупреждение

Xray тяжелый DNS, может быть ощутимая задержка.

Тестируйте на своих устройствах.

Пример DNS конфигурации через DoH, с маршрутизацией RU доменов на отечественный Yandex.

Резерв для Ru доменов — Cloudflare.

Если разрешение не удастся — localhost (Настроенные у Вас в системе Keenetic DNS сервера)

Для зарубежных используются Google, тот же Cloudflare и quad9.

Если разрешение не удастся — localhost (Настроенные у Вас в системе Keenetic DNS сервера)Скрытый текст{ "dns": { "servers": [ { "address": "https://common.dot.dns.yandex.net", "domains": [ "regexp:^([\\w\\-\\.]+\\.)ru$", "regexp:^([\\w\\-\\.]+\\.)su$", "regexp:^([\\w\\-\\.]+\\.)xn--p1ai$", "regexp:^([\\w\\-\\.]+\\.)xn--p1acf$", "regexp:^([\\w\\-\\.]+\\.)xn--80asehdb$", "regexp:^([\\w\\-\\.]+\\.)xn--c1avg$", "regexp:^([\\w\\-\\.]+\\.)xn--80aswg$", "regexp:^([\\w\\-\\.]+\\.)xn--80adxhks$", "regexp:^([\\w\\-\\.]+\\.)moscow$", "regexp:^([\\w\\-\\.]+\\.)xn--d1acj3b$", "ext:geosite_v2fly.dat:category-gov-ru", "ext:geosite_v2fly.dat:yandex", "ext:geosite_v2fly.dat:xbox", "ext:geosite_v2fly.dat:playstation", "ext:geosite_v2fly.dat:steam", "ext:geosite_v2fly.dat:rockstar", "ext:geosite_v2fly.dat:epicgames", "ext:geosite_v2fly.dat:gog", "ext:geosite_v2fly.dat:vk", "ext:geosite_v2fly.dat:private" ] }, { "address": "https://dns.cloudflare.com/dns-query", "domains": [ "regexp:^([\\w\\-\\.]+\\.)ru$", "regexp:^([\\w\\-\\.]+\\.)su$", "regexp:^([\\w\\-\\.]+\\.)xn--p1ai$", "regexp:^([\\w\\-\\.]+\\.)xn--p1acf$", "regexp:^([\\w\\-\\.]+\\.)xn--80asehdb$", "regexp:^([\\w\\-\\.]+\\.)xn--c1avg$", "regexp:^([\\w\\-\\.]+\\.)xn--80aswg$", "regexp:^([\\w\\-\\.]+\\.)xn--80adxhks$", "regexp:^([\\w\\-\\.]+\\.)moscow$", "regexp:^([\\w\\-\\.]+\\.)xn--d1acj3b$", "ext:geosite_v2fly.dat:category-gov-ru", "ext:geosite_v2fly.dat:yandex", "ext:geosite_v2fly.dat:xbox", "ext:geosite_v2fly.dat:playstation", "ext:geosite_v2fly.dat:steam", "ext:geosite_v2fly.dat:rockstar", "ext:geosite_v2fly.dat:epicgames", "ext:geosite_v2fly.dat:gog", "ext:geosite_v2fly.dat:vk", "ext:geosite_v2fly.dat:private" ] }, { "address": "https://dns.google/dns-query" }, { "address": "https://dns.cloudflare.com/dns-query" }, { "address": "https://dns.quad9.net/dns-query" }, "localhost" ] } }DNS дополнительно требует

В конце outbounds секцию{ "tag": "dns-out", "protocol": "dns", "port": 53 }

В routing после секций «block», но до секций с основной маршрутизацией «direct» и «proxy»{ "type": "field", "inboundTag": ["socks-in"], "port": 53, "outboundTag": "dns-out" }Перезагружаем роутер после манипуляций с открытием портов и настройкой.

Если ошибок при старте не появилось, но соединения нет:

Обратиться к провайдеру с просьбой открыть 443 порт | Выполняем 1-е условие

У некоторых провайдеров можно сделать в личном кабинете.

К примеру, у Beeline нужно отключить Firewall и попросить у оператора перезагрузить сеть.

Готово.

Теперь есть полная поддержка UDP и DNS без загрязнений.

DNS от Xray используются по желанию. iptables строится исходя из Вашего выбора.

С прошивочным DNS конфликтов нет.

Через Xray разрешаются только те клиенты, что находятся в политике.

Что исправлено в выборе портов XKeenСкрытый текст1. Если Вы записывали в port_donor значения вручную, теперь они записываются через запятую и без пробелов.

Примерport_donor="80,443"2. Теперь не создаются лишние правила iptables, а используется отдельный модуль на входе в цепь, что дополнительно снижает нагрузку на систему.

Почему в обновлении нет обещанных клиентов, помимо XrayСкрытый текстВо-первых, извиняюсь за невыполненные в срок обещания релиза и неполный функционал из обещанного.

Во-вторых, в версии 1.0.0 хотелось видеть более крупное обновление. Но я не успела все доделать, а желания кормить завтраками нет никакого)

Думаю, обновление с TProxy, оптимизациями и исправлениями ошибок тоже не плохо для 1.0.0)

В-третьих, в версии Xray 1.9.0 будет существенное облегчение ядра и будет добавлен TUN, что делает по большей части бессмысленным добавление Sing-box.

В-четвертых, отсутствие не просто удобных, а любых веб-панелей для других клиентов.

Думаю, другие клиенты тоже будут добавлены, но в следующих обновлениях)Обновиться можно командой

xkeen -stop xkeen -uk

Откатиться на предыдущую версию можно командойxkeen -kbr

Благодарю всех за ожидание)

Пожалуйста, тестируйте, и отпишитесь о результатах)-

20

20

-

4

4

-

- Популярный пост

- Популярный пост

14 минуты назад, beubasser сказал:Вообще, костыльно получилось, но не работают интернет-звонки. Всё ещё не понимаю почему.

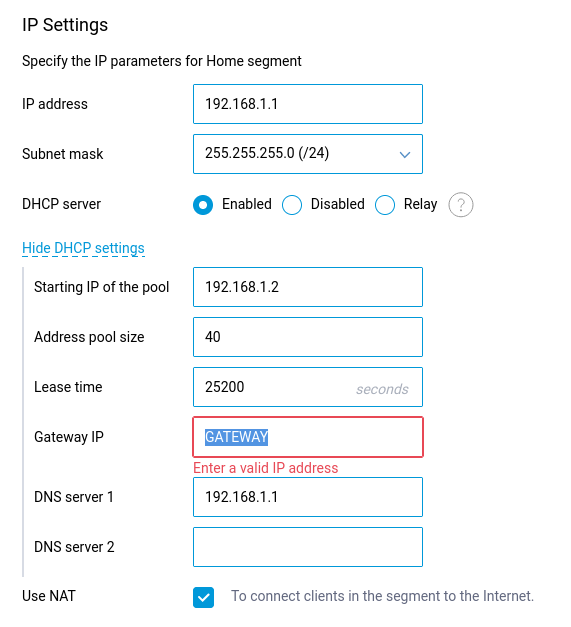

В Gateway IP пишется IP другого локального сервака типа распберри. На нём не нужно подрубать DHCP сервер, он останется на роутере, просто роутер будет давать всем клиентам другой IP шлюза вместо 192.168.1.1. Потом клиенты переподключаются или можно перезагрузить роутер.

Важно на этом локальном серваке отключить DHCP клиент и назначить IP шлюза вручную, т.е. 192.168.1.1, а то при перезапуске он будет ссылаться на самого себя и подключиться к нему не получится, а у других не будет интернета.

На этом сервере включается IP forwarding:И выполняются команды из xkeen:

iptables -t nat -N "XRAY_IPV4" iptables -t nat -A "XRAY_IPV4" -m conntrack --ctstate ESTABLISHED,RELATED -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 0.0.0.0/8 -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 10.0.0.0/8 -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 127.0.0.0/8 -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 169.254.0.0/16 -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 172.16.0.0/12 -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 192.168.0.0/16 -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 224.0.0.0/4 -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 240.0.0.0/4 -j ACCEPT iptables -t nat -A XRAY_IPV4 -d 255.255.255.255/32 -j ACCEPT iptables -t nat -A XRAY_IPV4 -p tcp -j REDIRECT --to-port 10810 iptables -t nat -A XRAY_IPV4 -p udp -j REDIRECT --to-port 10810 iptables -t nat -A PREROUTING -i eth0 -j "XRAY_IPV4"

Можно сделать iptables-persistent или добавлять правила скриптом при запуске.

Правила буквально перенаправляют любой трафик, приходящий на сервер с интерфейса eth0 и не адресованый самому серверу на порт 10810. На этом порту запущен xray с режимом dokodemo-door.

{ "inbounds": [ { "listen": "192.168.1.127", "port": 10810, "protocol": "dokodemo-door", "settings": { "network": "tcp,udp", "followRedirect": true }, "sniffing": { "enabled": true, "destOverride": [ "http", "tls" ] }, "tag": "doko-in" } ] }Скорость нормальная, распберри загружена на 2/4, 3/4 при тесте скорости.

Но, опять же, звонки в том же дискорде не работают. Я не знаю почему. Поэтому ищу другие варианты, типа попробовать поднять другой tun2socks клиент на роутере. "По-простому" пока не получается. Стоковый SOCKS5 прокси на кинетике использует badvpn-tun2socks. Он медленный и даже не полностью нагружает роутер при тесте скорости.Доброго Вам утра!

Да, звонки не работают, так как Redirect не поддерживает UDP.

В текущей версии 0.9.9 есть только 2 режима.

Other и Redirect.

Для решения проблемы нужно подождать обновления.

На данном этапе я сделала TPROXY для клиентов Xray и Sing-box.

Также полноценный TUN для sing-box.

Сейчас переписываю код. Пришлось очень много переделать)

С обновлением все заработает. Включая DoQ, при желании)-

5

5

-

5

5

-

- Популярный пост

- Популярный пост

Всем доброй ночи!

Поздравляю всех с новым годом, у кого уже наступил и с наступающим, у кого только наступает)

Надеюсь, что у всех вас все было хорошо в 2023 году.

Но в новом желаю, чтобы все было еще лучше)

Пусть все поставленные цели будут достигнуты, а также побольше положительных моментов, крепкого здоровья и общего благополучия вам и вашим близким)-

11

11

-

3

3

-

45 минут назад, stalker-dm сказал:

После перезагрузки роутера не запускается xkeen, сценарий initrc- /opt/etc/init.d/rc.unslung.

37 минут назад, Pawant сказал:Аналогично, никак не могу добиться автозапуска. Запускаю вручную после каждой перезагрузки. Присоединяюсь к вопросу.

Здравствуйте)

В файле S24Xray по пути/opt/etc/init.d/

Попробуйте увеличить стартовую задержку автозапуска.

Для этого нужно изменить значение в переменнойinitial_delay=2

2 — стоит по умолчанию. В тяжелых случаях помогает изменить время на 10 секунд.-

3

3

-

-

36 минут назад, Pawant сказал:

Здравствуйте! Интересует аналогичный вопрос, получение трафика через подмену на youtube.com. С настройками VPS все понятно, а что конкретно надо настроить в xkeen и в роутере, чтобы весь трафик лить через VPS? Не совсем это понял, если не сложно, поясните, пожалуйста.

Доброго Вам дня!

Вот конфигурация клиента, с направлением всего соединения на VPSСкрытый текст// Настройка маршрутизации { "routing": { "domainStrategy": "IPIfNonMatch", "rules": [ // Настройка черного списка { "inboundTag": ["socks-in"], "domain": [ "ext:geosite_v2fly.dat:category-ads-all", "google-analytics", // Могут быть проблемы с сервисами Google. Нужны тесты "analytics.yandex" // Могут быть проблемы с сервисами Yandex. Нужны тесты ], "outboundTag": "block", "type": "field" }, // Направление соединения на VPS { "inboundTag": ["socks-in"], "outboundTag": "proxy", "type": "field" } ] } }-

1

1

-

-

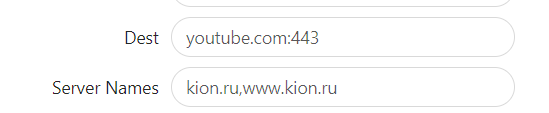

28 минут назад, LPA сказал:

@Skrill0, спасибо за ответ! Подскажите, так будет достаточно? За что отвечает и на что влияет параметр Dest. Первоначально было настроено на youtube в Dest и Server Names. Нужно ли менять и Dest?

Доброго Вам дня!

Dest и Server Names рекомендуется настраивать на однин сервис.

Dest — это адрес в формате domain:port, откуда получается сертификат SSL.

Server Name — это допустимые адреса для обращения к этому домену.

К примеру, www.youtube.com и youtube.com — одинаково допустимые имена.

В контексте настройки клиентов ядер прокси, скорее является одним из вариантов аутентификации пользователя.

Если Server Name не совпадет ни с одним из указанных в параметрах сервера — подключение отклониться.

Xkeen

в Каталог готовых решений Opkg

Опубликовано

Доброго Вам утра!

Это ситуативные секции.

1. Если нужна маршрутизация через провайдера.

2. Если нужна маршрутизация в блок.

Примеры:

Если сценарий:

Все соединение на VPS, то секция «direct» не нужна.

Если сценарий:

Не использовать блокировки, то секция «block» не нужна.

Если сценарий:

Часть соединения на VPS, часть через провайдера + блокировки,

то нужны секции VPS подключения (в нашем контексте «proxy»), «direct», «block»