-

Постов

1 459 -

Зарегистрирован

-

Посещение

-

Победитель дней

92

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент dimon27254

-

5.0 Alpha 11: переход в веб-интерфейс ретрансляторов через HTTPS

dimon27254 опубликовал вопрос в Веб-интерфейс

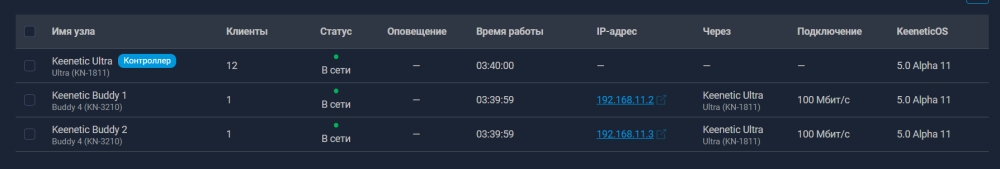

@eralde @Anna_ @Infy В последней Alpha 11 отсутствуют ссылки на переход в веб ретрансляторов через HTTPS: Ссылки из Списка клиентов ведут на IP-адреса, а не доменные имена. Проверял на KN-1811.- 2 ответа

-

- 1

-

-

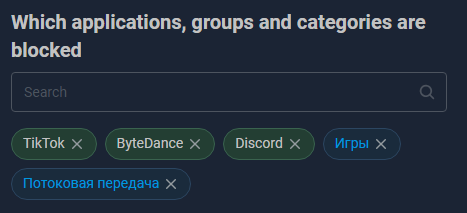

С поиском категорий есть сложности - тут они отображаются на русском языке, в отличие от других мест веб-интерфейса.

-

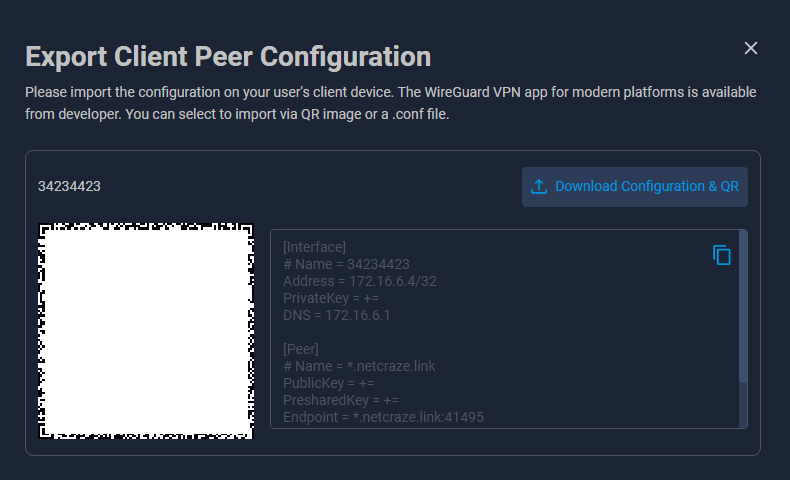

@eralde @Anna_ Лично мне "мастер быстрой настройки" Wireguard-сервера понравился. Все достаточно просто и понятно. Хотелось бы когда-нибудь в будущем увидеть: 1. Возможность повторного экспорта конфига для пира в любое удобное время, а не только при первичном его добавлении. Здесь есть ограничения со стороны системы в связи с отсутствием доступа к приватным ключам, но, может быть, когда-то это будет улучшено. 2. Ручную настройку IP для пиров. Сейчас она отсутствует. 3. Более светлый текст в блоке с данными конфига. Сейчас он бледноват что в светлой, что в темной темах. 4. Улучшение читаемости QR-кода в темной теме. Из-за отсутствия белых полей вокруг изображения, код оказывается нечитаемым. 5. Развернуть иконку скачивания конфига на 180 градусов. Сейчас она выглядит как выгрузка, а не скачивание. Проверял на KN-1012 с 5.0 Alpha 11.

-

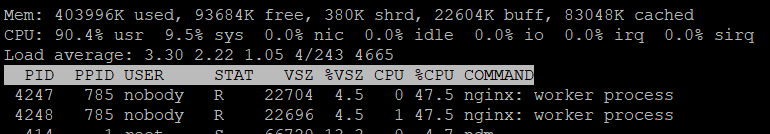

5.0: зависание nginx при использовании ip http proxy

dimon27254 опубликовал вопрос в Тестирование Dev-сборок

@Le ecureuil Если обратиться из интернета к домену 4 уровня, открыв какую-нибудь страницу или скачав файл, то nginx зависает, начиная загружать процессор: Теряется доступ к веб-интерфейсу Кинетика как внутри локальной сети, так и из интернета. В логах оказывается тишина с ip http log access. Перезагрузка роутера, перезапуск nginx путем включения-выключения логирования или перезапуском service http возвращает доступ к Кинетику до следующего обращения к домену 4 уровня. Проверял в 5.0 Alpha 10.- 3 ответа

-

- 3

-

-

-

Вышла новая версия 1.8. Новое: 1) Блокировка адресов с помощью "ловушки" (honeypot) (предложил @odin). В реализации Antiscan honeypot представляет собой ловушку на портах, которые вы укажите в новом параметре HONEYPOT_PORTS. Порты, указанные для работы ловушки, остаются закрытыми, но на них запускается отслеживание входящих подключений. Важно: отслеживание работает только на портах самого роутера. Если вы укажете порты, которые далее переадресуются на какое-либо устройство в локальной сети, ловушка не сработает. Если потенциальный бот или любой другой нелегитминый клиент подключится к портам HONEYPOT_PORTS, его адрес будет помещен в список ascn_honeypot и заблокирован. Срок хранения записей в данном списке устанавливается в параметре HONEYPOT_BANTIME. Блокировка будет для портов, указанных в PORTS, PORTS_FORWARDED и HONEYPOT_PORTS. По аналогии со списком IP и кандидатов, для списка блокировки по ловушке работает свертывание в подсети /24 с последующей очисткой затронутых записей. Обратите внимание: в HONEYPOT_PORTS нужно указывать порты, на которых нет каких-либо сервисов, "смотрящих" в интернет. В противном случае все клиенты, подключающиеся к этим портам, будут блокироваться, кроме указанных в списке исключения. 2) Опциональное сохранение накопленных IP и подсетей по команде antiscan stop. NDMS при размонтировании раздела с Entware "подает" всем скриптам в init.d команду stop. Это можно использовать для вызова сохранения накопленных IP и подсетей при запланированной перезагрузке роутера - например, в процессе обновления прошивки или ручной перезагрузке из веб-интерфейса. Также это будет полезно при изменении настроек Antiscan, если вы вызываете antiscan stop. Установите SAVE_ON_EXIT=1, чтобы включить данный функционал. Улучшения: 1) Отображение версии Antiscan при вызове antiscan status. Теперь не обязательно вызывать antiscan version, чтобы узнать установленную версию Antiscan. Пакет версии 1.7 был удален из заголовка темы. Все новые релизы, начиная с 1.8, будут публиковаться только на GitHub.

-

Начиная с 5.0 Alpha 9, данная неприятная ситуация уже не актуальна. Окно регистрации открывается быстро, и ответ от NDSS ожидается в фоне. Когда он приходит, появляется ссылка на Базу знаний с информацией о случайном MAC.

- 4 ответа

-

- 2

-

-

Honeypot в реализации Antiscan не будет что-либо эмулировать. Порты-ловушки будут закрытыми. С помощью правила iptables будет проводиться просто проверка на факт подключения к этим портам, и далее занесение в список блокировки по IP. Если за портами-ловушками будут рабочие сервисы, и номера портов совпадают с PORTS, то потребуется завести список доверенных адресов и занести его в исключения. Иначе легитимный клиент после подключения сразу же окажется заблокирован.

-

Honeypot будет еще одним опциональным способом "ловли" нелегитимных клиентов. Если в интернет "смотрят" нестандартные порты вида 8443, 65080 и им подобные, до которых боты добираются далеко не в первую очередь, honeyport с "ловушкой" на 22, 80 или 443 окажется полезным. Например, защищаем порт 65080, но ставим "ловушку" на 22. Бот пытается подключиться к 22, и попадает в список блокировки по IP. Попытки подключения на 65080 у него уже провалятся. Если "налетит" большое количество ботов из одной подсети - они все будут занесены в список IP-блокировки, который потом по расписанию свернется в целую подсеть.

-

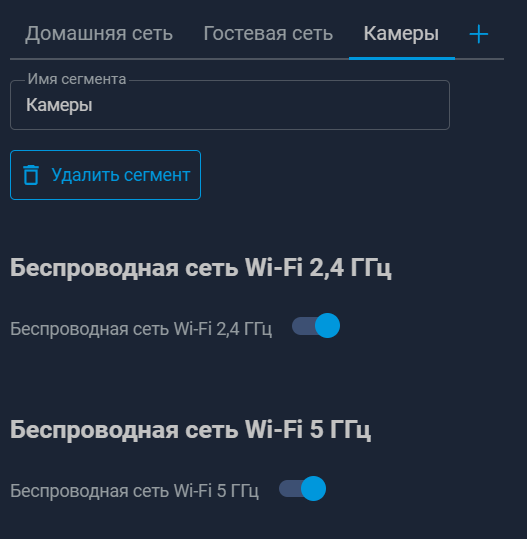

Переключатели беспроводных сетей в настройках сегментов

dimon27254 опубликовал вопрос в Веб-интерфейс

@eralde @Anna_ @Test Pilot 1. При первом открытии страницы с настройками сегмента, статус переключателей обновляется с заметной задержкой. Это сбивает с толку при первом взгляде - кажется, будто все сети выключены. 2. Если перейти к настройкам сегмента, в котором отсутствуют беспроводные сети из другого сегмента, где сети есть и включены, то состояние переключателей не изменяется - они остаются "включенными". Проверял на KN-1811 с 5.0 Alpha 10.- 1 ответ

-

- 2

-

-

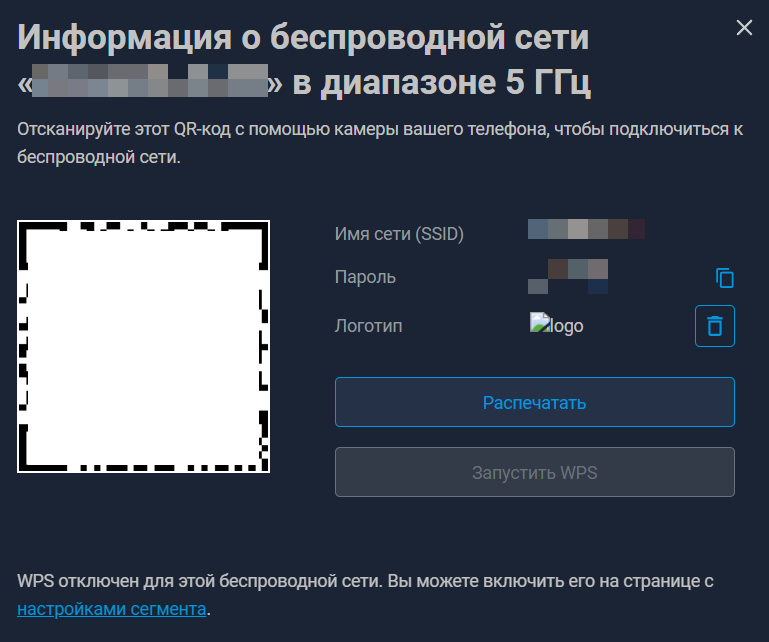

Загрузка логотипа в окне "Информация о беспроводной сети..."

dimon27254 опубликовал вопрос в Веб-интерфейс

@eralde @Anna_ @Test Pilot При попытке добавить логотип для печатной формы информации о сети, в консоли возникает ошибка: Также логотип не появляется в самом окне: Проверял на KN-1811 с 5.0 Alpha 10. В 4.3.6 воспроизводится аналогично. -

@eralde @Anna_ @Test Pilot Появились проблемы с отображением выпадающих списков, которые расположены в диалоговых окнах. При небольшом количестве элементов список открывается и отображается нормально. Однако, если список не умещается на видимую область, то он или не раскроется вовсе, или только со второго раза. При прокрутке окна с открытым списком, который не уместился, возможны мерцания. Проверял на KN-1811 с 5.0 Alpha 10. В 4.3.6 тоже воспроизводится.

- 1 ответ

-

- 4

-

-

-

Судя по всему, это следствие неработающей карточки данного приложения:

-

В 5.0 Alpha 10 исправление не успело войти? Синопсис в подсказках не изменился.

-

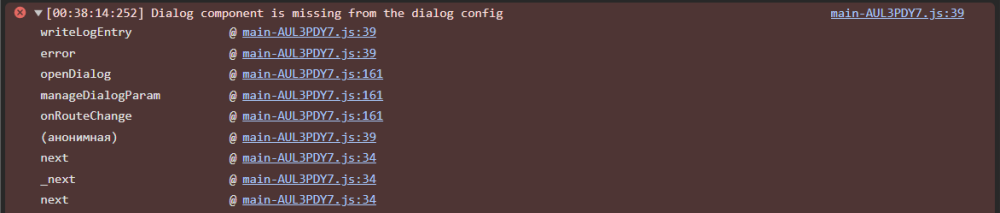

JS-ошибка при вызове настроек приложения "Wireguard VPN-сервер"

dimon27254 опубликовал вопрос в Веб-интерфейс

@eralde @Anna_ @Test Pilot При щелчке не открываются настройки сервера. В консоли появляется ошибка: Проверял на KN-1012 с 5.0 Alpha 10.- 2 ответа

-

- 1

-

-

Да. Доступ к роутеру через Keen/CrazeDNS у вас останется. RMM и мобильное приложение - это два отдельных сервиса. Если в роутере убрать компонент cloudcontrol, то RMM все равно продолжает работать. Если удалить компонент ndns, то роутер становится недоступным через Keen/CrazeDNS. Также в этом случае автоматически удаляется ndmp, и RMM перестает работать.

- 4 ответа

-

- 1

-