-

Постов

1 459 -

Зарегистрирован

-

Посещение

-

Победитель дней

92

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент dimon27254

-

@Le ecureuil, возможна ли реализация данного функционала?

-

Подтверждаю, в Alpha 9 сообщений нет. Спасибо!

-

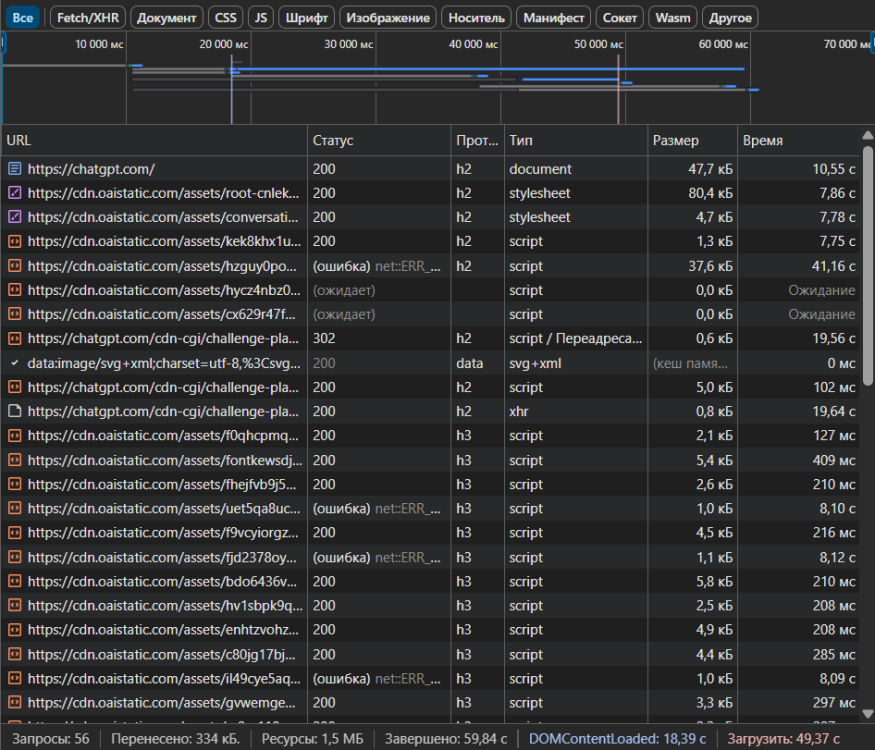

@Le ecureuil 1. После запуска Кинетика у меня почему-то автоматически не включается динамическая DNS маршрутизация. Приходится вручную вводить команду dns-proxy route object-group ..., чтобы перезаписать имеющуюся настройку. После этого маршрутизация "оживает". 2. Доступ к доменам, маршрутизируемым средствами dns-proxy route object-group, работает не всегда корректно - периодчески наблюдаю то долгую загрузку сайтов, то недогрузку контента на них, то ошибки подключения. При этом, ping и traceroute проходят нормально, и в них я вижу шлюзом свой VPN-сервер. Проверял на KN-1012.

-

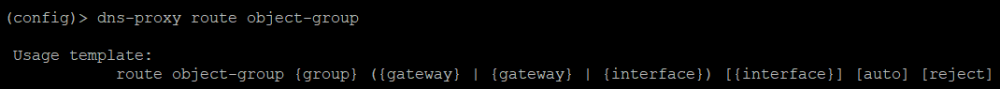

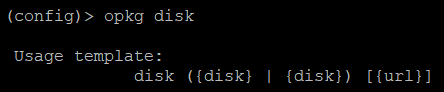

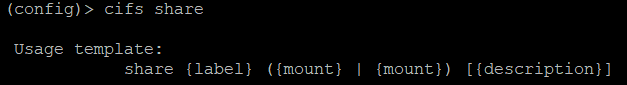

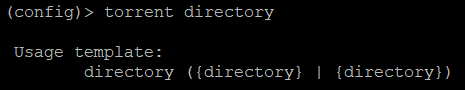

@Le ecureuil В связи с появлением в 5.0 Alpha 9 маршрутизации по object-group fqdn, решил в CLI вызвать подсказку по соответствующей команде. В ответ получил такой синопсис: Крайне смущает двукратное повторение аргумента gateway. Схожее повторение аргументов нашел еще в других командах: Так и должно быть? Синопсис такого плана немного вводит в заблуждение.

- 4 ответа

-

- 1

-

-

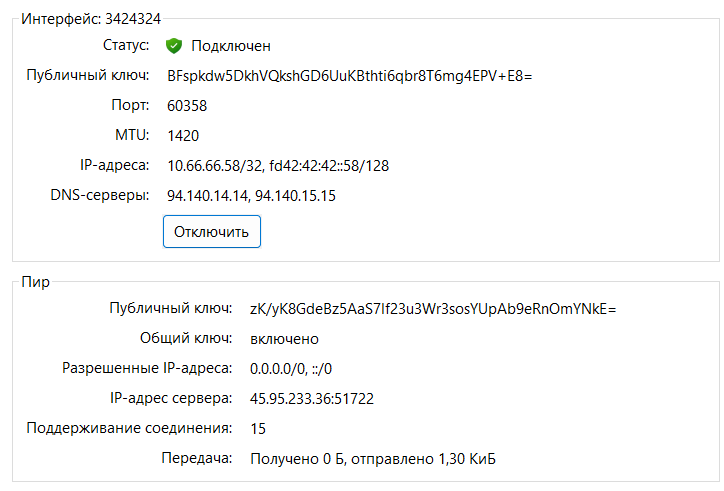

Я проверял. Все работает. Однако, хотелось бы иметь возможность ограничивать доступ к маршрутизации. Например, чтобы только определенные устройства (или принадлежащие конкретному сегменту) получали доступ к доменам через туннель, а все остальные как обычно - через провайдера. @Le ecureuil

-

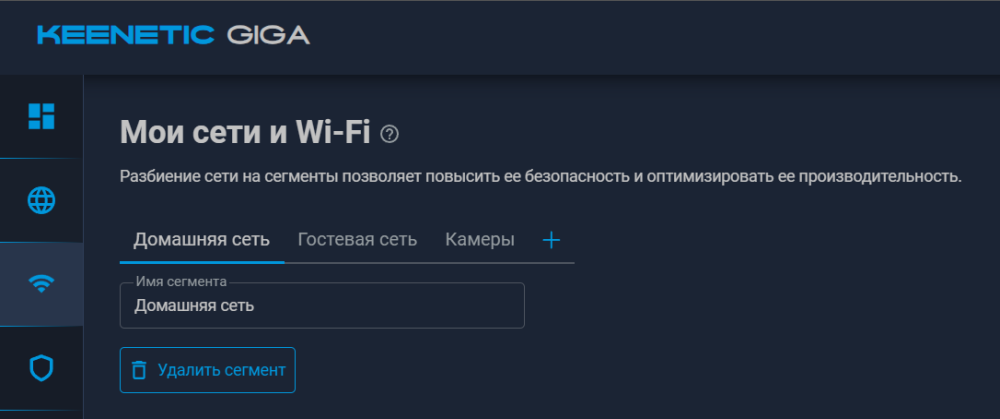

@eralde @Anna_ В 5.0 Alpha 9 кнопка удаления в Домашней сети отсутствует. Спасибо!

- 2 ответа

-

- 4

-

-

-

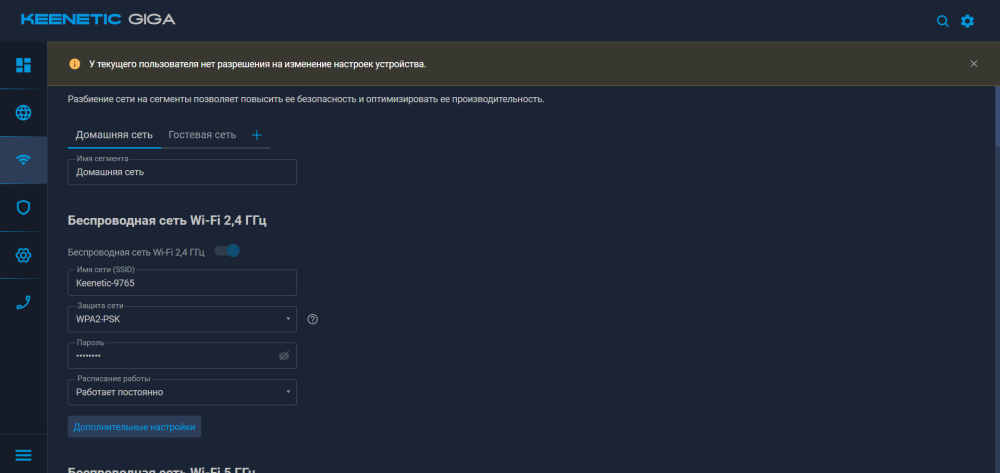

@eralde @Anna_ @Test Pilot У сегмента "Домашняя сеть" отображается кнопка удаления, которой в более ранних сборках веб-интерфейса не было. Если нажать данную кнопку и утвердительно ответить на запрос удаления, то можно наделать много нехороших дел. Например, потерять доступ к Кинетику из Домашней сети, отрезать доступ к интернету всем устройствам сегмента "Домашняя сеть", нарушить работу Mesh-системы. При этом, сам сегмент все равно не удалится, т.к. прошивка такого не позволяет. Для восстановления нормальной работоспособности потребуется заранее сохраненный startup-config, которого, однако, у неподготовленного пользователя может и не быть. Проверял на KN-1012 с 5.0 Alpha 8.

- 2 ответа

-

- 6

-

-

-

Межстрочный интервал в заголовке лицензионного соглашения

dimon27254 опубликовал вопрос в Веб-интерфейс

@eralde @Anna_ @Test Pilot У заголовка текста лицензионного соглашения отсутствует межстрочный интервал, из-за чего строки немного накладываются друг на друга: Проверял на KN-1012 с 5.0 Alpha 8.- 1 ответ

-

- 1

-

-

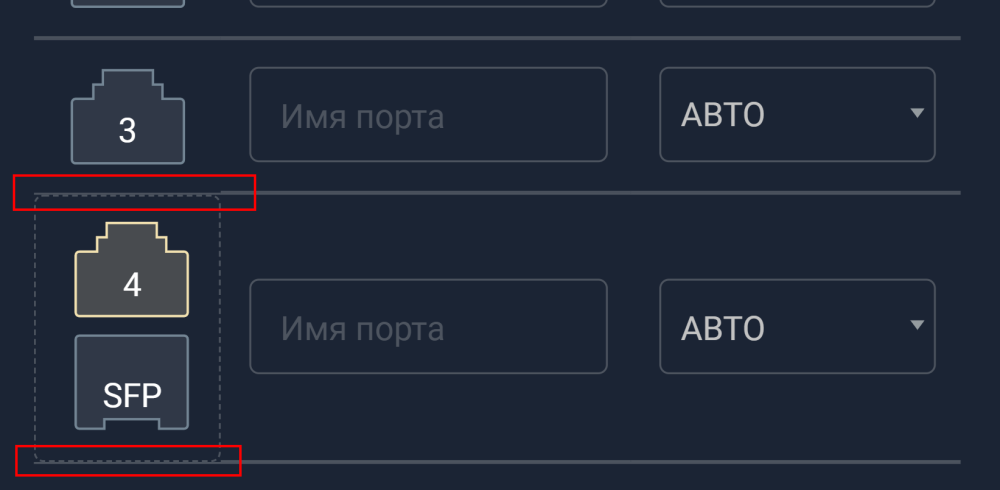

@eralde @Anna_ @Test Pilot До и после блока с комбинированным портом отображается тонкий разделитель вместо толстого: Проверял на KN-1012 с 5.0 Alpha 8.

-

- 2

-

-

5.0 Alpha 8: сообщения в логе при проверке статуса eSIM

dimon27254 опубликовал вопрос в Тестирование Dev-сборок

@slomblobov При запуске Кинетика или вызове команды show interface esim status в логе появляются сообщения: [C] Jul 19 07:55:53 ndm: UsbQmi::Device: "UsbQmi0": system failed [0xcffd15ed], 0x50. [C] Jul 19 07:55:53 ndm: UsbQmi::LpaDevice: system failed [0xcffd004d]. Это ожидаемое поведение, если модем (T77W676) не поддерживает eSIM? -

В PORTS пишутся порты служб, которые работают на самом роутере и "смотрят" в интернет. То есть, например, это telnet, ssh, веб-интерфейс. Тогда PORTS="22,23,80,443" В PORTS_FORWARDED вы указываете порты самих устройств, на которые идёт перенаправление трафика. Например, у вас есть правило переадресации, где в поле "открыть порт" указано 12345, а в "направлять на порт" 80. Соответственно, вы указываете в PORTS_FORWARDED тогда как раз 80. Если значение в "открыть порт" и "направлять на порт" одинаковые, например, 34567, то в PORTS_FORWARDED вводите 34567. Совместив два правила переадресации, тогда получается PORTS_FORWARDED="80,34567"

-

Да, точно такие же: [C] Jul 17 10:14:06 ndm: Netfilter::Lockout::Manager: "Http": system failed [0xcffd03ad], [ND] invalid address '127.0.0.1'.

-

@Le ecureuil В 5.0 Alpha 7 тоже актуально.

-

В PORTS_FORWARDED указываются порты из поля "направлять на порт" в правилах переадресации. То есть, порты самих хостов. Разделение было сделано для гибкой настройки защиты. До 1.7, если вам нужно защитить, например, порт 80 у хоста в локальной сети, который "смотрит" в интернет, то было необходимо его указывать в PORTS, и защита включалась также для порта 80 самого роутера. Это может быть не всегда нужно. Также благодаря разделению теперь можно указать в сумме до 30 портов - 15 для служб роутера, и 15 переадресованных.

-

Вышла новая версия 1.7. Новое: 1) Раздельная настройка защиты открытых и переадресованных портов. Теперь в параметре PORTS указываются только порты служб, работающих на самом устройстве. Настройка переадресованных портов перенесена в новый параметр PORTS_FORWARDED. Обратите внимание: при обновлении на 1.7 ваш список портов из PORTS будет скопирован в PORTS_FORWARDED для совместимости. Отредактируйте новый параметр при необходимости, исключив ненужные порты. 2) Проверка корректности параметров, указанных в ascn.conf (сообщил @dom). 3) Вывод версии установленного Antiscan по команде antiscan version. Исправления: 1) При READ_NDM_LOCKOUT_IPSETS=0 и вызове antiscan save или antiscan list ndm_lockout в консоли появлялось сообщение "ipset v7.21: The set with the given name does not exist".

-

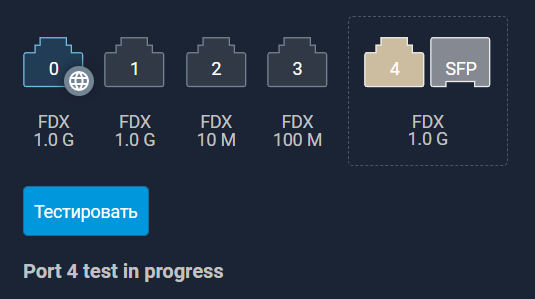

@eralde @Anna_ В 5.0 Alpha 7 увидел подпись, показывающую процесс сканирования. Так стало понятнее. Спасибо!

-

@eralde @Anna_ На последних 5.0 не воспроизводится. Спасибо за исправление

- 1 ответ

-

- 2

-