Лидеры

Популярный контент

Показан контент с высокой репутацией за 26.01.2025 во всех областях

-

59 баллов

-

Сегодня многие пользователи обнаружили, что устройства внезапно и самовольно обновили свои прошивки, несмотря на то что автообновление отключено в настройках. Так делают версии прошивок 4 , на прошивках версии 3 такого не было. Общепринятой практикой является самостоятельное решение администратором об обновлении. И если автообновление отключено, то оно отключено. С кинетиком такой общепринятый подход как оказалось сегодня уже не работает. Меня, как администратора SMB(small/medium bussiness) конторы, такое положение не устраивает. Прошу: 1) Либо отключить этот механизм принудительного обновления 2) Либо приостановить на 2 недели(14 дней). Данный период нужен для миграции на другое оборудование/firmware без подобных закладок42 балла

-

@eralde @Le ecureuil @Anna_ Многоуважаемые разработчики, если реально и не крайне трудозатратно: можно ли приделать рядом с каждым внесенным dns-сервером (будь то plain, doh, dot или ipv6-dns) что-то типа тумблера с функцией использовать/не использовать? Ну и статус например отображать Используется / Не используется для настоящего времени. По логике что-то типа закомментированной строчки) Сейчас чтоб что-то поменять надо полностью все удалить к чертям, а потом после каких-то манипуляций опять вносить... что вызывает в процессе проверок чего-либо некоторые неудобства по сравнению с тумблером))) Еще 1 вопрос - в настоящее время при использовании doh/dot никакой информации о них нет в карточке Интернет, в отличии от обычных dns... нет ли идей/возможности как-то отображать их на дэшборде в указанной карточке?32 балла

-

Здравствуйте В описании прошивки KeeneticOS 5.0 Alpha 8 вижу Поэтому, уважаемые разработчики, огромная просьба - сделайте, пожалуйста, так, чтобы была возможность ПОЛНОСТЬЮ ОТКЛЮЧИТЬ функционал IPv6, по аналогии с удалением компонента. IPv6 нужен далеко не всем пользователям, у многих "ломает" работу сторонних приложений. Не стоит лишать клиентов выбора, именно гибкостью славится Keenetic, будет грустно, если это останется в прошлом.27 баллов

-

Версия 5.0 Alpha 1: CWMP: реализована базовая поддержка модели данных TR-098, транзакций и STUN; функция доступна по запросу, для получения подробной информации обратитесь в службу технической поддержки [NDM-3870] Ethernet: исправлена блокировка передачи пакетов на линке 1 Гбит/с на портах 2,5 Гбит/с [SYS-1354] IPv4: увеличено максимальное количество объектных групп до 128 [NDM-3862] IPv6: реализованы правила статического перенаправления трафика для заданных адресов и портов [NDM-3819]: ipv6 static [protocol] ({interface} {mac} | {mac}) [{port} [through {end-port}] ] ipv6 static rule {index} (disable | schedule {schedule}) LTE: исправлена перезагрузка USB-устройства при включенном ping-check (сообщил @Скорпион) [NDM-3848] Opkg: включено автоматическое монтирование каталога /lib/system-modules (сообщил @Kvark) [NDM-3693] Opkg: реализованы интерфейсы OpkgTun и OpkgTap (сообщил @avn) [NDM-3846] QMI: реализована возможность включения интерфейсов UsbQmi в мост [NDM-3707] TSMB: удалена устаревшая команда "cifs master" [NDM-3827] Web: добавлена поддержка ZeroTier в разделе "Другие подключения" [NDM-4164] Wireguard: добавлена проверка на пересечение сетей в AllowIPs [NDM-3868]25 баллов

-

Здравствуйте! Можно ли увеличить количество записей серверов в интернет-фильтре -> настройка DNS? Сейчас ограничено 64, что очень сильно мешает многим пользователям. Если добавить больше, то получаем ошибку Dns::Manager error[22544485]: server list limit exceeded, the maximum is 64 addresses. Данные записи используются много для чего, в том числе для решения которое использую я и многие Уже писал на почту, вроде как уже давно есть задача на реализацию NDM-3077. На мой взгляд можно было бы смело увеличить в 4 раза, до 256.24 балла

-

Версия 2.16.D.12.0-12: Множество мелких фиксов OpenSSL 1.1.1zc Это последняя версия в ветке 2.16, больше выпусков не планируется.23 балла

-

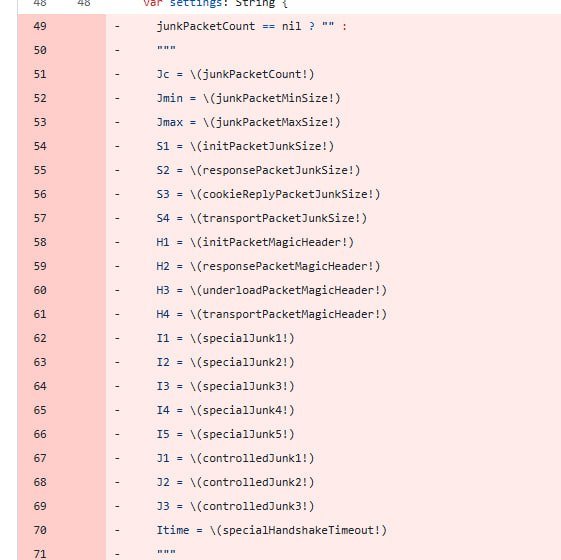

Раз уж началась такая пляска, то добавлю свои пять копеек в этот тред, т.к. он касается и меня в том числе, а также повлиял на мою дальнейшую смену роутера (в отрицательном для сообщества Keenetic значении). Моему софту MagiTrickle это тоже мешает. Я писал свой софт так, чтобы все правила жили в своих iptables chain, и уже они подключались в конец всех правил, и чтобы не пересекались с основными правилами (чтобы, например, если возникли какие-либо проблемы - мои правила можно было очень быстро найти и подчистить, не высматривая их среди огромного списка iptables-save). Под капотом в моём софте происходит что-то по типу: iptables -t nat -N MT_DNSOR iptables -t nat -A MT_DNSOR -d 192.168.1.1/32 -p tcp -m tcp --dport 53 -j DNAT --to-destination :3553 iptables -t nat -A MT_DNSOR -d 192.168.1.1/32 -p udp -m udp --dport 53 -j DNAT --to-destination :3553 iptables -t nat -A PREROUTING -j MT_DNSOR Время выполнения команды "iptables" если быть честным - очень долгое (уже не помню, но чот около 100мс на каждый индивидуальный вызов iptables, что выливается в секунды выполнения, за которые Keenetic успевает выполнить чистку правил). И по факту между выполнением этих команд Keenetic начинает чистку iptables, после чего я получаю ошибку в стиле "iptables: no chain MT_DNSOR", потому что мой код не успел вовремя заполнить таблицу нужными значениями. Моё ПО кросс-платформенное. Я не ориентируюсь только на один Keenetic. Городить костыли по типу "если зафейлилось - повторить" не собираюсь, потому что вместо ошибки "iptables: no chain MT_DNSOR" вполне может затесаться ошибка по типу "iptables: no module loaded" (условно), и в подобном случае аварийная остановка моей программы - оправдана, и пытаться выполнить перезагрузку - бессмысленно. В результате, из-за частых сбросов iptables, особенно в момент запуска роутера, мне пришлось городить костыль, который бы пытался запускать сервис после перезагрузки роутера в течении 5-ти минут. GitLab (/opt/etc/init.d/S99magitrickle) Потенциально эта проблема исправляется вызовами iptables-save и iptables-restore --noflush (высчитывая разницу между тем, что есть, и тем, что должно быть, формируя diff в формате iptables-restore), что я реализовал в коммите GitLab (Commit 6e4bd9c0), однако (далее скорее является моим багом, но если бы не ситуация с очисткой - мне бы и не пришлось делать что-то подобное) теперь возникает такая ситуация, что если Keenetic вызовет несколько раз вызов netfilter.d, то я получу такую ситуацию, что: --- Вызов netfilter.d --- iptables-save > (/dev/stdout) iptables-restore --noflush < (/dev/stdin) --- Вызов netfilter.d --- iptables-save > (/dev/stdout) iptables-restore --noflush < (/dev/stdin) --- Вызов netfilter.d --- iptables-save > (/dev/stdout) --- Вызов netfilter.d --- iptables-save > (/dev/stdout) iptables-restore --noflush < (/dev/stdin) iptables-restore --noflush < (/dev/stdin) По итогу из-за того, что я не могу заблокировать iptables между запросами iptables-save и iptables-restore - у меня происходит дубликация правил. Реализовывать нативную работу iptables на Go (как это делает сам бинарник "iptables" работая с самим ядром Linux) ради одного KeeneticOS, когда на других платформах всё работает и без этого - желания как такового ноль. И это не говоря о том, что мне в целом приходится ловить эвент с помощью Bash скриптов, оборачивать их в RAW HTTP соединение (либо городить внутренний бинарный API либо по собственному протоколу, либо gRPC), и уже обрабатывать это событие индивидуально в программе, что опять же, считаю костылём. GitLab (/opt/etc/ndm/netfilter.d/100-magitrickle) Этих проблем нет на таких прошивках, как DD-WRT и OpenWRT (где на последний я в итоге перешел, ведь он мне даёт больше возможностей, как энтузиасту-разработчику).22 балла

-

Собрал пакеты amneziawg 2.0. Проверил mipsel и aarch64, mips проверять не на чем. Работает и на мобильных операторах. Выборочную маршрутизацию настроил через MagiTrickle. mipsel mips aarch64 Автозапуск Пример конфига Перезапуск после переподключении интернет соединения21 балл

-

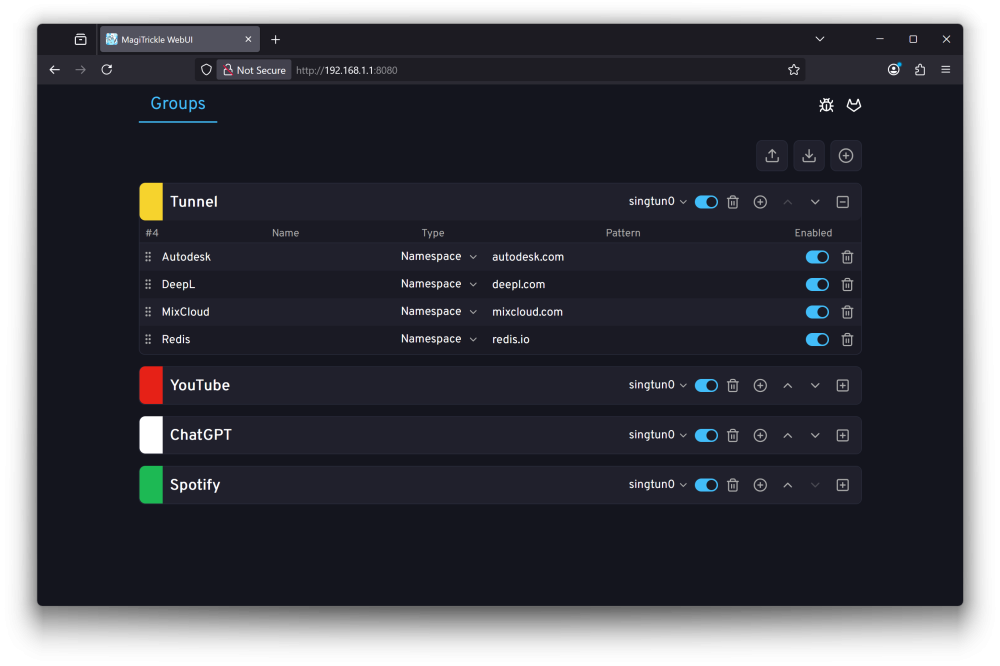

MagiTrickle (произносится как Мэджитрикл) – утилита для точечной маршрутизации сетевого трафика по заданным доменным именам. Представляет собой установочный пакет, устанавливаемый в дополнение к операционной системе маршрутизатора. Принцип работы основан на подмене основного DNS-сервера через промежуточный компонент без его отключения. Это позволяет перехватывать входящие DNS-запросы, кешировать ответы и сопоставлять IP-адреса с доменными именами. Благодаря этому становится возможной маршрутизация трафика без необходимости очистки DNS-кэша на стороне клиентов. Очистка кэша требуется только при запуске или перезапуске сервиса MagiTrickle, поскольку в этот момент кэш ещё не прогрет, и маршрутизация невозможна до первого запроса к нужному домену. Установка пакета: Описание типов правил: Поддержка: Официальный сайт Канал Telegram Чат Telegram Финансовая поддержка проекта Исходный код: GitHub / GitLab Автоматические сборки: GitHub / GitLab20 баллов

-

Добрый день. Тоже столкнулся с данной проблемой, убил пол дня на поиски решения. В итоге стало ясно, что по каким-то причинам нет доступа к репозиторию: http://bin.entware.net/. В результате начал установку как обычно, после того как система создала папки на диске, а в логе зависло все на : [2/5] Загрузка и установка основных пакетов... Распаковал архив на пк и по пути: \mipsel-installer.tar\mipsel-installer\etc, нашел файл opkg.conf. Открываем opkg.conf любым удобным редактором текста и меняем содержимое на зеркало http://mirrors.nju.edu.cn/entware/mipselsf-k3.4/ Должно получиться так: src/gz entware http://mirrors.nju.edu.cn/entware/mipselsf-k3.4 src/gz keendev http://mirrors.nju.edu.cn/entware/mipselsf-k3.4/keenetic dest root / lists_dir ext /opt/var/opkg-lists arch all 100 arch mipsel-3.4 150 arch mipsel-3.4_kn 200 В моем случае KN-1810, поэтому использую mipsel. Для mips : http://mirrors.nju.edu.cn/entware/mipssf-k3.4/ Для aarch64: http://mirrors.nju.edu.cn/entware/aarch64-k3.10/ После изменения фаила, загрузить его в папку роутера. Приложение - встроенное хранилище - etc. Я удалил с роутера старый фаил opkg.conf и заменил на новый с измененными ссылками. Далее в меню Приложения, где Диски и принтеры, нажимаем кнопку "Отключить" а затем "Переподключить" Для удобства, прикрепляю измененные инсталяторы с отредактированными ссылками. Проверенно только на mipsel и aarch64. С прикрепленными файлами проводить манипуляцию по замене ссылки не нужно. Просто качаем и устанавливаем по инструкции. aarch64-installer.tar.gz mips-installer.tar.gz mipsel-installer.tar.gz20 баллов

-

Версия 5.0 Beta 0: DNS: добавлена поддержка подсетей в "object-group fqdn exclude" (сообщил @Denis P) [NDM-4013] Kernel: исправлены проблемы безопасности: CVE-2024-36971 [SYS-1436] CVE-2024-41012 [SYS-1430] CVE-2024-50302 [SYS-1431] SSH: исправлен публичный доступ через IPv6 [NDM-4010] Web: добавлена функция маршрутов на основе DNS на страницу Статические маршруты [NWI-4186] Web: добавлен инструмент iperf3 на страницу Диагностика [NWI-4371] Web: переработана страница настройки DNS для мобильных экранов (сообщил @dimon27254) [NWI-4375] Web: восстановлен файл lte-firmware в списке системных файлов [NWI-4367]19 баллов

-

18 баллов

-

Пользователи сталкиваются с нестабильной работой приложения. Причина в принудительной очистке правил iptables со стороны системы. Статистика за 17 минут работы: Сигнал `SIGUSR1` получен: 24 раза. Правила iptables приложения не найдены (были удалены извне) и пересозданы: 19 раз. В среднем таблица очищается чаще, чем 1 раз в минуту. Лог событий с таймингами (удаление и пересоздание правил приложения): Со стороны пользователя действий не производилось: интерфейсы не создавались, не удалялись и не падали (Link всегда UP). Постороннего ПО, управляющего iptables, не установлено. Вопросы: Что в системе может так агрессивно сбрасывать/перезагружать таблицы iptables? Как избежать состояния гонки между приложением и системой? Является ли добавление задержки (2-3 сек) перед обновлением правил решением, или есть более надежный подход? @Le ecureuil @eralde @Александр Рыжов Не знаю кого еще можно тегнуть по этому вопросу, прошу прощения если не в адрес. Буду благодарен хотя бы за намек в какую сторону копать. Пользователи мучаются... Дополнительные сведения17 баллов

-

Можно ли этот функционал внедрить в прошивку так, чтобы это работало из коробки ( без entware) ? Идея очень замечательная и работает ,практически, без нареканий. P.S. особая благодарность @dimon27254 за такой инструмент!17 баллов

-

Версия 4.3 Beta 0.1: DNS: исправлена переадресация транзитных запросов, разрешенных в профиле системы (сообщил @coolak-fantom) [NDM-3651] DNS: исправлена инициализация DoT/DoH при настройке статических DNS-серверов для неиспользуемых соединений (сообщил @Robespierre) [NDM-3681] MWS: исправлено повторное подключение к беспроводному каналу связи при включенном WPA3 [SYS-1281] OpenVPN: исправлено разрешение удаленной конечной точки с помощью A (IPv4) DNS-запросов, когда работает IPv6 [NDM-3640] Proxy: увеличено максимальное количество интерфейсов Proxy до 64 [NDM-3686] SFP: реализованы настройки режима работы SFP+ и комбинированных портов [NDM-3181]: interface {name} media-type {type} — установить тип подключения для комбо-порта: auto — предпочитать SFP с автоматическим переключением на MDI (по умолчанию). mdi — установить тип MDI sfp — установить тип SFP interface {name} sfp pcs {mode} — установить режим работы Physical Coding Sublayer (PCS): auto — автоопределение из DDMI (по умолчанию) fallback — последовательно пробовать режимы с фиксированной скоростью, пока один из них не сработает sgmii/an — поддерживаемые SGMII скорости 10/100/1000 Мбит/с с включенным автосогласованием 1000base-x/an — фиксированная базовая полоса 1 Гбит/с с включенным автосогласованием Clause 37 1000base-x — фиксированная базовая полоса 1 Гбит/с 2500base-x/an — фиксированная базовая полоса 2,5 Гбит/с с включенным автосогласованием Clause 37 2500base-x — фиксированная базовая полоса 2,5 Гбит/с interface {name} sfp rx-los {mode} — установить режим приема SFP RX_LOS: auto — автоопределение из DDMI (по умолчанию) accept — принимать сигнал RX_LOS ignore — игнорировать сигнал RX_LOS interface {name} sfp init-timeout (auto | {timeout}) — установка таймаута инициализации SFP-модуля в секундах Storage: включена поддержка UASP для внешних USB-накопителей (сообщил @Изолированный) [SYS-1290] USB: добавлена поддержка модема Sierra MC7304 [NDM-3684] Web: исправлено автодополнение для префикса "no" в Web CLI (сообщил @dimon27254) [NWI-4022] Web: исправлено обновление времени работы активных соединений в Системном мониторе (сообщил @k19olegh68) [NWI-4034] Web: исправлено предупреждение о несохраненных изменениях на странице "Мобильные подключения" (сообщил @spatiumstas) [NWI-3999] Web: улучшена обработка фоновых команд в Web CLI (сообщил @TopGear78) [NWI-3738]17 баллов

-

Глупая аналогия, скажите это leshin papa. Он как раз скорее всего готовится ездить за 2000 км., настраивать 300+ роутеров в незапланированной поездке, которую ему обеспечило обновление, если это производитель не поправит. Или если вы вообще постороннее лицо, не пишите, пожалуйста, больше от лица Keenetic, не надо их топить. За исключением этого момента, в основном всё у них нормально делалось. Илья Хрупалов вроде бы собирался решить вопрос и на этом тему закончили, не понимаю, что тут вообще осталось обсуждать. Роутер продаётся на территории РФ. Подскажите, вы соблюдаете законы РФ? Любое лицензионное соглашение (EULA - End User License Agreement) — это гражданско-правовой договор. Согласно ГК РФ (ст. 422), договор должен соответствовать императивным (обязательным) нормам закона. Если условие договора противоречит закону, оно является ничтожным, то есть недействительным с самого начала. ГК РФ (ст. 209): Собственник вправе по своему усмотрению владеть, пользоваться и распоряжаться своим имуществом. Пользователь — собственник устройства (например, телефона или телевизора). Установка любого ПО без его ведома может рассматриваться как вмешательство в его право собственности. Закон "О защите прав потребителей" (ст. 12): Продавец (изготовитель) обязан своевременно предоставлять потребителю необходимую и достоверную информацию о товаре. Если обновление существенно меняет характеристики товара (например, уменьшает производительность, меняет интерфейс, отключает функции), но делается без явного согласия пользователя — это может расцениваться как нарушение его прав на информацию. Статья 16: "Условия договора, ущемляющие права потребителя по сравнению с правилами, установленными законами или иными правовыми актами РФ в области защиты прав потребителей, признаются недействительными". Это главный аргумент против любых "кабальных" пунктов в лицензии. Требование принять новое соглашение под угрозой отказа в работе устройства квалифицируется как навязывание услуги. · Статья 10: Обязанность производителя предоставлять полную и достоверную информацию. Скрытие факта удаленного управления устройством или изменения его характеристик через обновления может быть нарушением этой статьи. УПРАВЛЯ́ТЬ, аю, аешь; управле́ние; несов., кем-чем. 1. Направлять ход, движение кого-, чего-либо; вести. * Примеры:Управлять лошадьми. Управлять кораблём. 2. Заведовать, руководить, быть хозяином, распорядителем чего-либо. * Примеры:Управлять имением. Управлять делами. 3. (сов. управить) Разг. Справляться, успешно делать что-либо. — Толковый словарь живого великорусского языка В.И. Даля Вывод: "Утверждение,что "роутер сделал это сам", является семантической уловкой. Согласно лексическому значению слова, управление осуществляет тот, кто направляет и руководит. В данной ситуации именно производитель, используя дистанционные команды и заранее созданные механизмы, направляет ход работы вашего устройства, то есть управляет им. Роутер является не субъектом, а объектом управления." Будете дальше продолжать? P.S. Знаете, я пожалуй даже спорить не буду. У каждого тут свое мнение, вы или программист по другую сторону баррикад, или сотрудник фирмы, или у вас есть своя мотивация. Сейчас СВО идёт, есть и те, кто просто раскачивает любые волнения, за это им платят. Ничего не имею против вашего мнения насчёт использования вами вашего личного роутера, но здесь вы залезаете на чужую территорию, с которой вас приходится попросить уйти. Хочу напомнить, что вообще вся эта тема с лицензионным соглашением появилась не более чем несколько десятков лет назад и не мытьём, так катанием долго внедрялась. Например той же Microsoft, которая начинала очень долго, аккуратно вводить эти понятия. Сначала "мы вас обновляем, если вы это захотите", затем, "иногда мы вас обновляем без разрешения" (привет "синий экран смерти", ой, извините, больше не будем), затем "мы вас обновляем без разрешения вообще, но даём выбрать время перезагрузки", теперь добавилась необходимость регистрировать облачный аккаунт, локальная учётная запись уже так просто не регистрируется, потом "мы до кучи удаляем у вас те программы, которые нам не нравятся" (нет, не "варез", а рабочие инструменты). Что следующее и где предел этим ограничениям того, что люди вообще-то воспринимали как свою собственность? Я бы, зная, что тот же Google спустя несколько лет начнёт зажимать пользователей, хорошо бы подумал, прежде чем нести ему деньги и покупать что-то из его поделок и скорее всего бы отказался, чтобы Google не получил денег, монополии, а вместе с этим власти творить свой беспредел. Проблема в том, что Google этого раньше не говорил и делал при вопросе об этом покерфейс с улыбкой. Любое соглашение в основе есть общественный договор, который исходно обеспечивался равенством возможностей оружия, а потом деловыми обычаями и законами. Когда-то и рабовладельческий строй был законами защищён и где сейчас эти рабовладельцы? Если у тех, кто может и должен обеспечить себе и обществу процветание своими знаниями, есть мнение, что это процветание должно принадлежать только им, то лучше пусть его не будет вообще. "Зачем нам такой мир, если там не будет России?" © Ещё раз, роутер именно мой и в условиях покупки не было сказано, что я его арендую, кассовый чек на покупку у меня есть. Могу растоптать в пыль (хотя и не собираюсь) и выложить фото в сеть, никто ничего мне за это не сделает, собственность моя. Программное обеспечение его охраняется законом и лицензионным соглашением, если я займусь его копированием или модификацией и установкой на безымянные роутеры, а особенно если начну их продавать в таком виде, залезу на территорию производителя, то ко мне могут прийти. Но если я просто использую оригинальный роутер у себя и не нарушаю прав изготовителя на установку ПО, то далее это моё дело, как его использовать. ПО является неотъемлемой частью роутера, использовать другую прошивку на нем нельзя, её просто нет. Выпускать новые версии ПО производитель имеет полное право, но проданный товар модифицировать он имеет право только при согласии пользователя, иначе уже он залезает на территорию пользователя, Закон РФ "ОЗПП" защищает права потребителей. Честь и хвала производителю, что он пилит новые прошивки, но в контроль над роутером они влезать не должны. Понимаю, что у программистов и "эффективных сов" из-за неопытности и пассивности пользователей, а также успехов того же Google может возникать ложное чувство вседозволенности, что можно прописать в лицензионное соглашение какое угодно право, но эта иллюзия очень быстро может закончиться и не очень приятно для иллюзиониста. И давайте, просто правильно делать свою работу, а не делать вид, что так и должно быть. Если конечно не решили начать самовыпиливаться таким способом, дав понять клиентам, что они здесь никто и звать их никак. Вспоминаю звонок в поддержку Zyxel, где с клиентами обращались очень достойно и вежливо, что с той поры произошло, непонятно. Люди любят за правду, а не за ложь. P.P.S. Просьба поставить лайк, кто тоже считает, что потребитель должен иметь контроль над тем, что происходит с устройством, которому он доверил свою домашнюю сеть.16 баллов

-

Проголосовал я уже давно, но все же поясню свое мнение. Пока замок не повесили на тему из-за флуда. Если владелец устройства или лицо им уполномоченное отключили автоматическое обновление, значит, у них есть на то свои причины (например, не все обновления одинаково полезны). Важные на взгляд производителя или нет, значения не имеет. Устройство может продолжать проверять наличие обновлений, но само ставить их права не имеет. В случае супер-особо-чрезвычайно критически важных обновлений шлите уведомления по любым каналам - веб-интерфейс устройства, мобильное приложение, личный кабинет на сайте, вплоть до перенаправления первых веб-запросов с внутренних клиентов устройства на страницу с уведомлением-предупреждением. "Ваше устройство подвержено такому-то риску.!Настоятельно рекомендуем Вам выполнить обновление на такую-то версию прошивки."16 баллов

-

Версия 5.0.0 (preview): DNS: исправлена ошибка "IPset kernel error" при добавлении исключений из объектной группы FQDN (сообщил @dimon27254) [NDM-4101] DNS: исправлен разбор аргумента "auto" при чтении конфигурации (сообщил @keenet07) [NDM-4096] DNS: исправлена отправка ответов с easyconfig-адресом в сторону VPN-клиентов (сообщил @snark) [NDM-4095] DNS: изменен ответ NXDOMAIN на NOERROR при запросе AAAA для записей только A [NDM-3857] DSL: исправлен сбой PPE при подключении через ADSL [SYS-1464] HTTP: отключен публичный доступ к устройству со слабым паролем администратора [NDM-4097] LTE: реализована привязка к базовой станции для модема FM350-GL [NDM-3201] LTE: улучшена совместимость модема FM350gl-16 с Yota (сообщил @OKTO) [NDM-3997] Monitor: изменено расширение дампа пакетов с .pcapng на .pcap [NDM-4091] OpenSSL: обновление до 3.0.18 [NDM-4083] PPP: реализована защита от зацикливания маршрутизации при получении ошибочного IPCP-пира [NDM-4093] UsbLte: реализована поддержка eSIM и dualSIM для модема FM350-GL [NDM-4100] Web: добавлены подписи у кнопок на плитке "Интернет" (сообщил @dimon27254) [NWI-4461] Web: добавлен выбор интерфейса для Wireguard (сообщил @T@rkus) [NWI-3819] Web: исправлено отображение всплывающих подсказок на странице Wi-Fi Monitor (сообщил @dimon27254) [NWI-4449] Web: исправлено отображение фильтра на плитке "Интернет" при отсутствии компонента (сообщил @FLK) [NWI-4462] Web: исправлена работа переключателей в разделе "Другие соединения" (сообщил @FLK) [NWI-4452] Web: исправлен QR-код для скрытых SSID (сообщил @cheburashkaDDNS) [NWI-4468] Web: исправлена верхняя граница графика в плитке "Интернет" (сообщил @Denis P) [NWI-4460] Web: исправлено отображение диапазона Wi-Fi на широких экранах [NWI-4472] Wi-Fi: исправлен WifiGuestApToggle для включения гостевых точек доступа [NDM-4054]16 баллов

-

Antiscan - простой инструмент для выявления и блокировки IP с подозрительной активностью (например, сканеры портов и служб). Предыстория от @FLK, поясняющая актуальность данного инструмента: Antiscan представляет собой скрипт на shell с config-файлом и хук-скриптом netfilter.d. Предназначен для устройств Keenetic/Netcraze, поддерживающих Entware. Возможности: 1) Блокировка хостов, открывающих множество соединений с одного IP-адреса. 2) Блокировка хостов, открывающих единичные соединения с множества IP, принадлежащих одной подсети /24. 3) Блокировка хостов по пользовательскому черному/белому списку. 4) Геоблокировка в режиме черного/белого списка. 5) Блокировка хостов с помощью "ловушки" (honeypot). Требования для корректной работы скрипта: 1) Установленный компонент "Модули ядра для подсистемы Netfilter" (начиная с версии ПО 4.3 доступен без "Протокол IPv6"). Установка: 1. Выполнить команду: opkg update && opkg install curl && curl -fsSL https://raw.githubusercontent.com/dimon27254/antiscan/refs/heads/main/install.sh | sh 2. Указать unix-имена интерфейсов интернет-подключений в файле "/opt/etc/antiscan/ascn.conf". В 4.3+ просмотр unix-имен интерфейсов доступен по команде: show interface {интерфейс} system-name 3. Настроить остальные параметры под собственные нужды, если это требуется, в файле "/opt/etc/antiscan/ascn.conf". 4. Запустить Antiscan командой: antiscan start Для версий Antiscan 1.4 и выше доступна настройка с помощью web4static от @spatiumstas. Важно: Antiscan является IPv4-only, работает только для протокола TCP. Принцип работы: Описание параметров в ascn.conf: Описание задач в ascn_crontab.txt: Использование Antiscan: {start|stop|restart|status|list|reload|flush|version|edit|update_rules|read_candidates|read_ndm_ipsets|save_ipsets|update_ipsets|update_crontab} start начать работу скрипта (создать правила, ipset'ы, начать сбор IP) stop остановить работу скрипта (удалить правила, очистить ipset'ы, отменить блокировку) restart остановить и заново начать работу скрипта status отобразить статус работы Antiscan list {ips|subnets|ndm_lockout|honeypot} отобразить список и количество заблокированных IP/подсетей reload обновить конфигурацию Antiscan (перечитать файл ascn.conf) flush [candidates|ips|subnets|custom_whitelist|custom_blacklist|custom_exclude|geo|ndm_lockout|honeypot] очистить списки адресов и удалить их файлы version отобразить версию установленного Antiscan edit {config|crontab|custom_exclude|custom_blacklist|custom_whitelist} редактировать конфигурационные файлы Antiscan или пользовательские списки update_rules проверить наличие правил iptables, и добавить их при отсутствии (для hook-скрипта netfilter.d) read_candidates обработать список адресов кандидатов для блокировки по подсетям (запускается вручную или по расписанию) read_ndm_ipsets считать системные списки блокировки по ip lockout-policy (запускается вручную или по расписанию) save_ipsets сохранить списки накопленных адресов в файлы (запускается вручную или по расписанию) update_ipsets {custom|geo} обновить пользовательские списки адресов или подсети для геоблокировки (запускается вручную или по расписанию) update_crontab обновить задачи Antiscan в файле crontab История версий: Списки заблокированных IP/подсетей от пользователей Antiscan: Исходный код доступен на github: https://github.com/dimon27254/antiscan15 баллов

-

v0.3.0 (GitLab Release) Changelog: Теперь доступны сборки под Entware (DD-WRT, ASUS-Marlin и т.п.). Теперь доступны сборки под OpenWRT. Исправлено использование IPv6 Upstream DNS серверов (спасибо @dan0102dan). (Keenetic) Исправлен неработающий DNS сервер при подключении по L2TP. (Keenetic) Порог попыток запуска MagiTrickle после перезапуска роутера повышен до 5 минут. (Keenetic) Исправлена ошибка "Opkg::Manager: /opt/etc/ndm/netfilter.d/100-magitrickle: exit code 1" если MagiTrickle находится в оффлайн. (Frontend) Реализован поиск по группам и правилам (спасибо @dan0102dan). (Frontend) Реализовано массовое добавление правил в группы (спасибо @dan0102dan). (Frontend) Реализован Drag and Drop групп. (Frontend) Убраны лигатуры из шрифта (когда "^|" превращался в "↑" и т.п.) (спасибо @dan0102dan). (Frontend) Ну и наконец - добавлена щепотка новогоднего настроения! (опять же - спасибо @dan0102dan).15 баллов

-

Версия 5.0.3 (preview): DNS: исправлена маршрутизация на основе FQDN при работе DNS через TCP (сообщил @qmxocynjca) [NDM-4201] DNS: оптимизирована производительность обновлений списка маршрутизации FQDN [NDM-4197] MWS: исправлено беспроводное backhaul-подключение 2,4 ГГц для устройств на базе MT7603 и MT7628 [SYS-1513] udpxy: исправлен сбой при работе на public-интерфейсе Bridge [NDM-4200] Web: исправлено скрытие меню Mobile, когда не установлена поддержка USB-модема (сообщил @qmxocynjca) [NWI-4518] ZeroTier: исправлена циклическая перезагрузка системы при включенном режиме fail-safe [NDM-4187]15 баллов

-

Версия 5.0.2 (preview): Core: исправлен доступ к конфиденциальным данным для пользователей с правами "только для чтения" [NDM-4169] DNS: исправлена ошибка "stubby: Could not parse config file" при использовании DoT (сообщил @snark) [NDM-4125] DNS: исправлена ошибка, приводящая к сбою системы в потоках "DNS FQDN event sink" [NDM-4162] IPv6: исправлен разбор команд "ipv6 static" с комментариями (сообщил @avn) [NDM-4098] MWS: исправлено подключение Экстендера через порт WAN (синий) (сообщил @Zoomer88) [SYS-1483] Tools: добавлен параметр "source-address" в "tools iperf3" [NDM-4176] Web: добавлена страница настройки eSIM [NWI-4526] Web: исправлена ошибка "components list: execute denied" для пользователей с правами "manager" (сообщил @dimon27254) [NWI-4532] Web: исправлен чекбокс "Включить службу SNTP" (сообщил @qmxocynjca) [NWI-4561] Web: исправлено предупреждение об отсутствии пароля при переходе из RMM [NDM-4170] Web: удалено сокращение текста для всплывающего окна Режима безопасной настройки (сообщил @dimon27254) [NWI-4554] Web: обновлено отображение Журнала переходов на экранах мобильных устройств (сообщил @dimon27254) [NWI-4549] Wi-Fi: исправлена фильтрация ACL для клиентов Wi-Fi 7 с включенной функцией MLO [SYS-1507] Wi-Fi: исправлена совместимость с iPhone 17 при включенных функциях Wi-Fi 7 MLO и Fast Transition [SYS-1497] Wi-Fi: исправлено зонирование MWS для клиентов Wi-Fi 7 с включенной функцией MLO [SYS-1505]15 баллов

-

Версия 5.0.1 (preview): Core: исправлено ограничение на выполнение команд для пользователей с правами только на чтение [NDM-4113] DNS: реализована настройка маршрутов через разные шлюзы для одной и той же объектной группы FQDN (сообщил @Bps71) [NDM-4118] HTTP: исправлена аутентификация пользователей при входе с IPv6-адресов (сообщил @Sano) [NDM-4115] IPv6: исправлена настройка маршрута по умолчанию для DS-Lite через PPPoE [NDM-4109] IPv6: исправлено использование аппаратного PPE при включенной функции "ipv6 pass through" [SYS-1482] Web: изменен внешний вид и механика оповещений [NWI-4469] Web: изменено поведение системы при открытии в устаревшем браузере (сообщил @vasiliy777) [NWI-4273] Web: исправлен статус "Разрешен транзит запросов" на странице "Настройка DNS" (сообщил @dimon27254) [NWI-4512] Web: исправлено нижнее поле всплывающего окна с показателями сигнала (сообщил @dimon27254) [NWI-4511] Web: исправлены проблемы с таблицей Списки доменных имен (сообщил @hoaxisr) [NWI-4509] Web: исправлены проблемы с валидацией iperf3 (сообщил @dimon27254) [NWI-4466] Web: исправлено удаление opkg initrc (сообщил @qmxocynjca) [NWI-4510] Web: исправлены проблемы с легендой отображения трафика (сообщил @FLK) [NWI-4508] Web: исправлено сохранение соединения WireGuard (сообщил @spatiumstas) [NWI-4533] Wi-Fi: исправлена циклическая перезагрузка KN-1812 при отключении радио с помощью кнопки WLAN [SYS-1481]15 баллов

-

Версия 5.0 Beta 3 (preview): CIFS: исправлено копирование файлов с использованием именованных потоков (сообщил @dimon27254) [SYS-1450] DNS: добавлена поддержка IP-подсетей в "object-group fqdn include" [NDM-4078] DNS: исправлена пересылка запросов servfail.invalid на внешние серверы (сообщил @user_256) [NDM-4069] DNS: исправлена перегрузка "Dns::Route::ResolveQueue" (сообщил @hoaxisr) [NDM-4086] DNS: снижена интенсивность разрешения неиспользуемых имен “object-group fqdn” (сообщил @dimon27254) [NDM-4082] IPsec: исправлена передача L2TP-трафика при работе L2TP/IPsec-сервера (сообщил @Vivat) [NDM-4068] IPv4: исправлено отключение отдельных статических маршрутов (сообщил @dimon27254) [NDM-4076] IPv6: включен внешний доступ к резервным WAN-интерфейсам (сообщил @qmxocynjca) [NDM-4067] VPN: реализовано переопределение адресов DNS для клиентов встроенных VPN-серверов [NDM-4032]: crypto map virtual-ip dns-servers {dns1} [dns2] crypto map l2tp-server dns-servers {dns1} [dns2] sstp-server dns-servers {dns1} [dns2] vpn-server dns-servers {dns1} [dns2] oc-server dns-servers {dns1} [dns2] Web: исправлена блокировка выключателей Wi-Fi на Экстендерах MWS (сообщил @dimon27254) [NWI-4450] Web: исправлено отображение состояния блокировки приложений (сообщил @FLK) [NDM-4051] Web: исправлено отображение выпадающих списков на экранах мобильных устройств (сообщил @dimon27254) [NWI-4448] Web: исправлено отображение интерфейсов TunnelSixInFour при редактировании статических правил (сообщил @Denis P) [NWI-4456] Web: исправлено отображение статистики WireGuard-сервера (сообщил @Denis P) [NWI-4425] Web: исправлено смещение значка помощи на экранах мобильных устройств (сообщил @dimon27254) [NWI-4447] Wi-Fi: исправлен возможный системный сбой при использовании OWE-аутентификации [SYS-1461]15 баллов

-

Версия 5.0 Beta 2 (preview): CIFS: исправлена проблема лишних перезапусков при работе сервера Wireguard (сообщил @dimon27254) [NDM-4059] DNS: исправлена ошибка, приводящая к бесконечному циклу при обработке некорректных ответов (сообщил @vitalik6243) [NDM-4034] DNS: исправлена работа эксклюзивных маршрутов (сообщил @keenet07) [NDM-4046] IPv6: исправлен доступ к сервисам, работающим на интерфейсах с “private” security level (сообщил @KirillR) [NDM-4061] OpenConnect: включена поддержка Basic-аутентификации [NDM-4037]: interface {name} openconnect allow-basic-auth SFP: исправлен аппаратный сброс встроенного коммутатора на KN-1012 при использовании внешнего модуля xPON SFP [SYS-1455] Web: добавлены настройки IPv6 в Сегменты [NWI-4373] Web: разрешены USSD-запросы, начинающиеся с # [NWI-4401] Web: исправлено отображение точек доступа сегментов после удаления (сообщил @Sh1kuren) [NWI-4407] Web: исправлено редактирование профиля DNS, когда компонент "dns-filter" не установлен (сообщил @dimon27254) [NWI-4396] Web: исправлено отображение интерфейса при редактировании маршрутов на основе DNS (сообщил @ftn453) [NWI-4405] Web: исправлена настройка KeenDNS (сообщил @ftn453) [NWI-4427] Web: исправлена печать информации о Wi-Fi с пользовательским логотипом (сообщил @dimon27254) [NWI-4387] Web: исправлена сортировка таблиц по портам и профилям (сообщил @Серов Николай) [NWI-4386] Web: исправлены проблемы с настройкой статической маршрутизации (сообщил @Denis P) [NWI-4428] Web: исправлена валидация параметров iperf3 (сообщил @dimon27254) [NWI-4402] Web: реализована новая карточка Internet в Системном мониторе [NWI-4377] Web: улучшено именование конфигурационных файлов WireGuard (сообщил @dimon27254) [NWI-4424] Wi-Fi: исправлена блокировка устаревших клиентов b/g при настройке режима совместимости n/ax (сообщил @kiavan92) [SYS-1446] Wireguard: исправлено отображение IP-адресов и портов подключенных пиров (сообщил @Denis P) [NDM-4064]15 баллов

-

Версия 5.0 Beta 1 (preview): Ethernet: исправлено ложное состояние полудуплексного соединения для 2,5 Гбит/с [SYS-1438] IPsec: исправлена ошибка сброса "identity-local" во время изменения конфигурации (сообщил @Хаос) [NDM-4036] MWS: реализовано использование встроенного 4G-модема Экстендера в качестве WAN-соединения [NDM-4027] USB: исправлена ошибка "invalid argument" при опросе SMART на дисках SATA [NDM-4026] VRRP: реализована поддержка VRRP версий 2 и 3; может быть установлен как отдельный компонент [SYS-1443]: interface {name} vrrp group {group} ip {ip} — установить виртуальный IP-адрес для группы. interface {name} vrrp group {group} priority {priority} — установить приоритет (целое число в диапазоне от 0 до 255), устройство с наивысшим числовым приоритетом становится ведущим в группе. interface {name} vrrp group {group} advertise {advertise} — установить интервал между анонсами в секундах (целое число в диапазоне от 1 до 255, по умолчанию — 1) interface {name} vrrp version {version} — установить версию протокола, поддерживаемые значения: default — использовать версию 2 для IPv4 и версию 3 для IPv6. v2 — строгое соответсвие VRRP версии 2: нулевые виртуальные IP-адреса не поддерживаются; IPv6-адреса не допускаются; состояние MASTER может быть настроено, если и только если приоритет равен 255. v3 — соответствие стандарту VRRP версии 3 для IPv4 и IPv6. v3-compat — VRRP версии 3, совместимый с некоторыми производителями (например, Cisco и Juniper), которые интерпретируют RFC5798 5.2.8 как применимый только к IPv6, поскольку псевдозаголовок в RFC2460 указан только для IPv6, хотя большинство реализаций с открытым исходным кодом включают псевдозаголовок для IPv4. Эта опция включает псевдозаголовок IPv4, но исключает его из расчета контрольной суммы для IPv4. show interface {name} vrrp — показать состояние VRRP. Web: добавлена поддержка IPv6 на странице "Переадресация портов" [NWI-4213] Web: исправлены проблемы с настройкой сервера WireGuard (сообщил @dimon27254) [NWI-4372] Web: исправлены проблемы с всплывающими подсказками на странице "Wi-Fi система" (сообщил @dimon27254) [NWI-4379] Web: исправлена отметка времени последнего WireGuard handshake (сообщил @dimon27254) [NWI-4384]15 баллов

-

Прошу Вас создать WEB страницу (Динамические маршруты) для такого сервиса - т.е. пользователь вводит имена доменов и нужный сетевой интерфейс через который к ним обращаться (особенно актуально при наличие разного VPN), тем более что в ПО уже реализована маркировка и создание таб.маршрутизации для нее - это профили. p.s Большинство сайтов используют динамические ip15 баллов

-

Версия 4.3.0 (preview): Cifs: удален суффикс "CIFS" из mDNS-имени устройства [NDM-3648] IP: реализовано удаление маршрутов командой "route delete" при импорте из bat-файла (сообщил @VVS) [NDM-3778] IPv6: реализована настройка DNS-сервера для подсетей [NDM-3702]: ipv6 subnet {name} dns-server ({address1} [address2] | disable) Web: исправлено отсутствие кнопок во всплывающем диалоге подтверждения в режиме Fail-safe (сообщил @vk11) [NWI-4143] Web: исправлен внешний вид кнопки "Читать дальше" в списке статей базы знаний (сообщил @VVS) [NWI-4137] Web: исправлена ошибка загрузки страницы Приложения (сообщил @yvazik) [NWI-4104] Web: исправлен цвет разделительной линии на плитке "Сетевые порты" [NWI-4145] Web: исправлена избыточная высота строк в таблице Списки клиентов (сообщил @AndreBA) [NWI-4133] Web: исправлены проблемы, связанные с обновлением стиля элементов управления (сообщил @dimon27254) [NWI-4140] Web: исправлены проблемы в мобильной версии страницы Политики подключения (сообщил @dimon27254) [NWI-4114] Web: исправлен межстрочный интервал в текстовых аннотациях в мобильной версии (сообщил @dimon27254) [NWI-3872] Web: исправлено сохранение главного меню в скрытом состоянии при закрытии и повторном открытии окна браузера (сообщил @cheburashkaDDNS) [NWI-4120] Web: исправлено выделение сегментов на круговой диаграмме монитора трафика в мобильной версии (сообщил @dimon27254) [NWI-4079] Web: переработана плитка "Мои сети и Wi-Fi" в Системном мониторе [NWI-4071] Wi-Fi: исправлена передача многоадресного и широковещательного трафика при включенной изоляции клиентов на устройствах на базе mt7981 [SYS-1329]15 баллов

-

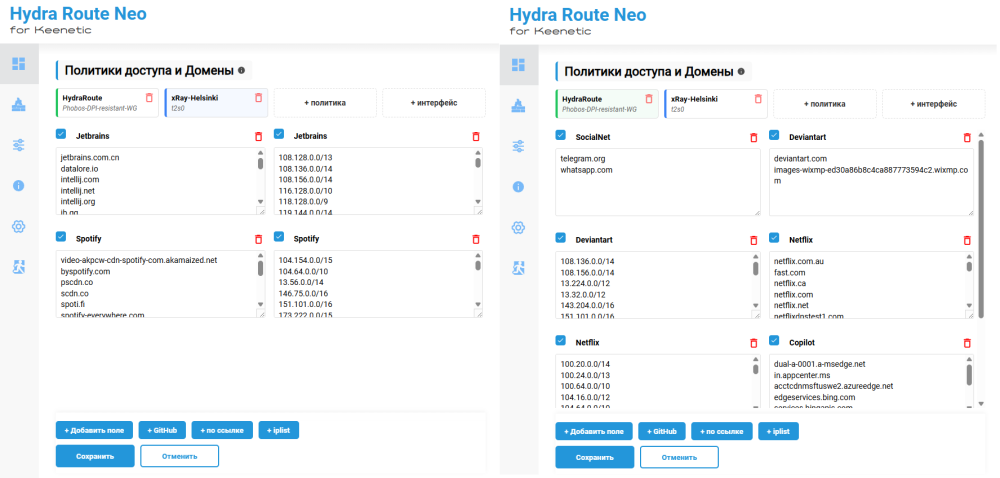

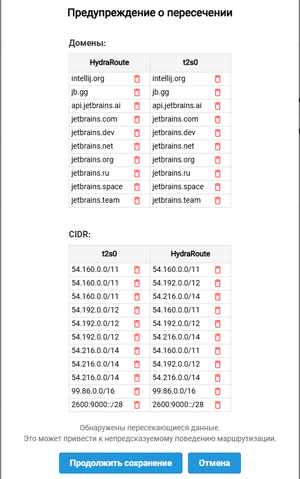

HydraRoute — название, в котором миф о многоголовой Гидре становится образом для системы маршрутов, способной разрастаться и ветвиться: стоит исчезнуть одному направлению, как на его месте возникают новые. Для чего: Точечная маршрутизация на основе доменных имен. IP маршрутизация в дополнение к механизмам, имеющимся в роутерах Keenetic. Два варианта маршрутизации: Политики доступа - используется подключение в политике доступа (резервирование/многопутевая передача). Интерфейс - используется указанное подключение. В обоих вариантах - подключения эксклюзивны: при пропадании линка трафик отправляются в "черную дыру". Маршрутизация применяется только для устройств и сегментов сети находящихся в "политике по умолчанию". Основной интерфейс: Доменные имена и CIDR можно указать вручную, также есть загрузка списков из: Github проекта по прямой ссылке в интернете репозитория iplist от rekryt (iplist.opencck.org) /MIT License/ Реализован механизм "санитайзинга" введенных/загруженных данных - очистка от мусора, не валидных доменов, CIDR, дублей и вложенных доменов. При сохранении, во избежание конфликтов маршрутизации, проводится проверка на пересекающиеся данные: Промежуточных звеньев на пути DNS трафика - нет. Работа строится на анализе копий DNS-пакетов, поступающих в приложение через nfLog. Трафик Host<->DNS server не перенаправляется, не задерживается и не изменяется. Системные требования и установка пакета Страничка проекта на Github. Лучший и наиболее быстрый вариант задать вопрос или получить помощь: создать issue на Github или обратиться в группу Telegram. update WebUI 1.4.1-1 HR Neo 0.6.1.-1 WebUI 1.6.2-1 WebUI 1.8.2-114 баллов

-

Версия 5.0.4 (preview): CIFS: исправлена совместимость с MacOS TimeMachine [NDM-4112] gnutls: обновление до 3.8.11 [NDM-4205]: CVE-2025-32988 CVE-2025-32989 CVE-2025-32990 CVE-2025-6395 CVE-2025-9820 HTTP: исправлена потеря доступа к веб-интерфейсу из-за таймаутов обнаружения устройств в сети [NDM-4223] IP: исправлено добавление статических маршрутов после маршрута по умолчанию [NDM-4209] NTCE: оптимизировано потребление памяти [NDM-4219] SSDP: исправлена аварийная ситуация при поиске сети [NDM-4224] Web: добавлена сортировка по имени в маршрутизации на основе DNS [NWI-4595] Web: исправлено сохранение конфигурации без идентификатора VLAN (сообщил @Mikhail_YAR) [NWI-4578]14 баллов

-

Да ну как бы вреда устройству не было, и не сказать что тут есть повод для извинений за само обновление. Тут другая проблема. Через какой-то же механизм 4.* обновляется в обход мнения владельца устройства? И очень похоже, что в 3.* этого механизма нет. Однако и в истории изменений такой фичи нет. Что приводт к вопросу "а почему это скрыли", и нормальный админ, как профессиональный параноик, начинает думать о всяком нехорошем. И сложно что-то с собой поделать - работа такая. Да, такой вектор атаки (что у устройства есть backdoor от производителя) и ранее предполагался, но благодаря репутации разработчиков, рассматривался как хоть и опасный, но крайне маловероятный. Теперь же случилось подтверждение, что этот риск реализован. А это значит, что его уже нельзя игнорировать, надо закрывать реализованный риск. Но и тут опять включается непонятная политика "сокрытия" - нет полноценной информации, куда подключается роутер - какие внешние соединения, к каким адресам и с какими конкретными возможностями. Статья на сайте есть, но для этих целей уровень деталей в ней недостаточный. На явные запросы полноценных ответов тоже нет, максимум что было получено "Мы не раскрываем точный список адресов и имен, поскольку они могут и будут меняться в зависимости от наших внутренних потребностей". Хотя там список то на 10 позиций максимум, его вряд ли сложно собрать и обновить. Это уже идёт как "противодействие". Т.е. в итоге мы имеет - не только реализованный риск, но ещё и пару каноничных "красных флагов". И выходит, что у админа выбор не велик - или скрыть инцидент, или закрывать его, либо внешними средствами либо сменой оборудования. К чему тут извинения? Просто гемор, просто работа. Просто не ожидал14 баллов

-

Версия 5.0 Alpha 11: Core: реализован тег пользователя "manager" для ограниченных прав администрирования [NDM-3945] HTTP: исправлено отображение логотипа во всплывающем окне "Информация о беспроводной сети" (сообщил @dimon27254) [NDM-3969] Iperf: исправлены ошибки конфигурации (сообщил @ru.celebi, @vasek00) [NDM-3972] IPv6: реализован протокол UPnP IGDv2 PCP [NDM-3859] Web: добавлена статистика передачи данных в таблицу IPsec (сообщил @sersh) [NWI-4318] Web: добавлена вкладка "Фильтр приложений" в раздел "Интернет-фильтры" [NWI-4232] Web: добавлена настройка "Network access" для VPN-серверов IKEv1 и IKEv2 [NWI-4328] Web: улучшен вид таблицы WireGuard (сообщил @FLK) [NWI-4337] Web: реализована настройка VPN-сервера WireGuard в Приложениях [NWI-4206] Web: исправлен валидатор IPv6-префикса WireGuard (сообщил @spatiumstas) [NWI-4355] Web: исправлены ошибки при настройке пользователей и паролей (сообщил @dimon27254) [NWI-4131] Web: исправлено поведение выпадающих списков при нажатии (сообщил @dimon27254) [NWI-4365] Web: исправлен поиск по слову "график" (сообщил @constgen) [NWI-4327] Web: уменьшено время отклика переключателя на странице сегментов (сообщил @dimon27254) [NWI-4363]14 баллов

-

Версия 4.3.1 (preview): DynDNS: исправлено сохранение настройки 'dyndns nobind' [NDM-3816] HTTP: исправлено избыточное раскрытие информации об устройстве [NDM-3783]: CVE-2024-4021 CVE-2024-4022 IP: исправлено применение статических маршрутов в нескольких IP-политиках [NDM-3814] IP: исправлено назначение политики "conform" после автоматической регистрации клиента [NDM-3810] IPsec: исправлено неправильное использование "crypto map" в настройках сервера L2TP/IPSec [NDM-3811] OpenConnect: добавлена случайная вставка в пакеты для повышения устойчивости соединения (сообщил @dimon27254) [NDM-3791] OpenConnect: исправлен доступ к подключенной сети VPN-сервера [NDM-3820] TSMB: включена поддержка расширенных атрибутов (сообщил @dimon27254) [NDM-3645] VPN: добавлена команда 'session-logout' для завершения VPN-сессий (сообщил @CBLoner) [NDM-3788]: crypto map l2tp-server session-logout {session} crypto map virtual-ip session-logout {session} sstp-server session-logout {session} vpn-server session-logout {session} oc-server session-logout {session} Web: добавлен "https://" в URI VPN-сервера OpenConnect, когда включена маскировка [NWI-4146] Web: добавлена сортировка по алфавиту в Применение политик [NWI-4092] Web: исправлены различные ошибки и проблемы с версткой на экранах разных размеров (сообщили @dimon27254, @spatiumstas, @enterfaza, @Rootdiv, @vasiliy777, @FLK) [NWI-4191]: NWI-4168, NWI-4161, NWI-3901, NWI-4108, NWI-3922, NWI-4083, NWI-4085, NWI-4122, NWI-4125, NWI-4136, NWI-4134, NWI-4135, NWI-4139, NWI-4141, NWI-4130, NWI-4169, NWI-4080, NWI-4160, NWI-4151 Web: реализовано отображение пользователей в ACL в браузере файлов, для которых в системе не настроены учетные записи [NWI-3951]14 баллов

-

Версия 4.3 Beta 3 (preview): DNS: исправлена ошибка "duplicate key: group" при использовании объектных групп FQDN (сообщил @dimon27254) [NDM-3755] HTTP: реализован черный список удаленных узлов, присылающих некорректные POST-запросы [NDM-3716] NTCE: исправлена ошибка "detected 5 attributes, only 4 supported" (сообщил @Strider78) [NDM-3756] OpenConnect: исправлен заголовок User-Agent при использовании протокола "anyconnect" (сообщил @beh01d) [NDM-3733] SSTP: исправлен доступ к SSTP VPN-серверу при установленном значении "ip http security-level private" [NDM-3747] USB: добавлена поддержка модема Telit FN990 [NDM-3743] VPN: исправлена коллизия портов WireGuard и OpenVPN при создании туннелей [NDM-3732] Web: изменен вид вкладки 'Приоритеты подключений' на экранах мобильных устройств (сообщил @dimon27254) [NWI-4049] Web: исправлено отображение режима подключения комбинированного порта SFP/Ethernet (сообщил @Gim12) [NWI-3319] Web: исправлено открытие страницы 'Mesh Wi-Fi-система' после привязки нового Экстендера (сообщил @KYTECHNGAMING) [NDM-3757] Web: исправлена невозможность включить порт Ethernet после того, как он был выключен (сообщил @Tikhonov) [NWI-4066] Web: исправлен нежелательный сброс настроек аутентификации PPPoE при выборе опции "Автоматическая (DHCP)" (сообщил @Leshiyart) [NWI-4065] Web: увеличено количество видимых параметров в выпадающих списках (сообщил @spatiumstas) [NWI-3756] Wi-Fi: исправлена нестабильность соединения для некоторых беспроводных клиентских устройств при включении параметра "target-waketime" [SYS-1266] Wireguard: исправлена потеря настроек "asc" после изменения конфигурации (сообщил @FLK) [SYS-1320]14 баллов

-

Думаю, что для большинства пользователей не хватает возможности задавать опциональные параметры WireGuard advanced security configuration (NDM-3202) через UI - ведь это суть Keenetic ; )13 баллов

-

Тут надо было не обновлять насильно, а сделать анонс на сайте/форуме/телеграме/rmm/еще где-то оповещение о данной проблеме. А тут отношение как к младенцу или не дееспособному, когда за него решают что делать! Перефразируя: Люди, которые ради безопасности отказываются от свободы -- теряют и свободу и безопасность. P.S. до официального подробного объяснения этой ситуации --сменил роутер на другой с ,естественно, другой прошивкой. P.P.S. Закупки и рекомендации продукции keenetic/netcraze также временно приостановлены. ( да, это "капля в океане", но если так сделают многие -- нас могут услышать) P.P.P.S. С уже имеющейся продукцией --будем применять костыли для недопущения таких сюрпризов.13 баллов

-

Версия 4.3.4 (preview): IPv4: исправлена ошибка "out of memory" при создании IP-политики (reported by @Ponywka) [NDM-3907] IPv6: исправлены входящие подключения к SSH-серверу (сообщил @ru.celebi) [NDM-3891] IPv6: исправлены входящие подключения к VPN-серверам (сообщил @khilarian) [NDM-3886] Kernel: удалены лишние отладочные сообщения от ntc (сообщил @Мухожук) [SYS-1384] Web: добавлены настройки VLAN 802.1p для Проводных Ethernet-подключений (сообщил @czerniewski) [NWI-3726] Web: исправлено отображение разделительных линий в таблицах (сообщил @AndreBA, @dimon27254) [NWI-4250, NWI-4299] Web: исправлены обозначения цветов на странице Монитор трафика (сообщил @keenet07) [NWI-4243] Web: исправлено отображение имени устройства в WebCLI (сообщил @qmxocynjca) [NWI-4240] Web: исправлены недочеты в работе карточки Wi-Fi-системы (сообщил @dimon27254) [NWI-4275] Web: исправлено сохранение настроек G.INP для ADSL [NWI-4270] Web: исправлено сохранение правил перенаправления "TCP/UDP (все порты) и ICMP" [NWI-4253] Web: удалено описание раздела Пользователи на странице "VPN-сервер IKEv2/IPsec" (reported by @project_fcc) [NWI-4245] Wi-Fi: исправлена работа WPS при включенном WPA2-Enterprise [SYS-1361] Wireguard: исправлен валидатор AllowIPs, чтобы разрешить перекрывающиеся сети с выводом предупреждающего сообщения (сообщил @Александр Гольдварг) [NDM-3888] ZeroTier: исправлены повторяющиеся сообщения "install accepted route" [NDM-3903]13 баллов

-

Версия 5.0 Alpha 4: Dns: исправлена пересылка негативных ответов локальным клиентам на 127.0.0.1 (сообщил @dchusovitin) [SYS-1382] Web: исправлено отображение разделительных линий в таблицах (сообщил @AndreBA) [NWI-4250] Web: исправлено поведение пунктов меню в развернутом состоянии (сообщил @dimon27254) [NWI-4198] Web: исправлено отображение имени устройства в WebCLI (сообщил @qmxocynjca) [NWI-4240] Web: исправлены недочеты в работе карточки Wi-Fi-системы (сообщил @dimon27254) [NWI-4275] Web: исправлено сохранение правил перенаправления "TCP/UDP (все порты) и ICMP" [NWI-4253]13 баллов

-

Версия 5.0 Alpha 3: IPv4: реализована поддержка комментариев при импорте/экспорте маршрутов (сообщил @SergiusWA) [NDM-3889] IPv6: исправлены входящие подключения к SSH-серверу (сообщил @ru.celebi) [NDM-3891] IPv6: исправлены входящие подключения к VPN-серверам (сообщил @khilarian) [NDM-3886] Web: добавлены настройки VLAN 802.1p для Проводных Ethernet-подключений (сообщил @czerniewski) [NWI-3726] Web: исправлены обозначения цветов на странице Монитор трафика (сообщил @keenet07) [NWI-4243] Web: удалено описание раздела Пользователи на странице "VPN-сервер IKEv2/IPsec" (reported by @project_fcc) [NWI-4245] Wireguard: исправлен валидатор AllowIPs, чтобы разрешить перекрывающиеся сети с выводом предупреждающего сообщения (сообщил @Александр Гольдварг) [NDM-3888] Wireguard: исправлены цепочки netfilter WGOBFS (сообщил @Denis P) [NDM-3890]13 баллов

-

Версия 4.3.2 (preview): DNS: исправлено поведение пустого DNS-профиля [NDM-3843] IPoE: исправлена потеря IP-адреса в домашнем сегменте при установке порта 1 в качестве WAN на KN-3910 [NDM-3830] IPsec: исправлен доступ к связанному сегменту сети для клиентов L2TP/IPsec VPN [NDM-3715] OpenConnect: исправлена совместимость с VPN Client Pro для Android (сообщил @Mechanics) [NDM-3838] Opkg: исправлено выполнение одиночных команд через "ndmc" (сообщил @spatiumstas) [NDM-3837] USB: добавлена поддержка модема Fibocom FM190W [NDM-3849] Web: исправлены различные ошибки в интерфейсе (сообщили @spatiumstas, @dimon27254, @Axl, @Alkash_Irk, @iggo, @nois) [NWI-4214]: NWI-4178, NWI-4013, NWI-4187, NWI-4194, NWI-4196, NWI-4197, NWI-4004 Wi-Fi: исправлено отключение беспроводного клиента по таймауту на точках доступа AX3000 [SYS-1337] ZeroTier: исправлена проверка identity.public для устройств с big-endian (mips) (сообщил @gaaronk) [NDM-3821]13 баллов

-

Не смешно уже. Не говорите, что существующий сейчас достаточно дружелюбный интерфейс был создан типовым разработчиком, который скорее всего задает этот вопрос (если конечно сразу отмести наиболее вероятную версию - нежелание вкладываться в реализацию по каким-либо иным причинам). Судя по текущей веб-морде роутеров, тот, кто отвечает у Вас за UX UI, обладает не плохими навыками и если это рядовой бэкэнд разработчик, то респектую ему от всего комьюнити. Сразу скажу, что я не специалист в этой области, но добавив около поля настройки маршрутизаци по доменному имени tooltp (вашу иконку с (?) sprite.svg#question-blue) и написав в её всплывающем тексте что-то вроде В статье базы знаний: Вроде даже рядовому пользователю будет понятно. Думаю, что ваши коллеги смогут сделать даже лучше, чем предложенный вариант. Можно упрощать еще дальше и накинуть даже какой-нибудь простейшей инфографики, чтобы уж прямо совсем "для бабушек". Спасибо за внимание.13 баллов

-

13 баллов

-

Тема уже всплывала, на англоязычном форуме https://forum.keenetic.com/topic/19730-support-for-mac-address-filtering-by-masks-and-ranges/#findComment-195219 хотелось бы разработчикам о ней еще раз напомнить, а может и заручиться поддержкой других участников. Раз уже есть механизм определения случайных адресов (при авторегистрации) фича не кажется очень трудоемкой. Зачем это надо? - Максимальный контроль за домашней сетью12 баллов

-

Голосую за отключение автоматического обновления. Я покупал за оверпрайс оборудование не для того, чтобы кто-то его удалённо обновлял без моего ведома. И так с каждым обновлением кучу всего наметили, что приходится сидеть на старых версиях.12 баллов

-

Хм. Я думал мне показалось. Но тоже заметил, что раньше роутер пытался выйти на сервера обновлений только когда ты находился на странице Параметры системы или на дашборде, потому-что там это было необходимо для проверки обновлений. А теперь он туда лезет независимо от того в каком меню ты находишься. Весь лог забило сообщением Core::Ndss: [22557] cannot connect to the server. потому-что доступ закрыт. Что-то для чего-то изменилось. Автообновление у меня отключено. В самом конфиге, тоже всё нормально components auto-update disable @Le ecureuil Не подскажите почему так? PS: Внесу поправку и дополнение к своим словам выше. Оказалось, что единожды перейдя на дашборд или на страницу Параметры системы роутер начинает попытки установить соединение с серверами обновлений. И т.к. сервера не отвечают (блокирую их, когда они мне не нужны), то роутер каждые 10 сек пытается повторно установить соединение и также каждые 10 сек пишет об ошибке в журнал. Раньше достаточно было перейти со страницы Параметры системы или с дашборда перейдя на другую страницу интерфейса и попытки полностью прекращались. А теперь, не уверен точно с какой версии прошивки, роутер не останавливает этот процесс, а продолжает попытки каждые 10 сек. И просто забивает этим весь журнал событий. Отмечу, что если перезагрузить роутер и не заходить на дашборд и в Параметры системы, а зайти с какой-то другой страницы, то процесс обращения к серверам сам не начинается. Во всяком случае 2 дня у меня, судя по логу, роутер продержался без этих попыток. Как только вышел на дашборт, снова начались попытки коннекта и сообщения в журнал. Я и раньше просил как-то сделать этот процесс отключающимся и даже уже приспособился просто по долгу не находиться ни на дашборде ни в параметрах, возможно это ещё так же касается и страницы Приложения, но теперь с этим изменением у меня и выбора вообще никакого не осталось. Выход один, перезагружать устройство. Крайне не удобно. @Anna_ А решение есть. На дашборде в настройках плиток можно добавить пункт с галочкой отключения "Автоматическая проверка обновлений" для самого дашборда, а на самой плитке "О системе" там где версия добавить кнопку-ссылку "Проверить обновление" в случае когда эта галочка снята. В параметрах системы, тоже в блоке "Обновление и компоненты KeeneticOS" добавить кнопку "Проверить обновление". В Приложениях тоже что-то придумать. Я понимаю, что всё это слишком геморно для внедрения. Автоматическая проверка удобна для интерфейса. Но вот, как видите, тоже создает большие неудобства. Просто чем меньше роутер лезет куда не просят и когда не нужно сам, тем лучше и спокойнее. Подобные вещи должны отключаться. Просьба обсудить и как-то пересмотреть этот функционал.12 баллов

-

Потестил на KeeneticOS 5 (Beta 3) через проброс OpkgTun интерфейса (подключение видно в веб-интерфейсе Keenetic и можно настраивать политики доступа и маршрутизацию доменов средствами KeeneticOS). Перед настройкой подключения в entware, сначала в cli Keenetic поднимаем OpkgTun Для работы OpkgTun в Политиках доступа нужно добавить правило маршрутизации Скрипт автозапуска12 баллов

-

Уважаемые друзья, Вот и пришел тот славный миг, когда компания производитель услышала чаяния своих пользователей и создала инструмент который по функционалу похож на функционал Кваса, но с WUI интерфейсом. В прошивке Keenetic 5.0, которая уже не за горами, Вы сможете воспользоваться функционалом даже лучшим чем Квас, так как в нем есть WUI. Я установил, протестировал данную прошивку в версии бета и могу сказать, что функционал мне понравился. Нет необходимости ставить entware (все работает из коробки), можете создавать свои «закваски» и все работает «на лету». Необходимо сделать только два действия (надеюсь доделают когда это можно будет делать только в одно действие) 1. создаем «закваску» 2. назначаем этой «закваске» свое соединение, через которое она будет работать. Решение работает с доменными именами и IPv4, заявлена поддержка IPv6. Есть небольшие шероховатости, но думаю, что когда прошивка выйдет из беты - все доработают. Единственное, чего не знаю может ли работать это решение с vless. Потому, настоящим извещаю Вас, что разработка версии «Квас Про» официально остановлена, хотя, что скрывать - грустно немного, но оно того стоило. Появился опыт разработки в Go и более глубже стал понимать entware/openwrt на busybox, ну а теперь, появится больше времени для работы над новым своим проектом. Данная тема форума все еще будет работать и оказывать поддержку всем тем, кто еще будет использовать Квас на своих устройствах. В любом случае, я благодарен всем Вам за Вашу поддержку и желание улучшить продукт. P.S. Те, кто хочет поблагодарить за проект и его поддержку ссылка на Юмани12 баллов

-

Версия 5.0 Alpha 5: IP: реализовано удаление множественных маршрутов; destination-аргументы для "no" стали необязательными [NDM-3911]: no ip route [{network} {mask} | {host} | default] [{gateway} | {interface}] [metric] no ip policy route [{network} {mask} | {host}] [{interface} | {gateway}] [metric] no ipv6 route [{prefix} | default] ({interface} [{gateway}] | {gateway}) IPv4: исправлена ошибка "out of memory" при создании IP-политики (сообщил @Ponywka) [NDM-3907] Kernel: удалены лишние отладочные сообщения от ntc (сообщил @Мухожук) [SYS-1384] mDNS: включен анонс службы Web-интерфейса (HTTP) в локальной сети [NDM-3919] OpenConnect: добавлен протокол nc (Juniper) (по просьбе @smiral) [NDM-3908]: interface {name} openconnect protocol (anyconnect | fortinet | nc) OpenConnect: исправлено использование authgroup с протоколом anyconnect (сообщил @beh01d) [NDM-3918] USB: исправлена ошибка LTE-модемов "terminal options verification failed" (сообщил @k19olegh68) [NDM-3905] Web: добавлена новая тема Automatic, работающая согласно настройкам в системе пользователя (по просьбе @dimon27254) [NWI-4242] Web: разрешено использование VLAN 0 для Ethernet-подключений [NWI-4315] Web: исправлено отображение разделительных линий в таблицах (сообщил @dimon27254) [NWI-4299] Web: исправлено закрытие всплывающего окна регистрации незарегистрированного хоста (сообщил @spatiumstas) [NWI-4244] Web: исправлена прокрутка таблицы на странице Анализатора трафика приложений (сообщил @dimon27254) [NWI-4283] Web: исправлено отображение таблицы в Журнале переходов (сообщил @dimon27254) [NWI-4284] Wi-Fi: исправлена смена MAC-адреса на интерфейсах WifiStation (сообщил @project_fcc) [NDM-3906] Wireguard: реализован ключ обфускации для peer-ов (по запросу @Oleg Nekrylov) [NDM-3917]: interface {name} wireguard peer obfs-key {obfs-key} ZeroTier: исправлены повторяющиеся сообщения "install accepted route" [NDM-3903]12 баллов

-

Версия 4.3 Beta 1 (preview): Dns: реализованы объектные группы с автоматическим разрешением имен FQDN [NDM-3692]: object-group fqdn {name} — создать объектную группу FQDN object-group fqdn {name} include {address} — добавить адрес в группу Opkg: добавлена скрытая команда для отображения системного имени сетевого интерфейса (по просьбе @Ponywka) [NDM-3694]: show interface {name} system-name Storage: исправлено монтирование дисков HFS+ размером более 6 ТБ [SYS-1143] Web: исправлен цвет фона вывода "show threads" в Web CLI (сообщил @spatiumstas) [NWI-4052] Web: исправлено отображение вручную настроенного порта HTTPS в ссылках KeenDNS (сообщил @bigpu) [NWI-4027] Web: исправлен сброс Fast Transition (802.11r) в Disabled при смене SSID в одном диапазоне [NWI-3900] Web: исправлено текстовое описание для обработчика OpkgLedControlX (сообщил @dimon27254) [NWI-3997] Web: реализована настройка, позволяющая назначить указанный сегмент домашней сети на Ethernet-порт Экстендера [NWI-3571] Web: заблокированы системные настройки, связанные с конфигурацией, при активном режиме fail-safe [NWI-4032] Web: обновлено поведение и расположение модальных окон [NWI-3979]12 баллов

Эта таблица лидеров рассчитана в Москва/GMT+03:00