-

Постов

92 -

Зарегистрирован

-

Посещение

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент constgen

-

Автоматизация чего? От времени суток, темы ОС, настроения...

-

Дело в том что установив Adguard Home вы получите тот же самый результат, на который сейчас жалуетесь. Там по умолчанию будут те же самые фильтры. Далее, как я упоминал вы настраиваете всё под себя. Можно подключить списки с блокировками, которые курируются самим AdGuard. А так же можете свои проивзольные домены заблокировать. И 99% рекламы уйдёт. Вы так и не сказали, Вы рекламу хотите заблокировать? Не забудьте проверить что DNS действительно применился на конечном устройстве. В базовом варинте AdGuard DNS должен заблокировать рекламу на этой странице Speedtest by Ookla - The Global Broadband Speed Test . Напишите так ли это Ещё можно явно проверить какие именно DNS использюутся на этой тестовой странице DNS leak test . Бывает такое люди по неопытности добавляют новый DNS на роутер, но ни к одному устройству или сегменту не применяют.

-

Без понимания дела будет Вам трудновато настроить внутри самого дашборда Adguard Home. Каждый настраивает по разному в зависимости от своих нужнд. Даже на самом Кинетике кто-то полностью заменяет DNS Proxy роутера, а кто-то к имеющимся добавляет ещё и Adguard Home чтобы применять его только для избранных сегментов и устройств. Вы скажите какую цель преследуете? Рекламу заблокировать? Если да. Есть более простые способы для "домохозяек" так скажем. Можно зарегистрироваться на Панель управления AdGuard DNS и там создать облачный сервер AdGuard. Настроить фильтр рекламы и всего что хочется. Там же генерируются настройки которые надо добавить в DNS адреса на Keenetic. Есть лимит на месяц, но если грамотно подходить то он не исчерпается. Надо только применить правильно к сегментами и устройствам а не ко всему подряд. Например можно применить к компам, мобильным и ТВ. Остальному не надо. Я так пользуюсь, отлично работает. На роутер устанавливать ничего не надо, забирать его ресурс. Даже Entware не нужен.

-

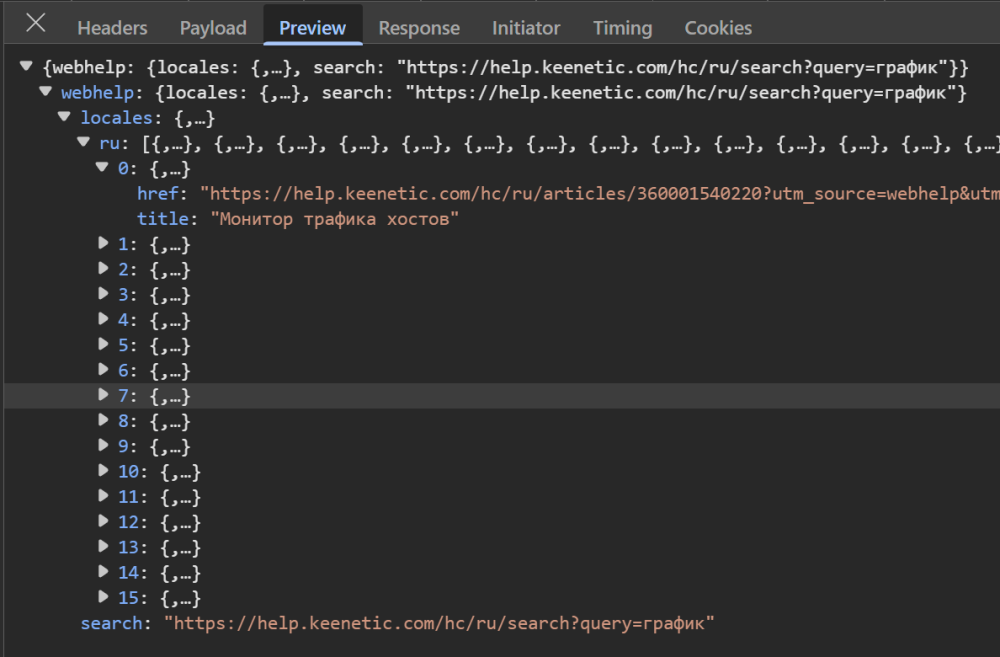

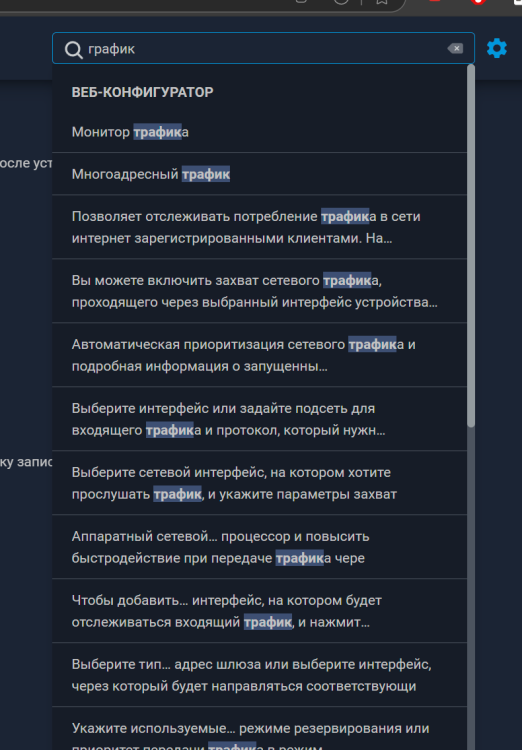

Если бы в модели данных был флажок, что результат поиска пустой, а всё остальное это альтернативный контен, то отобразить это в UI было бы делом техники. Но я вижу что там такого нет и оно выдаёт весь результат как обычный Скриншот ответа на поиск Поэтому конечно это усложняет задачу. Если делать, то с этого начинать.

-

Но это ведь не так должно работать, что я это должен понять аж на форуме. Что происходит должно быть понятно прямо на месте. Тогда это не программная ошибка, а дизайнерская. Т.к. я видел графики в приложении у меня есть уже ожидание, что я смогу их найти. Я и подумать не мог что их нет в выдаче. Пользователь запутан.

-

Могу поделиться своим наблюдением, может это поможет. В режиме Mesh сети (именно Mesh, а не обычный ретранслятор) нужно обязательно на провод который идёт к точке доступа ставить ACCESS VLAN 1 (Home). Остальные сегменты можно передать TAGGED. Иначе работать Mesh не будет. Кинетик сервисные сообщения гоняет по VLAN 1 и по проводу добавить ретранслятор в Mesh под другим VLAN не получится, он просто не увидит ретранслятор. Это я так пытался решить проблему, чтобы на ретрансляторе все LAN порты были в сегменте "Умный дом" - по проводу выбрать VLAN "Умного дома", но это не сработало. Пришлось передать по проводу ACCESS Home и уже на ретрансляторе через CLI выбрать другой ACCESS VLAN портов. Возможно эта история вообще вас не касается, т.к. у вас не Mesh. Но может даст какую-то зацепку как работает Keenetic

-

[4.2.6.3] Неправильный результат на поиск по слову "график"

constgen опубликовал вопрос в Веб-интерфейс

В версии 4.2.6.3 При попытке поискать слово "график" встроенным поиском в Веб Конфигураторе выдача показывает всё про "трафик", но не "график" В других версиях не проверял, т.к. нет обновленных устройств. -

Но так и не понял зачем он в роутере

-

Непонятный дополнительный интерфейс от ретранслятора другого бренда

constgen опубликовал вопрос в Обмен опытом

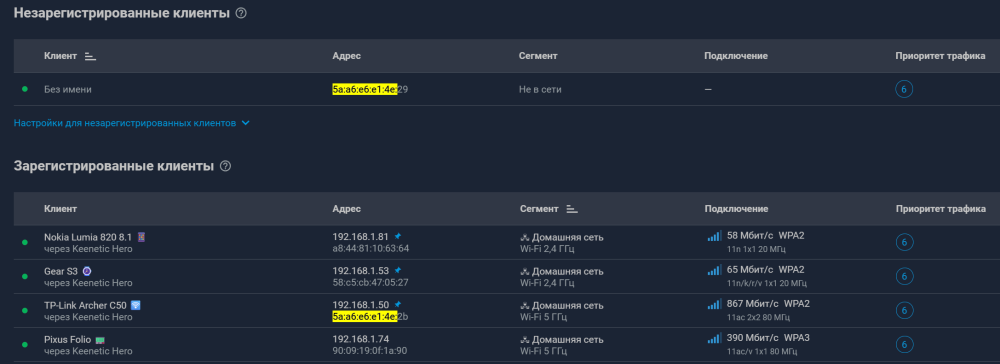

Вопрос немного касается роутера другого бренда - TP-Link. Но давайте выясним так ли это. Имеем контроллер Keenetic. К нему подключён TP-Link в режиме "ретранслятор". Он же WiFI клиент. DHCP от Keenetic. Соединение с Keenetic сделано только по радиочастоте 5ГГц Радио модуль 2.4ГГц на TP-Link полностью выключен Далее к TP-Link по проводу подключён телевизор. Это скорее всего не имеет отношения к проблеме ниже. Но он отрабатывает корректно. Телевизор подключает свой IP в сегменте и получает интернет НО в Keenetic в списке клиентов происходит что-то странное. Помимо Телевизора и самого Роутера TP-Link есть ещё третий неизвестный клиент, у которого MAC очень сильно похож на TP-Link интерфейс. На скриншоте я подсветил его поиском для наглядности Поэтому вопрос, что это за неизвестный интерфейс? У него нет соединения и сегмента. К тому же он появляется, только если включить TP-Link Я посмотрел больше деталей в CLI Это нормальный интерфейс WiFi 5ГГц TP-Link station: mac: 5a:a6:e6:e1:4e:2b ap: WifiMaster1/AccessPoint0 psm: no authenticated: yes txrate: 867 uptime: 6333 txbytes: 414665 rxbytes: 471907 ht: 80 mode: 11ac gi: 400 rssi: -57 mcs: 9 txss: 2 ebf: yes dl-mu: no security: wpa2-psk А это странный неизвестный интерфейс station: mac: 5a:a6:e6:e1:4e:29 ap: WifiMaster1/AccessPoint0 psm: no authenticated: yes txrate: 6 uptime: 6341 txbytes: 855 rxbytes: 451 ht: 20 mode: 11a gi: 800 rssi: -58 mcs: 0 txss: 1 ebf: yes dl-mu: no security: wpa2-psk -

Триггеры, которые вы ищите делаются в Entware в этой папке /opt/etc/ndm/neighbour.d/ . Создаёте в ней свой файл, например 10_clients_presense.sh . Устанавливаете ему права на исполнение. В нём можете написать свой скрипт, который дёрнет подготовленные вами хуки на сервере или умном хабе. Больше справки здесь Opkg Component · ndmsystems/packages Wiki

-

Слишком много кликов. Обва варианта кажутся неудобными. Надо оставить подключение сворачиваемым как сейчас, а график по высоте уменьшить на 25-35%, чтобы меньше места занимал по вертикали. Параметры подключения уже переделаны на более компактный вид. Это по идее достаточно. Каждый клик отдаляет нас от конечной цели

-

В роутере Keenetic Hero KN-1011 на уровне железа имеется bluetooth. Очень хотелось бы знать для чего он. Можно ли получить к нему доступ хотя бы из Entware

-

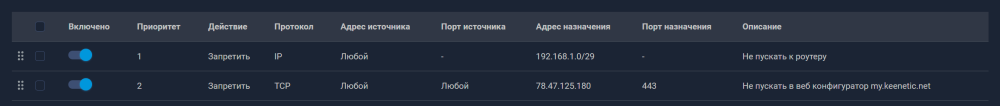

Пока ждём официального ответа, могу сказать что я где-то на 4PDA вычитал что это ожидаемое поведение, если роутер открыт для доступа извне (из Интернета). Что именно это за настройка я так и не разобрался. То ли это с KeenDNS связано, то ли с вкладкой "Пользователи и доступ". Но там сказали что правильным будет в фаерволле закрыть маршрут на `192.168.1.1` в настройках каждого сегмента локальной сети. Я так и сделал. На скриншоте я закрыл не только к роутеру но и к 192.168.1.[1-16], т.к. к Mesh ретрансляторам оказалось тоже доступ есть. А у меня первые 10 адресов для таких сервисных вещей выделены.

-

Меня тоже интересует, что делает эта галочка на самом низком уровне. Потому как хочется её отключить для сегмента для безопасности, но вернуть это только для некоторых клиентов как-то через правила межсетевого экрана. Например для трансляции на Chromecast. Описывал эту проблему в другой теме. Но мне не ответили.

-

Возможно он применяется через минуту, т.к. это DFS. Надо проверить эту теорию. Если канал 40 и поменять его на 48, то должно переключаться сразу. Если это так, то это действительно был DFS в вашем случае

- 3 ответа

-

- 1

-

-

В 4.3 должна появиться настройка портов в настройках узлов Mesh Сети, если открыть на контроллере. https://support.keenetic.com/ua/giga/kn-1011/ru/9134-latest-preview-release.html#41539-что-нового-

-

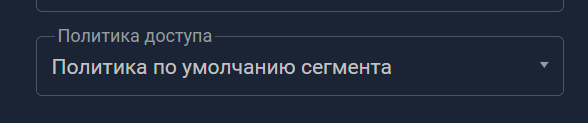

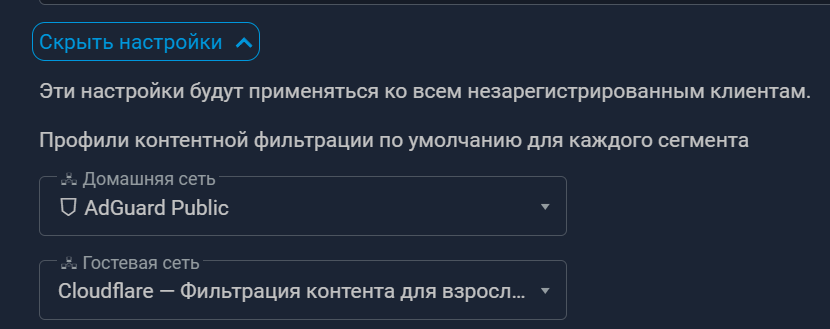

Попробуйте на зарегистрированном клиенте поставить настройку политики доступа "по умолчанию сегмента" Тогда такие клиенты будут также как и не зарегистрированные по выбранной политики по умолчанию

-

Предположение, что на порт, который идёт к ретранслятор, не выбрана опция "Входит в сегмент с VLAN". На скриншоте Порт 1 с буквой "Т"

-

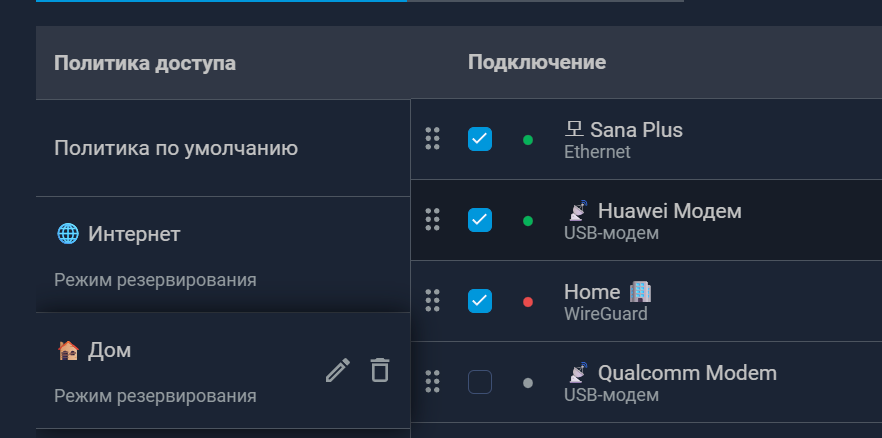

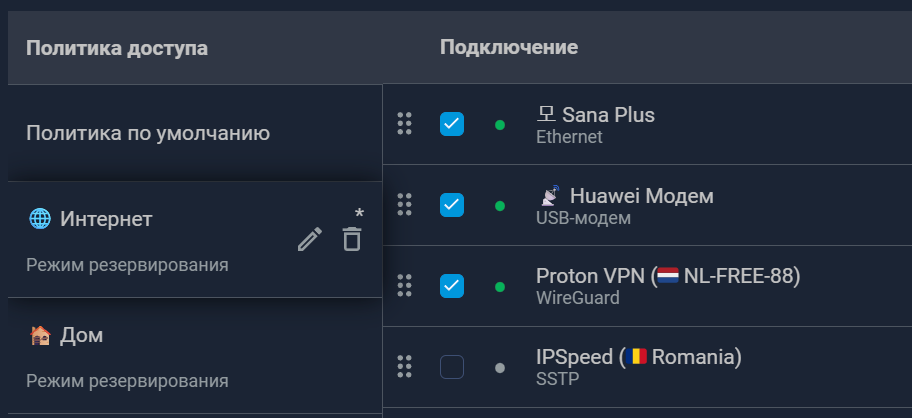

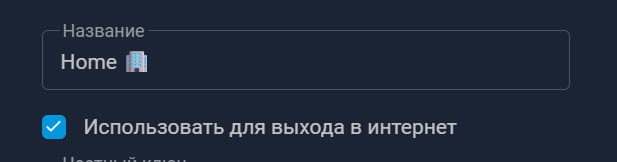

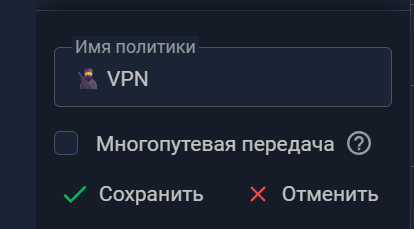

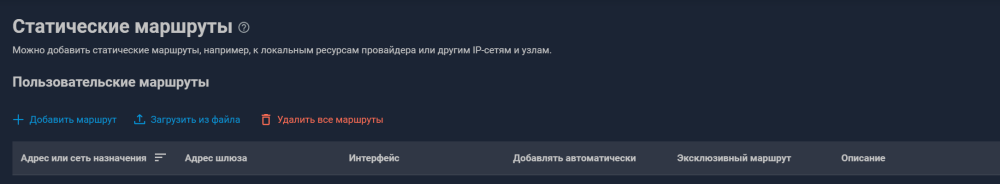

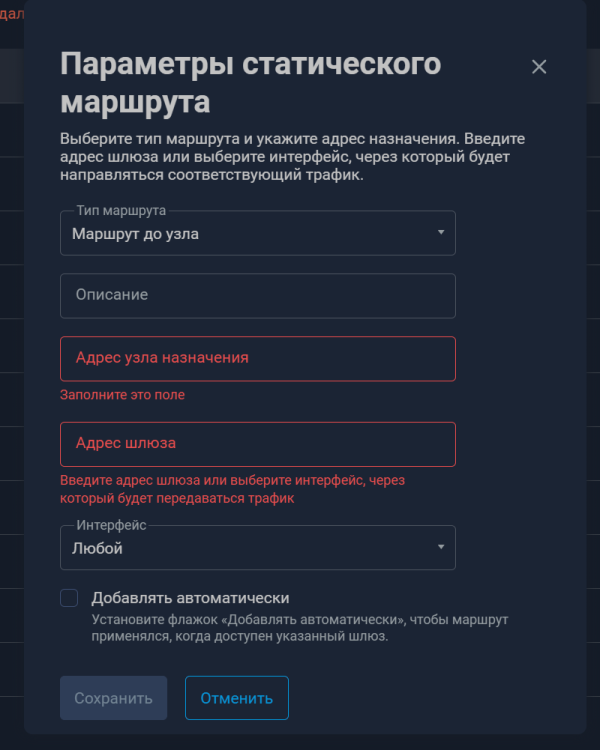

Короче поэкспериментировал я с командой ip policy Policy# standalone. И нашёл именно то, что я и искал в своём оригинальном вопросе. ip policy Policy# route команда даже и не понадобилась, да она и не работает ещё в моей версии прошивки. Поэтому опишу это здесь Изначально я хотел управлять роутингом через политики доступа примерно так: добавил интерфейс в политику - трафик через него идёт. Не добавил - не идёт. Оказалось именно так это себя ведёт с командой `standalone`. А именно мы не просто отказываемся от глобальных кастомных роутов. Мы всё таки можем получить роуты из глобально настроенных в ручную пользователем, но только если они используют интерфейсы которые включены в политику. Странно, что об этом нигде в документации не сказано. Это очень важное и полезное поведение. Таким образом Можно настроить роуты глобально руками для подсетей через тунель Wireguard. Они действительно будут работать всегда для всех устройств. Но мы переходим на пункт 2 Я перевёл абсолютно все политики в самостоятельный режим с помощью ip policy Policy# standalone . Это дало то, что теперь ни один глобально настроенный роут не применяется ни для одного устройства, кроме системного. Но его использует только роутер в моём случае. При этом некоторые роуты всё таки применяются в политиках, если там уже включены соответствующие интерфейсы Теперь Wireguard туннель нигде не доступен (кроме роутера). Можно выбрать именно ту политику в которой он должен быть доступен, добавив её в конец списка . Применить политику устройству или сегменту. Эти сегменты или устройства смогут заходить на удалённые подсети на другом конце туннеля. Роуты на его интерфейсе, созданные в ручную глобально, попадут только в политику. Если Wireguard интерфейс не видно в политиках, значит надо включить в его настройках галочку "Использовать для выхода в интернет" Если были другие роуты специально пущенные по другим VPN интерфейсам специально для обхода каких-то ограничений. Просто включаем эти VPN интерфейсы в политику в конец списка. Интернет через них ходить не будет. Но ваши роуты будут включены и применяться. Нужные сайты будут ходить через VPN Теперь всё работает более интуитивно понятно и можно управлять доступом в удалённую сеть более гибко через стандартные политики доступа роутера. При этом мы не сломали старое поведение и даже сделали его более настраивамым. Очень жду галочку "standalone mode" в UI политики.

-

Надеюсь когда нибудь `standalone` и `route` и до UI доеудут. Я в принципе проблему не вижу. Кажется уже понятно что `standalone` - это галочка в политике, по образу и подобию `multipath mode` `route` - есть 2 альтернативы как это сделать другая вкладка с отдельной таблицей для каждой политики в разделе Маршрутизации либо в той же общей таблице всех маршрутов, но добавить привязку к политике через новое поле в форме создания Но круче всего конечно было бы добавить в политику интерфейс, а в нём уже должны быть автоматически созданные маршруты до пиров. И больше никаких настроек. Для пользователя просто идеально. У меня мало опыта в настройке Wireguard туннелей. Есть вообще случаи когда маршруты выглядят НЕ так же как направление в сторону подсетей указанных в пирах?

-

IGMP Proxy действительно есть в UI и только на контроллере. В ретрансляторах её в принципе нет. IGMP Snooping есть только в CLI. В UI этой натсройки нет. И как стало понятно на конроллере её нет, только на ретрансляторе. Подключиться по Telnet или SSH именно к ретранслятору. Команда для управления из этой справки