-

Постов

11 733 -

Зарегистрирован

-

Посещение

-

Победитель дней

693

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Le ecureuil

-

Я думаю, что это лучше решить через официальную техподдержку - у них вроде должен быть такой модем, и они проверят что именно не так.

-

Если скорость физики ниже, чем нужно - скорее всего дело в кабеле. Если вы уверены в кабелях, то обратитесь в СЦ. А если вернуться на 2.11 / 2.10, то разрывы сохраняются?

-

Если оно раньше случайно работало, как вам казалось правильно, а потом сделали по-другому, и у вас что-то сломалось - это значит что изначально у вас было неправильно. Никто никогда не гарантировал, что если вы не удалите все ненужные DNS, то к ним не будет запросов. Просто "везло", и эти DNS отвечали хуже или еще почему-то они не принимали участие в работе. Единственное правильное решение на абсолютно всех версиях прошивок - отключить автополучение ненужных DNS. Остальное - это везение.

-

Да, нужны self-test с обоих сторон в момент, когда "все висит, но не ходит пинг".

-

Маршрут из iroute должен попадать на сервер, иначе от сервера в эти подсети за клиентами в режиме subnet попасть невозможно (если только их руками не прописать) - как раз эта проблема и была у ТС. Да, можно закостылить с двумя одинаковыми опциями в конфиге - iroute + route, но это некрасиво и неочевидно.

-

Официальный zabbix-agent здоровый и требует coreutils. Его добавление в непосредственном виде маловероятно.

-

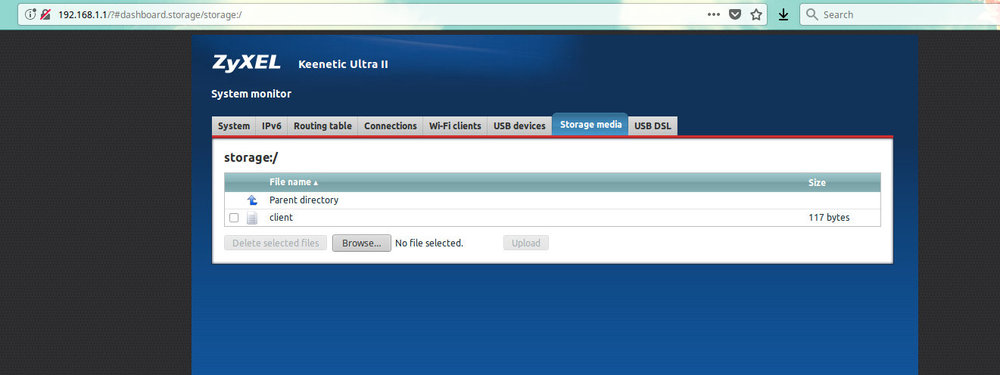

Раздел /storage есть на любом устройстве с USB-портом, даже если порты не используются. Он обычно пустой, и предназначен в первую очередь для драйверов принтеров. Однако, мы его со спокойной совестью можем использовать для ccd. Да, делаем стандартно, как в большом OpenVPN. Залить файл можно через Web - идите в просмотр файлов, выбираете раздел storage, и заливаете туда файл. Насчет iroute в прошивке - это уже в следующем релизе, потому что еще нужно с PKI разобраться.

-

Да, глубинные сведения о каждом из компонентов знает в основном разработчик этого компонента. Меня бесполезно спрашивать что-то про Web, например, я кроме как "зафиксировать вопиющую неисправность" все равно ничего не смогу сделать и сказать.

-

Итак, удалось разобраться в чем дело. Вся суть в том, что OpenVPN в режиме topology subnet кроме системного роутинга использует еще и внутренний, который как раз и вредит в данном случае. А внутренний роутинг задается только через директиву iroute. Кратко, вывод такой: - дождаться следующего draft, в котором будет полноценная поддержка iroute. - для клиента создать ccd-файл в разделе storage, с указанием подсети, в вашем случае с 2 кинетиками он будет выглядеть так: push "route 192.168.1.0 255.255.255.0" push "route 10.8.0.1 255.255.255.255" iroute 192.168.2.0 255.255.255.0 - убрать все упоминания о push route и route из основного конфига в ccd-файл. - указать в конфиге директиву client-config-dir /storage для работы ccd. - залить ccd-файл клиента в storage можно даже через web. Неустранимый минус такого решения - сервер может быть только на устройстве, где есть раздел /storage, то есть только на устройствах с USB-портом. Клиентом же может выступать абсолютно любое устройство. Если все будет работать нормально, перенесем исправление и в 2.11.

-

Разработчика DNS proxy на этом форуме нет.

-

Есть же snmp, чего в нем не хватает, чтобы еще и zabbix-агента приделывать?

-

Немного дикарский метод, когда есть https://github.com/ndmsystems/packages/wiki/Opkg-Component#ndmifstatechangedd