-

Постов

4 846 -

Зарегистрирован

-

Посещение

-

Победитель дней

80

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент vasek00

-

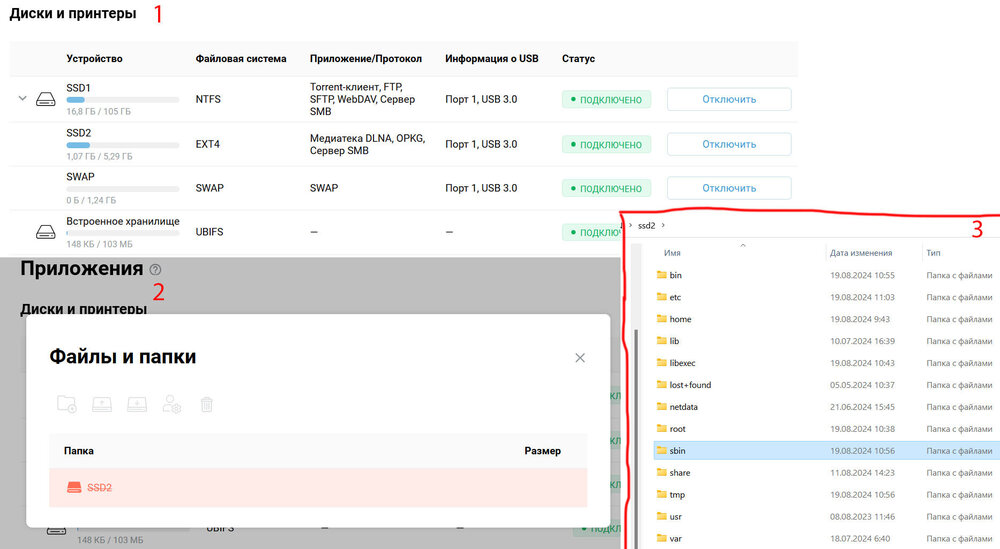

Web-Диски и принтеры->Файлы и папки в ней пусто.

vasek00 опубликовал вопрос в Тестирование Dev-сборок

Баг или не баг, стоит поправлять или нет. Как то к одному роутеру подключал раздел диска от другого роутера - делал символьную ссылку на нужный каталог и оставил ее. На котором увидел проблемку или не проблемку, т.е. в /tmp/mnt данного создал каталог. Естественно при перегрузке роутера его нет, но ссылка остается /opt # ls -l drwxr-xr-x 2 root root 4096 Aug 19 10:55 bin drwxr-xr-x 33 root root 2048 Aug 19 11:03 etc drwxr-xr-x 6 root root 1024 Aug 19 09:43 home drwxr-xr-x 17 root root 10240 Jul 10 16:39 lib drwxr-xr-x 2 root root 1024 Aug 19 10:43 libexec drwx------ 2 root root 1024 May 5 10:37 lost+found lrwxr-xr-x 1 root root 17 Jun 15 18:10 media -> /tmp/mnt/96/Video ***************** drwxrwxr-x 10 root root 1024 Jun 21 15:45 netdata drwxr-xr-x 7 root root 1024 Aug 19 10:38 root drwxr-xr-x 3 root root 2048 Aug 19 10:56 sbin drwxr-xr-x 10 root root 1024 Aug 11 14:23 share drwxr-xr-x 5 root root 1024 Aug 19 10:56 tmp drwxr-xr-x 5 root root 1024 Aug 8 2023 usr drwxr-xr-x 11 root root 1024 Jul 18 06:40 var При наличии ссылки media -> "/tmp/mnt/96/Video" на данном роутере получаю по WEB такую картину При удалении ее "/opt # rm -r media" все встает на места и все работает. -

А чем ipset не подходит, есть список доменов aaaaaaa.com,ssssssss.com,dddddddd.com/name-list

-

Для того чтоб сказать, что не так нужно видеть/услышать что и как. Подскажите пожалуйста, как настроить маршрутизацию на WG? У меня получается так, что весь трафик идет либо через VPN если он указан первым в приоритетах или через провайдера если он указан первым - вот и все. При этом маршруты вообще ни на что не влияют. Вы не правы все работает.

-

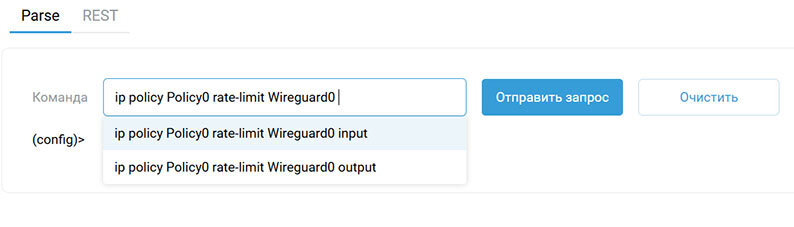

Думаю у вас есть стат маршруты, которые вы вводили в WEB роутера. Для начала по конф файлу : 1. "ip policy Policy" - описание политики, "description" - имя по WEB, "permit global" - разрешен канал выхода (интеренет), "no permit global" - не используется 2. "ip hotspot" - блок клиента, при установленном на сегменте "Без доступа в интернет" в этом блоке будет запись "policy Home deny" -> настройка по зарег.клиенту имеет приоритет по отношению к ней. 2.1 по клиенту который размещен в данной политике. host хх:хх:хх:хх:хх:хх permit host хх:хх:хх:хх:хх:хх policy Policy0 2.2 на основание данных настроек к данной политике привязана таблица маршрутизации в которой default (маршрут по умолчанию) будет на указанный "permit global". 3. Вводим стат.маршрут через WEB и ОНИ попадают во все таблицы маршрутизации которые есть в роутере (в политики то же). Как в реале. Стат маршруты введенные в WEB - 64.233.160.0/19, 74.125.0.0/16 для интерфейса WG. Помещаем клиента в политику где только провайдер. ~ # ip rule 0: from all lookup local ... 454: from 10.ПРОВ-шлюз.12 lookup 78 ***** таблица политики в которой клиент ... ~ # ip ro show table 78 default via 10.ПРОВ.1 dev eth2.9 src 10.ПРОВ-шлюз.12 ... 10.16.хх.0/24 dev nwg5 proto kernel scope link 64.233.160.0/19 dev nwg0 proto static scope link **** стат маршрут из WEB 74.125.0.0/16 dev nwg0 proto static scope link **** стат маршрут из WEB .... ~ # ip ro ************ для основного профиля default dev ppp0 scope link 10.ПРОВ.0/24 dev eth2.9 proto kernel scope link src 10.ПРОВ-шлюз.12 10.16.хх.0/24 dev nwg5 proto kernel scope link src 10.16.хх.1 64.233.160.0/19 dev nwg0 proto static scope link 74.125.0.0/16 dev nwg0 proto static scope link ... Клиент который в этой политики в итоге при traceroute на данную сеть 64.233 пойдет не по default, а по стат.маршруту который был введен в WEB роутера и ЛОГИЧНО не должен был сюда попасть. Не которые пожелания были

- 3 ответа

-

- 1

-

-

Страница WEB - "Статические маршруты" -> маршрут до сети/узла и нужный интерфейс.

-

-

-

https://ip-calculator.ru/#!ip=213.59.192.0/18

-

Да без проблем можно и еще по больше. Для того чтоб определить маршрут для пакета нужно проверить таблицу маршрутизации, при совпадении отправить туда куда надо согласно записи, а если нет то на default.

-

Больно большой списочек, 142.250 и 173.194 и 74.125 и 209.85.128 чуток не хватает (видимо от пров.) можно об'еденить, а так же есть лишнии так как есть uBlock для браузера, который блокирует некоторые и в тоже время youtube все равно работает.

-

Для ARM проца все ОК (AGH+tpws+iptable). tpws тут уже свой не для mipsle. Ручная проверка. 1. AGH 2. tpws (ARM) 3. iptables 4. итог

- 160 ответов

-

- 1

-

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

- 1 998 ответов