-

Постов

4 846 -

Зарегистрирован

-

Посещение

-

Победитель дней

80

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент vasek00

-

В моем случае например так это про отключение

-

-

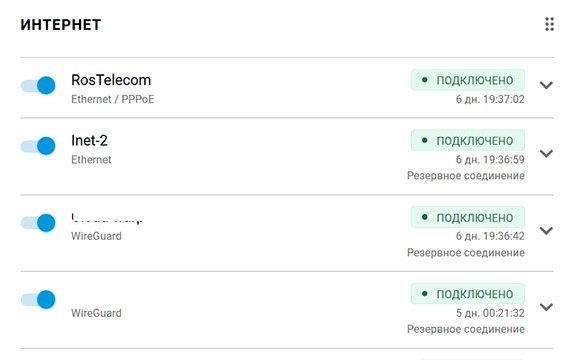

Создавал политику, в нее загонял два WG канала (от разных провайдеров, выбор через какого "interface Wireguard1 .... connect via ИМЯ_ИНТЕРФЕЙСА"), как выглядит работа : 1 - на одной страничке скачивал c yandex диска то был WG1 2 - на другой страничке скачивал с mail диска то был WG2 3 - больше всего нагрузка была на WG2 но тут надо смотреть коэф. "ip global" использовалась настройка "set net.ipv4.fib_multipath_hash_policy 1" и в политике "multipath", проблем с DNS нет, так как стоит отдельный AGH на этом же роутере который весит на первом провайдере (все DNS запросы идут через него и без разницы какой канал).

-

ПО 50A3, клиентов не планировалось регистрировать. KN1010 в хитром режиме, т.е. все порты WAN и LAN в месте. для клиентов wifi оставлен только - wifi. Итоге получаю несколько 8 зарегистрированных клиентов, остальные как и положено среди незарегистрированных. Что происходит на примере двух ниже Удаляю данных клиентов, потом selftest в нем все чисто, нет записи "known host/ip hotspot". На утро следующего дня все повторяется заново. Могу даже в течение дня удалить регистрацию данных клиентов, но они появляются снова.

-

Какая точно марка роутера - 1813 это ошибка 1811 или 1713 На 1811 есть draft 43C2, 43C0, 43B4, 43B1, 43A14, 43A12, 43A3, 43A2, 43A1, 421 и т.д. набор вас устроит почти полный - 28МБ <components>acl,base,cloudcontrol,corewireless,ddns,dhcpd,dlna,dns-filter,dns-https,dns-tls,dot1x,eoip,ext,fat,ftp,gre,igmp,ike-client,ip6,ipip,ipsec,l2tp,lang-en,lang-ru,mdns,miniupnpd,monitor,mws,nathelper-esp,nathelper-ftp,nathelper-h323,nathelper-pptp,nathelper-rtsp,ndmp,ndns,netflow,nextdns,ntce,ntfs,ocserver,openconnect,openvpn,opkg,opkg-kmod-fs,opkg-kmod-netfilter,opkg-kmod-netfilter-addons,opkg-kmod-tc,opkg-kmod-usbip,pingcheck,ppe,pppoe,pptp,proxy,sftp,snmp,ssh,sstp,sstp-server,storage,trafficcontrol,transmission,tsmb,udpxy,usb,usblte,usbmodem,usbnet,usbnet-extra,usbqmi,virtual-ip-server,vpnserver,vpnserver-l2tp,webdav,wireguard,wpa-eap,zerotier</components>

-

Про то и речь, нужны ли они все или нет без разницы. Видел на просторах интернета - 563 строки для одной, нужны ли они для вас все да фиг его знает. 3-4 туннеля не так и много. А вы пробовали. Берете конф файл из него блоки которые вам нужны -> в текстовый файл (потом из него брать что и куда) Как вариант берем Excel -> вставляем список маршрутов -> разделить по пробелу на столбцы -> очистить не нужные столбцы -> вставить "ip route" или "route" в начало (копированием так же повтор. ячейки) -> далее от того что нужно получить : - "GigabitEthernet0/Vlan9 auto reject !Proba" = "ИМЯ_интерфейс auto reject !ИМЯ" - "Wireguard0 auto reject" = "ИМЯ_интерфейс auto reject" - для политики -> выделить полученный диапазон -> скопировать и вставить в новый текстовый файл (можно и из Excel - txt) В итоге болванка - делаете в удобном для себя виде. Потом нужные фрагменты из него в конф файл в нужные места. Но начать с разбора Да нужно время и желания или зачем, если можно просто загрузить разработчиков. Если ответ - я же не программист - то мой ответ в Windows вы же работаете, браузер же освоили и т.д. про освоенный телефон уже молчу.

-

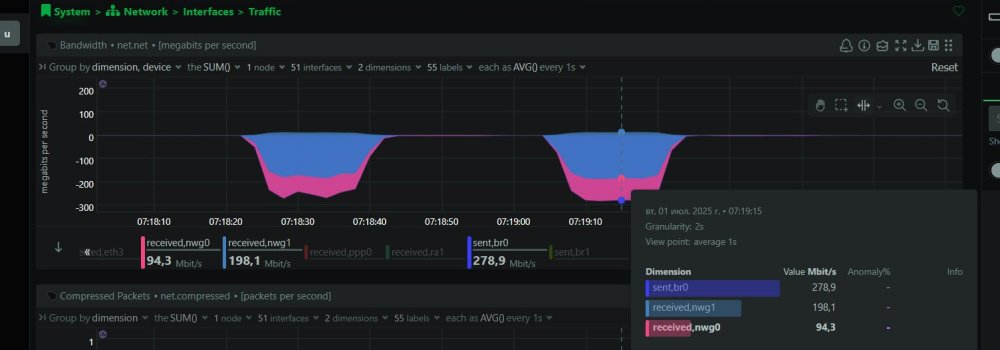

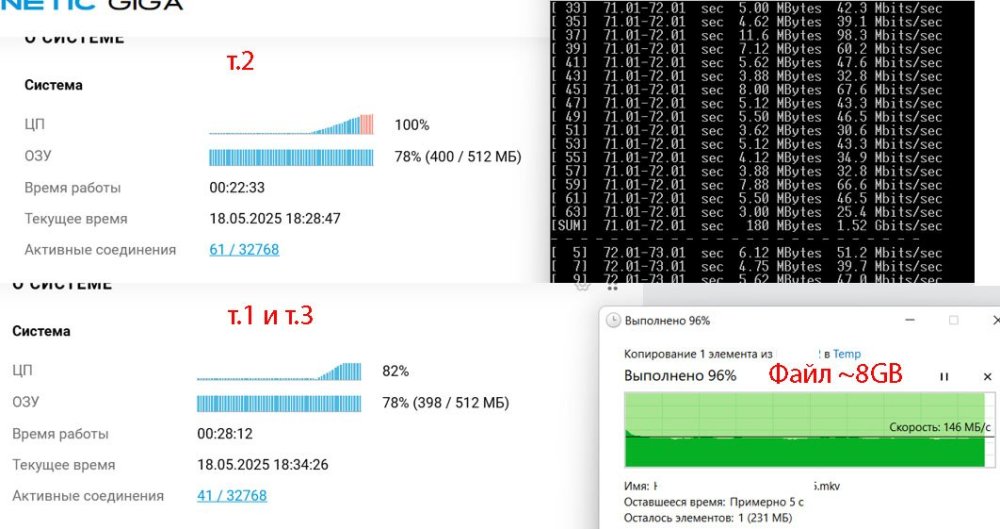

Работать работает да 1.5 подойдет. Вопрос только по загрузки проца, при том что в т.2 это Клиент[iperf] -> [Eth-USB3 -> Eth 2.5] -> iperf -s дает softirq больше чем в т.1 и т.3 когда еще плюсом чтение с диска. Надо посмотреть еще "flow-control" может убрать на "interface GigabitEthernet0 no flowcontrol" или на порт <port name="4"> <id>GigabitEthernet0/3</id> <index>3</index> <interface-name>4</interface-name> <label>4</label> <type>Port</type> ... <speed>2500</speed> <duplex>full</duplex> <auto-negotiation>on</auto-negotiation> <flow-control>on</flow-control> Можно еще USB-накопитель в UAS попробовать переключить. он был включен set dev.usb.allow_uas 1 [I] Jan 1 00:00:07 ndm: Core::System::DriverManager: loading /lib/modules/4.9-ndm-5/uas.ko. [I] Jan 1 00:00:07 kernel: usbcore: registered new interface driver uas но как писал ранее что-то непонятно при использовании RTL9210 и SSD NVMe ADATA на 1012

-

Схема KN-1012 : 1. 431 прошивка 2. к USB3 подключен HUB32 (10Gb) и подал питание на него 3. далее к HUB - SSD диск NVMe и USB-Eth2.5Gb idProduct=8156 (подключил ПК с 2.5Gb по LAN) Три теста - т1 и т3 копирование с SSD на ПК, т2 iperf клиента ПК с сервером iperf в лок сети роутера (подключен на оранж.порту 2.5) В т1 и т3 нагрузка на проц 1012 более 80% (SSD и USB-eth), в т3 нагрузка на проц 100%. Сам вопрос - возможно ли уменьшить нагрузку на проц при использование USB-Eth от Realtek. Ранее 2017 год про

- 2 ответа

-

- 1

-

-

-

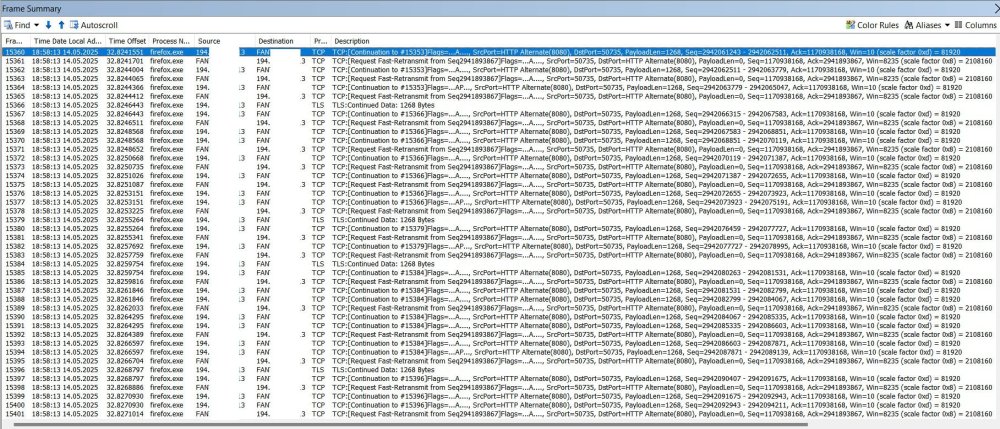

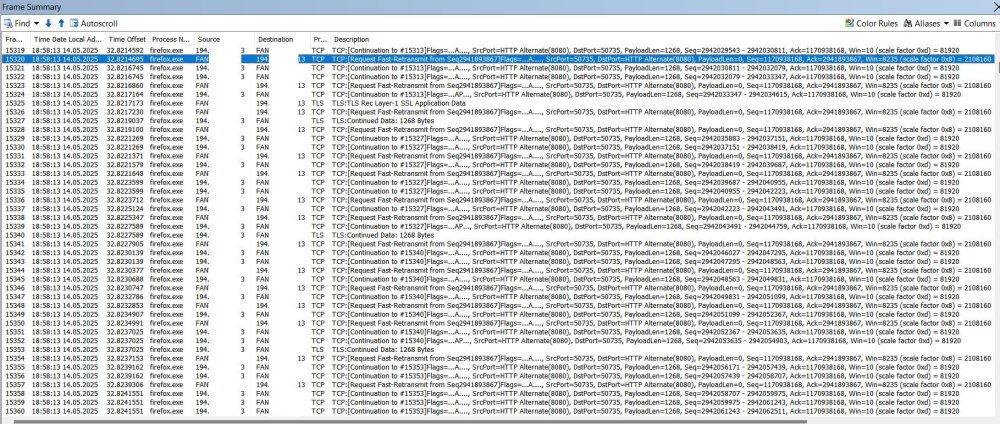

Я думаю не стоит равняться на speedtest, он "хитрый", он даже multipath (двух провайдеров) суммирует при тесте (multi). Попробуйте на других измерителях скоростей, которые не такие хитрые. На вскидку speedtest который тест - multi Это который - single напрашивается неприятный вывод, что ограничение действует на каждое соединение, а не на сумму всего трафика попадающего под условия политики Вопрос наверное что считать - соединением.

-

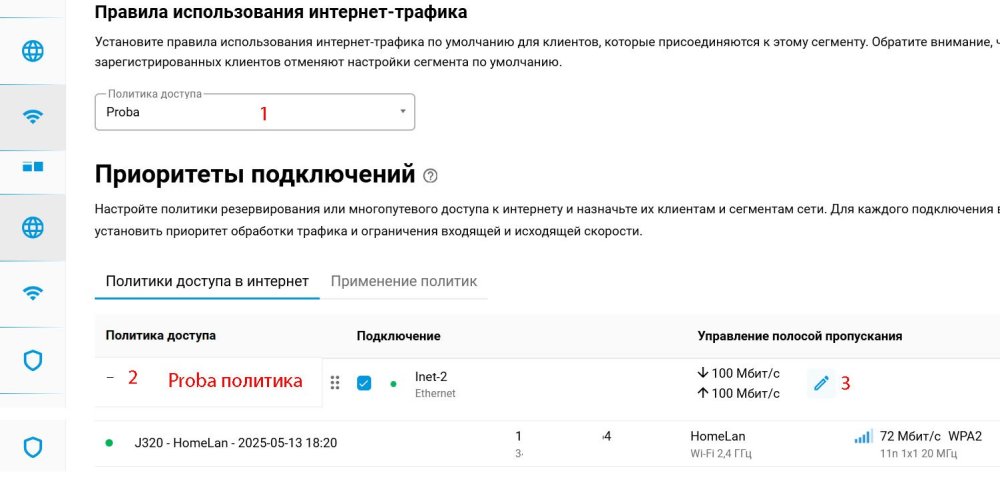

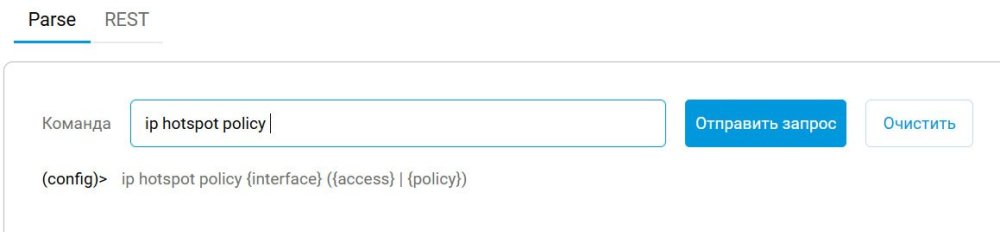

На домашнем сегмент есть"Правила использования интернет-трафика" и описание Установите правила использования интернет-трафика по умолчанию для клиентов, которые присоединяются к этому сегменту. Обратите внимание, что индивидуальные настройки зарегистрированных клиентов отменяют настройки сегмента по умолчанию. Например - Без доступа в интернет, т.е. доступ в данном сегменте имеют только зарег.клиенты Создаем политику - Proba, в ней нужный канал и на нее ограничения ip policy Policy4 permit global GigabitEthernet0/Vlan9 rate-limit GigabitEthernet0/Vlan9 input 100000 rate-limit GigabitEthernet0/Vlan9 output 100000 Зарег клиент это тот который попал в ip hotspot host 50:Клиент1:e6 permit host 64:Клиент2:48 permit host 64:Клиент3:48 policy Policy3 нового клиента, который не зарег тут не будет -> он у нас попадет в политику "Proba" или она же "Policy4" для данного сегмента "Домашняя сеть" в итоге новый клиент, который по Wifi попал в Дом.сеть и он не был зарег (J320-HomeLan-2025-05-13), выйдет в интернет на скорости 100Мбит. Для того чтоб ограничить клиентов которые зарег в Дом.сети - создаем политику и в ней ограничение ставим 300Мбит и в данную политику нужных клиентов (ну или на сегмент, через cli)

-

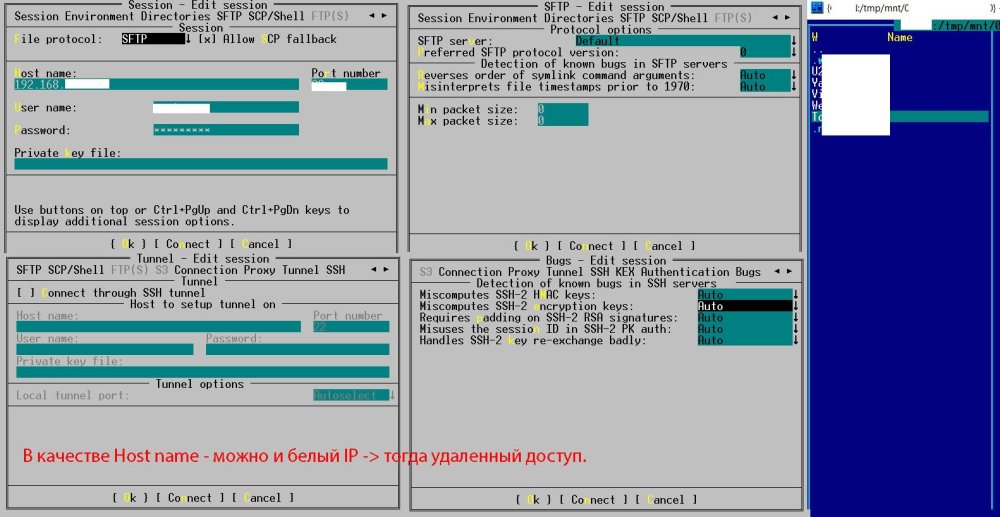

Сохраняете конф файл обоих роутеров, далее открываете любой удобной программой (это текстовые файлы) - далее перенос блоков. Блоки : 1. зарег клиенты known host "Vonter H1" 00:Клиент_1:58 ip dhcp host 00:Клиент_1:58 192.168.1.2 ip hotspot host 00:Клиент_1:58 permit **** доступ клиента разрешен если есть белый список interface Bridge0 *** интерфейс Bridge0 основной роутера rename Home ... mac access-list type permit mac access-list address 00:Клиент_1:58 ... 2. Блоки интерфейсов, определяются параметром "security-level private" для лок.сегментов или "security-level protected" или "security-level public" для выхода в интернет. interface GigabitEthernet1 **** сам WAN порт rename ISP ... security-level public interface PPPoE0 ************** PPPoE от РТ провайдера description RosTelecom role inet ... security-level public interface Wireguard0 ********* WG канал description Cl ... security-level public interface GigabitEthernet0/Vlan9 *** второй WAN2 порт для провайдера2 description Inet-2 ... security-level public interface GigabitEthernet0/0 ****** сам LAN порт для будещего WAN2 rename 1 description Inet-2 role inet for GigabitEthernet0/Vlan9 ... 3. Настройки Wifi Wifi 2.4 настройка interface WifiMaster0 country-code RU compatibility GN channel 3 channel width 40-below power 75 rekey-interval 86400 beamforming explicit vht up interface WifiMaster0/AccessPoint0 **** настройка интерфейса ТД 2.4GHz rename AccessPoint description "Wi-Fi access point" ... Wifi 5 настройка interface WifiMaster1 country-code MY compatibility N+AC+AX channel 52 channel width 160 rekey-interval 86400 beamforming explicit downlink-mumimo uplink-mumimo downlink-ofdma uplink-ofdma spatial-reuse up interface WifiMaster1/AccessPoint0 **** настройка интерфейса ТД 5GHz rename AccessPoint_5G ... 4. Сегменты - дом. и "умный" Домашний сегмент он же основной interface Bridge0 rename Home description HomeLan dyndns nobind inherit GigabitEthernet0/Vlan1 **** LAN порты которые находятся в vlan1 include AccessPoint *************** ТД 2.4 include AccessPoint_5G ************ ТД 5 mac access-list type permit ******* доступ по МАС ... security-level private ip address 192.168.1.6 255.255.255.0 *** IP роутера ip dhcp client dns-routes ... up interface Bridge1 ********************* умный сегмен description HomeSmart ************* имя по WEB include GigabitEthernet0/Vlan3 *** если есть какой то LAN порт для данного сегмента include Smart ******************** TД 2.4 есть ... security-level private ip address 192.168.5.6 255.255.255.0 ... up interface WifiMaster0/AccessPoint1 ***** Wifi 2.4 ТД для умного сегмента rename Smart description "2,4GHz Wi-Fi access point Smart" ... up 5. Если есть политики ip policy Policy0 description Cd permit global Wireguard0 no permit global Wireguard3 no permit global GigabitEthernet0/Vlan9 no permit global PPPoE0 .... ip policy Policy1 ********* политика с multipath два WAN канала description In-2 permit global GigabitEthernet0/Vlan9 permit global PPPoE0 no permit global Wireguard1 no permit global Wireguard0 ... multipath 6. Клиент в политике ip hotspot host 64:Клиент_2:48 permit host 64:Клиент_2:48 policy Policy0 И чуток по мелочи. Есть блок настроек правил который соотносится к нужному интерфейсу, тут просто повнимательней в блоке interface. Если где, то ошиблись, то при загрузке будет проигнорирована команда с ошибкой, не чего страшного. Самое главное чтоб не потерять доступ к WEB. Для переноса настроек с одного на другой не более 30мин, потом при необходимости подправить можно в WEB. По силам это вам или нет можно оценить как сказал выше открыть два конф файла одновременно на экране монитора и просто для начала посмотреть на данные блоки данных.

-

Sams А73 из XME, переведен в SER т.е. имеем SER/SER, SER/XME. На текущий момент если подключить его к wifi то подключится и будет wifi5. Переключение каналов 36-52 и телефон переключится на wifi6, так же будет переключение и при роуминге с wifi5 на wifi6, если выйти из зоны роутера (чтоб wifi пропал) и опять войти то переключится на wifi6 - так было с самого начала покупки после установки sim MTS на данном клиенте и по сей день. На Sams A52S по моему это исправила Samsung.

-

- 1 ответ

-

- 1

-