-

Постов

4 859 -

Зарегистрирован

-

Посещение

-

Победитель дней

80

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент vasek00

-

В WEB/Cli далее набираете в строке "interface" потом просто клавишу "TAB" и выбор нужного, потом опять клавишу "TAB" и выбор нужного параметра, потом опять клавишу "TAB" .... и так до конца. Можно увидеть весь список доступных команд. Если так проблематично, то в cli.

-

По 5.0.6, так например в моем случае обновление установленных компонентов Контроллер Wi-Fi-системы, NextDNS, SkyDNS, IKEv1/IPsec и IKEv2/IPsec VPN-серверы, Поддержка VRRP, Контроль состояния интернет-подключения (Ping Check), Клиент динамической службы DNS (DDNS), Последовательный интерфейс для 5G/4G/3G USB-модемов, Интерфейс NDIS для 5G/4G/3G USB-модемов, Интерфейс QMI для 5G/4G/3G USB-модемов, Ethernet-адаптеры с интерфейсом USB, Файловая система NTFS, Файловая система FAT32, Общий доступ к файлам и принтерам по протоколу SMB, Контроль доступа к папкам, Модули ядра для поддержки файловых систем, Модули ядра подсистемы Traffic Control, Модули ядра подсистемы USB over IP, Пакет расширения Xtables-addons для Netfilter - будет обновлен

- 81 ответ

-

- keeneticos 5.0

- beta1

- (и ещё 7 )

-

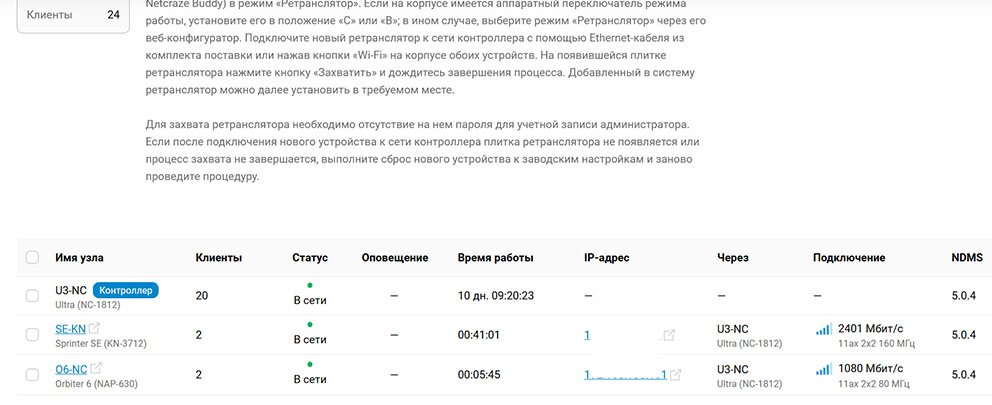

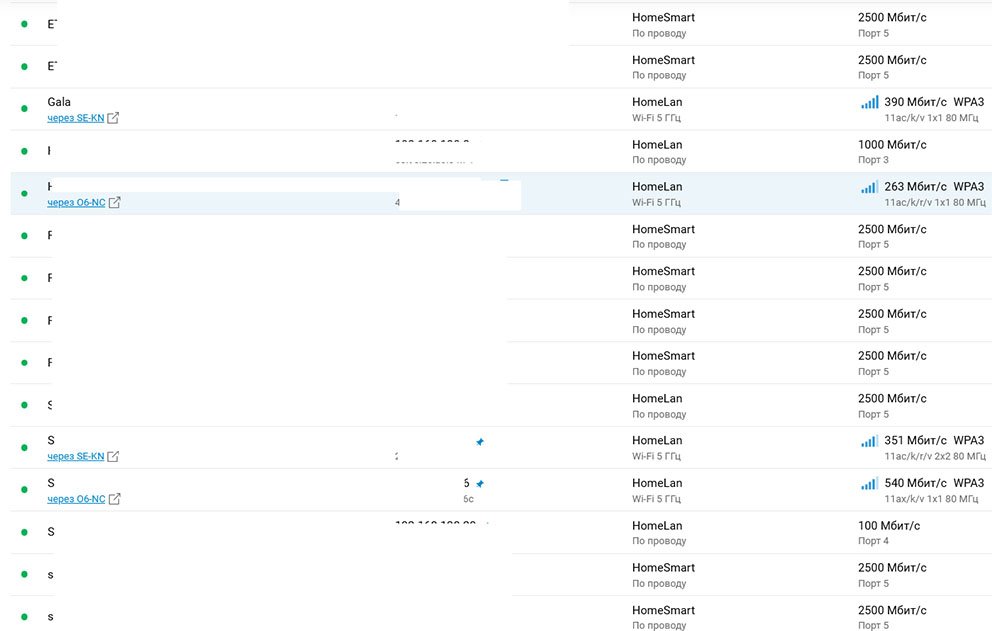

Нет клиент это клиент. SE-KN это ТД подключенная к Контроллеру. В дом.сети часто используют одну/две/редко три ТД. Если все они подключены по кабелю -> зачем тогда Беспроводная транспортная сеть (backhaul). Если потеряется связь по проводу это не серьезно, а если серьезно то ищу проблему на кабеле.

- 33 ответа

-

- mesh

- ретранслятор

-

(и ещё 2 )

C тегом:

-

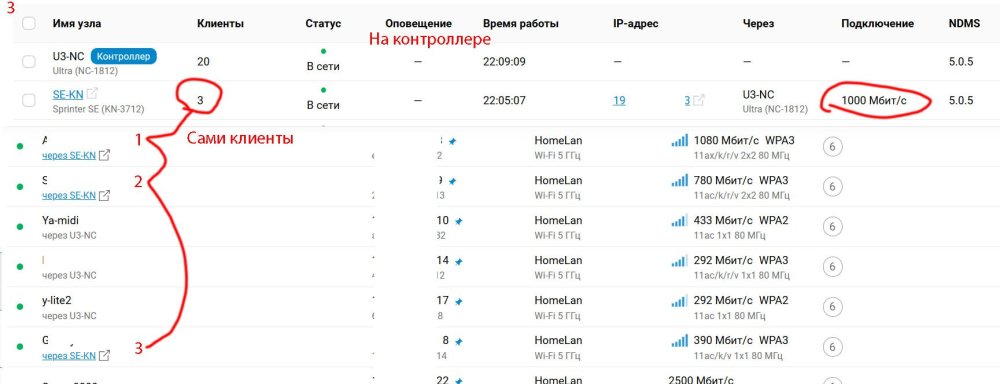

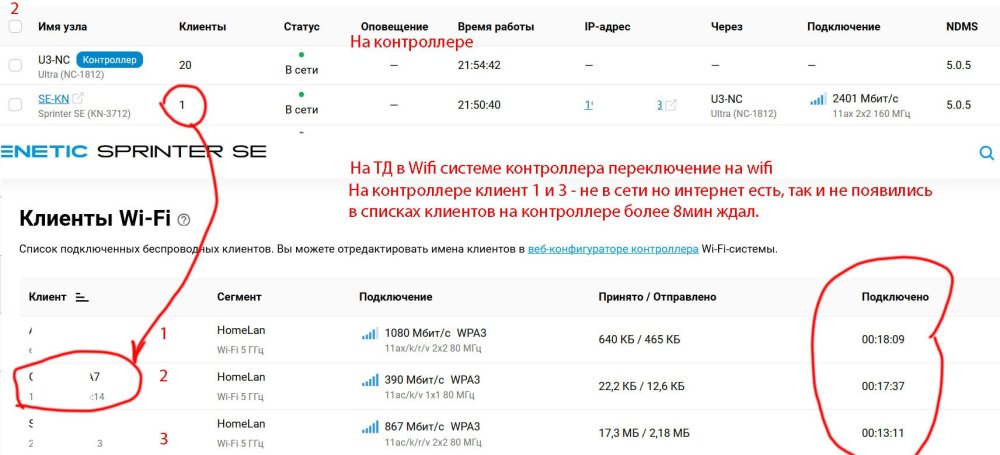

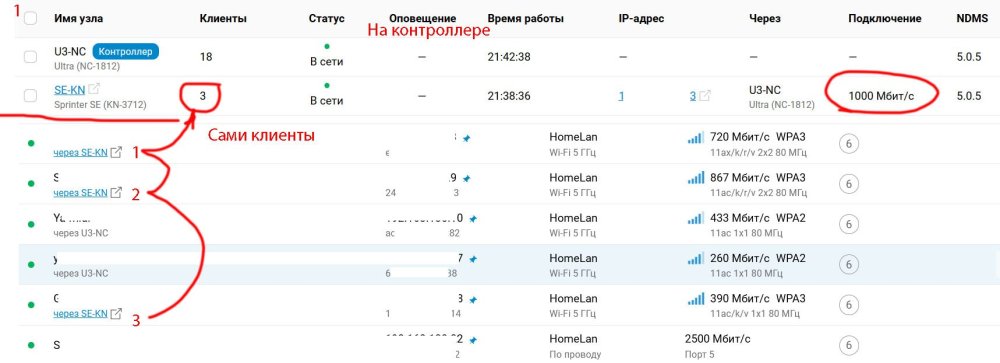

Наверное "да" на счет ответа подождать, но есть пара вопросов даже тут на ровном месте : 1. в моем случае из трех клиентов на одном проблем нет. Два других на контроллере были "Не в сети", на ТД они были в сети Wifi и как сказал выше интернет был на всех. 2. на ТД использовать кабель и wifi одновременно не совсем понятно, т.е. если есть кабель то зачем канал wifi тогда. Повторюсь если на кабеле ТД или на wifi ТД вопросов нет.

- 33 ответа

-

- mesh

- ретранслятор

-

(и ещё 2 )

C тегом:

-

- 33 ответа

-

- 2

-

-

- mesh

- ретранслятор

-

(и ещё 2 )

C тегом:

-

Это часть схемы и только контроллер со своей Wifi системой - вопрос ведь "5.0.4 mesh, отображение точки подключения клиентов wifi в mesh" Вариант 1 [ТД]--wifi/lan--Контроллер[WAN]----Интернет Вариант 2 [ТД]--wifi/lan--Контроллер[LAN5]---[LAN]Роутер[WAN]----Интернет Вариант 3 [ТД2][LAN]--------------------------------------+ [ТД1-mesh]--wifi/lan--Контроллер[LAN5]---[LAN]Роутер[WAN]----Интернет Вариант 4 [ТД2][LAN]-----------------+ [ТД1-mesh]--wifi/lan--Контроллер[LAN5]---[LAN]Роутер[WAN]----Интернет DHCP раздачей занимается роутер

- 33 ответа

-

- mesh

- ретранслятор

-

(и ещё 2 )

C тегом:

-

По Wifi (даже один за другим по wifi), могу переключить на кабель если надо.

- 33 ответа

-

- mesh

- ретранслятор

-

(и ещё 2 )

C тегом:

-

- 33 ответа

-

- mesh

- ретранслятор

-

(и ещё 2 )

C тегом:

-

О каком совместить работу идет речь, есть настройки параметра Почитайте описание данного параметра "bind_hosts"

-

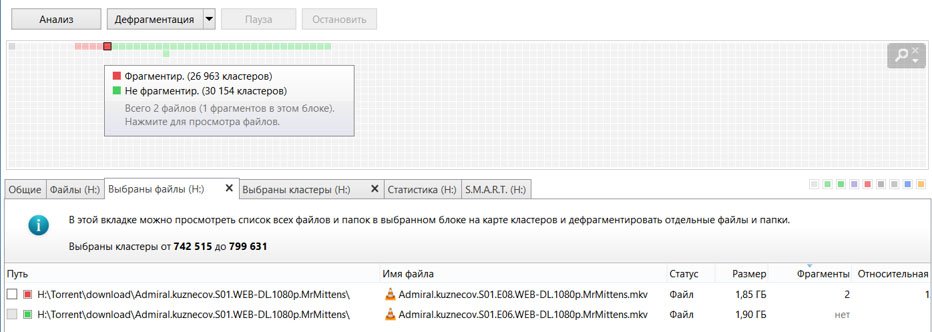

ПО 5.0.2 на 1811 с SSD диском работа Transmission на NTFS разделе отформатирован в 8K, файл для закачки тот же что и ранее сериал из 8 серий 14GB. В данном случае существенное отличие от того что выше, т.е. нет времени на создание файла - старт буквально сразу же. Раздачи нет, но так же видна как запись так и чтение с диска.

- 4 ответа

-

- 1

-

-

ПО 5.0.2 тестирование Transmission на Ext4 и на NTFS разделах

vasek00 опубликовал вопрос в Тестирование Dev-сборок

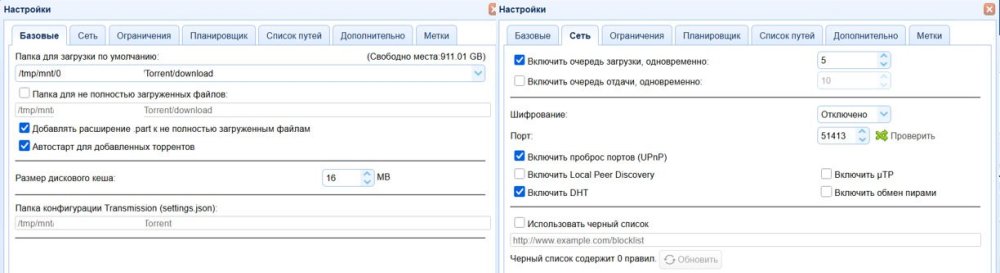

В наличии Hopper SE c USB3 боксом в котором стоит 1ТВ HDD диск с 128МБ кешем и 5400 оборотов. Произведено три теста работы Transmission - первый на Ext4 (раздел отформатирован в EXt4 и чистый, файл для закачки сериал из 8 серий 14GB), второй на NTFS (раздел отформатирован в 8K и чистый, файл для закачки тот же что и для первого сериал из 8 серий 14GB), третий на этом же NTFS от второго теста, но плюсом файл для закачки 45GB. Суть теста не оценивать, что лучше - Ext4 про которую основным аргументом пишут родная для unix или NTFS которая не родная, а так же не сравнение производительности той или другой, просто показать работу Transmission в текущей версии ПО 5.0.2. Обратить внимание, так как раздачи нет, но наблюдаем помимо записи на диск так же и чтение с диска. Маленькая ремарка - диск был чистый. Если долго его использовать для Transmission, т.е. закачать потом удалить, опять закачать и потом опять удалить и т.д. много раз, то раздел превращается в "решето" чем больше таких маленьких "дырок" тем больше потребуется времени для записи/чтения их на диск (так как требуется время на перемещение головки чтение/записи). Основное отличие Transmission для Ext4 это при запуске закачки она начинается сразу же (т.е. пакетики с интернета сразу начинают идти) в отличие от NTFS где сначала тратиться время на создание файла. Ниже все видно на скринах, чем больше размер файла для закачки тем больше требуется время для его создания и только потом пакетики с интернета начинают идти. Далее ни какого отличия в работе на тестовых файлах 14GB и 45GB не было, хотя скорость скачки при NTFS была получше.- 4 ответа

-

- 1

-

-

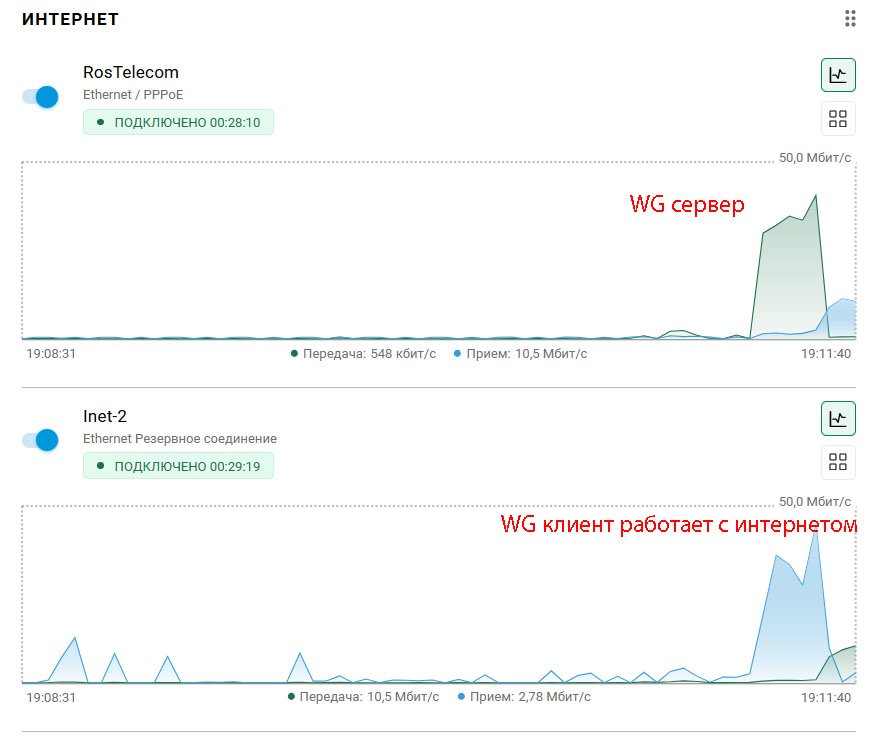

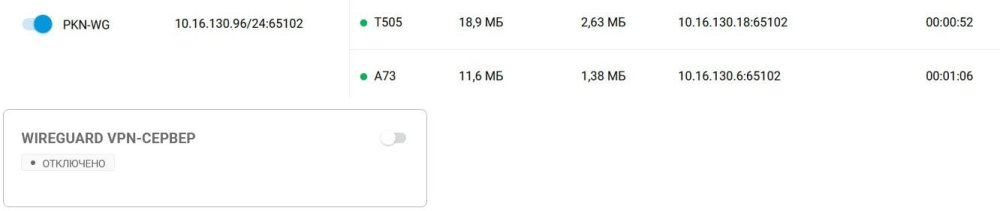

И в чем прикол? Два клиента на мобильном подключились по WG через РТ + выходят в интернет через Inet-2

-

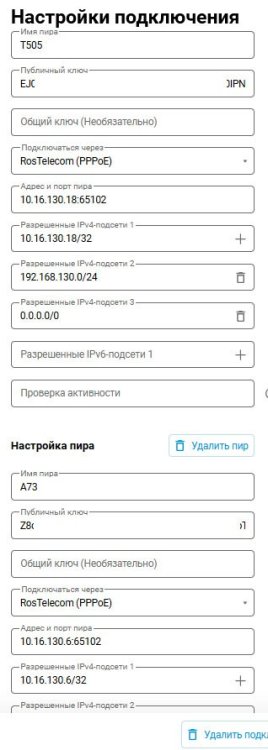

Пример ниже Настройка подключения Адрес и порт пира - 10.10.10.96 Порт - 60100 Настройки пира1 Адрес и порт пира - 10.10.10.18:60100 Разрешенные - 10.10.10.0/24, 192.168.1.0/24, 0.0.0.0/0 (я прописываю так, хотя можно только 0/0) Настройки пира2 Адрес и порт пира - 10.10.10.8:60100 Разрешенные - 10.10.10.0/24, 192.168.1.0/24, 0.0.0.0/0 в итоге два клиента

-

Если вы сильны в английском - хорошо, если нет то - переводчик, а можно и на Русском языке.

-

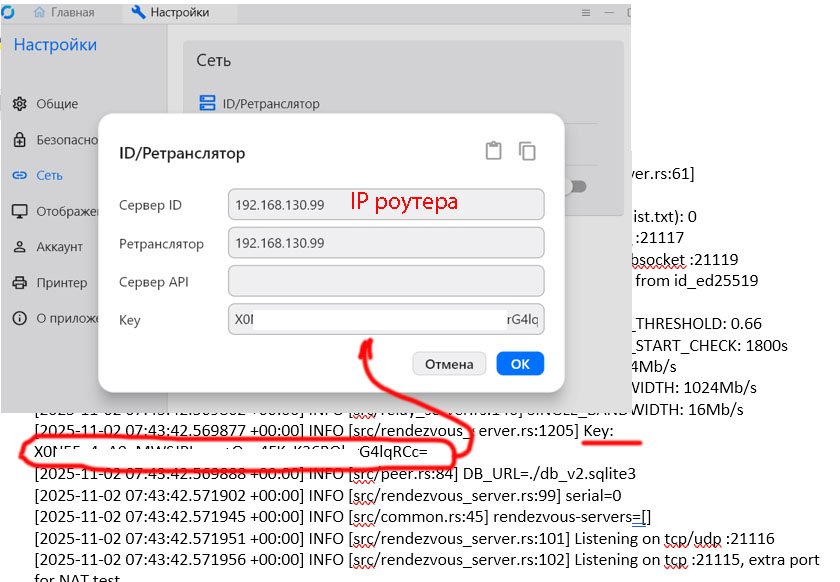

Давно не смотрел, СПС. Для ARM только # opkg list | grep rustdesk rustdesk-server - 1.1.12-1 - RustDesk Server Program. #

-

RustDesk удаленный рабочий стол. Программное обеспечение для удаленного рабочего стола, альтернатива TeamViewer с открытым исходным кодом https://rustdesk.unifree.ru/ В настоящее время есть проблемки с "Anydesk". Для большой лок.сети где нужно помочь пользователю в настройках (чтоб не ходить к нему) да и не зачем гонять по Интернет каналам, то попробовал вариант который ниже https://github.com/dinger1986/rustdeskinstall https://rustdesk.com/docs/en/client/ https://rustdesk.com/docs/en/self-host/rustdesk-server-oss/windows/ https://github.com/rustdesk (https://github.com/rustdesk/rustdesk-server/releases) Для оценки работы первое это проверка на Windows клиентах + Windows RustDesk локальные server - все работает. В интернете есть много описания как и что по настройкам. Второе теперь попробуем на роутере (arm64, который есть в лок.сети) и пользователи/клиенты этой же локальной сети. После установки на Windows - для работы данного сервиса нужны две службы это "hbbr" и "hbbs". Далее все что ниже проверено на ПО роутера 5.0.x/ARM. Сам роутере используется как ТД, но в основном режиме (т.е. WAN порт просто отключен) с установленной Entware. Для роутера брал https://github.com/rustdesk/rustdesk-server/releases/download/1.1.14/rustdesk-server-linux-arm64v8.zip Для клиента https://github.com/rustdesk/rustdesk/releases/tag/1.4.3 Windows - https://github.com/rustdesk/rustdesk/releases/download/1.4.3/rustdesk-1.4.3-x86_64.msi Смартфон - https://github.com/rustdesk/rustdesk/releases/download/1.4.3/rustdesk-1.4.3-universal-signed.apk На клиентах сделать настройку в трех полях После проверка на двух Windows клиентах и на Windows клиенте и смартфон клиент.

-

Поставьте WPA2 на пробу. Бывало такое пробегало на AX200 клиенте с 1811 при WPA2-WPA3 Май 20 18:38:08 ndm Network::Interface::Mtk::WifiMonitor: "WifiMaster1/AccessPoint0": STA(e0:хх:хх:хх:хх:e0) SAE key exchange done, PWE method: H2E. Май 20 18:38:08 ndm Network::Interface::Mtk::WifiMonitor: "WifiMaster1/AccessPoint0": STA(e0:хх:хх:хх:хх:e0) had associated. Май 20 18:38:08 ndm Network::Interface::Mtk::WifiMonitor: "WifiMaster1/AccessPoint0": STA(e0:хх:хх:хх:хх:e0) set key done in WPA3/WPA3PSK. Май 20 18:41:46 ndm Network::Interface::Mtk::WifiMonitor: "WifiMaster1/AccessPoint0": STA(e0:хх:хх:хх:хх:e0) had deauthenticated by STA (reason: unspecified). Лечилось про беганием по настройкам AX200 или иногда сброс сети на клиенте AX200 и опять настройки -> все ОК пока клиент на Wifi, потом переход на LAN недельку/две и потом на Wifi и может быть бзик.

-

-

Уже не знаю что придумать. Данное сообщение имеет место быть в других версиях [E] Oct 7 15:27:43 ndnproxy: [70AA] proxy loop detected: 192.168.1.1 <-> 192.168.1.1, request dropped. на 307C0/308X/309X/400X/401X/402B3/402С1/42B4/43A3/43A12/43B1/50A2/50A4/50A9/50A11. Проблем как у вас не возникает. AGH стоит на Keenetic, DHCP сам Keenetic раздает + клиенты стат (IP-MAC). Эти же клиенты описаны на AGH в разделе "Настройки клиентов". Клиенты получают в качестве адреса DNS IP Keenetic и он же шлюзом для них. За весь период ее появления (данной записи) проблем повторюсь не наблюдается. В роутере два сегмента, для обоих сегментов AGH. 50A11 [E] Aug 9 09:16:22 ndnproxy: [628B] proxy loop detected: 192.168.1.1 <-> 192.168.1.1, request dropped. [E] Aug 9 09:16:23 ndnproxy: DNS server 192.168.1.1 inactivated. [E] Aug 9 09:16:23 ndnproxy: [5484] proxy loop detected: 192.168.1.1 <-> 192.168.1.1, request dropped. [E] Aug 9 09:16:23 ndnproxy: DNS server 192.168.1.1 inactivated. Если по настройкам на Keenetic то ниже