-

Постов

833 -

Зарегистрирован

-

Посещение

-

Победитель дней

8

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент avn

-

OpkgTun - обычный интерфейс, такой же как Wireguard, OpenConnect, IKE и аналогичные. Его настройка осуществляется только через cli (ndmc). Приложение из entware использует уже настроенный интерфейс (наилучшее - это приложение вообще не настраивает интерфейс). Отсюда минусы opkgtun - возможно необходимо править исходники для приложения в entware.

-

rd - random digit rc - random char r - random byte t - unix time c - packet counter

-

-

H1,H2,H3,H4 - это диапазоны значений подмененных заголовков для идентификации пакета (в обычном wg принимают значения 1,2,3,4). Пересекаться не должны. Задаются так H1=h1min-h1max (например H1=3222222-3333333) или одно значение, тогда H1=h1min=h1max (например H1=3222222) и т.д.

-

Делюсь собственным опытом. На арендуемом сервере была поднята AmneziaWG + использовался Warp + ZT Warp. С 5-го декабря все эти соединения умерли и больше не поднимаются. Если соединения установить через провайдера с менее суровым файерволом - то все ок. То же самое случилось и с V**SS протоколом в любых комбинациях. Сейчас у надзора задача перевести все забугорные хостинги на российские серверы. Так что блокируют весь траффик и все. Т.е обмены умирают не сразу, пинги трейсы ходят, но некоторое время - потом бан соединения.

-

Так точно. Настройки должны быть синхронизированы. Awg должен работать с уже существующим интерфейсом, созданным через ndm.

-

Конечно не работает. Все настройки должны делаться исключительно через NDM.

-

Если вы не знали, в ядро параметры можно не только через интерфейс грузить.

-

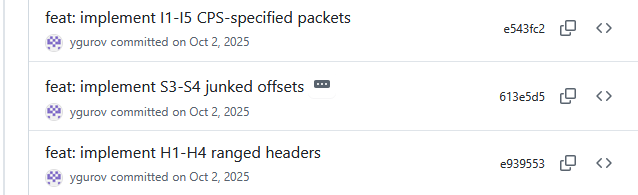

https://github.com/keenetic/wireguard/pull/1 А толку-то, как собрать не понятно.

-

Добрый день! Накатил патчи AWG 2.0 на Wireguard NDM. Возможна ли сборка модуля ядра?

-

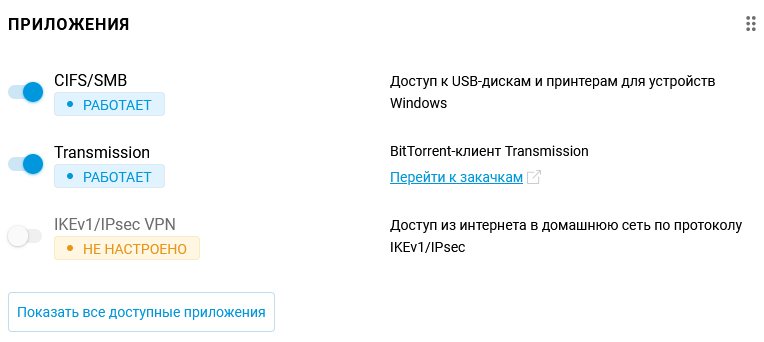

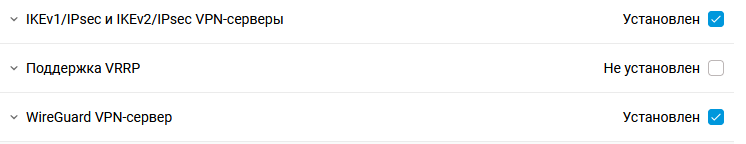

После установки компонента Wireguard Server не вижу его в установленных компонентах и соответственно не могу его настроить. Аналогично и для IKev2 Server. Приходится производить настройку через клиентов. Так и задумано? P.S/ система требует доустановить, а мне он не нужен.

- 4 ответа

-

- 1

-

-

[5.0.2] Создание нового соединения IPSec site-to-site

avn опубликовал вопрос в Тестирование Dev-сборок

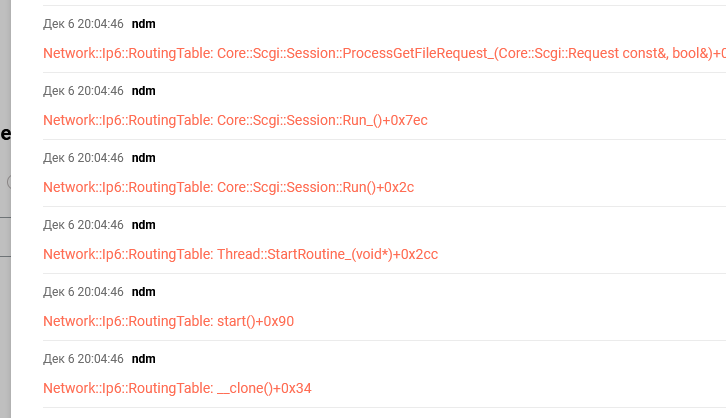

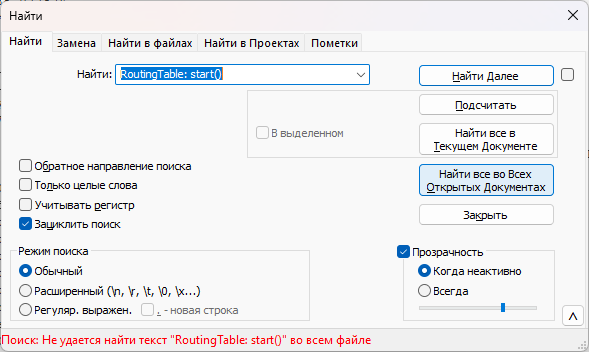

Сегодня понадобилось настроить данный вид соединения. Такого квеста я давно не проходил. Роутер буквально умер от настройки. Пошагово. Проблема 1. Внес настройки соединения как для сервера. Решил исправить - а исправленные значения не сохраняются. Потом я понял, что они сохраняются но в другой профиль (running). Отображается - startup. System configuration save пришел мне на помощь. Обычный пользователь достанет бубен. Проблема 2. Выгрузка лога буквально съедает половину данных (как при сохранении файла лога так и при выгрузке диагностики). Т.е. поиск по этим файлам не находит ключевого слова, которое я вижу на экране. -

Спасибо. Исправлено.

-

Jc - кол-во пакетов с мусором размером от JMin до JMax S1 - кол-во мусорных байтов до заголовка H1 (в обычном WG =0) H1 - сам заголовок S2 - кол-во мусорных байтов до заголовка H2 (в обычном WG =0) H2 - сам заголовок S3 - кол-во мусорных байтов до заголовка H3 (в обычном WG =0) H3 - сам заголовок S4 - кол-во мусорных байтов до заголовка H4 (в обычном WG =0) H4 - сам заголовок s1,s2,s3,s4,h1,h2,h3,h4 - заголовки должны совпадать и на сервере и на клиенте. Все остальные - произвольные, т.к. отвечают за мусор. Актуально для awg 1,1.5,2 Примерно так:

-

Починили? Конфиг теряется. b1

-

Клиенты не должны юзать, что-то постороннее. Только днс-роутера

-

И не должно работать. ByDesign

-

Можно и более сложные тесты ipt _NDM_ACL_IN -t filter -i eth3 -p tcp --dport ${SECRET_PORT1} -m conntrack --ctstate NEW -m recent --name ${IPSET}-forcedel1 --rsource --set -j DROP ipt _NDM_ACL_IN -t filter -i eth3 -p tcp --dport ${SECRET_PORT2} -m conntrack --ctstate NEW -m recent --name ${IPSET}-forcedel1 --rsource --rcheck --seconds 5 --reap -m recent --name ${IPSET}-forcedel2 --rsource --set -j DROP ipt _NDM_ACL_IN -t filter -i eth3 -p tcp --dport 443 -m conntrack --ctstate NEW -m recent --name ${IPSET}-forcedel2 --rsource --rcheck --seconds 5 --reap -j SET --del-set ${IPSET} src Т.е последовательные tcp пакеты на secretport1->secretport2->443