-

Постов

687 -

Зарегистрирован

-

Посещение

-

Победитель дней

7

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Сообщения, опубликованные avn

-

-

1 час назад, Zeleza сказал:

Доброго всем утра,

Пробуем новую версию Кваса - 1.0 beta 16:

- Доработан скрипт маркировки VPN трафика [100-vpn-mark], теперь скрипт автоматически определяет как ему маркировать трафик (с включенным или отключенным ускорением)

- Теперь команда kvas ssr port отображает текущий номер локального порта shadowsocks соединения

- Исправлена ошибка при установке локального порта по комманде kvas ssr port <port>

- При использовании adguard и выводе команды kvas debug, секция ipset теперь выводится полностью

- Удален запрос на удаленную установку AdGuard Home для избежания последующих недоразумений.

- Устранена ошибка при повторном удалении AdGuard Home: 'sed: /opt/etc/AdGuardHome/AdGuardHome.yaml: No such file or directory'

- Изменена структура и наименования исполняемых файлов по функциональному признаку для удобочитаемости файлов проекта

- Добавлена возможность подключать гостевую сеть к VPN подключению, отличному от shadowsocks. Команда kvas vpn guest ent_network (детали в файле README.md и в справке по команде kvas help)

В последних беттах ADGH добавили параметр ipset_file. Теперь основной конфиг можно не трогать.

ipset: [] ipset_file: /tmp/AdGuardHome-ipset.yaml -

В 29.06.2022 в 12:00, avn сказал:

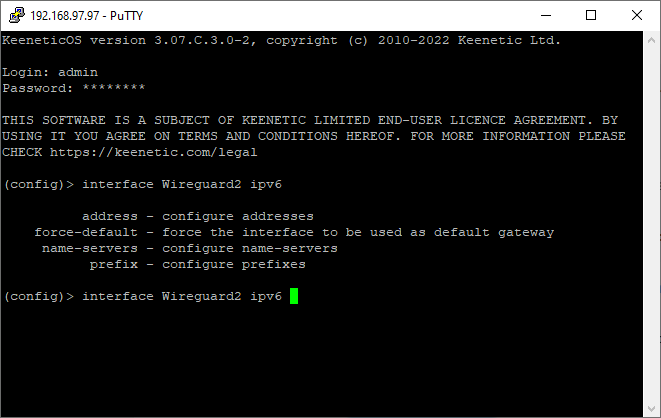

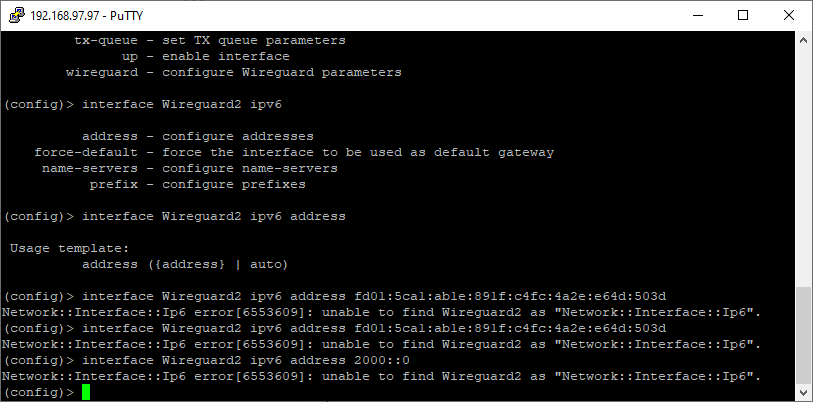

На версии 3.7.4 ipv6 адрес на интерфейсе nwg можно было задать командой:

interface Wireguard2 ipv6 address fd01:5ca1:ab1e:891f:c4fc:4a2e:e64d:503d3.8.5 не починили. Ждем...

-

В 11.08.2022 в 10:24, dom сказал:

я правильно понимаю, что в данном случае будет заблокирована страница

http(или https)://example.com/example/но при этом будет доступна страница

http(или https)://example.comили всё таки будет полностью заблокированы страницы на данном домене?

Вот именно это мне не понятно

Dns работает только с доменами. Ничего про страницы он не знает. А Вам нужен dpi для протоколов https/http, dns таким не занимается.

-

1

1

-

-

3 часа назад, aga сказал:

Спасибо за подсказку, но чего то даже acme.sh не хочет ставить ни с git ни руками не взлетает, покажите если не сложно с какого мануала ставили?

Скачал, распаковал. Мануал сразу у них на гит.

-

1 час назад, aga сказал:

Всем добрый! Может кто то ставил wildcard сертификат на домен.

nginx + dehydrated

в сети много написано, но ничего конкретного.

Я пользуюсь acme.sh Все работает без проблем. DNS (bind) так же на роутере обслуживает одну зону - мою.

# acme.sh NSUPDATE_SERVER="192.168.97.98" NSUPDATE_SERVER_PORT=5353 NSUPDATE_KEY="/var/lib/bind/keys/acme-update.key" ./acme.sh --issue -d mydomain.xyz -d *.mydomain.xyz --dns dns_nsupdatebind

zone "mydoamin.xyz" IN { type master; file "/var/lib/bind/mydoamin.xyz.conf"; key-directory "/var/lib/bind/keys"; auto-dnssec maintain; inline-signing yes; notify explicit; also-notify { 2a00:3380:0:a1::; }; allow-transfer { 2a00:3380:0:a1::; }; update-policy { grant "acme-update" name _acme-challenge.mydoamin.xyz. TXT; }; };Что бы получить wildcard, нужно контролировать свою зону dns. acme.sh прописывает в процессе получения сертификата в зону текстовый ключ, который в свою очередь должны увидеть из-вне вашей сети в DNS-master сервера api zerossl.com. А это достигается, только правильной настройкой DNS-master.

-

12 часа назад, Frowz сказал:

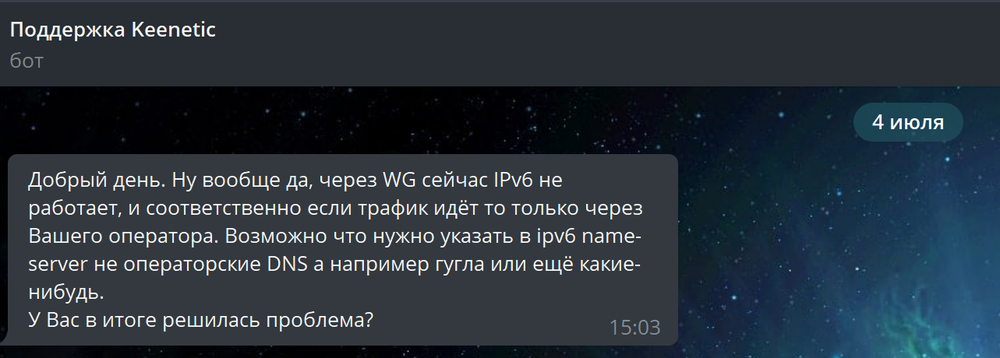

У меня ipv6 бегает по wireguard без проблем по Warp и своему впс. А Вас видно в поиске забанили. Штатно еще не бегает, но может. Технически уже все есть, только нету возможности штатно это настроить.

-

-

1 час назад, Frowz сказал:

UP!

Очень необходимо

А что не работает? Все бегает по ipv6 и wireguard. Нативно еще ждём. Думаю и по openvpn проблем не будет.

-

Мечты про версию 3.8.3. Уважаемые разработчики, что скажете? @vst

interface Wireguard2 ipv6 address <ipv6 address> interface Wireguard2 wireguard peer <Public Key peer-а> allow-ips ::/0

Или идеальный вариант:

interface Wireguard2 ipv6 address <ipv6 address> interface Wireguard2 wireguard peer <Public Key peer-а> allow-ips <ipv6 route> ipv6 nat Wireguard2

-

38 минут назад, ale_xb сказал:

у меня 3.7.4. Насколько понимаю, в этом случае надо просто добавить для ipv6 адрес на интерфейс Wireguard и AllowedIPs в параметры туннеля. Адрес добавляется без проблем, а AllowedIPs нет:

(config)> interface Wireguard2 wireguard peer <Public Key peer-а> allow-ips ::/0

Command::Base error[7405602]: address: argument parse error.Похоже, в CLI также не предусмотрена установка параметров Wireguard для ipv6, как и в веб интерфейсе. Также я не могу воспользоваться и вашим способом, т.к. у меня нет команды wg. Из какого пакета Entware она?

Я верно понял вот это ваше замечание "нужен ещё аналог ipv6 nat Wireguard2, например для warp. А иначе с br0 идут реальные ipv6 адреса", что пакеты из туннеля приходят с ipv6 warp-а, а не пира в этом туннеле Wireguard...? Почему так, ведь у вас же прописан маскарадинг

ip6t POSTROUTING -t nat -o nwg2 -j MASQUERADE

?

Так маскардинг для этого и прописан. А вот если не прописать, то будет как описано выше. Пакет, вроде wireguard-utils. На 3.7.4 ip -6 rule не работает.

-

8 минут назад, Teutonick сказал:

А у меня даже так не поднимается. Потому что 53 порт кем то уже занят. Приходится вручную менять в AdGuardHome.yaml на 54, перепрописывать в КВАСе 54ый порт и потом уже делать kvas adguard on. Тогда инет появляется и все правила работают.

А в чем проблема, посмотреть кем занят 53 порт?

netstat -ltunp | grep ':53'-

1

1

-

-

Сутки с редиректами по ipv6. Полет нормальный. Огромное спасибо, товарищи разработчики!!!

-

50 минут назад, vst сказал:

Этот сценарий был не проработан. В новой версии организация кода получилась строже и поэтому адреса перестали применяться.

Исправить не долго. Либо вернём как было, либо в wg что-то из ipv6 появится...В догонку, как показали текущие тесты, нужен ещё аналог ipv6 nat Wireguard2, например для warp. А иначе с br0 идут реальные ipv6 адреса.

-

1

1

-

-

@vst не удалось разобраться, что произошло с командой на версии 3.8.2?

interface Wireguard2 ipv6 address -

Добрый день!

Может кому-то пригодится выборочная маршрутизация через Wireguard по ipv6.

На версии 3.7.4 ipv6 адрес на интерфейсе nwg можно было задать командой:

interface Wireguard2 ipv6 address fd01:5ca1:ab1e:891f:c4fc:4a2e:e64d:503dНа версии 3.8.2 эта команда не работает. Поэтому был модифицирован скрипт /opt/etc/ndm/ifstatechanged.d/000-fix-Wireguard2.sh

#!/bin/sh [ "$1" == "hook" ] || exit 0 [ "$change" == "link" ] || exit 0 [ "$id" == "Wireguard2" ] || exit 0 ip6t() { if ! ip6tables -C "$@" &>/dev/null; then ip6tables -A "$@" fi } case ${id}-${change}-${connected}-${link}-${up} in ${id}-link-yes-up-up) cat << EOF >/tmp/fix-${id}.conf [Interface] PrivateKey = MMVM2wVNQqUyug1cBY= [Peer] PublicKey = bmXOC+F1FxEMF9dyiK2H5/1SUtzH0JuVo51h2wPfgyo= AllowedIPs = 0.0.0.0/0, ::/0 Endpoint = engage.cloudflareclient.com:2408 EOF ip -6 addr add fd01:5ca1:ab1e:891f:c4fc:4a2e:e64d:503d/128 dev nwg2 wg setconf nwg2 /tmp/fix-${id}.conf ip6t POSTROUTING -t nat -o nwg2 -j MASQUERADE ;; esac exit 0Сам тест:

wg show nwg2 ifconfig nwg2 ip -6 rule add from all lookup 123 priority 1123 ip -6 route add table 123 2a03:1b20:1:f410::ff1 dev nwg2 ip -6 rule ip -6 route show table 123 traceroute6 2a03:1b20:1:f410::ff1Результат:

~ # uname -a Linux ZyAvenger 4.9-ndm-5 #0 SMP Tue Jun 21 16:39:31 2022 mips GNU/Linux ~ # wg show nwg2 interface: nwg2 public key: JL+TtFAHd2heTNrACYj8tlkn9f4rrZi7auvuQRBkajY= private key: (hidden) listening port: 49203 peer: bmXOC+F1FxEMF9dyiK2H5/1SUtzH0JuVo51h2wPfgyo= endpoint: [2606:4700:d0::a29f:c001]:2408 allowed ips: 0.0.0.0/0, ::/0 latest handshake: 1 minute, 33 seconds ago transfer: 15.29 KiB received, 6.19 KiB sent ~ # ifconfig nwg2 nwg2 Link encap:UNSPEC HWaddr 00-00-00-00-00-00-00-00-00-00-00-00-00-00-00-00 inet addr:172.16.0.2 P-t-P:172.16.0.2 Mask:255.255.255.255 inet6 addr: fd01:5ca1:ab1e:891f:c4fc:4a2e:e64d:503d/128 Scope:Global UP POINTOPOINT RUNNING NOARP MTU:1280 Metric:1 RX packets:52643 errors:0 dropped:53 overruns:0 frame:0 TX packets:63283 errors:3 dropped:1 overruns:0 carrier:0 collisions:0 txqueuelen:50 RX bytes:14968865 (14.2 MiB) TX bytes:8037372 (7.6 MiB) ~ # ip -6 rule 0: from all lookup local 233: from all fwmark 0x2333 lookup 233 1123: from all lookup 123 1778: from all fwmark 0xd1001 lookup 1001 32766: from all lookup main ~ # ip -6 route show table 123 2a03:1b20:1:f410::ff1 dev nwg2 metric 1024 pref medium ~ # traceroute6 2a03:1b20:1:f410::ff1 traceroute to 2a03:1b20:1:f410::ff1 (2a03:1b20:1:f410::ff1) from fd01:5ca1:ab1e:891f:c4fc:4a2e:e64d:503d, port 33434, from port 45415, 30 hops max, 60 bytes packets 1 fd01:5ca1:ab1e::1 (fd01:5ca1:ab1e::1) 10.845 ms 10.961 ms 10.997 ms 2 2400:cb00:87:1000::1 (2400:cb00:87:1000::1) 11.906 ms 17.869 ms 20.842 ms 3 mow-b4-link.ip.twelve99.net (2001:2000:3080:539::1) 11.994 ms 11.797 ms 11.299 ms 4 mow-b8-v6.ip.twelve99.net (2001:2034:0:220::1) 11.474 ms 11.974 ms 12.476 ms 5 kbn-bb2-v6.ip.twelve99.net (2001:2034:1:78::1) 40.321 ms 41.409 ms 72.470 ms ^C22% completed...-

4

4

-

-

Раньше было так

Сейчас вот так -

-

@vstЗа это ОГРОМНОЕ спасибо. Но зачем выпилили ipv6 из WireGuard?

interface Wireguard2 ipv6 addressПросто оно могло уже сегодня срастись. А такой обломище получился... Одно лечим, второе калечим. С горя напьюсь...

-

1

1

-

-

9 минут назад, Zeleza сказал:

Если вносить вручную изменения маршрутов ipset в конфигурацию AGH, то согласен. Тогда в принципе КВАС, как таковой не нужен, как ранее и обсуждалось в параллельной теме - самый лучший разлокировщик, это тот, что настроен собственными руками и головой.

И в тоже время, есть множество тем, требующих внимания и изучения в нашем огромном и разностороннем мире. Во всем нет необходимости разбираться, достаточно использовать наработки других.

Например, уверен, что Вы не собираете opkg под свои нужды каждый раз, а используете готовый вариант.Так и здесь, есть пакет - установил и забыл, просто используй.

Я сделал так

-

4 минуты назад, Андрей Волосков сказал:

А зачем adguard ставить после kvas, вроде ж можно и до, сменить на /opt/etc/dnsmasq.conf порт на какой то другой, свободный, а в настройках адгуарда указать 127.0.0.1:новый порт. И адгуард выполняет свои обязанности, и вроде как маршруты идут нормально... поправьте, может я где то неправ?

AGH полностью может заменить dnsmasq. dnsmasq при использовании agh не нужен. Лишнее звено.

-

14 часа назад, Штепсель сказал:

Получается, что правило

ipset=/:.*fbcdn\.net:/unblockне отрабатывает

Попробуйте такое правило

ipset=/fbcdn.net/unblock -

3 часа назад, Dim McAlastair сказал:

Вот тут: https://forum.keenetic.ru/topic/14411-можно-ли-настроить-на-роутере-viva-kn-1910-доступ-к-отдельным-доменам-исключительно-по-ipv4/ я интересовался, можно ли сделать так, чтобы роутер давал доступ к определённым сайтам только по протоколу IPv4, так как, например, я столкнулся с тем, что с включённым в настройках 6in4-туннелем до брокера IP4Market у меня некорректно открывается сайт hd.kinopoisk.ru, как будто я пытаюсь зайти на него из-за границы (я тупо не могу смотреть с него фильмы и сериалы по подписке ни в браузере? ни в приложении для Android TV).

К сожалению, мне не ответили ни что такого невозможно, ни, если это всё же возможно, не сказали как это можно сделать.

Сегодня решил ещё раз погуглить и, кажется, наткнулся на что-то похожее на решение моей проблемы: https://forum.ixbt.com/topic.cgi?id=14:65482

У меня к роутеру подключена флешка с Entware и в числе установленных пакетов есть iptables. Однако я не умею писать шелл-скрипты и не знаю как использовать на моём роутере предложенное решение. Если кому-то интересно решить подобную задачу, я прошу помощи.

В идеале хотелось бы, чтобы скрипт проверял, есть ли сайт, к которому обращается устройство или приложение, в файле (мне не лень будет заполнить его руками), содержащем список имён сайтов, к которым надо запретить доступ по протоколу IPv6, и если сайт в списке есть, то применял правило iptables для такого сайта, запрещающее протокол IPv6. Но меня устроит и просто скрипт, добавляющий в iptables соответствующее правило при запуске роутера, без отдельного файла со списком сайтов.

Вы путаете мух с котлетами. Iptables вам тут не поможет. Вам надо настроить dns, что бы он всегда возвращал только ipv4 адрес. Знаю у dnsmasq есть такой флаг.

-

-

7 часов назад, TheBB сказал:

1 патчить и пересобирать

[pid 30277] openat(AT_FDCWD, "/etc/hosts", O_RDONLY|O_LARGEFILE|O_CLOEXEC) = 12

vs

[pid 30914] openat(AT_FDCWD, "/opt/etc/hosts", O_RDONLY|O_LARGEFILE|O_CLOEXEC) = 12

2 прикинуться owrt`шной железякой (х/з как), тады должен тянуть из `/tmp/hosts`

3 пролюбить им моск, чтоб добавили как настраиваемую опцию. А, если не будут

брать - отключим газ!делать - ткнуть фейсом об стол, пущай посмотрят на чопики под OpenWrt натыканные.Да, видел я их IsOpenWrt *release*. Сделал просто:

cp -f /opt/etc/hosts /tmpСкрытый текст#!/bin/sh ENABLED=yes PROCS=AdGuardHome ARGS="-c /tmp/AdGuardHome.yaml -w /var/lib/adguardhome --pidfile /var/run/opt-adguardhome.pid -l /var/log/opt-adguardhome.log --no-check-update" PREARGS="" DESC=$PROCS PATH=/opt/sbin:/opt/bin:/opt/usr/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin case $1 in start|restart) /opt/etc/ndm/fs.d/100-unblock_ipset.sh $1 mkdir -p /var/lib/adguardhome cp -f /opt/etc/hosts /tmp /opt/bin/unblock-agh.sh ;; esac . /opt/etc/init.d/rc.funcДля поднятия на [::] надо делать так:

dns: bind_hosts: - "" port: 53-

1

1

-

-

4 минуты назад, vasek00 сказал:

В обычном режиме не замечено.

Что за обычный режим? Я к тому, что у него много накладных расходов.

Пробуем КВАС

в Каталог готовых решений Opkg

Опубликовано · Изменено пользователем avn

Квас не будет работать с adguard home, установленной на малинке, потому-что ему нужно заполнять ipset локально. А это можно сделать только на головном роутере. Вот если вы воткнете провод от провайдера в малинку и поставите квас на малинку, то такая схема работать будет.