Werld

Участники форума-

Постов

466 -

Зарегистрирован

-

Посещение

-

Победитель дней

6

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Werld

-

Home он натит во все интерфейсы, в ipip в том числе. Можете убедиться изучив вывод show netfilter То понадобится правило, разрешающее forward между home и ipip, т.к. оба будут private. Т.е. кардинально ничего не измениться, просто придется больше правил вешать. Я поднимал ipip/ipsec и между кинетиками и между кинетиком и микротиком и вполне успешно. Но, конечно, можете подождать других пользователей и разработчиков.))

-

Вы nat отключали? По умолчанию он же натит. А вы правила пишете для сетей за натом. Кроме того, даже если нат отключить, правила, по моему, вы не правильно пишете. На первом устройстве, к примеру, вы вешаете на интерфейс Home на out правило permit ip 192.168.2.0/24 192.168.3.0/24. Трафик с source ip из сети 192.168.2.0/24 для интерфейса Home - это in. Я бы на вашем месте оставил на интерфейсе ipip на обоих роутерах security-level public, и вешал правила на интерфейс ipip на in, так будет легче для понимания, ведь из private в public все разрешено. На устройстве с сетью 192.168.2.0/24, на интерфейс ipip с security-level public на in вешаем правила permit ip 192.168.3.0/24 192.168.2.0/24 и permit ip 192.168.254.252/30 192.168.2.0/24 (Второе правило если включен nat). На устройстве с сетью 192.168.3.0/24, на интерфейс ipip с security-level public на in вешаем правила permit ip 192.168.2.0/24 192.168.3.0/24 и permit ip 192.168.254.252/30 192.168.3.0/24 (Второе правило если включен nat) И все, этого должно быть достаточно для случая, когда на ipip стоит уровень public.

-

Endpoint на вашем скрине

- 4 ответа

-

- 1

-

-

Для случаев, когда кинетик выступает клиентом, полагаю. Создав исходящее l2tp/ipsec подключение с кинетика, например, можно ему задать уровень шифрования interface l2tp0 ipsec encryption-level strong

-

Да, вот так. Только имейте в виду, что клиент должен поддерживать выбранные вами алгоритмы.

-

Конкретно вот это - dhcp, вероятно от вашего провайдера. Возможно, в этот момент dhcp-сервер продлевает аренду ip-адреса на wan-порту роутера.

- 3 ответа

-

- 1

-

-

Смотрите в cli manual. Группа команд crypto ike proposal для настройки параметров первой фазы; группа команд crypto ipsec transform-set - для настройки фазы 2.

-

https://help.keenetic.com/hc/ru/articles/4402854785170-Почему-не-подключается-к-сети-Wi-Fi-одно-из-устройств-домашней-сети-

-

Попробуйте в cli: ip hotspot auto-scan no interface Home и ip hotspot auto-scan no interface Guest

-

Так сразу бы и писали. Я то подумал вам нужно видеть админку роутера по кинднс-имени и все. Если вам нужно обращаться к веб-админке роутера через свое доменное имя по https, то нужно выполнить ряд условий: 1) Должна существовать днс-запись связывающая ваше доменное имя с внешним ip-адресом роутера. 2) На роутере необходимо получить сертификат на это ваше доменное имя. В CLI: ip http ssl acme get mydomain.ru

- 4 ответа

-

- 1

-

-

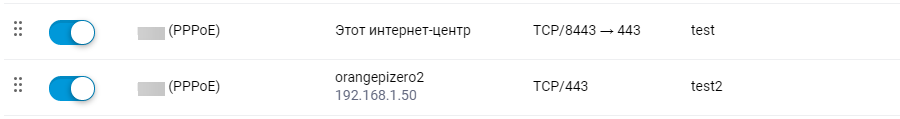

Странно, вот так должно работать. Проверил, вот с такими правилами переадреcсации все работает: Убедитесь, что вводите https в начале, т.к. редиректа на нестандартном порту никакого нет. Т.е. нужно вводить именно https://<name>.keenetic.pro:8443

- 4 ответа

-

- 1

-

-

You can just open all tcp and all udp for 192.168.5.0/24 network source. For that to work you need to disable dhcp server on Giga and manually add 192.168.5.10 ip-address on Bridge0 interface. This will be equivalent to switching the device to the Access point mode. That's why I said that the easiest way is to switch your Giga to access point mode. This has nothing to do with switching to the access point mode.

-

Можно и без меш. Перевести второе устройство в режим точки доступа. На первом wifi можно не включать. Адресация будет одна

-

You are trying to connect from WAN, from Giga's point of view. By default firewall prevents connections from public networks (WAN). You can switch router to the Access Point mode, or you can create permissive rules in the firewall. https://help.keenetic.com/hc/en-us/articles/360000578240-Firewall https://help.keenetic.com/hc/en-us/articles/360000571060-Access-Point-Extender-Mode

-

Гостевая сеть же. https://help.keenetic.com/hc/ru/articles/360000490820-Гостевая-сеть-Wi-Fi По умолчанию проводные интерфейсы не входят в гостевой сегмент, а это то, что вам и надо. 1. Отключить Wifi в Домашнем сегменте. 2. Включить wifi в гостевом сегменте, задать SSID И пароль, 3. Убедится в отсутствии галочки "Доступ к приложениям домашней сети", 4... 5.PROFIT

-

Любопытно посмотреть как вы такой пароль будете вводить с телефона. Вся эта паранойя от незнания. Если у вас домашний роутер, то даже wpa2-psk с включенным pmf, как написали выше, будет достаточен при использовании не словарного ключа уже от 12+ символов. Если же у вас корпоративное применение, то нужно использовать wpa2-enterprise с RADIUS-сервером.

-

Those values allways unlocked in draft versions of OS. There is some misinformation in EN version of that article. It should state values in MB/s (megabyte per second).

-

https://help.keenetic.com/hc/en-us/articles/360000839200-Transmission-BitTorrent-client-interface "Important! The built-in Transmission torrent client has maximum download and upload speed limits, depending on the model of the Keenetic: KN-2610: 20 Mbps KN-2310: 15 Mbps KN-1810: 15 Mbps KN-1910: 15 Mbps KN-1010: 15 Mbps KN-2111: 5 Mbps KN-2011: 5 Mbps KN-1710: 3 Mbps KN-1410: 3 Mbps"

-

Я художник, я так вижу... Любой визуальный косяк можно оправдать тем, что это "дизайнерское решение", правда от этого он косяком быть не перестанет.