Ground_Zerro

Участники форума-

Постов

83 -

Зарегистрирован

-

Посещение

-

Победитель дней

4

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Ground_Zerro

-

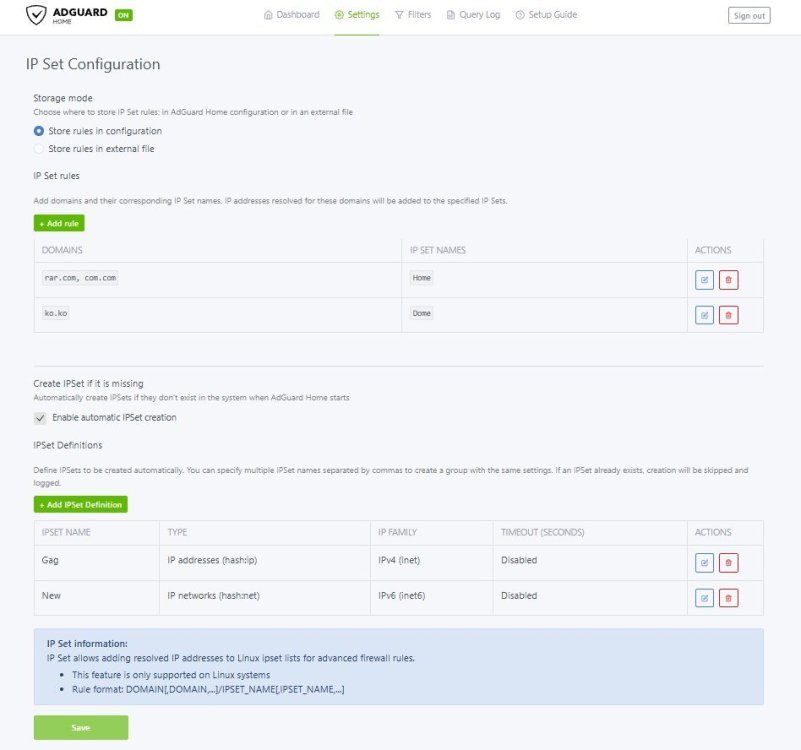

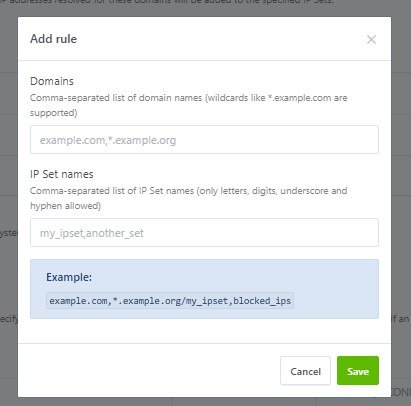

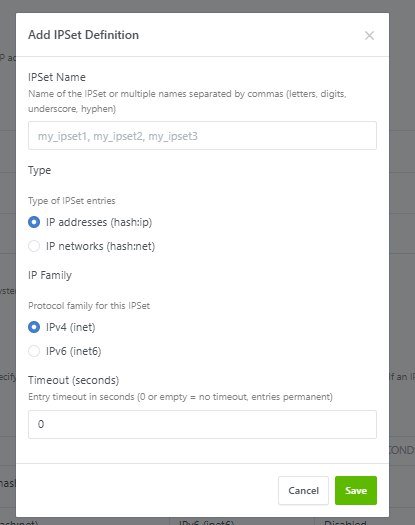

Форк AdGuard Home с поддержкой IPSet в веб‑интерфейсе для Entware. Добавлено управление IP‑наборами прямо из UI. Отличия от оригинала: Отдельная страница управления IPSet: /#ipset. Поддержка правил из конфигурации и внешних файлов. Полный набор CRUD-операций для записей IP и подсетей. Создание IPSet с переключателем активации. Модальные окна для создания и редактирования IPSet. Возможность создавать несколько наборов одновременно (через запятую в имени). Табличный интерфейс с кнопками редактирования и удаления. Русская и английская локализации. Управление через меню: Settings → IPSet. Изменения применяются без перезагрузки. Создание отсутствующих IPSet при старте приложения (вместо падения с ошибкой). Подробней на GitHub @vasek00 Можно в шапку, в "так же"?

-

@hoaxisr Немного не то. В контексте задачи нужно связать доменное имя с портом службы запущенной на роутере, а не пробрасывать доступ из вне к домашнему ресурсу работающему на отдельном устройстве. Пример: Подняли какой-то ресурс в entware на 1000 порту, забиндили test.lan на 192.168.1.1. Открыв test.lan попадем в админку роутера, потому что в nginx правил для test.lan нет. Как это сделать для ресурса запущенного на рандомном устройстве в домашней сети понятно, как это сделать для службы на роутере не входящей в состав компонентов KeneticOS - нет. Речи о доступе из вне не идет - только внутри домашней сети. Может есть какое-то простое решение.

- 2 ответа

-

- 1

-

-

Локальный домен .lan → служба на роутере (порт в Entware).

Ground_Zerro опубликовал вопрос в Развитие

Здравствуйте! На роутере Keenetic KN-1012 установлена служба Entware, доступная по адресу http://192.168.1.1:4000. Добавлено локальное имя watch4cat.lan, которое резолвится на IP 192.168.1.1. Нужно, чтобы при обращении по http://watch4cat.lan запрос попадал на порт 4000 роутера. Требуется в KeeneticOS связать локальное доменное имя со службой работающей на кастомном порту самого роутера. Есть ли штатная возможность реализовать такую привязку домена к порту в KeeneticOS? Или можно ли это сделать через CLI / dns-proxy / host-config / custom nginx-конфиг, не нарушая работу панели управления? Спасибо! -

@Denis P Согласен. Как-то не догадался. Это же более чем логично - читать про добавленные в прошивку возможности на последних страницах темы Sing-Box'а. И действительно "в этой теме", куда ведет линк со страницы changelog целых 7 сообщений, вместе с последними двумя. Перечитаю тоже, может между строк чего найдется. Спасибо камрад! Дай бог тебе здоровья.

-

В 5.0 Alpha 1 добавлено: "Реализовано обнаружение и интеграция OpkgTun и OpkgTap интерфейсов, созданных в среде OPKG — это позволяет использовать их в Приоритетах подключений и статических маршрутах." Можно попросить немного подробностей как с этим работать, учитывая ЭТОТ комментарий.

-

У одного Гига, у второго Вива, у третьего Ультра, а все маршруты друг у друга просите. Осильте уже решение Вашей задачи посредством entware. - раз - два - три - четыре - пять - шесть И это не все, только на вскидку. На вкус и цвет - с WARP, с WG/AWG, другим VPN, с VLESS, с Тёмными Носками, с чем угодно. На флешку, на NAND. Ребят, ну не серьезно статикой морочиться при наличии множества более функциональных решений. Если совсем уж никак без маршрутов их тоже не проблема получить в готовом виде или смастерить самому и "под себя": - раз - два это тоже не исчерпывающий список. (С) На правах ИМХО.

-

Сложность в том, что клиент подключается к RTC серверу по IP, домены не используются. Нет домена - нечего добавлять в ipset. Если есть рабочие варианты как угадать IP-адрес сервера к которому пошел клиент - пишите. Прогнал через DM voice домены Discord получилось 830/24 подвести. Многовато, для игры в угадайку. DiscordIPs.txt

- 160 ответов

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

Если следовать логическому ходу то не отработал/отрабатывает скрипт из netfilter.d - правила затираются.

- 160 ответов

-

- 1

-

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

Проверить наличие правил в iptables. Проверить чтобы имя интерфейса в скриптах соответствовало текущему системному имени VPN интерфейса. - Они меняются если их добавлять/удалять (Пример: добавил один он nwg0, добавил второй он nwg1, удалил первый и второй стал nwg0).

- 160 ответов

-

- 1

-

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

@Александр Рыжов Ваша вера в людей безгранична, к сожалению не все мы образованны на столько как Вы о нас думаете. Вы всегда даете четкое направление, но получив совет осиливать дорогу нам приходится самостоятельно и это капец как сложно )) В очередной раз спасибо за подсказку. ~ # cat /opt/etc/ndm/ifstatechanged.d/000-gather-iflist.sh #!/bin/sh mem_dir="/dev/int" interface="$id" list="$system_name" mkdir -p "$mem_dir" echo "$list" > "$mem_dir/$interface" exit После перезагрузки имеем полный обновляемый список соответствий прошивочного имени системному в RAM. ~ # ls /dev/int/ Bridge0 GigabitEthernet0 GigabitEthernet1 WifiMaster0 WifiMaster1 Wireguard0 Вызвать можно из любого места, мгновенно получив системное имя из прошивочного: ~ # cat /dev/int/GigabitEthernet0 eth2 ~ # cat /dev/int/Wireguard0 nwg0 @Ponywka

-

Уважаемый vasek00 7 раз перечитал, ну не получается вникнуть в таинство, не выходит каменный цветок... Можно чуть подробней, не всем дано, не все семи пядей во лбу.. Где это взять и с чем едят?? Хотя-бы "где взять"?

- 160 ответов

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

Капец какой-то куда не кинь всюду клин. ifstatechanged.d или ifcreate как по скорости так и по реализации вынимания имени из них иначе чем "костыль" не назовешь. Как в принципе и остальные варианты имеющиеся в руках у сообщества. Жуть как нужно. Хоть что-то, пусть даже кучей вроде Bridge2: br2 GigabitEthernet0/0: eth2 разберем как нибудь, главное возможность быстро получить актуальные данные. Очень ждем.

-

Чтобы правила ipset применялись не только к устройствам, указанным в политике, а вообще ко всем подключенным к роутеру слегка модифицировал скрипты из этой темы. Скрипты на гитхаб. Может поможет/пригодится.

- 160 ответов

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

Во всех приведенных выше вариантах маршрутизация внутри NAT остается штатной т.е. аппаратное ускорение доступно, если оно там было изначально. Тоже самое с шифрованием стандартных протоколов - если оно поддерживалось устройством то оно и будет работать. А вот с шифрованием в Outline, xRay и остальных новомодных не уверен, насколько понимаю практически вся эта работа ложится на CPU. Если где наврал - меня поправят. Ну сути сказанного ранее не меняет. Есть более "удобные" варианты борьбы за право свободного доступа к информации чем статические маршруты.

-

Подскажите, как упросить скрипты избавив их от необходимости прямого указания названия сетевого интерфейса? При попытке получить первый (по приоритету) настроенный и включенный (0.0.0.0) интерфейс из названия политики, возвращается полное название интерфейса, например: Wireguard0 когда сам интерфейс называется nwg0 Пример: #!/bin/sh interface=$(curl -kfsS localhost:79/rci/show/ip/policy 2>/dev/null | jq -r ' .[] | select(.description == "policy_vpn") | .route4.route[] | select(.destination == "0.0.0.0/0") | .interface ') [ -z "\$interface" ] && exit [ "\$type" == "ip6tables" ] && exit [ "\$table" != "mangle" ] && exit [ -z "\$(ipset --quiet list bypass)" ] && exit if [ -z "\$(iptables-save | grep bypass)" ]; then mark_id=\$(curl -kfsS localhost:79/rci/show/ip/policy 2>/dev/null | jq -r '.[] | select(.description == "policy_vpn") | .mark') iptables -w -t mangle -A PREROUTING ! -i \$interface -m conntrack --ctstate NEW -m set --match-set bypass dst -j CONNMARK --set-mark 0x\$mark_id iptables -w -t mangle -A PREROUTING ! -i \$interface -m set --match-set bypass dst -j CONNMARK --restore-mark fi Для чего: В политике доступа пользователь может менять приоритеты интерфейсов, добавлять, удалять, включать и выключать их. В случае когда название интерфейса жестко указано в скрипте, пример: #!/bin/sh [ "$type" == "ip6tables" ] && exit [ "$table" != "mangle" ] && exit [ -z "$(ipset --quiet list bypass)" ] && exit if [ -z "$(iptables-save | grep bypass)" ]; then mark_id=`curl -kfsS http://localhost:79/rci/show/ip/policy 2>/dev/null | jq -r '.[] | select(.description == "policy_vpn") | .mark'` iptables -w -t mangle -A PREROUTING ! -i nwg0 -m conntrack --ctstate NEW -m set --match-set bypass dst -j CONNMARK --set-mark 0x$mark_id iptables -w -t mangle -A PREROUTING ! -i nwg0 -m set --match-set bypass dst -j CONNMARK --restore-mark fi а его название изменилось, логика работы будет нарушена.

- 160 ответов

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

На простых протоколах OVPN, PPTP, L2TP, iKev2, WG/AWG и т.д. сколько-нибудь заметного падения скорости, лично я не наблюдал. Vless, Outline, xRay и т.п. - не пользуюсь. По отзывам других пользователей там скорости пониже т.к. на этих "протоколах" все упирается в ЦП роутера, за исключением разве что устройств на ARM. Или что-то другое имеется ввиду под "работают с аппаратным ускорением"? Скорость, задержки, какие-то другие функции...

-

На Viva доступна entware, что открывает больше возможностей чем строить маршрутизацию на IP адресах. Kvas, xKeen, HydraRoute, AdGuard Home для селективной маршрутизации и множество других вариантов маршрутизации по доменам. (ссылки кликабельны). Практически во всех этих решениях уделено внимание вопросам защиты DNS запросов от подмены и преодолению других преград, установленных провайдерами и одной "хорошей" службой, в борьбе за свободный доступ к информации. Авторы старались сделать установку и настройку как можно проще, автоматизировав множество манипуляций которые необходимо произвести на роутере облегчив процесс для пользователя. Выберите свой.

-

Может проблема в этом?

-

@Виктор67 xKeen и так умеет по доменам обходить, без манипуляций из этого топика. Что нужно - через VPN, что не нужно - напрямую. Вот тут разбирают например. PS Интерфейсы можно посмотреть в CLI (Web CLI) командой: show interface Не могу предметно ничего подсказать, не пользуюсь им. Спросите в теме xKeen или у них в ТГ.

- 160 ответов

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

Ну почему же все. Престарелый L2TP (с IPsec и без него) вполне себе шевелится на подавляющем большинстве провайдеров. Ровно как и PPTP например жив там, где WG и OVPN заблочены. Не пробовал, но вроде способ остается рабочим в том числе, если например поставить SingBox и настроить на нем Vless, Outline или xRay - любое соединение что поднимает сетевой интерфейс на роутере*. *если, что меня поправят. В нем есть маршрутизация не только на основе политики устройств. Почитайте гайды, посмотрите видео. Не помогу - не пользуюсь. Маршрутизация поддерживающая: Geoip Geosite — то же самое, что и Geoip, но с доменами. Регулярные выражения CIDR Точные совпадения Частичные совпадения Поддомены

- 160 ответов

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

Спасибо. Скажите, я правильно понимаю, что добавленные правила остаются активными до перезагрузки системы или явного удаления и чтобы они применялись после каждой перезагрузки, скрипт нужно добавить в автозагрузку через cron или опереться на какой-то другой триггер для инициализации скрипта при срабатывании определенных условий? И еще вопрос: сработает если сделать так?

- 160 ответов

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом: