-

Постов

11 007 -

Зарегистрирован

-

Посещение

-

Победитель дней

644

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Сообщения, опубликованные Le ecureuil

-

-

Да, видимо ошибка. Поправим.

Получить все также - если при ip http ssl acme get указан чужой домен, то активизируется http-01 challenge вместо dns-01, и все работает как раньше.

-

1

1

-

-

На всякий случай напоминаю для любителей старого, что есть 2.11.

-

Если нужен стабильный mac - задайте его руками для OpenVPN0.

-

19 минут назад, kersantinov сказал:

т.е. описанное мной поведение - не стандартное? Ок, принято.

Проверю на 14, 15 боязно ставить - железка далеко физически

Насчет поведения непонятно, но даже если это и баг - с 2.13 разбираться не будем

Потому лучше сразу это решить на актуальном ПО.

Потому лучше сразу это решить на актуальном ПО.

Прошивки 2.12, 2.13 являются "проходными". На них не остается никаких устройств ни в каких песочницах. Потому после выпуска следующего stable, они становятся полностью неподдерживаемыми.

-

1

1

-

-

2 часа назад, kersantinov сказал:

Обовил гигу 3 с 2.12.C.1.0-3 до 2.13.C.0.0-3

Изменилось поведение firewall.Есть ISP подключение 1, ISP подключение 2, LAN 10.10.11.0/24 и несколько IPSec

ISP1 и ISP2 - старый и новый провайдеры, ISP1 сейчас отключен физически от порта.С давних времени времен есть проброс портов с ограничением по IP

В переадресации на интерфейсе ISP1 tcp/9776-9786 to 10.10.11.2

В переадресации на интерфейсе ISP2 tcp/9776-9786 to 10.10.11.2В сетевом экране интерфейсе ISP1 разрешено tcp/9776-9786 с нужного IP.

В сетевом экране интерфейсе ISP1 запрещено tcp/9776-9786 с любого ардеса.(1) В сетевом экране интерфейсе ISP2 разрешено tcp/9776-9786 с нужного IP.

(2) В сетевом экране интерфейсе ISP2 запрещено tcp/9776-9786 с любого ардеса.При этом раньше через ипсек я всегда мог ходить до 10.10.11.2 tcp/9776-9786

После обновления - отлуп. Для доступа через IPSec нужно прописать еще одно правило на интерфейсе ISP2, между (1) и (2), разрешающее доступ из удаленной подсети на той стороне IPSec.

Это баг или фича?

Может стоить дать возможность правила для тоннельных интерфейсов указывать отдельно?2.13 все. Ничего там исправляться не будет.

Проверяйте на 2.14 или (еще лучше) на 2.15.

-

6 часов назад, tarakanium сказал:

Там настроено, только у меня маршрут на сервере не работает. Или я не понимаю как его настроить.

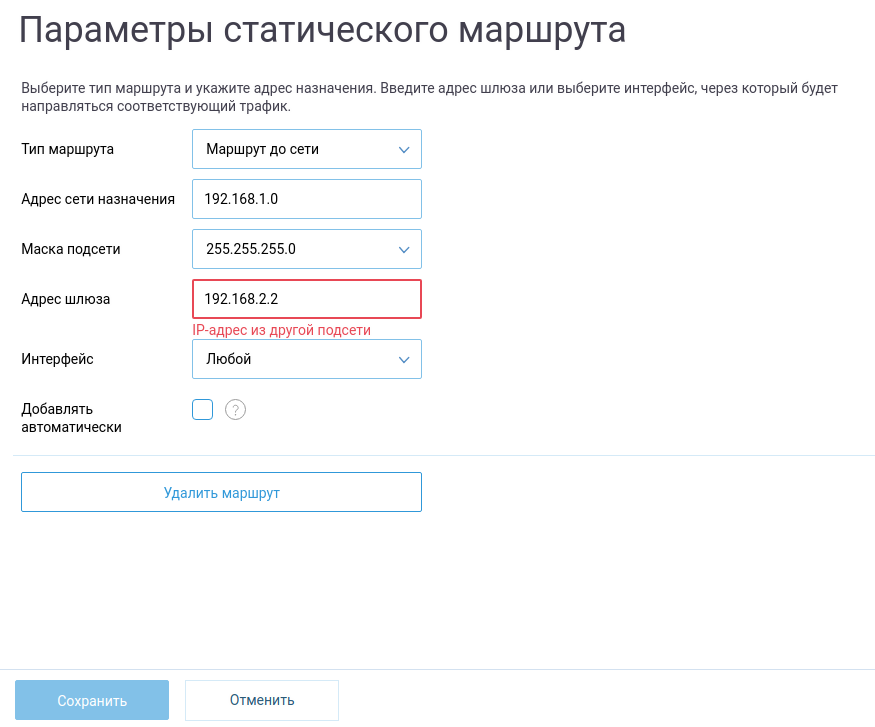

Ставлю маршрут 192.168.1.0/255.255.255.0 через шлюз 192.168.2.2 (это адрес клиента в ВПН в транзитной сети). Стоит автоматическое назначение роута, иначе не сохранить. Стоит тип соединения - любая сеть (ибо для L2TP сети там нет). Дожидаюсь подключения клиента, пингую, пинги улетают на провайдера.

sending ICMP ECHO request to 192.168.1.1... PING 192.168.1.1 (192.168.1.1) 56 (84) bytes of data. "Destination unreachable" ICMP packet received from 217.23.74.хх (type = 3, code = 1). "Destination unreachable" ICMP packet received from 217.23.74.хх (type = 3, code = 1).Почему так - я не понимаю.

Для VPN сети там был в меню роутов интерфейс. Для L2TP на сервере - нету. Видимо из-за того, что оно создается через Приложения.

Это окно можно сохранить в таком виде только, если нажать ДОБАВЛЯТЬ АВТОМАТИЧЕСКИ. Но этот маршрут НИКОГДА не ставновится активным. Такое впечатление, что сервер не понимает, что клиент 192.168.2.2 подключился. Хотя он исправно пингуется.

Но стоит только маршрут прописать через смешанную сеть для транзита - маршрут примениться.

192.168.0.102 туда отлично вписывается. Ибо видимо попадает под валидацию как хост из домашней сети.

Такие вот дела. Толи я что-то не понимаю, толи бага какая-то.

А скиньте пожалуйста self-test, когда все настроено и подключено, но не работает. Проверим.

Ну и да, после добавления маршрута клиента нужно "передернуть", иначе маршрут на него не заработает.

-

Маршруты в сети клиентов прописаны правильно? Они добавляются в список активных при подключении клиентов?

-

25 минут назад, OmegaTron сказал:

Так в том то и дело, что компонентов самый минимум. Только самое необходимое (комплектный cifs на пару с ntfs и fat и то отрубил, равно как и кучу других мелочей - весь софт практически из entware). Чуть позже могу скинуть список компонентов, если интересует.

Вот это уже проясняет дело. А своп решит проблему ?

Да мне draft нужен лишь из-за расширенной поддержки модулей iptables. Были бы они в satble-релизе я бы к draft даже близко не подходил.

Возьмите 2.11, она поменьше.

-

1 час назад, ajs сказал:

Мой провайдер если закончились деньги блокирует все ресурсы кроме своих. Т.е. зайти в кабинет и оплатить можно. Но кинетик считает что интернета нет, и зайти в кабинет не даёт. Приходится через мобильный заходить и оплачивать...

--

WBR, ajs

Кинетик только лампочкой моргает, если нет доступа. Больше никаких действий не предпринимается, насильно ничего не отключается.

-

Попробуйте снять дампы, чтобы посмотреть, где же затык.

-

Давайте чуть подробнее.

-

2 часа назад, Legoos сказал:

Как только выйдет релиз с этим - сразу появится в draft.

-

Транзитная сеть не должна пересекаться с объединяемыми сетями. Иначе может быть что угодно. Если посмотрите внимательно, то даже в БЗ настраивается именно так.

-

1 минуту назад, ajs сказал:

Может стоит эти хосты как то хоть чуток настраивать в зависимости от страны, в Украине например соединение с ya.ru в 95% случаев закончится неудачей

Достаточно доступа к любому - к google.com - то доступ открыт? )

Ну и настраивать можно, уже 100 и еще 10 раз обсуждалось как - повторять устал.

-

2

2

-

-

17 минут назад, Kiborg_Man сказал:

Нет, если после появлении ошибки 404 заменить UUID на метку, то файл скачивается.

Я бы скорее признал вот это багом.

Короче, смотрите. Эта ситуация требует менеджерских решений о том, что признать багом, а что - нормальным поведением. В таком случае лучше обратиться в официальную техподдержку - выйдет быстрее, чем через меня.

-

-

Только что, Илья Картавенко сказал:

минуя пингчекер?

Вы точно понимаете, как именно работает и что именно делает компонент ping-check?

-

1

1

-

-

2 минуты назад, Kiborg_Man сказал:

У меня пробелов в именах нет, компонент ACL установлен, админу стоит заперт на чтение файлов на диске.

Тогда все работает как ожидается.

Если запрещено - получите 404.

Возможно, это стоит поправить в web и вообще не показывать запрещенные файлы @eralde.

-

1

1

-

-

8 минут назад, Илья Картавенко сказал:

Это так. Всегда так было и будет.

Немного не понял, кто разработчик прошивки - я или Вы?

Индикатор Internet в настройке по-умолчанию начиная с 2.10 проверяет TCP-соединение с ya.ru / nic.ru / google.com. Собственно, если "дальше на линии" есть проблемы, эта проверка на сработает.

-

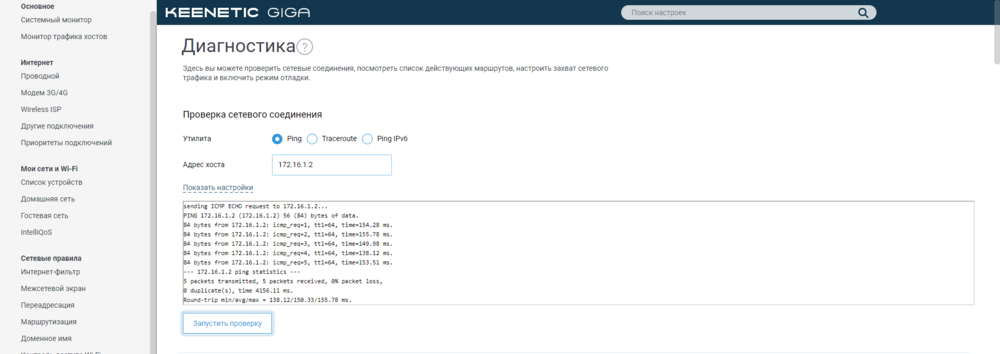

Отлично, теперь стало чуть более понятно.

Значит, нужно следующее:

- отключаете vpn соединение на omni

- включаете на omni interface L2TPX debug (на том, что vpn)

- включаете захват "proto udp" на omni на CdcEthernet0 с размером пакета 1500 и буфером в 8 мбайт

- включаете захват трафика на интерфейсе vpn на omni с размером пакета 1500 и буфером в 8 мбайт

- включаете vpn

- пингуете в обе стороны секунд по 20, пытаетесь зайти, еще как-либо проверяете

- гасите vpn на omni

- снимаете selftest на сервере и на omni, и два дампа с omni, прикладываете сюда

Это все должно занять не более 2-3 минут.

-

7 минут назад, Илья Картавенко сказал:

Индикатор гаснет, только тогда падает сессия, если связь есть, но проблема где то дальше на линии, индикатор интернет светиться будет.

Это уже давно не так.

-

Давайте по шагам.

История с пробелами не воспроизводится. У вас компонент ACL установлен?

-

17 часов назад, OmegaTron сказал:

Эээ ... Так в чём дело то ?

Мало места на flash -> используем squashfs с максимальным блоком и сжатием -> требуется много RAM для работы с ФС -> RAM перестает хватать -> все плохо.

На самом деле лимиты в transmission и прочих вещах взяты не с потолка - если отрубить все лимиты, как сделано в draft, то на устройствах с ограниченными ресурсами будет работать так, как в первом посте.

-

18 часов назад, OmegaTron сказал:

Проблем нет. Просто хотелось разобраться с этим частоколом дополнительных цепочек правил, что к чему и зачем. Что можно трогать, что не стоит. Разве данный вопрос ещё не поднимался ?

Трогать никакие не стоит. Они все важны для работы той или иной функциональности.

Если есть вопросы куда добавлять ваши собственные правила - спрашивайте с описанием ситуации, подскажу.

Загрузка ЦП 100%

в 2.15

Опубликовано

По SSL Web доступен?