-

Постов

4 802 -

Зарегистрирован

-

Посещение

-

Победитель дней

79

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Сообщения, опубликованные vasek00

-

-

5 часов назад, easyjohn сказал:

Это возможно сделать? Если да, подскажите как именно.

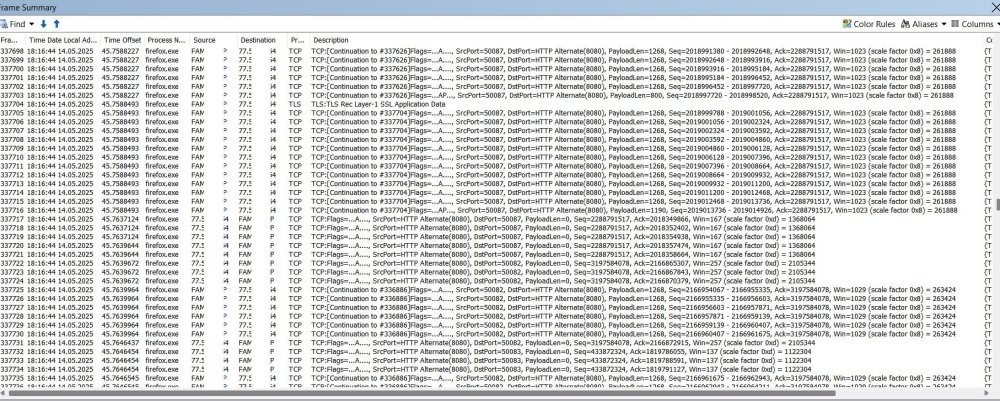

Создавал политику, в нее загонял два WG канала (от разных провайдеров, выбор через какого "interface Wireguard1 .... connect via ИМЯ_ИНТЕРФЕЙСА"), как выглядит работа :

1 - на одной страничке скачивал c yandex диска то был WG1

2 - на другой страничке скачивал с mail диска то был WG2

3 - больше всего нагрузка была на WG2 но тут надо смотреть коэф. "ip global"

использовалась настройка "set net.ipv4.fib_multipath_hash_policy 1" и в политике "multipath", проблем с DNS нет, так как стоит отдельный AGH на этом же роутере который весит на первом провайдере (все DNS запросы идут через него и без разницы какой канал).

-

1 час назад, constgen сказал:

- А что по сути делает в интерфейсе "Использовать для выхода в интернет"? На что оно влияет?

- При использовании `ip policy Policy# route ` интерфейс должен быть в политике или работает и без этого?

- По идее добавление интерфейса в политику это и есть добавление каких-то роутов в таблицу политики? Дефолтных роутов 0.0.0.0 как я понимаю. Но лучше объясните, какие изменения оно вносит

1. То что в таком случае он помечен для применения в политиках.

2.

(config)> ip policy Policy Usage template: policy {name} Choose: Policy0 Policy1 Policy2 Policy3Примеры

Спойлерip policy Policy1 description In-2 permit global GigabitEthernet0/Vlan9 permit global PPPoE0 no permit global Wireguard1 ...ip policy Policy0 description C... permit global Wireguard0 no permit global GigabitEthernet0/Vlan9 no permit global PPPoE0 ...ip policy Policy3 description Y.... permit global PPPoE0 no permit global GigabitEthernet0/Vlan9 no permit global Wireguard0 ... route 64.хх.хх.0 255.255.224.0 Wireguard0 auto reject ...Если галки на Wireguard0 нет для выхода в интернет, то данного интерфейса в политиках не увидеть.

3. В политике ДА если он один или несколько то самый верхний -> через него default

-

50A4/50A3 - один из двух WG (public) каналов не поднимается автоматом после перезагрузки роутера.

via interface is not ready, standbyНе готовность интерфейса vlan9 к моменту запуска WG1. Два канала - PPPoE0/WAN порт для WG0 и Vlan9/LAN порт под WAN для WG1.

Спойлерinterface Wireguard1 description P... dyndns nobind security-level public ip address 10.11.130.96 255.255.255.255 ip mtu 1324 ip access-group _WEBADMIN_Wireguard1 in ip global 65377 ip tcp adjust-mss pmtu wireguard listen-port 65106 wireguard asc 1 ..... wireguard peer nw5.....k= !WG-P... endpoint 111.111.111.111:5060 keepalive-interval 60 allow-ips 0.0.0.0 0.0.0.0 allow-ips 192.168.130.0 255.255.255.0 allow-ips 10.11.130.96 255.255.255.255 connect via GigabitEthernet0/Vlan9 ! interface GigabitEthernet0/Vlan9 description Inet-2 dyndns nobind security-level public ... up [I] Jun 22 10:30:47 ndm: Network::Interface::Base: "Wireguard1": interface is down. [I] Jun 22 10:30:47 ndm: Network::Interface::Base: "Wireguard1": "l3-base" changed "ctrl" layer state "invalid" to "running". [I] Jun 22 10:30:47 ndm: Network::Interface::Base: "Wireguard1": network MTU reset to default. [I] Jun 22 10:30:47 ndm: Network::Interface::Base: "Wireguard1": "wireguard" changed "link" layer state "invalid" to "disabled". [I] Jun 22 10:30:47 ndm: Network::Interface::Repository: "Wireguard1" interface created. [I] Jun 22 10:30:47 ndm: Network::Interface::Base: "Wireguard1": description saved. [I] Jun 22 10:30:47 ndm: DynDns::Client: disabled bind on interface Wireguard1. [I] Jun 22 10:30:47 ndm: Network::Interface::L3Base: "Wireguard1": security level set to "public". [I] Jun 22 10:30:47 ndm: Network::Interface::Ip: "Wireguard1": IP address is 10.11.130.96/32. [I] Jun 22 10:30:47 ndm: Network::Interface::Base: "Wireguard1": static MTU is 1324. [I] Jun 22 10:30:47 ndm: Network::Acl: input "_WEBADMIN_Wireguard1" access list added to "Wireguard1". [I] Jun 22 10:30:47 ndm: Network::Interface::L3Base: "Wireguard1": global priority is 65377. [I] Jun 22 10:30:47 ndm: Network::Interface::Ip: "Wireguard1": TCP-MSS adjustment enabled. [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": set listen port to "65106". [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": set ASC parameters. [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": created peer "nw......................................ik=". [I] Jun 22 10:30:47 kernel: wireguard: Wireguard1: peer "nw......................................ik=" (2) created [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": set peer "nw......................................ik=" endpoint to "111.111.111.111:5060". [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": set peer "nw......................................ik=" keepalive interval to "60". [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": add allowed IPs "0.0.0.0/0.0.0.0" from peer "nw......................................ik=". [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": add allowed IPs "192.168.130.0/255.255.255.0" from peer "nw......................................ik=". [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": add allowed IPs "10.11.130.96/255.255.255.255" from peer "nw......................................ik=". [E] Jun 22 10:30:47 ndm: Network::Interface::Ip: "GigabitEthernet0/Vlan9": address is not available. [I] Jun 22 10:30:47 ndm: Wireguard::Interface: "Wireguard1": set peer "nw......................................ik=" connect via "GigabitEthernet0/Vlan9". [I] Jun 22 10:30:47 ndm: Network::Interface::Base: "Wireguard1": "base" changed "conf" layer state "disabled" to "running". [I] Jun 22 10:30:47 ndm: Network::Interface::Base: "Wireguard1": interface is up. [I] Jun 22 10:30:48 ndm: Wireguard::Interface: "Wireguard1": resolved peer "nw......................................ik=" endpoint to "111.111.111.111. [I] Jun 22 10:30:48 kernel: wireguard: Wireguard1: peer "nw......................................ik=" (2) (0.0.0.0:5060) destroyed [I] Jun 22 10:30:48 ndm: Wireguard::Interface: "Wireguard1": "nw......................................ik=": via interface is not ready, standby. [I] Jun 22 10:30:49 pppd[872]: PPP session is 16472 [I] Jun 22 10:30:49 pppd[872]: Using interface ppp0 [I] Jun 22 10:30:49 pppd[872]: Connect: ppp0 <--> eth3 [I] Jun 22 10:30:49 pppd[872]: CHAP authentication succeeded: Authentication success,Welcome! [I] Jun 22 10:30:49 pppd[872]: CHAP authentication succeeded ... [I] Jun 22 10:30:49 pppd[872]: local IP address xxx.xxx.xxx.30 [I] Jun 22 10:30:49 pppd[872]: remote IP address xxx.xxx.0.1 ... [I] Jun 22 10:30:52 ndm: Network::Interface::Mtk::Ppe: software PPE enabled. [I] Jun 22 10:30:52 ndm: Network::Interface::Mtk::Ppe: hardware PPE enabled. ... [I] Jun 22 10:30:52 ndhcpc: GigabitEthernet0/Vlan9: received ACK for 10.10.10.12 from 10.10.10.200 lease 1200 sec. [I] Jun 22 10:30:52 ndm: Dhcp::Client: configuring interface GigabitEthernet0/Vlan9. [I] Jun 22 10:30:52 ndm: Network::Interface::Ip: "GigabitEthernet0/Vlan9": IP address is 10.10.10.12/24. [I] Jun 22 10:30:52 ndm: Dhcp::Client: obtained IP address 10.10.10.12/24. [I] Jun 22 10:30:52 ndm: Dhcp::Client: interface "GigabitEthernet0/Vlan9" is global, priority 65460. [I] Jun 22 10:30:52 ndm: Dhcp::Client: adding a default route via 10.10.10.1. [I] Jun 22 10:30:52 ndm: Network::Interface::Base: "GigabitEthernet0/Vlan9": "dhcp-client" changed "ipv4" layer state "pending" to "running". ... [I] Jun 22 10:30:55 ndm: Network::Interface::EndpointTracker: "Wireguard0": ".....................................=": connecting via "PPPoE0" (PPPoE0). [I] Jun 22 10:30:55 ndm: Network::Interface::EndpointTracker: "Wireguard0": ".....................................=": local endpoint is "xxx.xxx.xxx.30". [I] Jun 22 10:30:55 kernel: wireguard: Wireguard0: peer "...............................................=" (7) created [I] Jun 22 10:30:55 ndm: Wireguard::Interface: "Wireguard1": resolved peer "nw......................................ik=" endpoint to "111.111.111.111". [I] Jun 22 10:30:55 ndm: Wireguard::Interface: "Wireguard1": "nw......................................ik=": via interface is not ready, standby. [I] Jun 22 10:30:55 kernel: usb 2-1: New USB device found, idVendor=0bda, idProduct=9210, bcdDevice=f0.01 [I] Jun 22 10:30:55 kernel: usb 2-1: New USB device strings: Mfr=1, Product=2, SerialNumber=3 [I] Jun 22 10:30:55 kernel: usb 2-1: Product: RTL9210B-CG [I] Jun 22 10:30:55 kernel: usb 2-1: Manufacturer: Realtek ...Передергивание [I] Jun 22 15:51:26 ndm: Network::Interface::Base: "Wireguard1": "base" changed "conf" layer state "running" to "disabled". [I] Jun 22 15:51:26 ndm: Network::Interface::Base: "Wireguard1": interface is down. [I] Jun 22 15:51:26 ndm: Core::System::StartupConfig: saving (http/rci). [I] Jun 22 15:51:28 ndm: Network::Interface::Base: "Wireguard1": "base" changed "conf" layer state "disabled" to "running". [I] Jun 22 15:51:28 ndm: Network::Interface::Base: "Wireguard1": interface is up. [I] Jun 22 15:51:28 ndm: Core::System::StartupConfig: saving (http/rci). [I] Jun 22 15:51:30 kernel: wireguard: Wireguard1: peer "nw....................................ik=" (9) created [I] Jun 22 15:51:30 ndm: Wireguard::Interface: "Wireguard1": resolved peer "nw....................................ik=" endpoint to "111.111.111.111". [I] Jun 22 15:51:30 ndm: Network::Interface::EndpointTracker: "Wireguard1": "nw....................................ik=": remote endpoint is "111.111.111.111". [I] Jun 22 15:51:30 ndm: Network::Interface::EndpointTracker: "Wireguard1": "nw....................................ik=": connecting via "GigabitEthernet0/Vlan9" (GigabitEthernet0/Vlan9). [I] Jun 22 15:51:30 ndm: Network::Interface::EndpointTracker: "Wireguard1": "nw....................................ik=": local endpoint is "10.10.10.12". [I] Jun 22 15:51:30 ndm: Core::System::StartupConfig: configuration saved. [I] Jun 22 15:51:32 ndm: Network::Interface::Base: "Wireguard1": "wireguard" changed "link" layer state "pending" to "running". [I] Jun 22 15:51:32 ndm: Network::Interface::Ip: "Wireguard1": interface "Wireguard1" is global, priority 65377. [I] Jun 22 15:51:32 ndm: Network::Interface::Ip: "Wireguard1": adding default route via Wireguard1. [I] Jun 22 15:51:32 ndm: Network::Interface::Ip6: "Wireguard1": interface "Wireguard1" is global, priority 65377. [I] Jun 22 15:51:32 ndm: Network::Interface::Ip6: "Wireguard1": adding default route via Wireguard1. -

ПО 50A3, клиентов не планировалось регистрировать. KN1010 в хитром режиме, т.е. все порты WAN и LAN в месте.

Спойлер---------W-| NAT |-Wifi- PS1-----L1-+ PS2-----L2-+ PS3-----L3-+ PS4-----L4-/ interface GigabitEthernet0 up ! interface GigabitEthernet0/Vlan1 ip dhcp client dns-routes up ! interface GigabitEthernet0/Vlan4 ip dhcp client dns-routes up ! interface GigabitEthernet1 rename ISP description "Broadband connection" mac address factory wan ip dhcp client hostname G-KN ip dhcp client dns-routes ip mtu 1500 ipv6 name-servers auto up ! interface GigabitEthernet1/0 rename 0 up ! interface Bridge2 rename ISP-IPTV description AD role inet for ISP inherit ISP include GigabitEthernet0/Vlan4 mac address factory wan mac access-list type none security-level public ip address 192.168.15.239 255.255.255.0 ip dhcp client hostname G-KN ip dhcp client dns-routes ip mtu 1500 ip global 700 igmp upstream up ! interface GigabitEthernet0/0 rename 1 role iptv for ISP-IPTV switchport mode access switchport access vlan 4 up ! interface GigabitEthernet0/1 rename 2 role iptv for ISP-IPTV switchport mode access switchport access vlan 4 up ! interface GigabitEthernet0/2 rename 3 role iptv for ISP-IPTV switchport mode access switchport access vlan 4 up ! interface GigabitEthernet0/3 rename 4 role iptv for ISP-IPTV switchport mode access switchport access vlan 4 upдля клиентов wifi оставлен только - wifi.

Спойлерinterface Bridge0 rename Home description Wifi-AD include GigabitEthernet0/Vlan1 include AccessPoint include AccessPoint_5G mac address factory lan mac access-list type none security-level private ip address 192.168.30.1 255.255.255.0 ip dhcp client dns-routes band-steering iapp key ns3 *** upИтоге получаю несколько 8 зарегистрированных клиентов, остальные как и положено среди незарегистрированных. Что происходит на примере двух ниже

Спойлерknown host "M2010J19CG-POCOM3 - Wifi-AD - 2025-06-20 12:01" 24:хх:хх:хх:хх:b4 known host "M2004J19C-Redmi9 - Wifi-AD - 2025-06-20 08:49" 74:хх:хх:хх:хх:48 ip hotspot policy Home permit host 74:хх:хх:хх:хх:48 permit host 74:хх:хх:хх:хх:48 conform host 24:хх:хх:хх:хх:b4 permit host 24:хх:хх:хх:хх:b4 conform ... [I] Jun 20 08:01:12 ndm: Network::Interface::Mtk::WifiMonitor: "WifiMaster0/AccessPoint0": STA(24:xx:xx:xx:xx:b4) had associated (has FT caps). [I] Jun 20 08:01:13 ndm: Network::Interface::Mtk::WifiMonitor: "WifiMaster0/AccessPoint0": STA(24:xx:xx:xx:xx:b4) set key done in WPA2/WPA2PSK. [I] Jun 20 08:01:13 ndhcps: DHCPDISCOVER received from 24:xx:xx:xx:xx:b4. [I] Jun 20 08:01:13 ndhcps: making OFFER of 192.168.30.29 to 24:xx:xx:xx:xx:b4. [I] Jun 20 08:01:13 ndhcps: DHCPREQUEST received (STATE_SELECTING) for 192.168.30.29 from 24:xx:xx:xx:xx:b4. [I] Jun 20 08:01:14 ndhcps: sending ACK of 192.168.30.29 to 24:xx:xx:xx:xx:b4. [I] Jun 20 08:01:15 ndm: Core::KnownHosts: new host "M2010J19CG-POCOM3 - Wifi-AD - 2025-06-20 08:01" has been created. [I] Jun 20 08:01:15 ndm: Hotspot::Manager: conform applied to host "24:xx:xx:xx:xx:b4". [I] Jun 20 08:49:24 ndm: Network::Interface::Mtk::WifiMonitor: "WifiMaster0/AccessPoint0": STA(74:хх:хх:хх:хх:48) had associated (has FT caps). [I] Jun 20 08:49:24 ndm: Network::Interface::Mtk::WifiMonitor: "WifiMaster0/AccessPoint0": STA(74:хх:хх:хх:хх:48) set key done in WPA2/WPA2PSK. [I] Jun 20 08:49:24 ndhcps: DHCPDISCOVER received from 74:хх:хх:хх:хх:48. [I] Jun 20 08:49:25 ndhcps: making OFFER of 192.168.30.38 to 74:хх:хх:хх:хх:48. [I] Jun 20 08:49:25 ndhcps: DHCPREQUEST received (STATE_SELECTING) for 192.168.30.38 from 74:хх:хх:хх:хх:48. [I] Jun 20 08:49:25 ndhcps: sending ACK of 192.168.30.38 to 74:хх:хх:хх:хх:48. [I] Jun 20 08:49:26 ndm: Core::KnownHosts: new host "M2004J19C-Redmi9 - Wifi-AD - 2025-06-20 08:49" has been created. [I] Jun 20 08:49:26 ndm: Hotspot::Manager: conform applied to host "74:хх:хх:хх:хх:48". Клиент ушел [I] Jun 20 16:45:53 ndm: Network::Interface::Mtk::WifiMonitor: "WifiMaster0/AccessPoint0": STA(74:хх:хх:хх:хх:48) had deauthenticated by STA (reason: STA is leaving or has left BSS). [I] Jun 20 17:08:59 ndm: Network::Interface::Mtk::WifiMonitor: "WifiMaster0/AccessPoint0": STA(24:хх:хх:хх:хх:b4) had been aged-out and disassociated (idle silence). И так все ушли в WEB остались записи данных клиентов как зарегистрированыУдаляю данных клиентов, потом selftest в нем все чисто, нет записи "known host/ip hotspot".

На утро следующего дня все повторяется заново. Могу даже в течение дня удалить регистрацию данных клиентов, но они появляются снова.

-

В 18.06.2025 в 19:30, Ivan Semenov сказал:

Как то можно откатить это ? Очень нужно плиз.

Какая точно марка роутера - 1813 это ошибка 1811 или 1713

На 1811 есть draft 43C2, 43C0, 43B4, 43B1, 43A14, 43A12, 43A3, 43A2, 43A1, 421 и т.д. набор вас устроит почти полный - 28МБ

<components>acl,base,cloudcontrol,corewireless,ddns,dhcpd,dlna,dns-filter,dns-https,dns-tls,dot1x,eoip,ext,fat,ftp,gre,igmp,ike-client,ip6,ipip,ipsec,l2tp,lang-en,lang-ru,mdns,miniupnpd,monitor,mws,nathelper-esp,nathelper-ftp,nathelper-h323,nathelper-pptp,nathelper-rtsp,ndmp,ndns,netflow,nextdns,ntce,ntfs,ocserver,openconnect,openvpn,opkg,opkg-kmod-fs,opkg-kmod-netfilter,opkg-kmod-netfilter-addons,opkg-kmod-tc,opkg-kmod-usbip,pingcheck,ppe,pppoe,pptp,proxy,sftp,snmp,ssh,sstp,sstp-server,storage,trafficcontrol,transmission,tsmb,udpxy,usb,usblte,usbmodem,usbnet,usbnet-extra,usbqmi,virtual-ip-server,vpnserver,vpnserver-l2tp,webdav,wireguard,wpa-eap,zerotier</components>

-

8 часов назад, Kelat сказал:

Это я уже пробовал, так приставка не хочет подключаться. Необходимо чтобы этот порт был именно bridge (мост). Если у кого-то работает так приставка винк, можете скрин скинуть настройки пожалуйста.

Спойлерinterface Bridge3 rename ISP-IPTV description Wink role inet for ISP *************************** inherit ISP ********************************** include GigabitEthernet0/Vlan4 ************** mac address factory wan mac access-list type none security-level public ************************ ip address dhcp ip dhcp client hostname KN ip dhcp client dns-routes ip mtu 1500 ip global 700 igmp upstream up interface GigabitEthernet0/3 rename 4 role iptv for ISP-IPTV ***************************** switchport mode access switchport access vlan 4 up interface GigabitEthernet1 rename ISP description "Broadband connection" mac address factory wan ip dhcp client hostname KN ip dhcp client dns-routes ip mtu 1500 ipv6 name-servers auto upИли в место "role iptv" заменить на "role inet"

Спойлер3.29.181 interface role

Описание Назначить роль интерфейсу. Одному интерфейсу может быть назначено несколько ролей. Команда используется для правильного отображения

связей VLAN в веб-интерфейсе.

inet - Интерфейс используется для подключения к Интернету, iptv - Интерфейс используется для службы IPTVИ не работает говорите ?

-

14 часов назад, FLK сказал:

У себя давно не проверял, не пользуюсь, но есть отзывы с такой формулировкой от других людей

Upd... У себя проверил - работает с Jc/min/max 3 23 57 и H - 1 2 3 4 на конце)

Давайте писать не слухи, а то что в реале имеете.

-

58 минут назад, FLK сказал:

да и не интересно особо)

видимо было проверено при ответе "откисает периодически"

-

1 минуту назад, FLK сказал:

Есть информация, что не работало на днях в некоторых регионах.

если так же типа 2 6 12 0 0 2 4 6 8 то и не удивительно

-

2 часа назад, FLK сказал:

Пользуйтесь своими серверами) Клауд откисает периодически

Не замечено, на двух проводных провайдерах.

-

10 часов назад, vincome сказал:

Редактировать конфиг далеко не так удобно, особенно когда маршрутов 5-6 сотен, а то и тысяч, а еще и 3-4 туннеля.

Про то и речь, нужны ли они все или нет без разницы. Видел на просторах интернета - 563 строки для одной, нужны ли они для вас все да фиг его знает.

3-4 туннеля не так и много.

10 часов назад, vincome сказал:Правка конфига и загрузка его обратно связана с перезагрузкой роутера.

Это далеко не всегда удобно и применимо.

А вы пробовали. Берете конф файл из него блоки которые вам нужны -> в текстовый файл (потом из него брать что и куда)

Как вариант берем Excel -> вставляем список маршрутов -> разделить по пробелу на столбцы -> очистить не нужные столбцы -> вставить "ip route" или "route" в начало (копированием так же повтор. ячейки) -> далее от того что нужно получить :

- "GigabitEthernet0/Vlan9 auto reject !Proba" = "ИМЯ_интерфейс auto reject !ИМЯ"

- "Wireguard0 auto reject" = "ИМЯ_интерфейс auto reject" - для политики

-> выделить полученный диапазон -> скопировать и вставить в новый текстовый файл (можно и из Excel - txt)

В итоге болванка - делаете в удобном для себя виде. Потом нужные фрагменты из него в конф файл в нужные места.

Но начать с разбора

СпойлерНапример 31.13.х.0/255.255.x.0 таких записей 19. Все 19 записей принадлежат одной org и согласно 2ip.ru/ASNXXXX можно объединить в одну строку.

Да нужно время и желания или зачем, если можно просто загрузить разработчиков.

Если ответ - я же не программист - то мой ответ в Windows вы же работаете, браузер же освоили и т.д. про освоенный телефон уже молчу.

-

3 часа назад, vincome сказал:

В последних версиях появилась возможность выгрузить полный список загруженных маршрутов.

За это конечно спасибо. Но вот толку то от него почти 0.

Выгрузка идет сплошным текстом, без привязки к интерфейсам, с кучей дублей, если к примеру есть несколько разных впн (резервные впн с пинг-чеком), и для них добавлены одинаковые маршруты.

Предложение расширить возможность выгрузки

1. Как сейчас, но в выгрузке указать для какого интерфейса этот маршрут был добавлен, выгружать последовательным блоком по интерфейсу. Как вариант выгружать по аналогии с конфигом и cli. Ну и загружать тоже.

2. Сделать возможным указывать при выгрузке интерфейс для которого эти маршруты были добавлены.

3. Сделать возможным (в рамках варианта 2) выгружать отдельно все не привязанные к интерфейсам маршруты.

Вариант формата может быть как в формате cli так и в классическом cmd

Вопрос - а зачем выгрузка, чтоб потом в другой Keenetic загрузить? Если так то все необходимое есть в конф файле. Пример :

Спойлер... route add 81.177.96.0 mask 255.255.224.0 0.0.0.0 route add 172.217.0.0 mask 255.255.0.0 0.0.0.0 route add 111.111.111.111 mask 255.255.255.255 10.10.10.1Выгружено в файл, а вот конф файл что и где

Для основного профиля или он же политика по умолчанию, через какой интерфейс ip route 111.111.111.111 GigabitEthernet0/Vlan9 auto reject !Proba ip policy Policy3 **** созданный профиль и через какой интерфейс ... route 81.177.96.0 255.255.224.0 Wireguard0 auto reject route 172.217.0.0 255.255.0.0 Wireguard0 auto rejectИ из и во что

Спойлерroute add 172.217.0.0 mask 255.255.0.0 0.0.0.0во что

route 172.217.0.0 255.255.0.0 Wireguard0 auto rejectдело нескольких минут. Если скажите - что их там xxxx строк -> ответ нужны ли они все или можно ужать до нужного кол-во.

Поставить в нужный блок конф файла что нужно, сохранить и записать в роутер.

-

8 часов назад, Le ecureuil сказал:

А в чем проблема? 1,5 Гбит/с это прекрасный результат.

Можно еще USB-накопитель в UAS попробовать переключить.

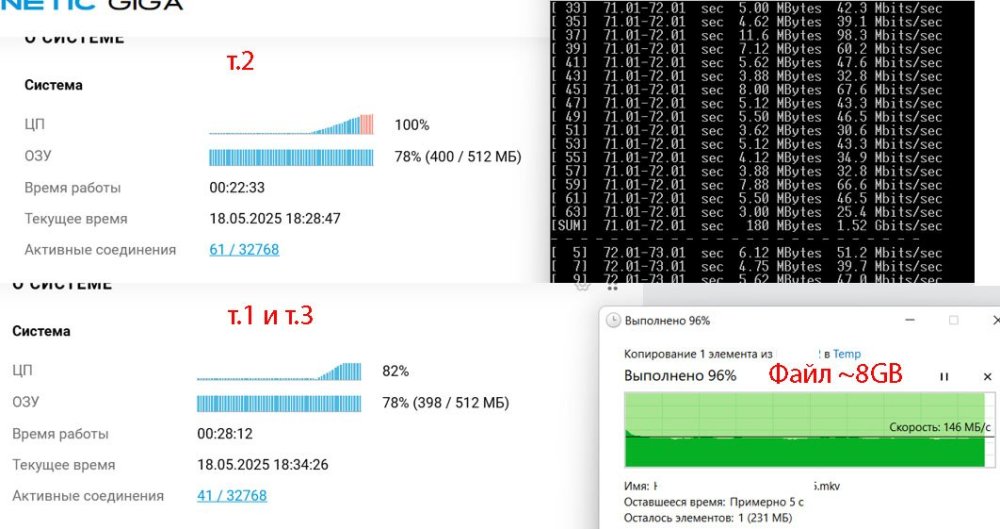

Работать работает да 1.5 подойдет. Вопрос только по загрузки проца, при том что в т.2 это

Клиент[iperf] -> [Eth-USB3 -> Eth 2.5] -> iperf -sдает softirq больше чем в т.1 и т.3 когда еще плюсом чтение с диска.

Надо посмотреть еще "flow-control" может убрать на "interface GigabitEthernet0 no flowcontrol" или на порт

<port name="4"> <id>GigabitEthernet0/3</id> <index>3</index> <interface-name>4</interface-name> <label>4</label> <type>Port</type> ... <speed>2500</speed> <duplex>full</duplex> <auto-negotiation>on</auto-negotiation> <flow-control>on</flow-control>

Можно еще USB-накопитель в UAS попробовать переключить.

он был включен

set dev.usb.allow_uas 1 [I] Jan 1 00:00:07 ndm: Core::System::DriverManager: loading /lib/modules/4.9-ndm-5/uas.ko. [I] Jan 1 00:00:07 kernel: usbcore: registered new interface driver uasно как писал ранее что-то непонятно при использовании RTL9210 и SSD NVMe ADATA на 1012

-

Схема

KN-1012 :

1. 431 прошивка

2. к USB3 подключен HUB32 (10Gb) и подал питание на него

3. далее к HUB - SSD диск NVMe и USB-Eth2.5Gb idProduct=8156 (подключил ПК с 2.5Gb по LAN)

Три теста - т1 и т3 копирование с SSD на ПК, т2 iperf клиента ПК с сервером iperf в лок сети роутера (подключен на оранж.порту 2.5)

В т1 и т3 нагрузка на проц 1012 более 80% (SSD и USB-eth), в т3 нагрузка на проц 100%.

Спойлерinterface RealtekEthernet0 description "Realtek USB Ethernet" usb device-id 0bda 8156 security-level private ip address dhcp ip dhcp client dns-routes upСам HUB + USB-Eth + SSD

[I] May 18 18:00:07 kernel: usb 2-1: new SuperSpeed Gen 1x2 USB device number 2 using xhci-mtk [I] May 18 18:00:07 kernel: usb 2-1: New USB device found, idVendor=05e3, idProduct=0625, bcdDevice=64.00 [I] May 18 18:00:07 kernel: usb 2-1: New USB device strings: Mfr=1, Product=2, SerialNumber=0 [I] May 18 18:00:07 kernel: usb 2-1: Product: USB3.2 Hub [I] May 18 18:00:07 kernel: usb 2-1: Manufacturer: GenesysLogic [I] May 18 18:00:07 kernel: hub 2-1:1.0: USB hub found [I] May 18 18:00:07 kernel: hub 2-1:1.0: 4 ports detected [I] May 18 18:00:07 kernel: usb 1-1.1: new high-speed USB device number 3 using xhci-mtk [I] May 18 18:00:07 kernel: usb 1-1.1: New USB device found, idVendor=05e3, idProduct=0610, bcdDevice=64.00 [I] May 18 18:00:07 kernel: usb 1-1.1: New USB device strings: Mfr=1, Product=2, SerialNumber=0 [I] May 18 18:00:07 kernel: usb 1-1.1: Product: USB2.1 Hub [I] May 18 18:00:07 kernel: usb 1-1.1: Manufacturer: GenesysLogic [I] May 18 18:00:07 kernel: hub 1-1.1:1.0: USB hub found [I] May 18 18:00:07 kernel: hub 1-1.1:1.0: 4 ports detected [I] May 18 18:00:07 kernel: usb 2-1.2: new SuperSpeed Gen 1 USB device number 3 using xhci-mtk [I] May 18 18:00:07 kernel: usb 2-1.2: New USB device found, idVendor=0bda, idProduct=8156, bcdDevice=31.04 [I] May 18 18:00:07 kernel: usb 2-1.2: New USB device strings: Mfr=1, Product=2, SerialNumber=6 [I] May 18 18:00:07 kernel: usb 2-1.2: Product: USB 10/100/1G/2.5G LAN [I] May 18 18:00:07 kernel: usb 2-1.2: Manufacturer: Realtek [I] May 18 18:00:07 kernel: usb 2-1.2: SerialNumber: 40000000001 [I] May 18 18:00:07 kernel: usb 2-1.2: reset SuperSpeed Gen 1 USB device number 3 using xhci-mtk [I] May 18 18:00:07 kernel: r8152 2-1.2:1.0: load rtl8156b-2 v1 04/15/21 successfully [I] May 18 18:00:07 kernel: r8152 2-1.2:1.0 eth0: v1.12.12 [I] May 18 18:00:07 kernel: r8152 2-1.2:1.0 eth0: chip rev 14 [I] May 18 18:00:08 ndm: Network::Interface::Usb: "RealtekEthernet0": interface "RealtekEthernet0" is plugged (port 1). [I] May 18 18:00:08 kernel: usb 2-1.3: new SuperSpeed Gen 1 USB device number 4 using xhci-mtk [I] May 18 18:00:08 kernel: usb 2-1.3: New USB device found, idVendor=0bda, idProduct=9210, bcdDevice=20.01 [I] May 18 18:00:08 kernel: usb 2-1.3: New USB device strings: Mfr=1, Product=2, SerialNumber=3 [I] May 18 18:00:08 kernel: usb 2-1.3: Product: RTL9210 [I] May 18 18:00:08 kernel: usb 2-1.3: Manufacturer: Realtek [I] May 18 18:00:08 kernel: usb 2-1.3: SerialNumber: 00000000000004 [I] May 18 18:00:08 kernel: usb-storage 2-1.3:1.0: USB Mass Storage device detected [I] May 18 18:00:08 kernel: usb-storage 2-1.3:1.0: Quirks match for vid 0bda pid 9210: 800000 [I] May 18 18:00:08 kernel: scsi host0: usb-storage 2-1.3:1.0 [I] May 18 18:00:09 kernel: warp_dev0 device for mt7981 started on IRQ7 [I] May 18 18:00:09 kernel: scsi 0:0:0:0: Direct-Access Realtek RTL9210 NVME 1.00 PQ: 0 ANSI: 6Что куда и MxPwr= плюс Spd=

T: Bus=02 Lev=01 Prnt=01 Port=00 Cnt=01 Dev#= 2 Spd=5000 MxCh= 4 D: Ver= 3.20 Cls=09(hub ) Sub=00 Prot=03 MxPS= 9 #Cfgs= 1 P: Vendor=05e3 ProdID=0625 Rev=64.00 S: Manufacturer=GenesysLogic S: Product=USB3.2 Hub C:* #Ifs= 1 Cfg#= 1 Atr=e0 MxPwr= 0mA I:* If#= 0 Alt= 0 #EPs= 1 Cls=09(hub ) Sub=00 Prot=00 Driver=hub E: Ad=83(I) Atr=13(Int.) MxPS= 2 Ivl=16ms T: Bus=02 Lev=02 Prnt=02 Port=01 Cnt=01 Dev#= 3 Spd=5000 MxCh= 0 D: Ver= 3.20 Cls=00(>ifc ) Sub=00 Prot=00 MxPS= 9 #Cfgs= 3 P: Vendor=0bda ProdID=8156 Rev=31.04 S: Manufacturer=Realtek S: Product=USB 10/100/1G/2.5G LAN S: SerialNumber=400000000001 C:* #Ifs= 1 Cfg#= 1 Atr=a0 MxPwr=256mA I:* If#= 0 Alt= 0 #EPs= 3 Cls=ff(vend.) Sub=ff Prot=00 Driver=r8152 E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms E: Ad=02(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms E: Ad=83(I) Atr=03(Int.) MxPS= 2 Ivl=128ms C: #Ifs= 2 Cfg#= 2 Atr=a0 MxPwr=256mA I: If#= 0 Alt= 0 #EPs= 1 Cls=02(comm.) Sub=0d Prot=00 Driver= E: Ad=83(I) Atr=03(Int.) MxPS= 16 Ivl=128ms I: If#= 1 Alt= 0 #EPs= 0 Cls=0a(data ) Sub=00 Prot=01 Driver= I: If#= 1 Alt= 1 #EPs= 2 Cls=0a(data ) Sub=00 Prot=01 Driver= E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms E: Ad=02(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms C: #Ifs= 2 Cfg#= 3 Atr=a0 MxPwr=256mA I: If#= 0 Alt= 0 #EPs= 1 Cls=02(comm.) Sub=06 Prot=00 Driver= E: Ad=83(I) Atr=03(Int.) MxPS= 16 Ivl=128ms I: If#= 1 Alt= 0 #EPs= 0 Cls=0a(data ) Sub=00 Prot=00 Driver= I: If#= 1 Alt= 1 #EPs= 2 Cls=0a(data ) Sub=00 Prot=00 Driver= E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms E: Ad=02(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms T: Bus=02 Lev=02 Prnt=02 Port=02 Cnt=02 Dev#= 4 Spd=5000 MxCh= 0 D: Ver= 3.20 Cls=00(>ifc ) Sub=00 Prot=00 MxPS= 9 #Cfgs= 1 P: Vendor=0bda ProdID=9210 Rev=20.01 S: Manufacturer=Realtek S: Product=RTL9210 S: SerialNumber=00000000000004 C:* #Ifs= 1 Cfg#= 1 Atr=80 MxPwr=896mA I:* If#= 0 Alt= 0 #EPs= 2 Cls=08(stor.) Sub=06 Prot=50 Driver=usb-storage E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms E: Ad=02(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms I: If#= 0 Alt= 1 #EPs= 4 Cls=08(stor.) Sub=06 Prot=62 Driver=usb-storage E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms E: Ad=02(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms E: Ad=83(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms E: Ad=04(O) Atr=02(Bulk) MxPS=1024 Ivl=0msПо интерфейсам br0 основной плюс в нем "include RealtekEthernet0", eth2 - физический swich в котором eth2.1 - это vlan1 он же в основном br0 через "inherit GigabitEthernet0/Vlan1"

Тест на клиенте iperf -c 192.168..... -R -t 2400 -P 30 получил 1.4-1.6Gb

Сам вопрос - возможно ли уменьшить нагрузку на проц при использование USB-Eth от Realtek.

Ранее 2017 год про

Цитатаприделал поддержку ppe software в r8153, в итоге в USB3-порте UltraII получаем не 390, а 600+ Мбит/сек в обе стороны + затянул все фиксы из 4.4-stable. r8153 доделан и работает отлично.

-

1

1

-

-

6 часов назад, Alex Luck сказал:

Сгенерировал на Windows пару ключей публичный и приватный для SSH и хочу публичный ключ вставить в Keenetic, но не могу найти где это делается. Chat GPT говорит мол это в вебе можно сделать, но я либо слепой либо он ошибается.

Всё это нужно для подключения к SFTP через приватный ключ. Как без костылей вставить публичный ключ в этот Keenetic Peak 27-10? Прошивка последняя 4.3.1 вроде.

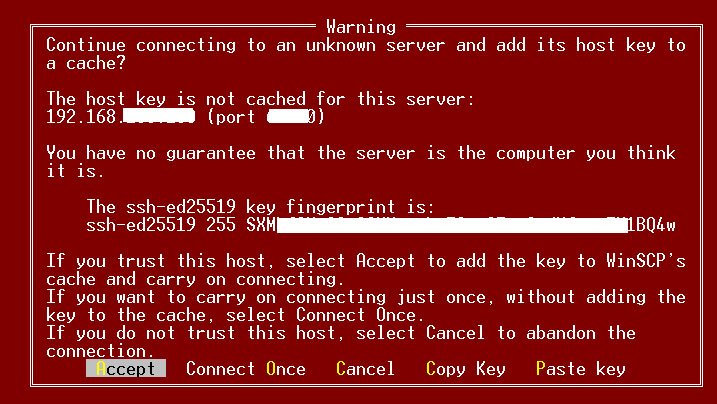

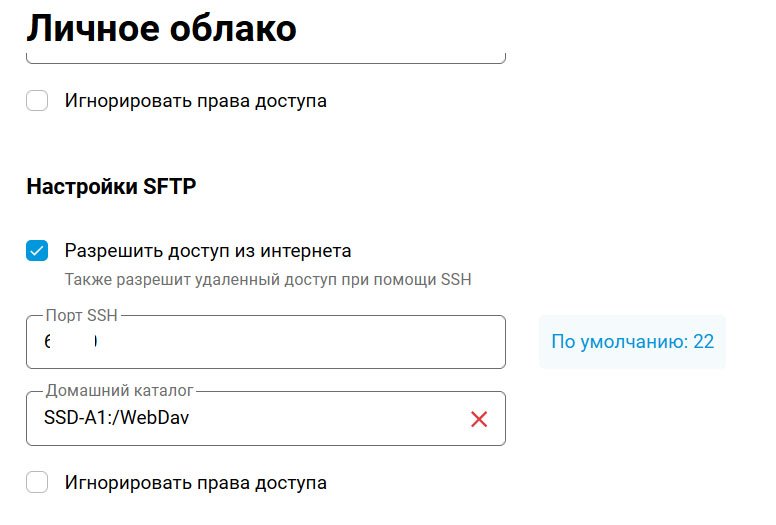

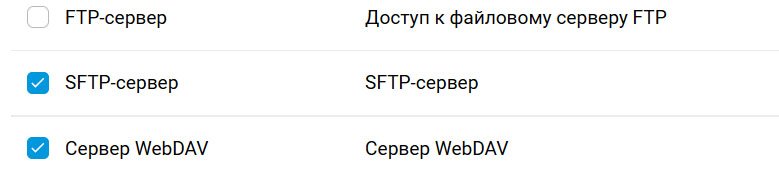

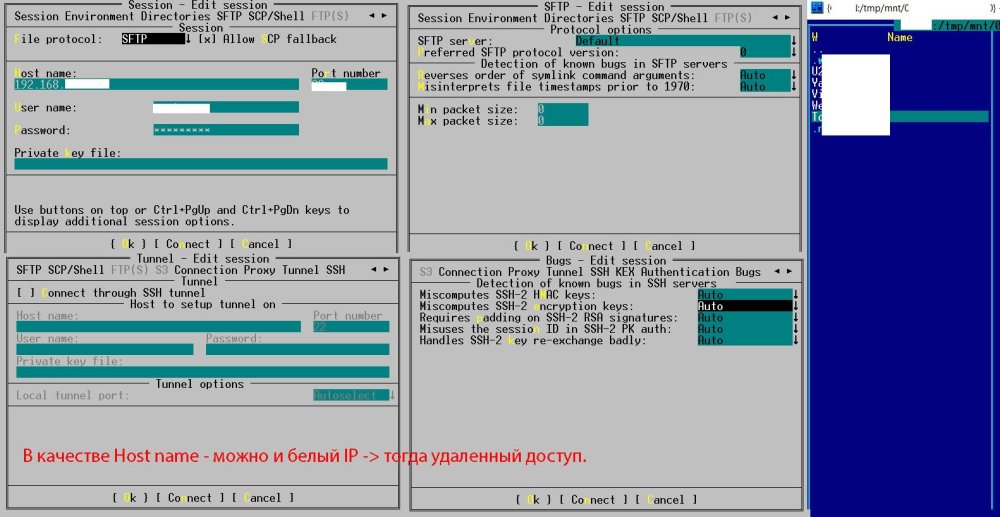

Использую без наворотов когда надо, по проще и без ключей

СпойлерЭто через Entware, порт SSH - ХХХХ и на него настройка на клиенте плюс dropbear от Entware ~ # ps | grep sftp 1025 root 5976 S grep sftp ~ # ~ # Подключился клиентом к роутеру и ~ # ~ # ps | grep sftp 1037 root 2728 S /opt/libexec/sftp-server 1046 root 5976 S grep sftp ~ # Что установлено на роутере ~ # ~ # opkg list | grep openssh-sftp openssh-sftp-client - 9.9_p1-1 - OpenSSH SFTP client. openssh-sftp-server - 9.9_p1-1 - OpenSSH SFTP server. ~ # Ниже тот же клиент, но прошивка и SSH порт - YYYYY и на него настройка на клиенте плюс dropbear от прошивки ~ # ps | grep sftp 1894 root 4976 S {sftp-server} 1918 root 5976 S grep sftp ~ #По умолчанию, настройки без файла ключей.

-

4 часа назад, Bladiks сказал:

но speddtest показывает скорость загрузки больше 350...

Отсюда напрашивается неприятный вывод, что ограничение действует на каждое соединение, а не на сумму всего трафика попадающего под условия политики

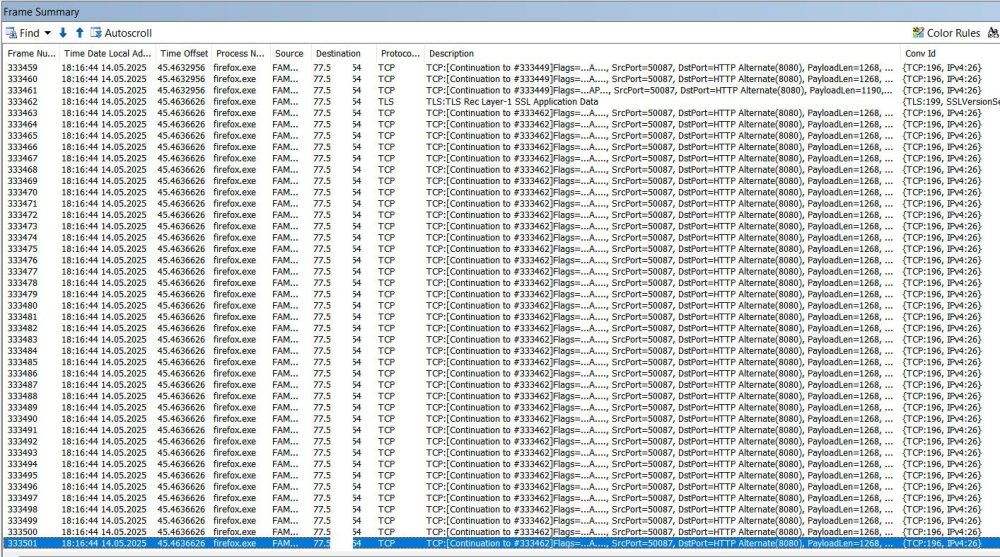

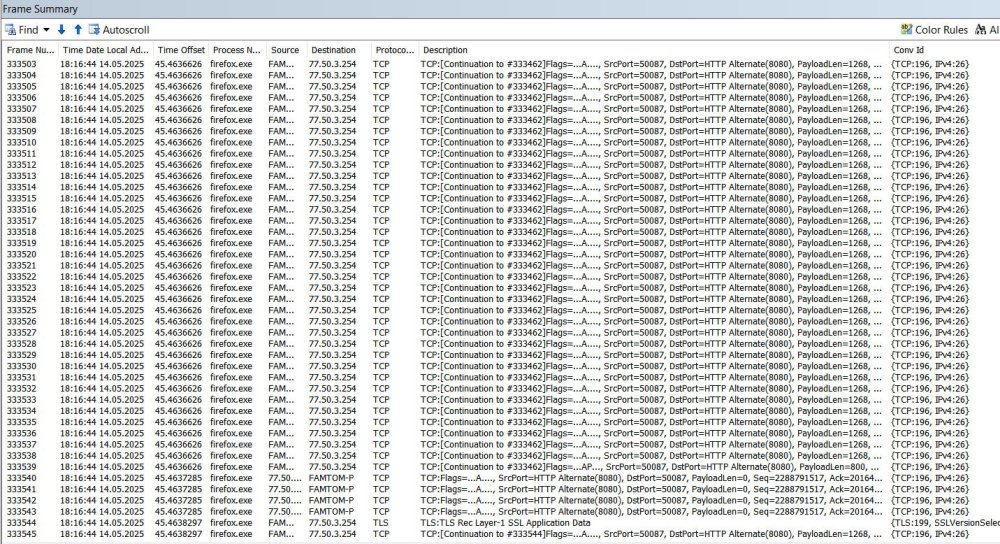

Я думаю не стоит равняться на speedtest, он "хитрый", он даже multipath (двух провайдеров) суммирует при тесте (multi).

Попробуйте на других измерителях скоростей, которые не такие хитрые.

На вскидку speedtest который тест - multi

Это который - single

напрашивается неприятный вывод, что ограничение действует на каждое соединение, а не на сумму всего трафика попадающего под условия политики

Вопрос наверное что считать - соединением.

-

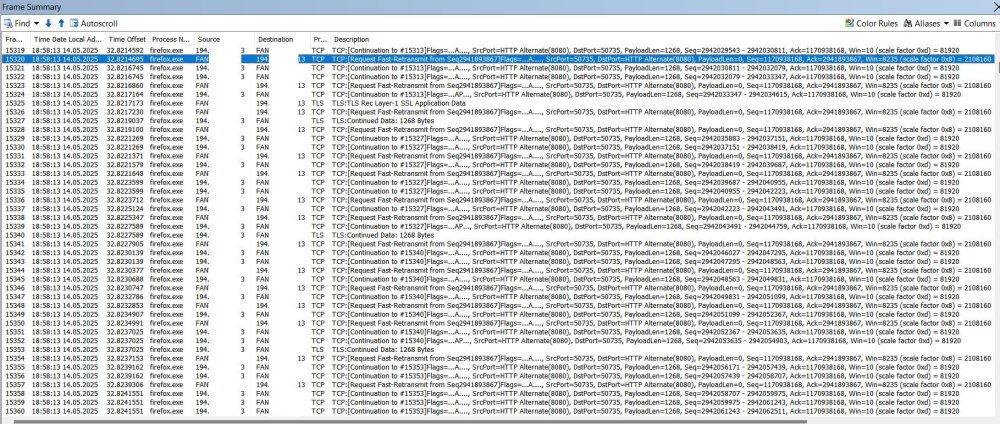

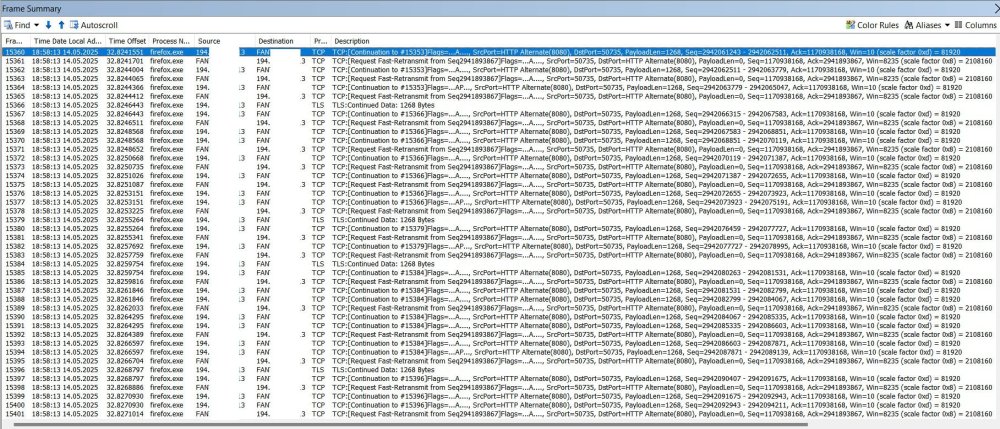

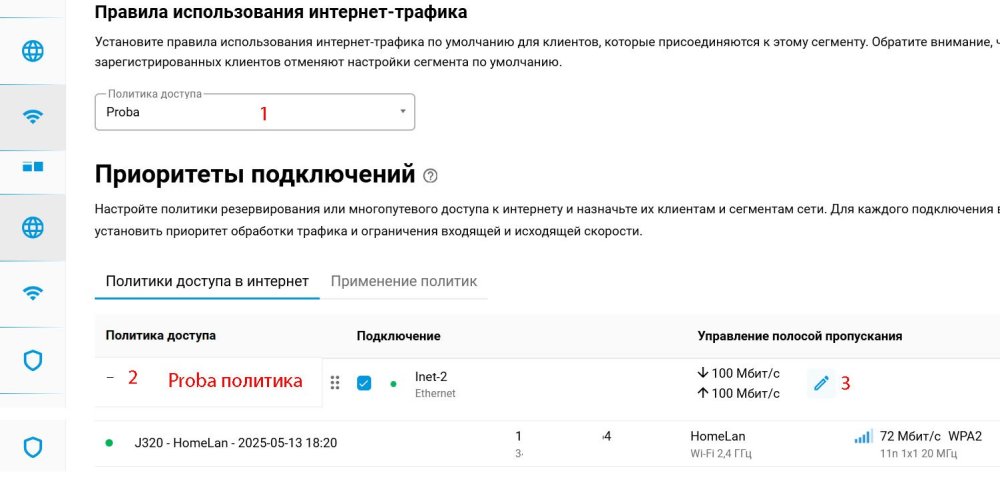

7 часов назад, Bladiks сказал:

Это не вариант, т.к. в сети постоянно появляются новые устройства и регистрируются в домашнем сегменте. Я не могу вручную им назначать ограничения. А на политике по умолчанию не дает резать скорость...

На домашнем сегмент есть"Правила использования интернет-трафика" и описание

Установите правила использования интернет-трафика по умолчанию для клиентов, которые присоединяются к этому сегменту. Обратите внимание, что индивидуальные настройки зарегистрированных клиентов отменяют настройки сегмента по умолчанию.

Например - Без доступа в интернет, т.е. доступ в данном сегменте имеют только зарег.клиенты

Создаем политику - Proba, в ней нужный канал и на нее ограничения

ip policy Policy4 permit global GigabitEthernet0/Vlan9 rate-limit GigabitEthernet0/Vlan9 input 100000 rate-limit GigabitEthernet0/Vlan9 output 100000Зарег клиент это тот который попал в

ip hotspot host 50:Клиент1:e6 permit host 64:Клиент2:48 permit host 64:Клиент3:48 policy Policy3нового клиента, который не зарег тут не будет -> он у нас попадет в политику "Proba" или она же "Policy4" для данного сегмента "Домашняя сеть"

в итоге новый клиент, который по Wifi попал в Дом.сеть и он не был зарег (J320-HomeLan-2025-05-13), выйдет в интернет на скорости 100Мбит. Для того чтоб ограничить клиентов которые зарег в Дом.сети - создаем политику и в ней ограничение ставим 300Мбит и в данную политику нужных клиентов (ну или на сегмент, через cli)

-

3

3

-

-

В 10.05.2025 в 00:43, Hokum сказал:

Я подозреваю это параметр standalone

В 10.05.2025 в 00:43, Hokum сказал:Мне нужно сделать теперь политику "только для ВПН" там оставить Wireguard1 к примеру НО! чтобы эта политика не использовала прописанные маршруты, так как в них бывают прописаны другие Wireguard подключения

Пересмотрите свое решение на том что имеется на сегодня в прошивке это стат маршруты в нужной политике.

Спойлерip policy Policy3

permit global PPPoE0

...

route 213.59.192.0 255.255.192.0 Wireguard0 auto reject

-

В 11.02.2025 в 18:58, Иванов сказал:

Как перенести настройки с Ultra (KN-1810) EAEU на Ultra KN-1811 без танцев с бубном? ???

Сохраняете конф файл обоих роутеров, далее открываете любой удобной программой (это текстовые файлы) - далее перенос блоков.

Блоки :

1. зарег клиенты

known host "Vonter H1" 00:Клиент_1:58 ip dhcp host 00:Клиент_1:58 192.168.1.2 ip hotspot host 00:Клиент_1:58 permit **** доступ клиента разрешен если есть белый список interface Bridge0 *** интерфейс Bridge0 основной роутера rename Home ... mac access-list type permit mac access-list address 00:Клиент_1:58 ...2. Блоки интерфейсов, определяются параметром "security-level private" для лок.сегментов или "security-level protected" или "security-level public" для выхода в интернет.

interface GigabitEthernet1 **** сам WAN порт rename ISP ... security-level public interface PPPoE0 ************** PPPoE от РТ провайдера description RosTelecom role inet ... security-level public interface Wireguard0 ********* WG канал description Cl ... security-level public interface GigabitEthernet0/Vlan9 *** второй WAN2 порт для провайдера2 description Inet-2 ... security-level public interface GigabitEthernet0/0 ****** сам LAN порт для будещего WAN2 rename 1 description Inet-2 role inet for GigabitEthernet0/Vlan9 ...3. Настройки Wifi

Wifi 2.4 настройка interface WifiMaster0 country-code RU compatibility GN channel 3 channel width 40-below power 75 rekey-interval 86400 beamforming explicit vht up interface WifiMaster0/AccessPoint0 **** настройка интерфейса ТД 2.4GHz rename AccessPoint description "Wi-Fi access point" ... Wifi 5 настройка interface WifiMaster1 country-code MY compatibility N+AC+AX channel 52 channel width 160 rekey-interval 86400 beamforming explicit downlink-mumimo uplink-mumimo downlink-ofdma uplink-ofdma spatial-reuse up interface WifiMaster1/AccessPoint0 **** настройка интерфейса ТД 5GHz rename AccessPoint_5G ...4. Сегменты - дом. и "умный"

Домашний сегмент он же основной interface Bridge0 rename Home description HomeLan dyndns nobind inherit GigabitEthernet0/Vlan1 **** LAN порты которые находятся в vlan1 include AccessPoint *************** ТД 2.4 include AccessPoint_5G ************ ТД 5 mac access-list type permit ******* доступ по МАС ... security-level private ip address 192.168.1.6 255.255.255.0 *** IP роутера ip dhcp client dns-routes ... up interface Bridge1 ********************* умный сегмен description HomeSmart ************* имя по WEB include GigabitEthernet0/Vlan3 *** если есть какой то LAN порт для данного сегмента include Smart ******************** TД 2.4 есть ... security-level private ip address 192.168.5.6 255.255.255.0 ... up interface WifiMaster0/AccessPoint1 ***** Wifi 2.4 ТД для умного сегмента rename Smart description "2,4GHz Wi-Fi access point Smart" ... up5. Если есть политики

ip policy Policy0 description Cd permit global Wireguard0 no permit global Wireguard3 no permit global GigabitEthernet0/Vlan9 no permit global PPPoE0 .... ip policy Policy1 ********* политика с multipath два WAN канала description In-2 permit global GigabitEthernet0/Vlan9 permit global PPPoE0 no permit global Wireguard1 no permit global Wireguard0 ... multipath6. Клиент в политике

ip hotspot host 64:Клиент_2:48 permit host 64:Клиент_2:48 policy Policy0И чуток по мелочи. Есть блок настроек правил который соотносится к нужному интерфейсу, тут просто повнимательней в блоке interface.

Если где, то ошиблись, то при загрузке будет проигнорирована команда с ошибкой, не чего страшного. Самое главное чтоб не потерять доступ к WEB.

Для переноса настроек с одного на другой не более 30мин, потом при необходимости подправить можно в WEB. По силам это вам или нет можно оценить как сказал выше открыть два конф файла одновременно на экране монитора и просто для начала посмотреть на данные блоки данных.

-

1

1

-

-

В 28.04.2025 в 11:22, obmuh сказал:

Приветствую всех!

Столкнулся с такой ситуацией, роутер Keenetic Ultra KN-1811. Смартфон Oneplus Nord 4 подключается только в режиме wifi 5. Если смарт перед подключением видит сеть как wifi 6, подключиться у него не получается. Интересная особенность, что когда он уже подключен в режиме wifi 5, на роутере стоит переключить канал туда-сюда, например 52-64-52 и смарт включается в режим wifi 6, но до первого отключения, потом опять wifi 5. Можно это как-то отследить почему он так себя ведёт? Тут дело, как я понимаю, в самом смартфоне, т.к. на другом аппарате таких проблем нет.

Sams А73 из XME, переведен в SER т.е. имеем SER/SER, SER/XME.

На текущий момент если подключить его к wifi то подключится и будет wifi5. Переключение каналов 36-52 и телефон переключится на wifi6, так же будет переключение и при роуминге с wifi5 на wifi6, если выйти из зоны роутера (чтоб wifi пропал) и опять войти то переключится на wifi6 - так было с самого начала покупки после установки sim MTS на данном клиенте и по сей день.

На Sams A52S по моему это исправила Samsung.

-

4 часа назад, ЕвгенийК сказал:

как сделать чтоб vpn клиенты 10.105.1.0/24 получали интернет со шлюза wireguard ?

Посмотрите

Цитата-

1

1

-

-

3 часа назад, Bolt сказал:

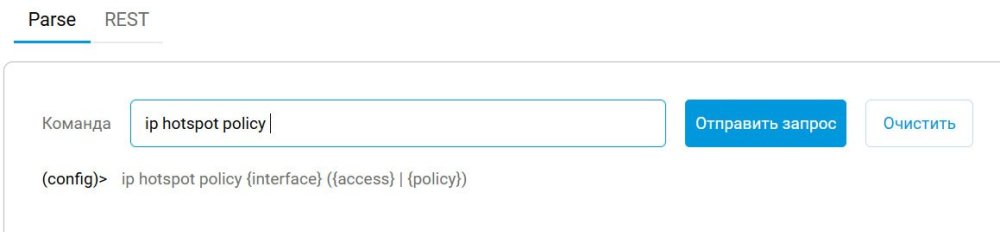

пример в командах cli можно?

Загляните в конф файле роутера, там скорей всего пример уже есть у вас применения acces-list, например

1.

access-list _WEBADMIN_Wireguard0 permit tcp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 permit description Warp-TCP permit udp 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 permit description Warp-UDP auto-deleteЦитата3.3 access-list

Описание Доступ к группе команд для настройки выбранного списка правил

фильтрации пакетов. Если список не найден, команда пытается егосоздать. Такой список может быть присвоен сетевому интерфейсу с помощью команды interface ip access-group.

Вхождение в группу (config-acl)

Синопсис

(config)> access-list ‹name›2.

interface Wireguard0 ... ip access-group _WEBADMIN_Wireguard0 inЦитата3.29.84 interface ip access-group

Описание Привязать именованный список правил фильтрации (ACL, см. access-list) к интерфейсу. Параметр in или out указывает направление трафика для которого будет применяться ACL. К одному интерфейсу может быть привязано несколько ACL.(config-if)>ip access-group <acl> <direction>

тут "config-if" это после ввода "interface Wireguard0"

А так справочник команд для роутера, или WEB/cli и набрать например "access-list" далее пробел, далее клавишу TAB.

Для второй так же "interface Wireguard0" пробел TAB "ip" пробел TAB "access-group" пробел TAB и т.д.

-

18 часов назад, Vasily77 сказал:

В приложениях все перетыкал. Ни один не сработал.

WG работает Proton

-

1

1

-

-

7 часов назад, Nadir Utehov сказал:

здравствуйте.помогите со скиптом для энтвари,пожалуйста.кладу в /opt/etc/init.d скрипт с таким содержимым

#!/bin/sh ENABLED=yes PROCS=amneziawg-go ARGS="wg0 " PREARGS="" DESC=$PROCS PATH=/opt/sbin:/opt/bin:/opt/usr/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin ip address add dev wg0 10.8.1.4/32 awg setconf wg0 /opt/etc/awg.conf ip link set up dev wg0 . /opt/etc/init.d/rc.funcно интерфейс не поднимается.прошу не кидать тапками,делал по аналогии с рядом лежащим скриптом.спасибо

У вас очередность

1. то что до rc.func

2. сам rc.func

Если заглянете в rc.func то увидите start (старт) или stop (стоп)

Спойлерstart() { ... $PRECMD > /dev/null 2>&1 $PREARGS $PROC $ARGS > /dev/null 2>&1 & ... } stop() { ... killall -9 $PROC 2>/dev/null ... } и т.д.Отсюда вопрос -> есть ли у вас сам интерфейс wg0 до "rc.func"

PREARGS "" PROCS=amneziawg-go ARGS="wg0 " $PREARGS $PROC $ARGS > /dev/null 2>&1 &

Объединение двух тунелей в multilink

в Обмен опытом

Опубликовано · Изменено пользователем vasek00

Я описал то что есть в наличии.

Speedtest (мультилинк) на клиенте - два WG (received/прием WG0 и WG1) и потом send/передача br0 на клиента