-

Постов

1 259 -

Зарегистрирован

-

Посещение

-

Победитель дней

26

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Александр Рыжов

-

Голосовое управление гостевый вайфаем на русском языке стало возможные благодаря платформе Яндекс.Диалоги, доступной на текущей момент в бета-версии мобильного Яндекса. Платформа Алисы умеет посылать POST-запрос на указанный URL, но не умеет заполнять тело запроса, поэтому схема будет следующей: Алиса посылает пустой POST-запрос определённого вида сервису IFTTT в качестве триггера, а IFTTT уже будет отсылать роутеру сформированный POST-запрос с нужным содержимым. Создайте новый IFTTT апплет, выбрав в качестве «this» сервис Webhooks, Назовите событие именем guest_wifi_on, В качестве «that» выберите сервис Webhooks, выберите его единственное действие «Make a web request». Параметры действия следующие: • URL: https://rci:rcipassword@rci.giga.keenetic.pro/rci/ , • Method: POST • Content type: application/json • Body: [{"interface":{"WifiMaster0/AccessPoint1":{"up":{"no":false} } } } ] Нажмите «finish» Теперь зайдите в документацию WebHooks и перешлите любым удобным способом на мобильный телефон URL, служащий триггером события, он будет иметь вид https://maker.ifttt.com/trigger/guest_wifi_on/with/key/c4fwNrulqpfI4_fze9wpL6 Скажите на мобильнике Алисе «Включи волшебные заклинания», Добавьте пересланный на мобильник URL и ключевую фразу «включи гостям вайфай». Аналогичными шагами добавляется реакция на ключевую фразу «выключи гостям вайфай», результат работы аплета показан в ролике: https://rutube.ru/video/80c124a6c7b84c787268fd0f6923f3ba/

- 23 ответа

-

- 5

-

-

-

- ifttt

- automation

-

(и ещё 1 )

C тегом:

-

opkg install ca-bundle Уже добавил в зависимости, бинарники выложим на неделе.

-

Верно. Система пакетов прошла некий эволюционный путь, сделав ряд закреплённых топиков не актуальными. Я прописал для тем теги, где это было применимо, но контент закреплённых постов тоже требует редактуры. Надеюсь, что ваш энтузиазм не закончится вместе с этой темой. Мне жаль, что беседа стилем стала схожа с филиалом LOR'а. Это скорее исключение.

-

@dexter, тогда попробуйте interface IPIP0 down interface IPIP0 ip tcp adjust-mss pmtu interface IPIP0 up

-

Оставлю ссылку на продолжение дискуссии.

-

Проверил тестовую сборку, уже терпимо. Не dnsmasq, конечно, и не dncsrypt-proxy v1, но жить можно. ~ # pmap -d `pidof dnsmasq` | grep mapped mapped: 4920K writeable/private: 2348K shared: 0K ~ # pmap -d `pidof dnscrypt-proxy` | grep mapped mapped: 4088K writeable/private: 344K shared: 0K ~ # pmap -d `pidof dnscrypt-proxy2` | grep mapped mapped: 665516K writeable/private: 19284K shared: 0K ЗЫ Среди новых Кинетиков с USB портом нет девайсов с <128MB RAM, так что ОК.

-

@GarikH, а вот здесь уже вы можете озадачить роутер по прямому назначению.

-

dnscrypt-proxy второй версии переписан на GO и стал требовать непомерных для embedded-устройств ресурсов. А жаль, потому что в нём появилась поддержка DoH. DNSsec на роутере — откровенный overkill. В этих условиях действительно видится выходом использование клиентов и серверов, удовлетворяющих драфту соответствующего RFC. Только боюсь, что нужно это будет полутора юзерам, вроде нас. Кроме этого, даже при использовании stubby из Entware, будет невозможно совмещать возможности прошивочного резолвера и установленного пакета без дурных кульбитов с iptables.

-

Offtop: Что может сравниться с https://flibusta.is/opds ?:)

-

Чистые IPSec-туннели — это policy-based сущности, они не имеют какого-либо отдельного интерфейса, как другие VPN-соединения.

-

Прошу добавить в книгу добрых дел возможность задания SRV/PTR/TXT--записей в прошивочную DNS-службу. В первую очередь это облегчает autodiscovery сетевых служб, находящихся в сети. К примеру, Apple-клиенты (в т.ч. мобильные) смогут определять Airprint или Airplay, Windows-клиенты — возможность сетевой печати, наличия домена или служб активации.

-

- 7

-

-

Скорее надо создавать issue для проекта busybox. Если не лень, то можете проверить полноценную утилиту из пакета coreutils-df.

-

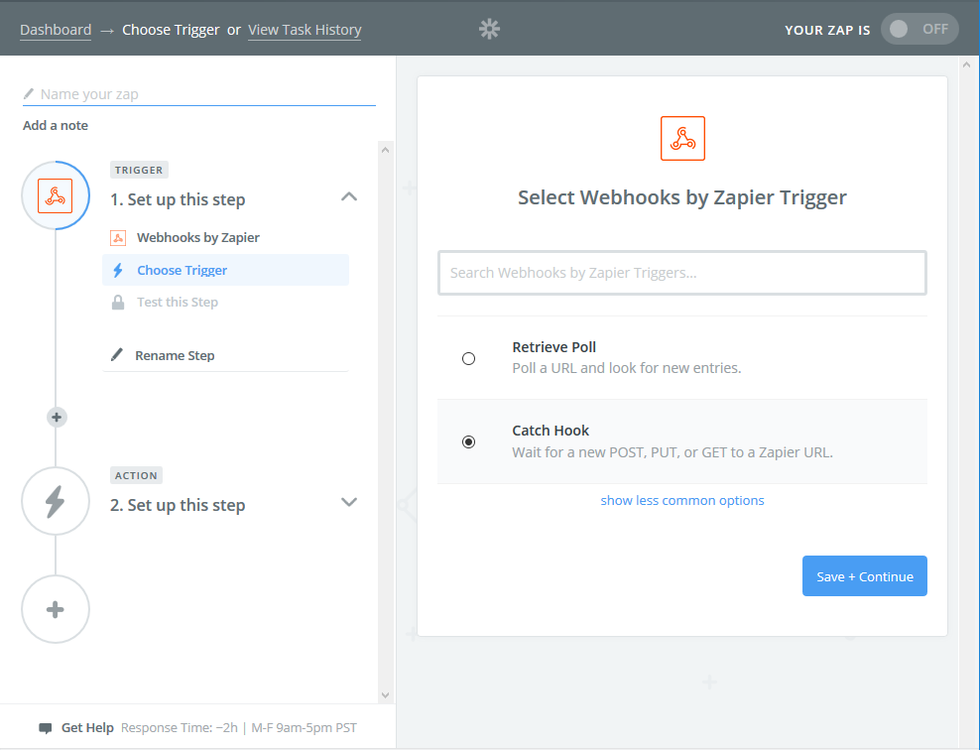

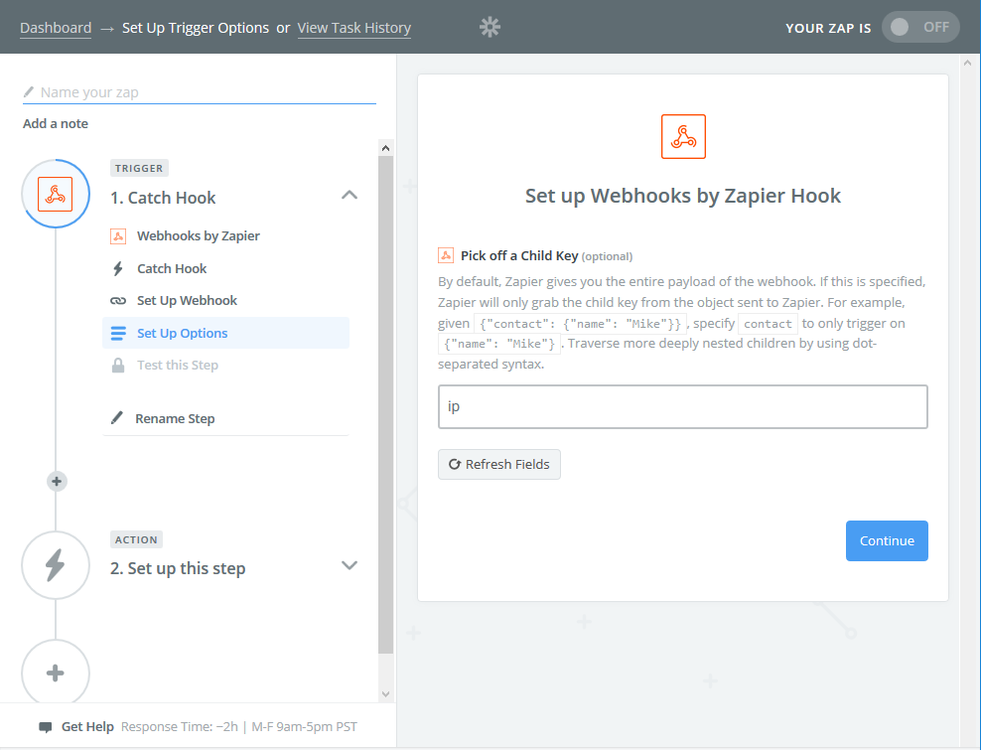

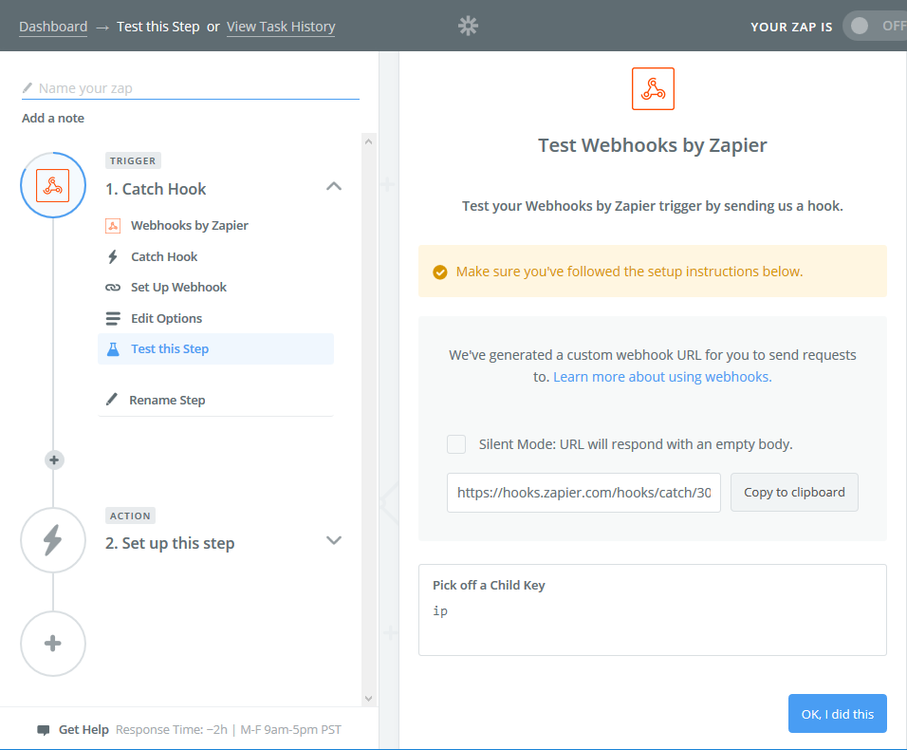

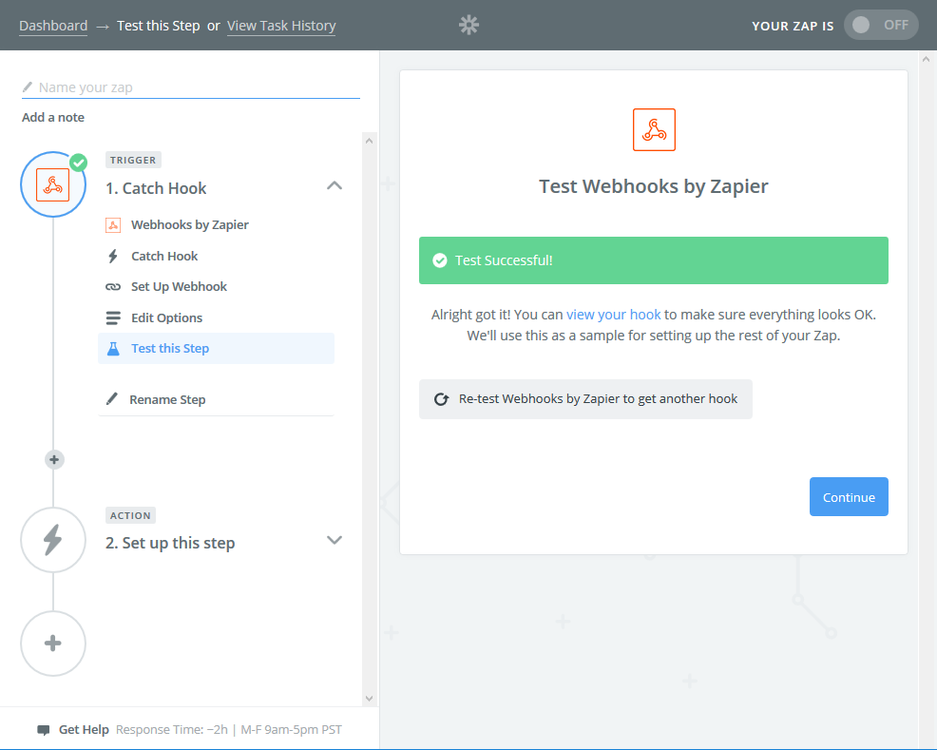

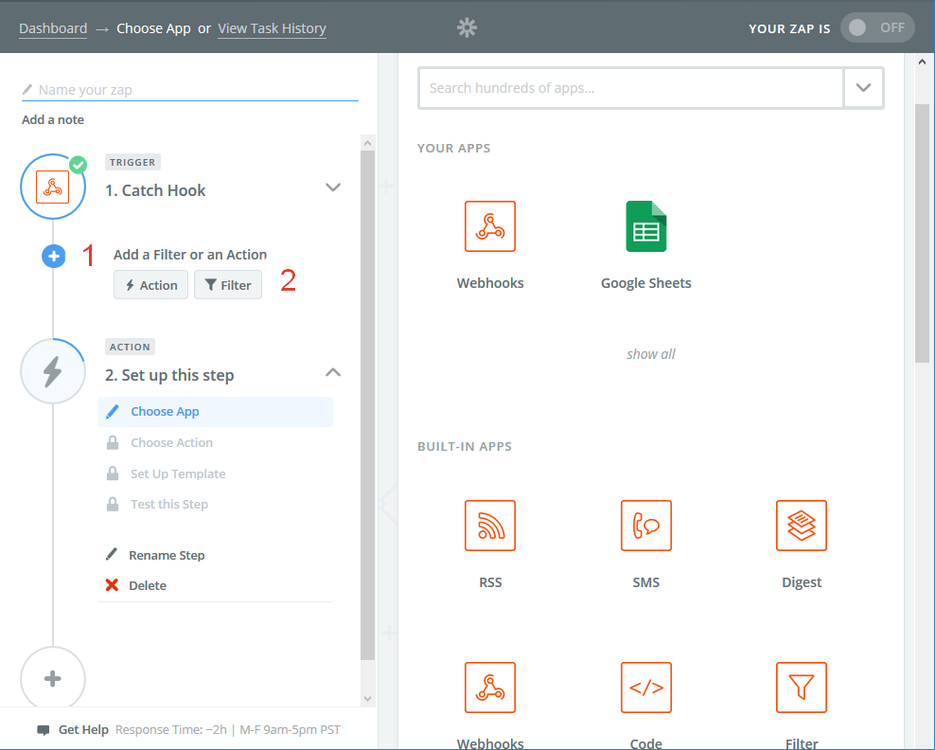

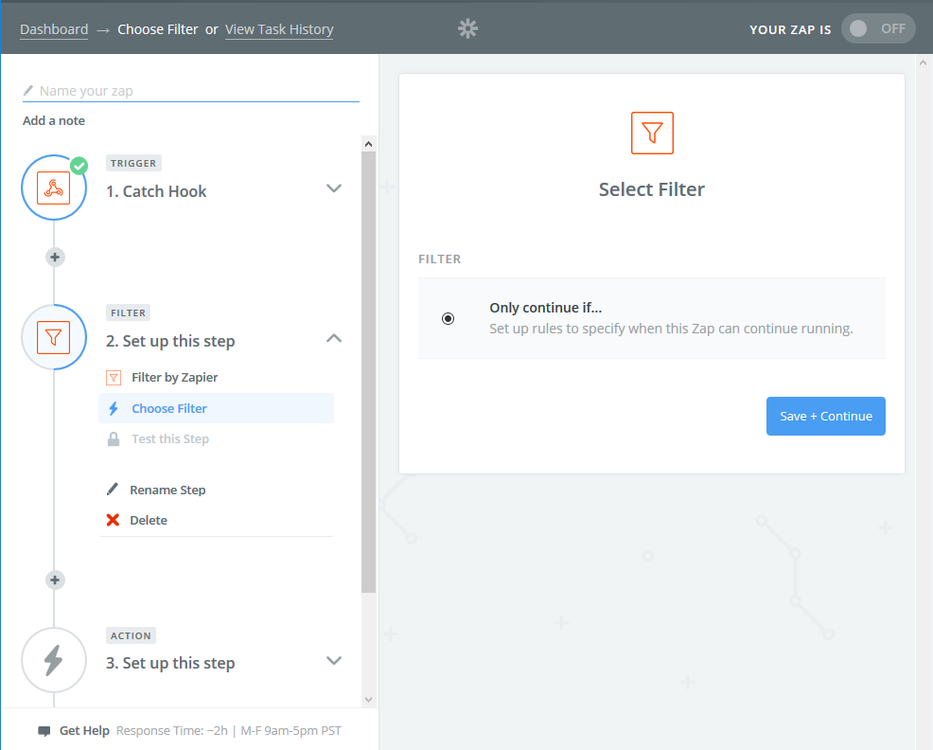

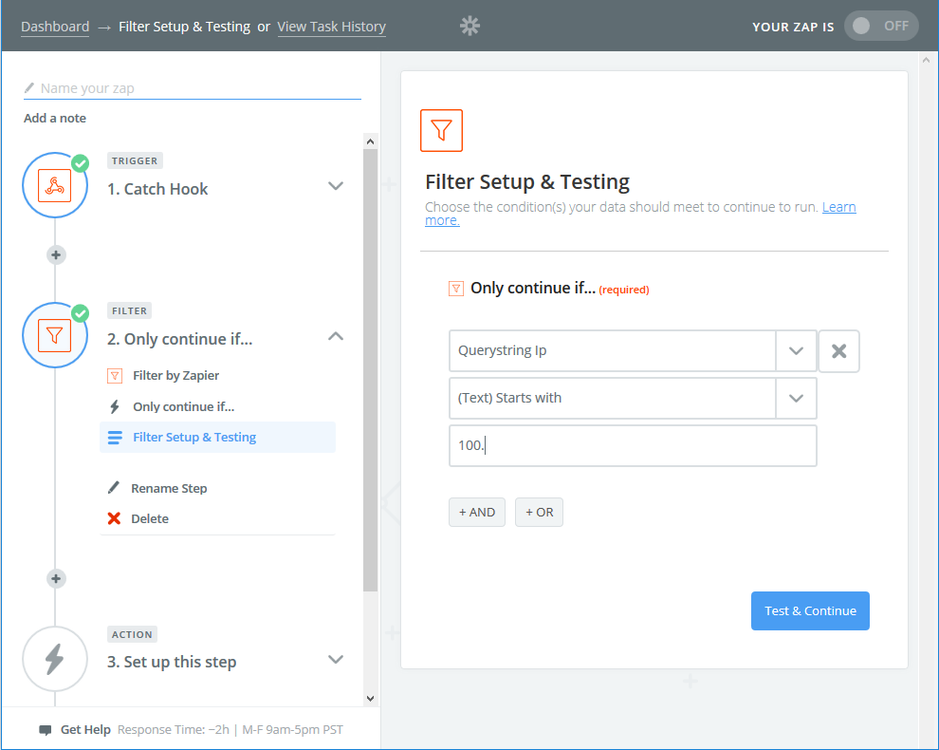

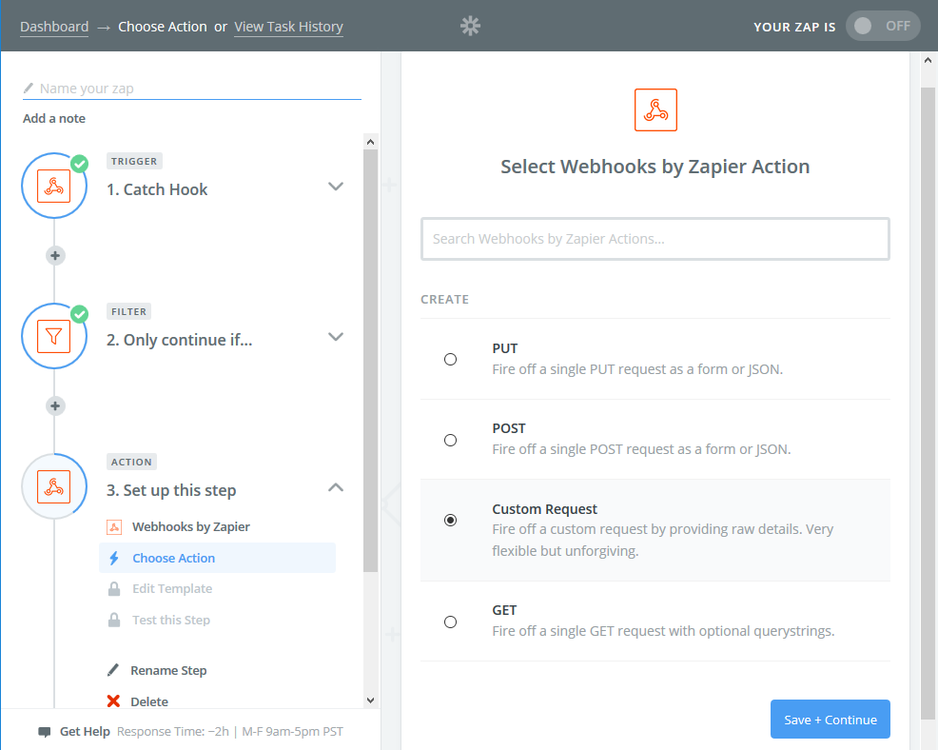

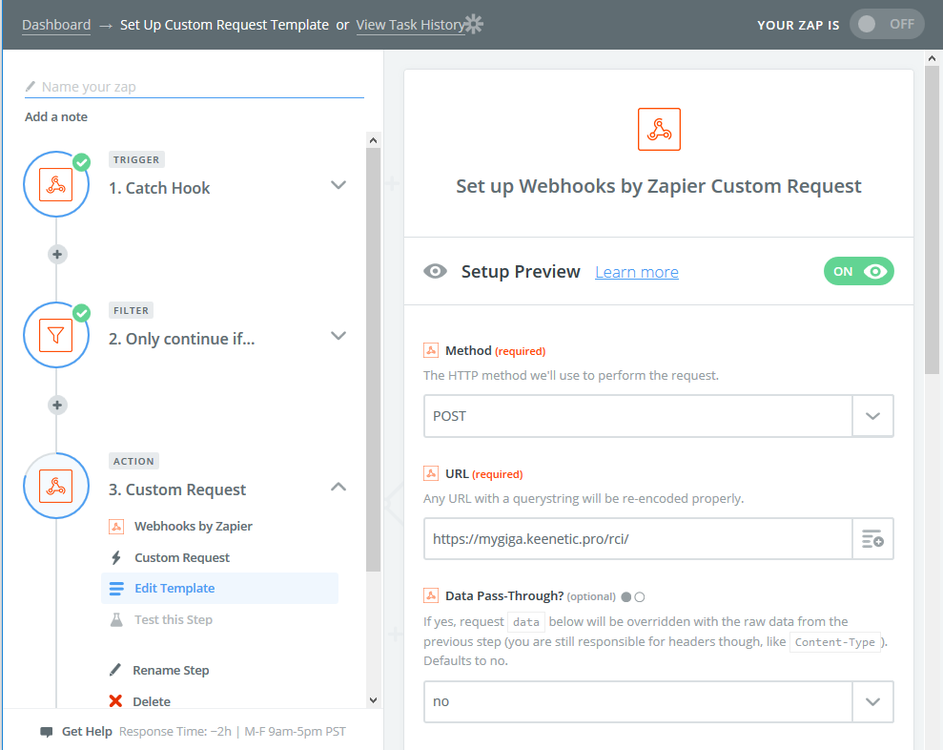

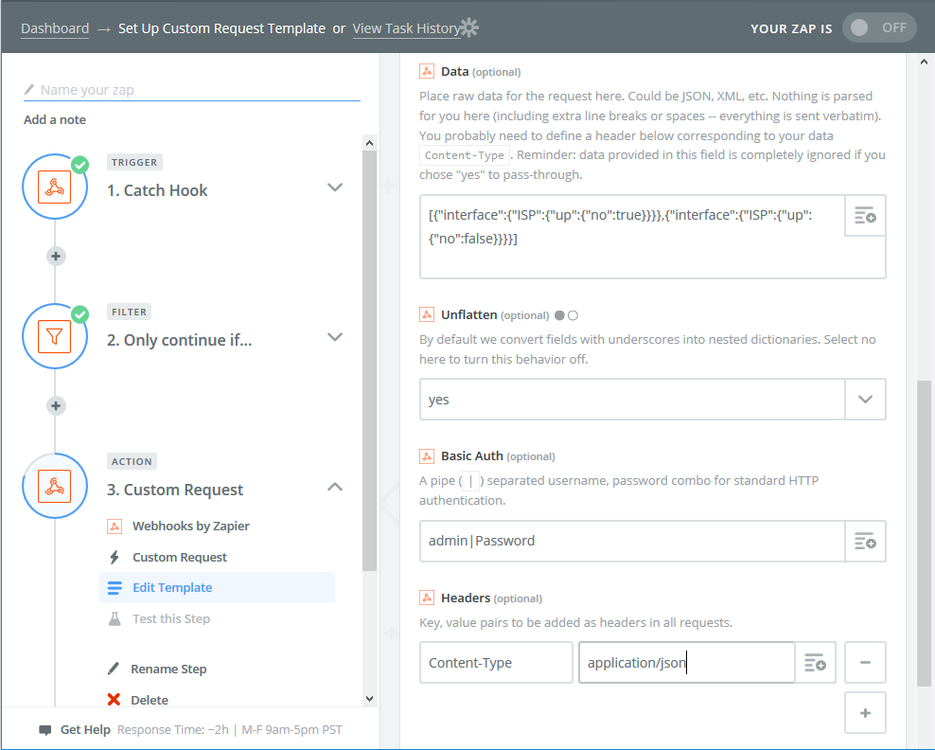

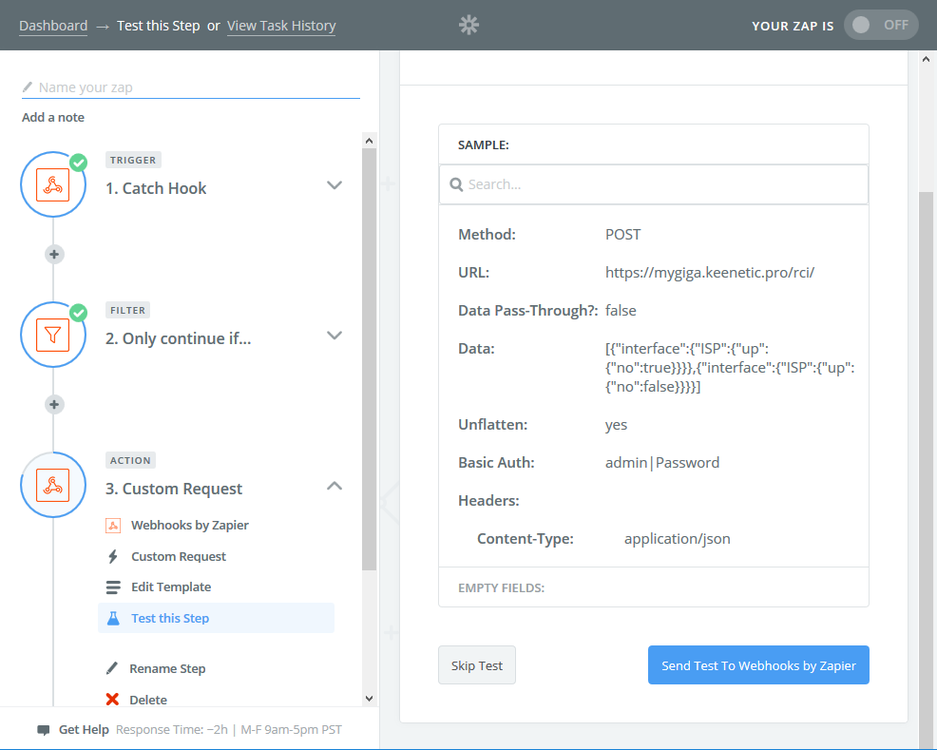

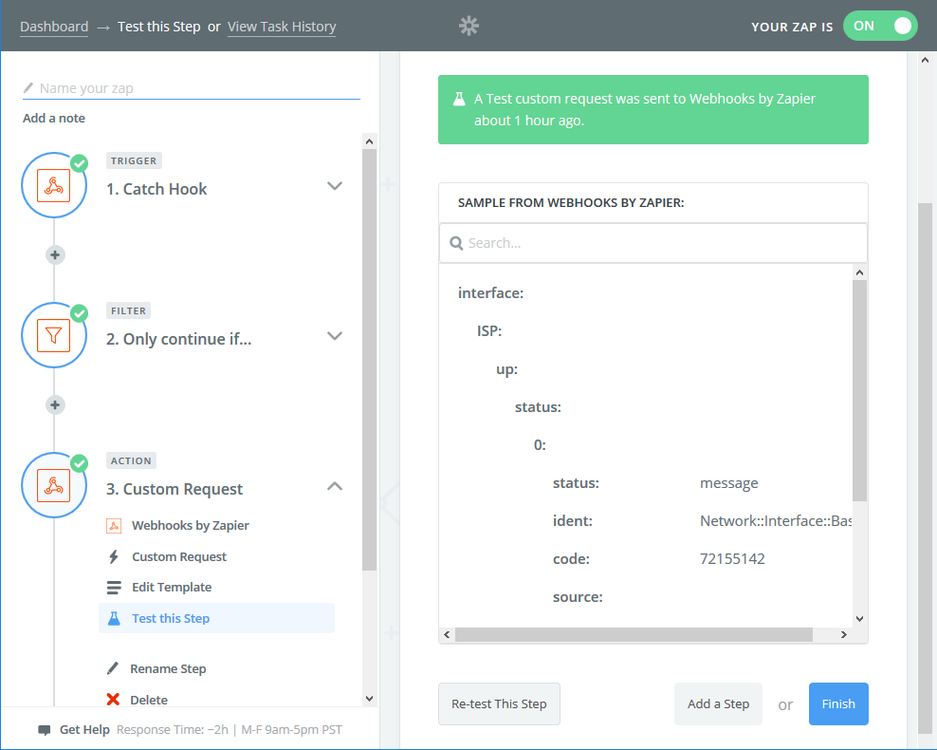

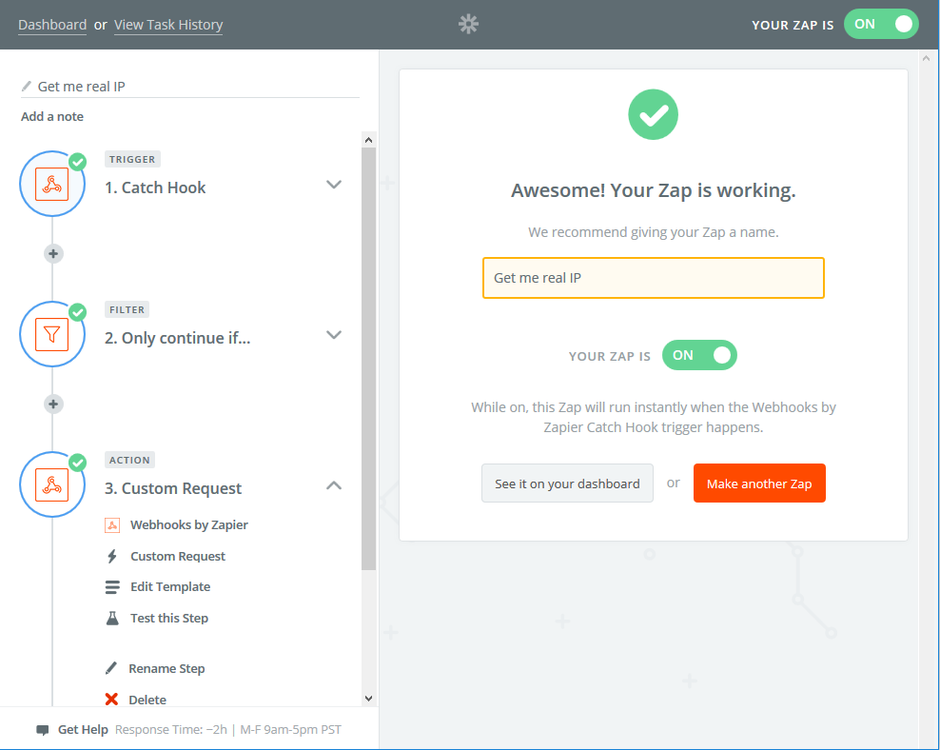

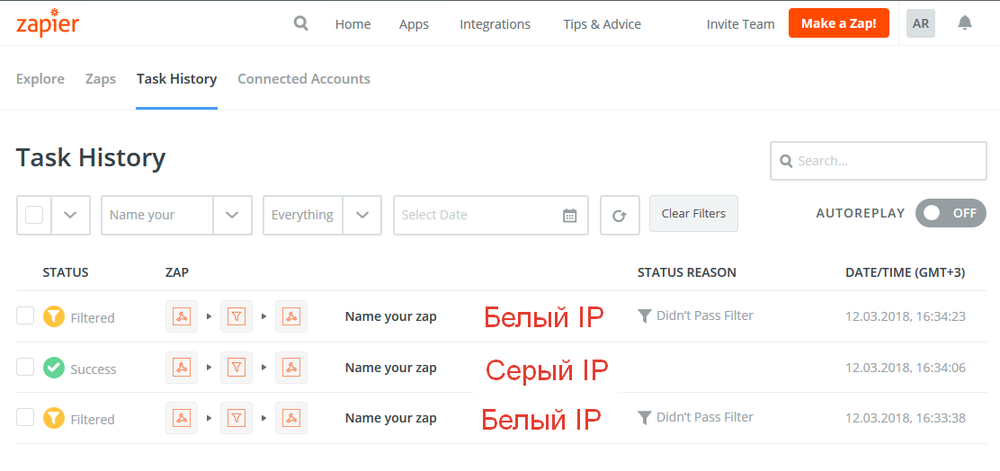

Переподключение к интернету, если получен серый IP В некоторых регионах Ростелеком иногда выдаёт серый IP-адрес, что может в ряде случаев вас не устраивать. Можно решить эту проблему не прибегая к установке Entware силами Zapier'а, который в отличие от IFTTT настраивается более гибко. В частности, между блоками «триггер» и «действие» можно вставлять собственные фильтры. В отличие от предыдущих примеров, где роутер лишь воспринимал воздействие от внешнего сервиса, в этом роутер будет выступать и источником события и приёмником события. Перед началом работы с сервисом присвойте роутеру доменное имя, оканчивающееся на keenetic.link или keenetic.pro и разрешите доступ к роутеру по HTTP через облако. Далее привожу по шагам создание необходимого Zap'а, номера скриншотов под катом соответвуют пунктам списка: После регистрации на сервисе создайте новый Zap и выберите в качестве триггера Webhooks by Zapier, действие Catch Hook и нажмите «Continue», На следующем экране введите имя единственного поля, значение которого будет нас интересовать — «ip» и нажмите «Continue», Скопируйте в буфер обмена или текстовой файл предложенный URL вида https://hooks.zapier.com/hooks/catch/3453280/оерdfc/ , при обращении к которому будет срабатывать рецепт, затем нажмите кн. «Ok, I did it», На следующем шаге сервис будет ждать пока вы не протестируете этот URL, просто вставьте его в адресную строку новой вкладки вашего браузера, допишите в конце URL'а «?ip=123» и нажмите Enter. Появится сообщение о том, что URL успешно протестирован и станет доступна кн.«Continue», Добавьте фильтр, нажав «+» на диаграмме рецепта и выбрав «filter», Выберите тип фильтра only if continue, затем «Save+Continue», Задайте параметры фильтра, выбрав из выпадающего списка Querystring ip, условие Text starts with и впишите в оставшееся поле значение «100.». Если серые адреса вашего провайдера отличаются от 100.x.y.z, то впишите подходящее значение. Далее нажимайте «Test&Continue». Вы получите сообщение о том, что тестовый вызов URL не содержал искомое значение (в примере выше в свободной вкладке мы дописывали ip=123, так и должно быть), просто нажимайте «Continue», Будет предложено выбрать приложение-действие, выбирайте снова Webhooks by Zapier и вариант Custom Request, Заполните детали запроса, в частности: — Method: Post, — URL: https://rci.giga.keenetic.pro/rci/ , — Data: [{"interface":{"ISP":{"up":{"no":true}}}},{"interface":{"ISP":{"up":{"no":false}}}}] — Basic Auth: rci|rcipassword, г — Headers: пара значений Content-Type и application/json В следующем окне будет возможность проверить правильность введённых параметров, нажмите «Send Test to Webhooks by Zapier» Если всё сделали правильно, то сервис сможет подключиться к роутеру и выполнить разовое переподключение к интернету. Будет выдано сообщение об успешном выполнении запроса и кнопка «Finish». На последнем шаге будет предложено присвоить имя для созданного рецепта. Вернитесь в веб-интерфейс роутера и на вкладке Доменное имя > DDNS выберите «Сервис: Другой» и вставьте в поле «Адрес сервиса» значение https://hooks.zapier.com/hooks/catch/3453280/оерdfc/?ip=${ip} , это тот URL, что вы копировали в буфер обмена или текстовой файл при создании рецепта. К концу сохранённого URL надо самостоятельно дописать хвост «?ip=${ip}» по образцу. Всё! Контролировать работу рецепта можно вкладки Task History. В ней будет видно какие IP-адреса кинетик сообщал сервису и отвечал ли сервис кинетику, если адрес был серым. В случае, если от провайдера был получен серый IP, Zapier скомандует роутеру переподключиться к интернету. Ограничений на число переподключений здесь нет, а через некоторое время Zapier захочет денег. Пожалуйста это учтите.

- 23 ответа

-

- 4

-

-

-

- ifttt

- automation

-

(и ещё 1 )

C тегом:

-

Отключение вайфая, когда ухожу из дома Для этого рецепта используется геолокация в смартфоне, так что придётся установить приложение IFTTT, проверял работу только для Android Создайте новый аплет, выбрав в качестве блока «THIS» сервис Location, триггер «You enter an area», В параметрах триггера укажите на карте точку, где работает ваш кинетик и радиус территории, при покидании которой вайфай будет выключаться В качестве «that» выберите сервис Webhooks, выберите его единственное действие «Make a web request». Параметры действия следующие: • URL: https://rci:rcipassword@rci.giga.keenetic.pro/rci/ , • Method: POST • Content type: application/json • Body: [{"interface":{"WifiMaster0/AccessPoint0":{"up":{"no":true} } } },{"interface":{"WifiMaster1/AccessPoint0":{"up":{"no":true} } } }] Пример Body приведён для двух диапазонного роутера, у кого диапазон один, Body будет выглядить как [{"interface":{"WifiMaster0/AccessPoint0":{"up":{"no":false} } } }] Нажмите «finish» Готово! Для включения вайфая по возвращению домой надо будет создать аналогичный рецепт, триггером которого будет ваше вхождение в зону действия роутера, а команда на включение (поле Body в web request): {"interface":{"WifiMaster0/AccessPoint0":{"up":{"no":false} } } },{"interface":{"WifiMaster1/AccessPoint0":{"up":{"no":false} } } }]

- 23 ответа

-

- 6

-

-

-

- ifttt

- automation

-

(и ещё 1 )

C тегом:

-

Обновление прошивки после публикации changelog'а на этом форуме В соседней теме тов. @ndm публикует изменения, вошедшие в прошивку 2.12. Роутер новую прошивку получает, но для того, чтобы изменения вступили в силу, его надо перегрузить. Отслеживать изменения веб-страниц IFTTT не умеет, однако есть способ превратить тему форума в RSS-поток, с которым он работать может. Создайте новый аплет, выбрав в качестве блока «THIS» сервис RSS feed, выберите триггер «New feed item matches», Параметры триггера: • Keyword or simple phrase: 2.12 • Feed URL: http://feed43.com/5528146701453366.xml В качестве «that» выберите сервис Webhooks, выберите его единственное действие «Make a web request». Параметры действия следующие: • URL: https://rci:rcipassword@rci.giga.keenetic.pro/rci/components/commit , • Method: POST • Content type: application/json • Body: {} Нажмите «finish» Готово!

- 23 ответа

-

- 5

-

-

-

- ifttt

- automation

-

(и ещё 1 )

C тегом: