-

Постов

1 460 -

Зарегистрирован

-

Посещение

-

Победитель дней

92

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент dimon27254

-

@eralde @Le ecureuil @Infy если из веба контроллера попытаться перейти в веб ретранслятора, то возвращается ошибка 403: Если перейти просто по домену *.keenetic.io (убрав из адресной строки /auth?x-ndma-tkn=...), то веб ретранслятора нормально открывается и позволяет авторизоваться по логину и паролю.

-

@eralde @Anna_ проверил в 4.3 Alpha 2 - текст теперь имеет такой же цвет, как и в Мониторе Wi-Fi. Спасибо!

-

@eralde @Anna_ увидел парочку незначительных визуальных недочетов во всплывающих подсказках, появляющихся при тапе/наведении курсора на значения количества ретрансляторов и клиентов в сети. 1. В темной теме не очень хорошо читается содержимое, т.к. для светлой и темной тем используется один цвет текста: Предлагаю добавить сюда для темной темы "почти белый" (#c2c2c2) цвет, используемый в других тултипах. 2. В мобильном вебе подсказка по клиентам выходит за пределы видимой области: Проверял на KN-3610 с 4.3 Alpha 2.

-

@eralde @Anna_ крайне незаметно кнопочка сброса появилась в 4.3 Alpha 2. Работает как нужно. Спасибо!

-

@eralde @Anna_ новая цветовая палитра, появившаяся в 4.3 Alpha 1, воспринимается значительно лучше. Спасибо за реализацию!

-

@eralde @Anna_ подтверждаю реализацию всех "хотелок" в 4.3 Alpha 2. Спасибо, что уделили этому внимание! Рассмотрите, пожалуйста, еще одно небольшое пожелание: для мобильной версии уменьшить раза в полтора ширину столбцов "источник" и "адрес назначения". Так придется меньше прокручивать таблицу по горизонтали с мобильного устройства, поскольку сейчас один столбец занимает очень много места.

-

@eralde подтверждаю исправление в 4.3 Alpha 2. Спасибо!

- 4 ответа

-

- 1

-

-

@eralde в 4.3 Alpha 2 исправлено. Спасибо!

-

@eralde @Anna_ в 4.3 Alpha 2 со страницы входа в мобильной версии исчез заголовок "Вход в веб-конфигуратор": Выглядит непривычно Это ошибка реализации, или так задумано? Проверял на KN-1811.

- 3 ответа

-

- 1

-

-

@eralde в 4.3 Alpha 2 исправлено. Спасибо! Правда, в мобильном вебе подписи теперь вообще перестали отображаться @Test Pilot

- 3 ответа

-

- 1

-

-

"Слона-то я и не приметил". Не обратил на это внимание, когда писал сообщение выше. Сейчас вопросов к этому пункту более нет. Несомненно, стало лучше. Больше и не надо Лично для меня это помогало бы лучше различать между собой строки, чтобы визуально они не выглядели как просто "куча текста". В темной теме это более ощутимо, т.к. у разделителей сообщений нет темного стиля - в светлой теме они практически не заметны, а вот в темной сразу бросаются в глаза и сливаются вместе с текстом и источником сообщения, которые имеют практически тот же цвет. Второй вариант. На новом месте она выглядит не очень аккуратно, из-за чего и возникает ощущение непривычного/некрасивого. Я все также считаю, что ей место рядом с кнопкой очистки, но с пиктограммами действия для каждой кнопки, как я предлагал в первом сообщении. А если оформить кнопку очистки в оттенки красного (показав "разрушительность" действия"), то еще и визуально они будут очень хорошо отличаться друг от друга:

-

Диагностика, имена устройств в таблице Активных соединений

dimon27254 опубликовал вопрос в Веб-интерфейс

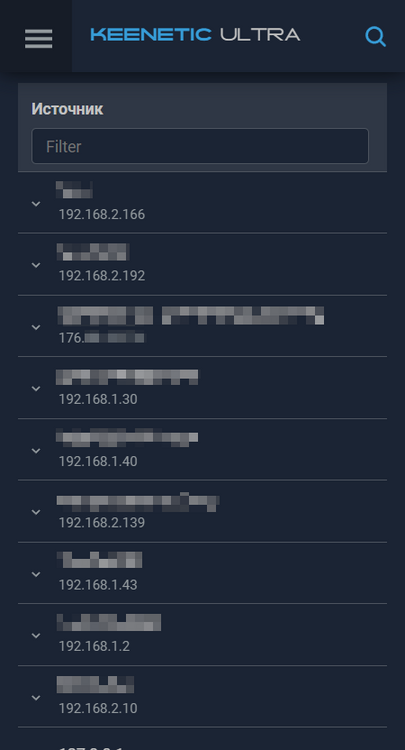

@eralde @Test Pilot В последних версиях 4.2 и свежей 4.3 Alpha 1 иногда замечаю, что в колонке "Источник" таблицы соединений для некоторых зарегистрированных устройств могут рандомно то пропадать, то снова появляться имена. То есть, строка оказывается то только с IP, то с именем+IP: Какую-либо закономерность, чтобы это нормально воспроизвести, мне так и не удалось найти. -

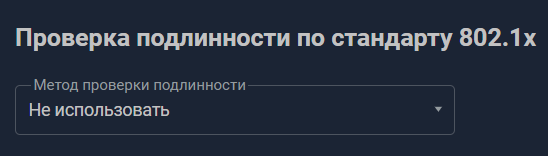

Страница "Ethernet", блок "Проверка подлинности по стандарту 802.1x"

dimon27254 опубликовал вопрос в Веб-интерфейс

@eralde @Test Pilot несмотря на отсутствие в системе компонента dot1x, данный блок все равно показывается на странице: Проверял на KN-1811 с 4.3 Alpha 1.- 1 ответ

-

- 1

-

-

Спасибо за разъяснение. Теперь понятно, почему вы везде приводите эту информацию, а также что писать нужно всё-таки в "Веб-интерфейс". Я предлагаю добавить уведомление в "шапку" форума, по аналогии с "Официальное хранилище ПО в виде файлов" или "Где взять тестовые сборки". Если бы не ваши пояснения, лично до меня, например, так бы и не "дошло" куда надо писать

-

У меня сообщение об очистке лога появляется и без перезагрузки страницы, но иногда с задержкой: @eralde @Anna_ между сообщением об очистке и разделителем появляется пустой интервал. Поправьте его в будущих версиях, пожалуйста

- 4 ответа

-

- 1

-

-

@eralde @Anna_ @Test Pilot для флажка "постоянный IP-адрес" подсказка снова начала перекрываться заголовком окна: Ранее это уже исправляли, но, похоже, опять сломалось: Проверял на KN-3610.

- 2 ответа

-

- 1

-

-

@eralde @Anna_ в 4.3 Alpha 1 стиль исправлен и теперь соответствует всем радиокнопкам, применяемым в веб-интерфейсе. Спасибо! В последних 4.2 убрали этот темный вариант. Его больше не стоит ожидать?

- 1 ответ

-

- 1

-

-

4.3: неполадки с всплывающей подсказкой "Статьи о теме"

dimon27254 опубликовал вопрос в Веб-интерфейс

@eralde @Test Pilot в 4.3 Alpha 1 список статей в подсказке стал отображаться некорректно: Проверял на KN-1811.- 4 ответа

-

- 1

-