-

Постов

1 458 -

Зарегистрирован

-

Посещение

-

Победитель дней

92

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент dimon27254

-

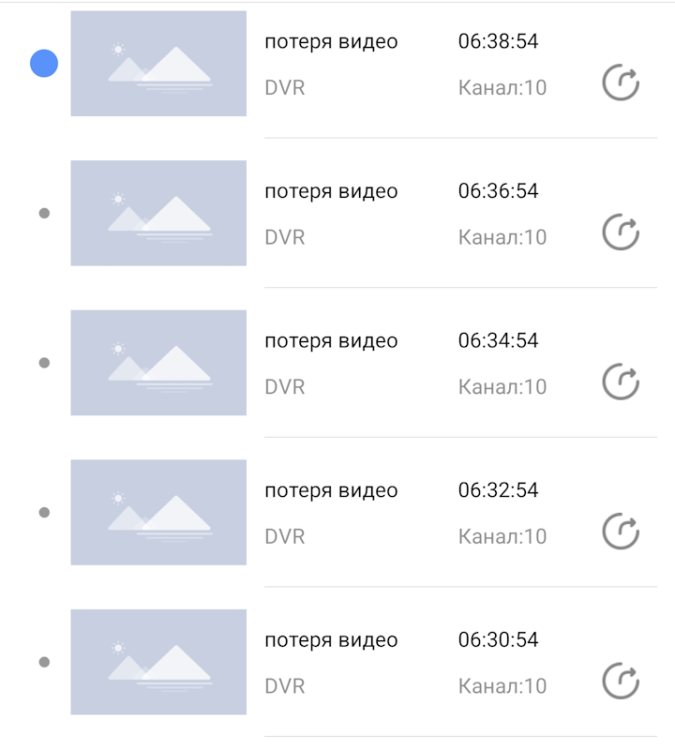

@slomblobov @hlnw @sergeyk @Infy Имеется Mesh-система в составе KN-1012 (контроллер) и двух KN-3210 (рентрансляторы). Также есть отдельный сегмент, куда подключены камеры видеонаблюдения. Все камеры подключены напрямую к контроллеру, не через ретрансляторы. После обновления на 5.0.6 обнаружил, что одна из камер XMEye, имеющая старую прошивку, начала каждые две минуты отваливаться от видеорегистратора (тоже XMEye): У меня есть предположение, что всему виной новый алгоритм поиска устройств WSD. На 5.0.5 такого поведения мной замечено не было.

-

Подтверждаю исправление в 5.0.6, спасибо!

- 1 ответ

-

- 1

-

-

Исправление в 5.0.6 не подтверждаю. Поведение не изменилось. @Anna_

- 3 ответа

-

- 1

-

-

У меня такое целиком во всем веб-интерфейсе. Если вкладка "уснула", то потом "разваливается" весь веб, как будто была потеряна связь с роутером. Через 5-10 секунд само приходит в себя. Я думаю, что это проблема браузера, который может переносить вкладки в спящий режим.

- 3 ответа

-

- 1

-

-

Какое у вас общее количество соединений? Возможно, их больше 2-2,5 тысяч, при котором система уже не способна выдать данные веб-интерфейсу.

-

Здесь проблема со стороны прошивки - она не способна вывести такое большое количество соединений. Около 2-2,5 тысяч - это предел.

- 1 ответ

-

- 2

-

-

-

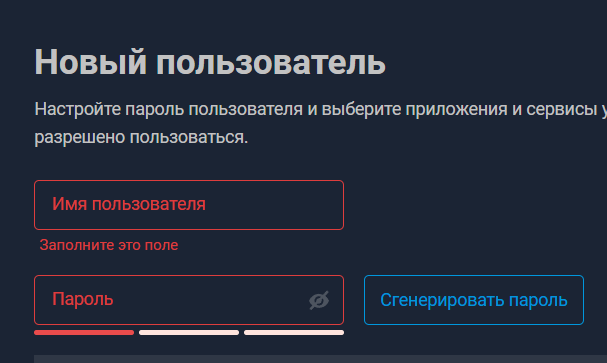

По поводу подсвечивания поля красным я не против. Однако, почему индикатор сложности пароля показывает, как будто уже был введен какой-то пароль (заполнено 1 "деление" из 3)?

-

@Anna_ В 5.0.5 еще актуально.

- 2 ответа

-

- 1

-

-

- 2 ответа

-

- 1

-

-

@Anna_, добрый день! Планируется ли исправлять данную ошибку? В 5.0.5 все еще актуально.

- 21 ответ

-

- 1

-

-

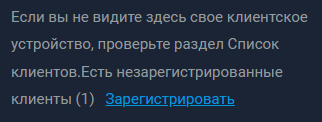

@eralde @Anna_ @Test Pilot Если сделать сортировку списка хостов по IP и по возрастанию, то некоторые адреса оказываются некорректно отсортированными: Проверял на NC-1812 с 5.0.5.

-

- 2

-

-

-

Кнопка удаления правил переадресации в Списке клиентов

dimon27254 опубликовал вопрос в Веб-интерфейс

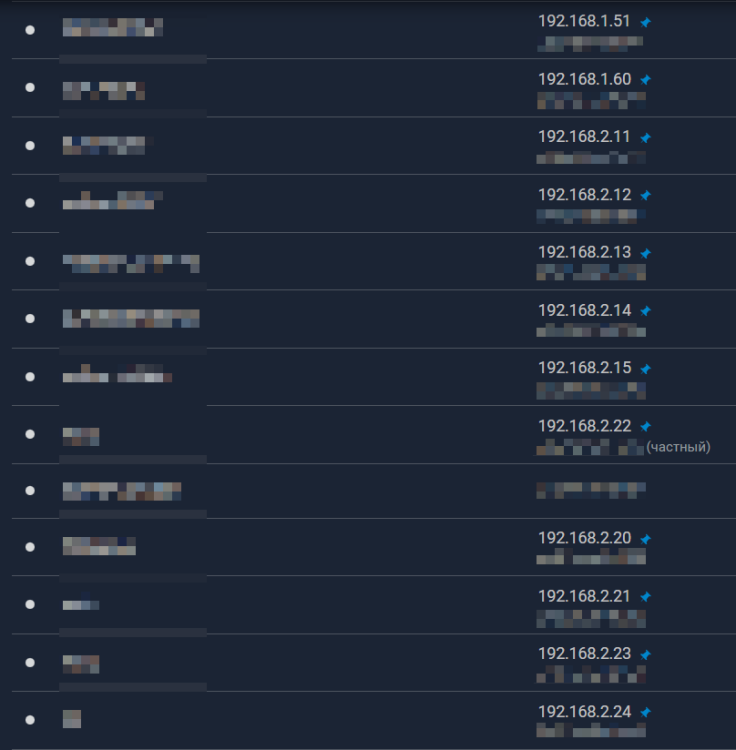

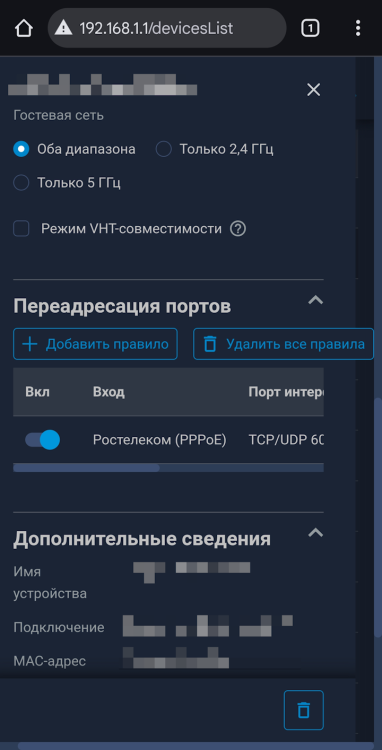

@eralde @Anna_ @Test Pilot В мобильной версии кнопка "удалить все правила" выходит за пределы окна и создает горизонтальную прокрутку: Проверял на NC-1812 с 5.0.5.-

- 3

-

-

-

Кнопка сортировки профилей фильтрации в Интернет-фильтрах

dimon27254 опубликовал вопрос в Веб-интерфейс

@eralde @Anna_ @Test Pilot В темной теме у кнопки оказывается черный цвет: bandicam 2026-02-01 08-28-12-672.mp4 Проверял на NC-1812 с 5.0.5.-

- 3

-

-

-

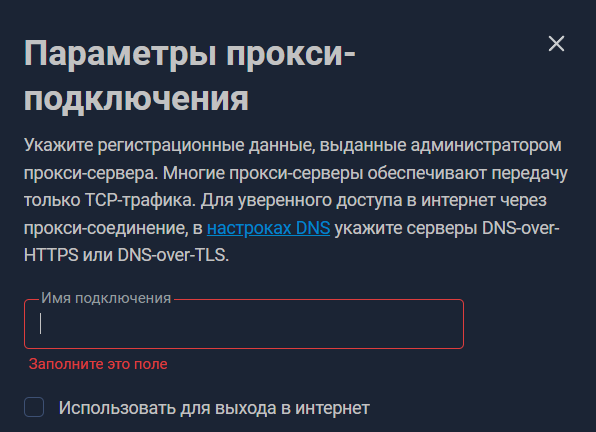

Ошибка в локализации описания окна "Параметры прокси-подключения"

dimon27254 опубликовал вопрос в Веб-интерфейс

@corniger @hlnw В русскоязычной локализации у слова "настройках" потерялась буква Й: Проверял на NC-1812 с 5.0.5.