-

Постов

92 -

Зарегистрирован

-

Посещение

-

Победитель дней

5

Ground_Zerro стал победителем дня 28 января

Ground_Zerro имел наиболее популярный контент!

Оборудование

-

Устройства

Air (KN-1610, 1611), Sprinter (KN-3710), Giga (KN-1010, 1012)

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения Ground_Zerro

Продвинутый пользователь (3/6)

140

Репутация

-

В размере. В HR имеются механизмы призванные экономить ресурсы роутера в условиях ограниченного Embedded устройства и она с этим справляется, но обработка более миллиона доменов... Исходите из принципа достаточности, добавляйте то что действительно нужно. Это все-таки домашний роутер, а не core layer. В том списке с десяток тысяч только одних онлайн казино. Тысячи других ресурсов с непотребствами, вроде гом-педо сообществ, сайтов с рецептами самоубийств, наркошопов и так далее, вы вряд-ли когда-то будете их посещать (по крайне мере я надеюсь).

- 134 ответа

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

@denis_volkov Слишком много неизвестных. Используй диагностику - команда есть в разделе "Информация". Напиши в ТГ. В рамках форума решать подобные загадки не практично и слишком растянуто во времени - минимум эффекта, максимум не очень полезного текста для остальных пользователей в теме. К слову SOCKS5 не умеет в ICMP. Исходя из этого совершенно не ясно, что там вообще и как у тебя пингуется через t2sX интерфейс.

- 134 ответа

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

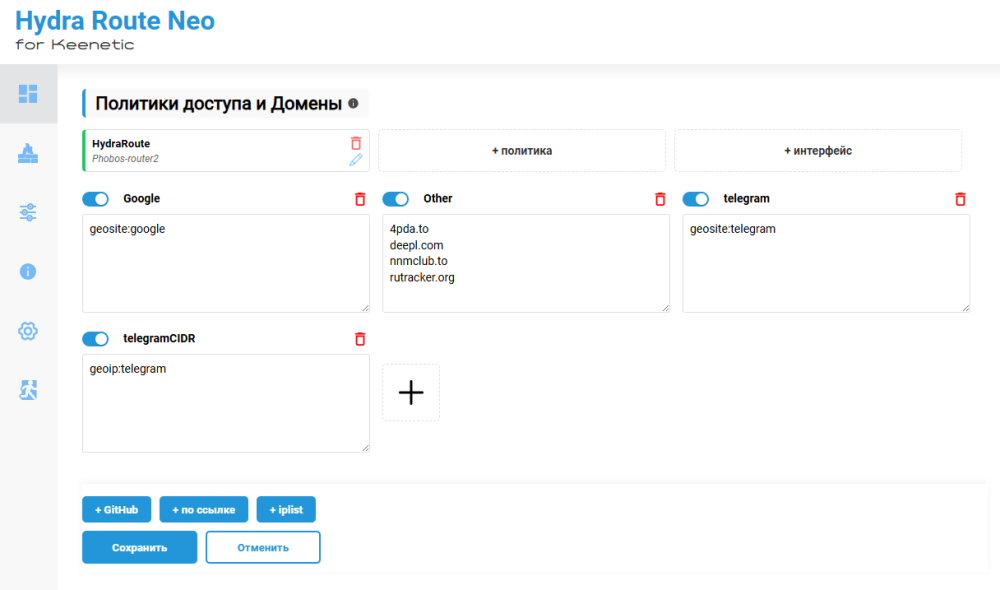

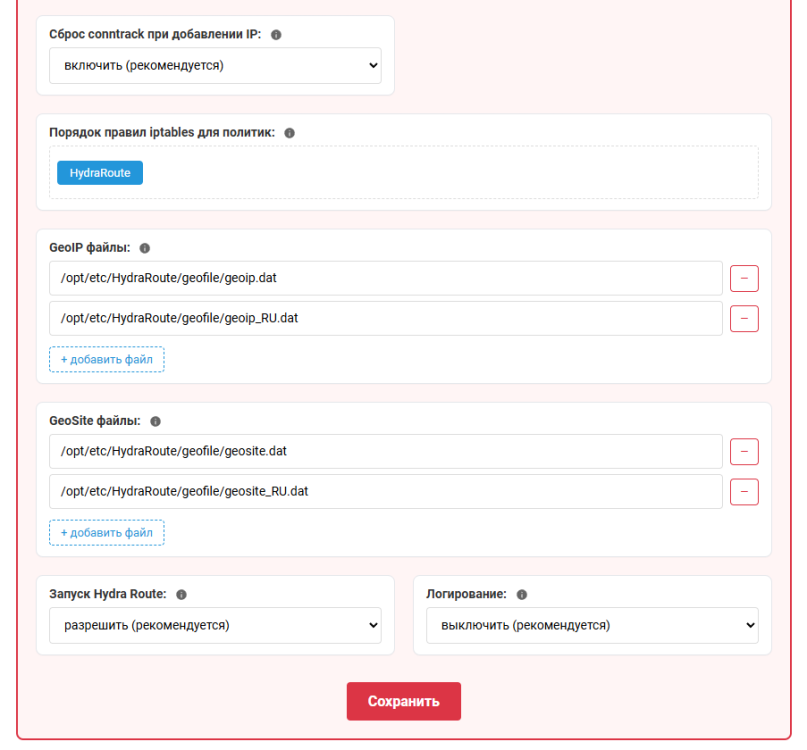

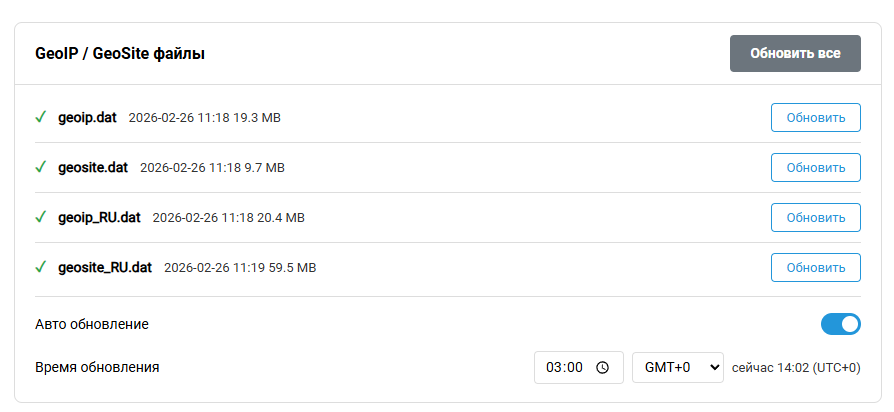

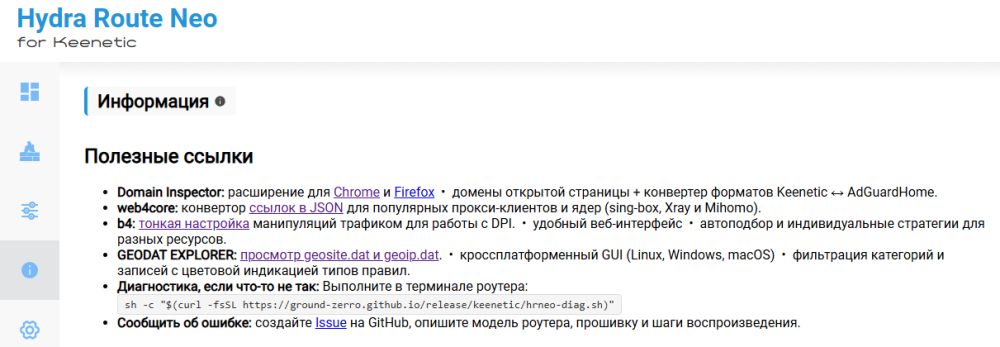

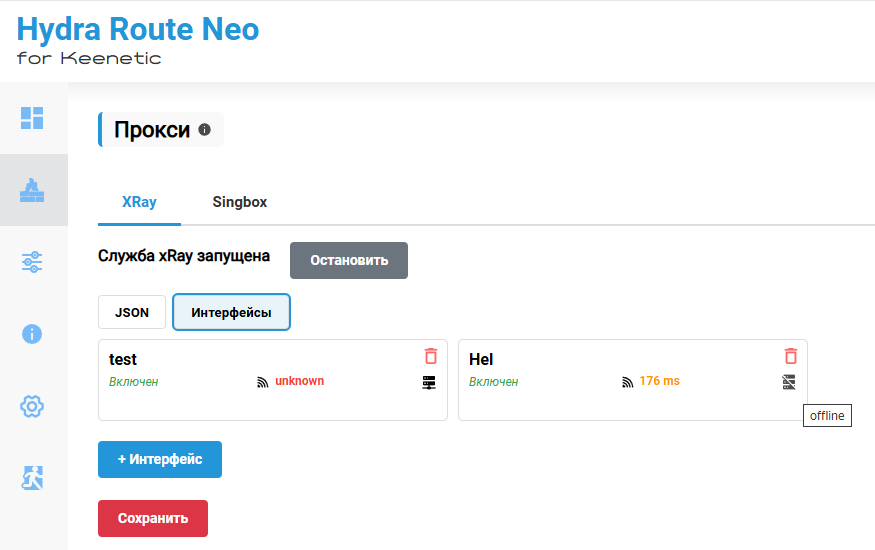

HRWeb v.1.10.1-1 Это сопутствующее обновление для веб-интерфейса, которое приносит поддержку всех нововведений HRNeo. Полная адаптация под HR Neo v.0.20.1-1 Добавлена поддержка GeoSite и GeoIP. Управлять новыми базами маршрутизации можно прямо через интерфейс. Гибкое управление политиками Добавлена возможность сменить тип политики с DirectRoute на стандартную политику доступа Keenetic. Это дает больше контроля над тем, как именно сегментируется ваш трафик. Автоматизация geo.dat Функция автоматического обновления баз GeoIP/GeoSite. Настройка порта управления Если автоопределение (auto detect) не справляется, можно вручную указать порт управления Keenetic в файле конфигурации. Работа над интерфейсом Проведены минорные исправления вёрстки: интерфейс стал чуть опрятнее и стабильнее. Исправления ошибок (Bugfixes) User Agent: Исправлена проблема, из-за которой блокировались подключения к веб-ресурсам. Стандартный Go User Agent заменен на более «дружелюбный», чтобы избежать блокировок со стороны сервисов. Интерфейсы: Исправлено отображение системных (tun) интерфейсов в политиках DirectRoute — теперь они корректно подтягиваются в список. Пара скриншотов.

- 134 ответа

-

- 8

-

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

HydraRoute Neo v.0.20.1-1 Поддержка баз GeoSite и GeoIP Добавлена возможность загружать списки маршрутизации напрямую из готовых .dat-файлов формата v2ray/xray — тех же, что используют другие популярные инструменты. Раньше для маршрутизации трафика конкретного сервиса или страны нужно было вручную собирать, добавлять в конфигурацию и регулярно обновлять десятки или сотни доменов и IP-диапазонов. Теперь достаточно скачать готовый файл и указать тег или код страны. Пример для доменов (файл domain.conf): geosite:GOOGLE/HydraRoute Пример для IP-диапазонов (файл ip.list): /HydraRoute geoip:RU Файлы GeoSite и GeoIP регулярно обновляются. При необходимости обновить базы — достаточно просто заменить .dat-файл на роутере. ⚠️ Примечание: содержимое geo-баз формируется сообществом и может содержать неточности или не учитывать последние изменения в инфраструктуре сервисов. Порядок применения политик: параметр PolicyOrder Добавлен параметр конфигурации PolicyOrder, позволяющий явно задать порядок, в котором применяются политики маршрутизации. Это особенно актуально при наличии нескольких политик с пересекающимися диапазонами адресов. Значительно ускорена загрузка больших списков доменов и geo-баз. "Бенчмарк" на списке из 100 000 доменов: предыдущая версия обрабатывала его около 20 минут, текущая версия справляется примерно за 10 секунд. Исправления ошибок (Bugfixes) Исправлена некорректная работа с политиками DirectRoute (маршрутизация в интерфейс). Решена проблема, при которой Keenetic затирал таблицы маршрутизации для IPv6.

- 134 ответа

-

- 8

-

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

Ground_Zerro изменил фотографию своего профиля

-

HRNeo v.0.18.1-1 🛠 Fix: - долгое открытие после сохранения списков у некоторых пользователей.

- 134 ответа

-

- 2

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

@Игорь Александрович Кривенко Можно. Создать отдельную политику и поместить устройство в неё. Насколько помню nfqws позволяет создать свою специально политику - вот ей и воспользоваться. @Кинетиковод В Web-UI интерфейсы случайно попали в фильтр (нет описания). Исправлю. С устройствами гостевой сети и устройствами подключёнными к внешним VPN отдельная история. У них свои правила и/или markID. В последней версии Neo добавлен параметр `GlobalRouting` поставь его в true, будут перемаркироваться все пакеты, без "уважения" к правилам системы. PS Менять руками в .conf файле настроек, в Web-UI пока не добавлено. @Mihol Есть как минимум два варианта.

- 134 ответа

-

- 1

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

HRNeo v.0.17.1-1 Основное внимание уделено внутренней архитектуре, стабильности и снижению нагрузки на аппаратные ресурсы. Лирическое отступление Большинство обновлений этой версии скрыты «под капотом». Разницу между 0.5 наносекунды и 0.2 наносекунды невозможно заметить «на глазок», однако в масштабах сетевого трафика эти микроскопические задержки имеют накопительный эффект. Неоптимизированная логика со временем способна превращаться в «снежный ком», создавая избыточную нагрузку на систему. Проведенная работа направлена на предотвращение таких ситуаций. Владельцы высокопроизводительных роутеров вряд ли заметят изменения, так как их железо справляется за счет избыточной мощности. На устройствах же с ограниченными ресурсами данные оптимизации потенциально могут способствовать более ровной работе системы, однако важно понимать, что их главная цель — общая стабильность, а не визуальные спецэффекты. Производительность Списки адресов и конфигурации кэшируются до начала их обработки. Операции с IPSet (при запуске) выполняются пакетами. Снижение «дребезга» от частых обновлений системой iptables. Обработка регулярных выражений перенесена на этап запуска Новые функции и маршрутизация Параметр GlobalRouting: Добавлена настройка взаимодействия с существующими политиками роутера. false (базовый): HydraRoute не затрагивает трафик устройств, для которых уже заданы персональные правила маршрутизации другими политиками доступа. true (глобальный): Правила HydraRoute применяются ко всем пакетам, независимо от других настроек. Упрощена логика прохождения трафика, устранены его зацикливания. Стандартизация логов. Код и стабильность Удален неиспользуемый код и дублирующие функции. Добавлены проверки в критических узлах взаимодействия с Netfilter. При обработке CIDR списков система уведомляет о пропущенных записях с указанием конкретной причины. Размер и ресурсы Переход на специализированные библиотеки и отказ от избыточных внешних зависимостей (где это возможно и целесообразно). Важно: В связи с большим объемом изменений, времени на всестороннее тестирование было недостаточно. Тем не менее, текущая работа системы выглядит стабильной; базовая проверка успешно пройдена на архитектурах ARM и MIPSEL.

- 134 ответа

-

- 10

-

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

@MiD В разделе "информация" Web панели HR есть команда для первичной "диагностики". Сделай как там написано, думаю сразу станет ясно где проблема. За быстрой помощью лучше писать в ТГ.

- 134 ответа

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

@vai73 Достаточно подробный разбор, не все, но основное.

- 134 ответа

-

- 3

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

Сдался значит разраб У меня в репе последняя 25.12.08 - в декабре собирал, в Entware 25.5.16-1. Проблема не в HR. Либо что-то грузит роутер на старте, например 1000 серверов в xRay конфиге, или аппаратная, например полудохлый носитель (если не в NAND конечно Варвара живет). Список не исчерпывающий - варианты даны на вскидку из наиболее часто встречающихся.

- 134 ответа

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

У каждого свой опыт. Кто-то считает, что не страшно потому что роутер можно поменять по гарантии, кто-то наоборот ярый противник. Нет единого мнения, это тема для "теорий заговора"

- 134 ответа

-

- 1

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

Пользователи сталкиваются с нестабильной работой приложения. Причина в принудительной очистке правил iptables со стороны системы. Статистика за 17 минут работы: Сигнал `SIGUSR1` получен: 24 раза. Правила iptables приложения не найдены (были удалены извне) и пересозданы: 19 раз. В среднем таблица очищается чаще, чем 1 раз в минуту. Лог событий с таймингами (удаление и пересоздание правил приложения): Со стороны пользователя действий не производилось: интерфейсы не создавались, не удалялись и не падали (Link всегда UP). Постороннего ПО, управляющего iptables, не установлено. Вопросы: Что в системе может так агрессивно сбрасывать/перезагружать таблицы iptables? Как избежать состояния гонки между приложением и системой? Является ли добавление задержки (2-3 сек) перед обновлением правил решением, или есть более надежный подход? @Le ecureuil @eralde @Александр Рыжов Не знаю кого еще можно тегнуть по этому вопросу, прошу прощения если не в адрес. Буду благодарен хотя бы за намек в какую сторону копать. Пользователи мучаются... Дополнительные сведения

-

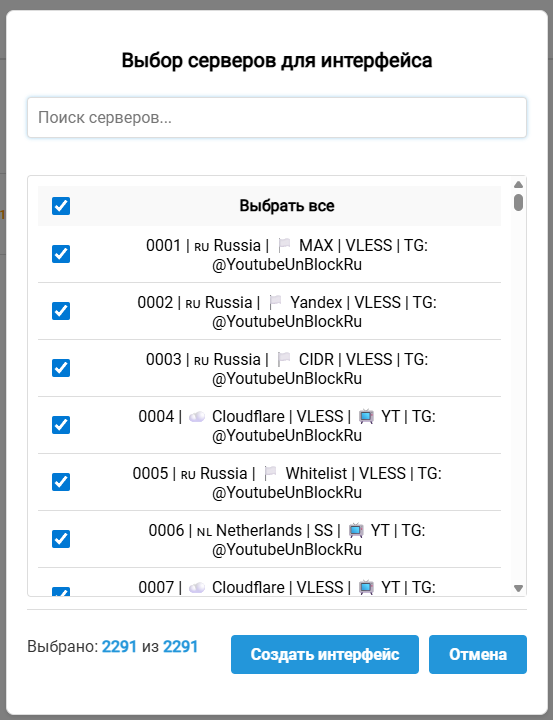

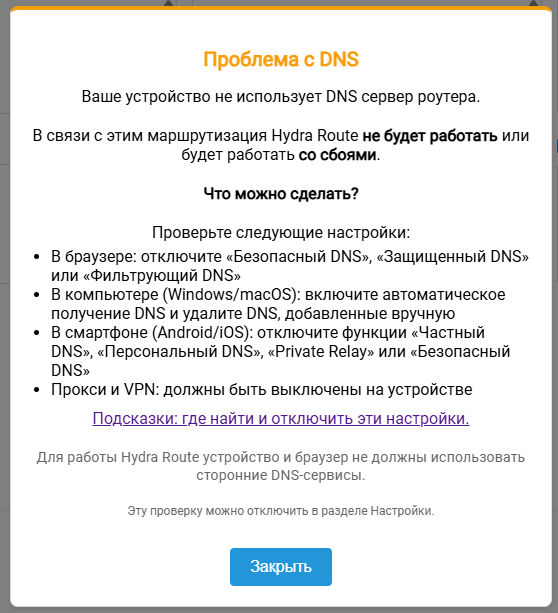

HydraRoute Neo WebUI 1.8.1-1 New & Fix: Раздел Proxy - Выбор серверов при добавлении подписки; - Плитки интерфейсов: пинг ->до<- сервера, проверка связи через интерфейс; - Уточнения и исправления в парсере ссылок. Раздел Info - Добавлена пара ссылок на полезные проекты; - Исправлена орОфграиФя и пунктуация. Общее - Добавлена проверка на использование устройством сторонних DNS; - Нажатие на лого "Hydra Route Neo" редиректит в админку роутера. Backend: - Фиксы багов; - Оптимизация; - Подчищен "мертвый" код; - Закрытие некоторых уязвимостей. IPK - Убран hrneo как зависимость; - Структура пакета приведена в соответствие с требованиями Entware. Обновиться opkg update && opkg upgrade Скриншоты

- 134 ответа

-

- 7

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

Они автоматически становятся доступны при добавлении подписки или нескольких ссылок для одного Proxy интерфейса. Напротив каждой стратегии есть всплывающая подсказка (значок i), кратко поясняющая как работает стратегия. По одной ссылке балансировать просто нечего

- 134 ответа

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом: