-

Постов

122 -

Зарегистрирован

-

Посещение

-

Победитель дней

2

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Dorik1972

-

??? Постов 5-6 тому я выложил все рабочие скрипты взятые прямо с РАБОТАЮЩЕГО "зверька" ? Что значит как ?? Вот еще раз содержимое скрипта из папки /opt/etc/init.d/ который запускает dnscrypt-proxy #!/bin/sh ENABLED=yes PROCS=dnscrypt-proxy ARGS="/opt/etc/dnscrypt-proxy.conf" PREARGS="" DESC=$PROCS PATH=/opt/sbin:/opt/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin . /opt/etc/init.d/rc.func ЧТО ТАМ НЕПОНЯТНОГО????

-

Добавил для dnscrypt-proxy все необходимые "для счастья" скрипты ... дерзай

-

dnscrypt-proxy.conf можно взять родной с гита и поправить пути /opt/ и т.д. Запускать из init.d слегка переделанным родным скриптиком, дело в том что при запуске надо как аргумент передавать файл настроек ENABLED=yes PROCS=dnscrypt-proxy ARGS="/opt/etc/dnscrypt-proxy.conf" Соответственно где dnscrypt-proxy.conf "покладете" такой путь и передавать По настройке "отсекания" рекламы - так там проще паренной репы в dnscrypt-proxy.conf BlackList domains:"/opt/etc/dnscrypt-blacklist-domains.txt" Собственно опять же .. куда "покладете" туда и путь .... Все обновлялки листов и "чекеры" работоспособности текущих dns-серверов есть на гите (ссылку я давал в предыдущем сообщении)... часть на башике часть на питоне ... там все прозрачно и понятно надо просто организовать периодичность обновления , например раз в неделю + маленько подкорректировать под наших "зверьков" пути и прочее.... Единственно что я от себя добавил в domains-blacklist.conf # EasyList https://easylist-downloads.adblockplus.org/easyprivacy+easylist.txt https://easylist-downloads.adblockplus.org/advblock.txt https://easylist-downloads.adblockplus.org/adwarefilters.txt https://easylist-downloads.adblockplus.org/antiadblockfilters.txt https://easylist-downloads.adblockplus.org/cntblock.txt https://easylist-downloads.adblockplus.org/bitblock.txt Ибо данные "листы" наиболее заточены под "кириличный" сегмент сети ))) , ну в моем понимании процесса ..... Остальные - не трогал и оставил как есть. И еще я в dnscrypt-proxy.conf использую ResolverName fvz-anyone Просто "мегашустрый" резолвер ... рекомендую попробовать и сравнить с остальными ... + поддержа .namecoin ну то такое .. на любителя ... в общем welcome to OpenNIC p.s. Если надумаете пользоваться скриптом dnscrypt-resolvers-check.sh то будет ругаться на "недоэнтропию" ... решается установкой opkg install rng-tools и добавлением скриптика с организацией запуска при старте "зверька" , в начале не забудьте #!/bin/sh (формочка на форуме не сохраняет) ENABLED=yes PROCS=rngd ARGS="-r /dev/urandom --pid-file=/opt/var/run/rngd.pid" PREARGS="" DESC=$PROCS PATH=/opt/sbin:/opt/bin:/opt/usr/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin . /opt/etc/init.d/rc.func p.s.s. https://github.com/jedisct1/dnscrypt-proxy/blob/master/man/dnscrypt-proxy.8.markdown p.s.s.s. Архив из вложения распаковать в /opt/etc/ - появится папака dnscrypt-proxy со всеми "адаптированными" под Entware скриптами-обновлялками. Ниже скрипт для crone.weekly для еженедельного обновления .... ( opkg install bash - ну или сами под sh "перецарапайте") #!/opt/bin/bash prefix="/opt" PATH=${prefix}/bin:${prefix}/sbin:/sbin:/bin:/usr/sbin:/usr/bin /opt/etc/dnscrypt-proxy/dnscrypt-update-resolvers.sh /opt/etc/dnscrypt-proxy/dnscrypt-resolvers-check.sh cd /opt/etc/dnscrypt-proxy/ python generate-domains-blacklist.py > list.txt.tmp && mv -f list.txt.tmp /opt/etc/dnscrypt-blacklist-domains.txt /opt/etc/init.d/S57dnscrypt-proxy restart exit dnscrypt-scrypt.tar.gz

-

Отлично пашет ... и blacklist-domains c автообновлением списочка поддерживается и white-list , т.е. кто пользуется dnsmasq для фильтрации по hosts - можно не пользоваться ибо теперь dnscrypt-прокси теперь это умеет само. И родной dnscrypt-proxy.conf прекрасно заработал со всеми вкусностями и фичами ! Вот спасибки ! + если rng-tools засетапить то можно воспользоваться и всеми "плюшками" от автора dnscrypt-proxy -> https://github.com/jedisct1/dnscrypt-proxy/tree/master/contrib , чуть-чуть "подшаманив" для zyxelя ... И все шустро .... очень шустро работает...

-

Вводная инструкция - https://xakep.ru/2011/08/23/58089/#toc02. + http://www.linuxcertif.com/man/8/xtables-addons/364384/ ... А дальше каждый "под себя" ... тут нет общего рецепта .. некой "кремлевской таблетки" от всех болезней p.s. на сколько я понимаю то с марта была добавлена поддержка на уровне ядра ... а вот остальное появилось чуть позже в виде opkg install xtables-addons_legacy

-

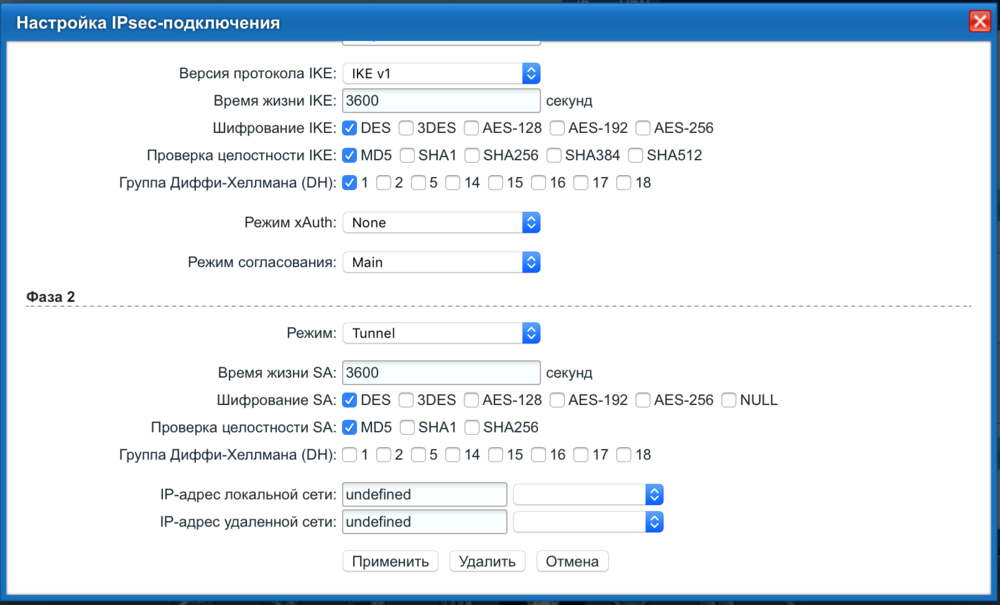

Я пробовал как IP так и e-mail и FQDN .... собственно это , если следовать "классике" не особо важно ... Главное чтобы совпадало на обоих устройствах ... Да и какое отношение имеет идентификатор к неработающей "связке" MacOS и Сервер IPsec Virtual IP ? Тут скорее всего дело в Apr 30 09:11:48ipsec07[IKE] linked key for crypto map '(unnamed)' is not found, still searching Apr 30 09:11:48ipsec07[IKE] no shared key found for 'UltraII-IP'[UltraII-IP] - '(null)'[GigaII-IP] Apr 30 09:11:48ipsec07[IKE] no shared key found for UltraII-IP - GigaII-IP Одинаково "грустно" в обоих случаях .... ибо до этого момента - все ОК, судя по логам .....

-

Имеем связку Клиент - Giga II ("белый" IP) 2.09.A.6.0-3 "Сервер" - Ultra II ("белый" IP) 2.09.A.7.0-0 Все настроено согласно "предписаний" - https://help.keenetic.net/hc/ru/articles/214471405-Организация-туннеля-IPSec-VPN-между-двумя-интернет-центрами-Keenetic-Ultra-II-и-Giga-III "связка" никак не вяжется ни при каких "танцах с бубном" .... Фаза1 и Фаза2 настроены "один в один" , ключ PSK совпадает и проверялся 100раз , IKE v1 или v2 - безрезультатно ...... Посоветуте "таблетку" .... ибо все пропало ! в логе на Ultra II -> Apr 30 09:11:48ipsec08[IKE] received DPD vendor ID Apr 30 09:11:48ipsec08[IKE] received FRAGMENTATION vendor ID Apr 30 09:11:48ipsec08[IKE] received NAT-T (RFC 3947) vendor ID Apr 30 09:11:48ipsec08[IKE] received draft-ietf-ipsec-nat-t-ike-02\n vendor ID Apr 30 09:11:48ipsec08[IKE] GigaII-IP is initiating a Main Mode IKE_SA Apr 30 09:11:48ipsec08[CFG] received proposals: IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_768/# Apr 30 09:11:48ipsec08[CFG] configured proposals: IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_768/# Apr 30 09:11:48ipsec08[CFG] selected proposal: IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_768/# Apr 30 09:11:48ipsec08[IKE] sending DPD vendor ID Apr 30 09:11:48ipsec08[IKE] sending FRAGMENTATION vendor ID Apr 30 09:11:48ipsec08[IKE] sending NAT-T (RFC 3947) vendor ID Apr 30 09:11:48ipsec07[IKE] linked key for crypto map '(unnamed)' is not found, still searching Apr 30 09:11:48ipsec07[IKE] no shared key found for 'UltraII-IP'[UltraII-IP] - '(null)'[GigaII-IP] Apr 30 09:11:48ipsec07[IKE] no shared key found for UltraII-IP - GigaII-IP В web-интерфейсе GigaII при попытке редактирования пропадают адреса -> Дальше - еще больше ))) Создаем на Ultra II - Сервер IPsec Virtual IP Подключаемся с компа (MacOS) Apr 30 09:39:17ipsec13[IKE] received NAT-T (RFC 3947) vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike-08 vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike-07 vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike-06 vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike-05 vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike-04 vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike-03 vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike-02 vendor ID Apr 30 09:39:17ipsec13[IKE] received draft-ietf-ipsec-nat-t-ike-02\n vendor ID Apr 30 09:39:17ipsec13[IKE] received XAuth vendor ID Apr 30 09:39:17ipsec13[IKE] received Cisco Unity vendor ID Apr 30 09:39:17ipsec13[IKE] received FRAGMENTATION vendor ID Apr 30 09:39:17ipsec13[IKE] received DPD vendor ID Apr 30 09:39:17ipsec13[IKE] GigaII-IP is initiating a Main Mode IKE_SA Apr 30 09:39:17ipsec13[CFG] received proposals: IKE:AES_CBC=256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048/#, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#, IKE:AES_CBC=256/HMAC_MD5_96/PRF_HMAC_MD5/MODP_2048/#, IKE:AES_CBC=256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_2048/#, IKE:AES_CBC=256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1536/#, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1536/#, IKE:AES_CBC=256/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1536/#, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/#, IKE:AES_CBC=256/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024/#, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/#, IKE:AES_CBC=128/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024/#, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/#, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024/#, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/#, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024/# Apr 30 09:39:17ipsec13[CFG] configured proposals: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/# Apr 30 09:39:17ipsec13[CFG] selected proposal: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/# Apr 30 09:39:17ipsec13[IKE] sending XAuth vendor ID Apr 30 09:39:17ipsec13[IKE] sending DPD vendor ID Apr 30 09:39:17ipsec13[IKE] sending Cisco Unity vendor ID Apr 30 09:39:17ipsec13[IKE] sending FRAGMENTATION vendor ID Apr 30 09:39:17ipsec13[IKE] sending NAT-T (RFC 3947) vendor ID Apr 30 09:39:17ipsec14[IKE] remote host is behind NAT Apr 30 09:39:17ipsec14[IKE] linked key for crypto map '(unnamed)' is not found, still searching Apr 30 09:39:17ipsec14[IKE] no shared key found for 'mykeenetic.net'[UltraII-IP] - '(null)'[GigaII-IP] Apr 30 09:39:17ipsec14[IKE] no shared key found for ULtraII-IP - GigaII-IP И как теперь удаленно добираться в локальную сеть ? Заранее благодарен за помощь в решении описанных проблем ....

-

Если речь идет о edem, ott и т.д. - ДА там ссылка уже готовая.... В данном конкретном случае и в случае с acestream engine, для которого. тоже скриптик имеется, необходимо "формирование" плейлиста по шаблону под себя . Но это уже "разговор" из другой темы и не данного форума. Жму руку! p.s. Тут такое ... если пользователям сия инфа бесполезна .... УДАЛЮ ТЕМУ .... через недельку ! ОК? А вот если будут "Like"-и ... оставлю.

-

Есть огромная надежда что в скором времени стартанет и заработает сборка noxbit для MIPSel -> http://mytalks.ru/index.php?topic=6459.0 Описываю полный процес автоматизации использования noxbit движка на обычном бытовом роутере с Entware3x на борту... Кое что сам наваял, кое-что раньше успел создать Alex(c) для малинки и я "маленько" адаптировал opkg install crone lighttpd lighttpd-mod-alias lighttpd-mod-compress curl 1) crone - используем для выполнения скрипта "заливки" плейлиста из своего рабочего кабинета раз в сутки, чаще просто нету смысла, например каждые 5.00 утра (в contab - 01 5 * * * root /opt/bin/run-parts /opt/etc/cron.daily) ... В crone.daily создаем файлик noxbit_ttv права 755 ! #!/opt/bin/sh prefix="/opt" PATH=${prefix}/bin:${prefix}/sbin:/sbin:/bin:/usr/sbin:/usr/bin M3U_DIR="$prefix/home/ttv-list" NOX_M3U="$M3U_DIR/NoxLive-TTV.m3u" NOX_DIR="$prefix/tmp" NOX_FILE="$NOX_DIR/ttv-m3u/noxbit.m3u" NOX_FILE_GZ="$NOX_FILE.gz" ## Ссылка из вашего личного кабинета на "Скачать в виде полноценного статичного файла" ## В настройках плейлиста ОБЯЗАТЕЛЬНО поставить гапочку напротив "Категории каналов тегами #EXTGRP в m3u" NOX_LIST_URL="http://asproxy.net/n/blablablabla" ## IP Вашего роутера или устройства на котором установлен noxbit URL_IP="192.168.1.1" STAT_OLD= if [ -z "$NOX_LIST_URL" ]; then echo "Error! Unknown playlist address Noxbit." exit fi mkdir -p $NOX_DIR/ttv-m3u if [ -f "$NOX_FILE_GZ" ]; then STAT_OLD=`stat $NOX_FILE_GZ | grep 'Modify:'` fi curl -s --connect-timeout 5 --max-time 20 -R -z "$NOX_FILE_GZ"-o "$NOX_FILE_GZ" -H "Accept-Encoding: gzip" "$NOX_LIST_URL" if [ ! -f "$NOX_FILE_GZ" ]; then echo "Error! Could not load Noxbit playlist." exit fi STAT_NEW=`stat $NOX_FILE_GZ | grep 'Modify:'` if [ "$STAT_OLD" == "$STAT_NEW" ]; then echo "Done! You already actual playlist." exit fi gunzip -c "$NOX_FILE_GZ" > "$NOX_FILE" mkdir -p $M3U_DIR echo '#EXTM3U url-tvg="http://1ttvapi.top/ttv.xmltv.xml.gz"' > $NOX_M3U cat $NOX_FILE | while read -r LINE ; do echo $LINE | grep '^#EXTINF' > /dev/null 2>&1 if [ $? -eq 0 ]; then CH_LOGO=`echo $LINE | awk '{print $2}' | sed 's/,.*//; s/tvg-logo=//; s/[ \t]*$//'` CH_NAME=`echo $LINE | awk -F\\, '{print $2}' | sed 's/(на модерации)//; s/^[ \t]*//; s/[ \t]*$//'` CH_CAT= CH_CID= continue fi echo $LINE | grep '^#EXTGRP' > /dev/null 2>&1 if [ $? -eq 0 ]; then CH_CAT=`echo $LINE | awk -F\\: '{print $2}' | sed 's/^[ \t]*//; s/[ \t]*$//'` CH_CID= continue fi echo $LINE | grep '^http' > /dev/null 2>&1 if [ $? -eq 0 ]; then CH_CID=`echo $LINE | awk -F\\= '{print $2}' | sed 's/^[ \t]*//; s/[ \t]*$//'` fi if [ -n "$CH_LOGO" -a -n "$CH_NAME" -a -n "$CH_CAT" -a -n "$CH_CID" ]; then echo "#EXTINF:-1 group-title=\"$CH_CAT\" tvg-name=\"$CH_NAME\" tvg-logo=$CH_LOGO,$CH_NAME" >> $NOX_M3U echo "http://${URL_IP}:6689/stream?cid=${CH_CID}" >> $NOX_M3U CH_LOGO= CH_NAME= CH_CAT= CH_CID= fi done rm -rf $NOX_FILE echo "Done! Playlist created." exit Итог "сей песни" плейлист в формате m3u со всякими "плюшками" в /opt/home/ttv-list/NoxLive-TTV.m3u В скрипте есть поддержка хедеров If-Modified-Since и Last-Modified , которые пока что не поддерживаются для ссылки на плейлист noxbit в личном кабинете TTV.... И это в корне НЕВЕРНО, думаю что соответствующий департамент по "шурику" подправит.... чтобы не "задалбывать" скачивая одно и то же до "посинения" ... Просто уверен что многие поставят скачивание не раз в сутки .. а каждую минуту для надежности ))) и попадут в БАН ! .... А вот если добавить поддержку If-Modified-Since и Last-Modified .... то долбите дятлы ! ДЛОБИТЕ !!!! + Если соответствующий "департамент" поднатужится и все таки включит JSON формат для плейлистов noxbit , то в скрипте можно будет использовать утилитку jq и "разгребаться" будет за несколько секунд, а так "ковыряем" текстовый файл ... время обработки сек 30-40 .... 2) lighttpd - будем использовать как "маленький и шустрый" локальный вебсерверок для раздачи плейлиста всем устройствам домашней сети + можно соседу, дабы окупить затраты на электричество потребляемое роутером. Редактируем lighttpd.conf вот так (я постарался максимально прокомментировать по тексту конфига что для чего) #Перечисляем модули, которые будет пожгружать при старте lighttpd server.modules += ( "mod_compress", "mod_alias", ) #Документ рут по умолчанию server.document-root = "/opt/home/www" server.upload-dirs = ( "/opt/var/cache/lighttpd/compress/uploads" ) alias.url += ( "/playlist" => "/opt/home/ttv-list", ) #Описываем лог файл куда будут писаться ошибки server.errorlog = "/opt/var/log/lighttpd/error.log" #Файл для записи обработанных запросов mod_accesslog #accesslog.filename = "/opt/var/log/lighttpd/access.log" #accesslog.format = "%h %u %t \"%r\" %>s %b \"%{Referer}i\" \"%{User-Agent}i\"" #PID файл server.pid-file = "/opt/var/run/lighttpd.pid" #Пользователь и группа от имени которых работает lightttpd #server.username = "http" #server.groupname = "www-data" #Метод обработки запросов #server.event-handler = "freebsd-kqueue" #Имена файлов, которые будут отдаваться по умолчанию, если имя файла не задано в запросе index-file.names = ( "index.php", "index.html", "index.htm", "default.htm", "index.lighttpd.html" ) #Расширения файлов которые надо отдавать на обработку FastCGI процессам #static-file.exclude-extensions = ( ".php", ".pl", ".fcgi" ) #Запрещенные для отдачи имена файлов mod_access #url.access-deny = ( "~", ".inc" ) # mod_compres compress.cache-dir = "/opt/var/cache/lighttpd/compress/" compress.allowed-encodings = ("bzip2", "gzip", "deflate") compress.filetype = ("application/javascript", "audio/mpegurl", "text/css", "text/html", "text/plain" ) ### Options that are useful but not always necessary: #server.chroot = "/" #Принимаем запросы на заданном порту server.port = 81 #IP адрес на котором принимаем запросы server.bind = "192.168.1.1" #Идентификатор сервера server.tag = "lighttpd" #server.errorlog-use-syslog = "enable" #server.network-backend = "write" ### Use IPv6 if available #include_shell "/opt/share/lighttpd/use-ipv6.pl" dir-listing.encoding = "utf-8" server.dir-listing = "enable" include "/opt/etc/lighttpd/mime.conf" include_shell "cat /opt/etc/lighttpd/conf.d/*.conf" Тут кое-что "выключено"-заREMлено... если Вам надо снимите '#' нужных вам "фичах" Итог "сей песни" ... работающий web-серверок который по ссылке http://192.168.1.1:81/playlist/NoxLive-TTV.m3u будет отдавать вам плейлист для всех ваших девайсов дома Поскольку в lighttpd я включил поддержку компресии ... то в crone.daily нужно добавить еще один скриптик, который будет подчищать за lighttpd . В crone.daily создаем файлик lighttpd_clean права 755! #!/opt/bin/sh prefix="/opt" PATH=${prefix}/bin:${prefix}/sbin:/sbin:/bin:/usr/sbin:/usr/bin cache=/opt/var/cache/lighttpd if test -d "$cache/compress"; then find $cache/compress -depth -type f -atime +0 -print0 | xargs -0 -r rm fi if test -d "$cache/uploads"; then find $cache/uploads -depth -type f -atime +0 -print0 | xargs -0 -r rm fi Перегружаем роутер ... ну или стартуем "руцями" crone и lighttpd и наслаждаемся ::) При желании lighttpd.conf можно дополнить и "припудрить" паролированием доступа, геолокацией, и т.д. как говориться книга Вам в помощь -> https://redmine.lighttpd.net/projects/lighttpd p.s. Дання "лабораторка" тестировалась и прекрасно фунциклирует на Zyxel Keenetic Ultra II c Entware3x .... Критику и дополнения - ПРИЕМЛЮ )

-

Установил , добавляю правило iptables -A INPUT -i _NDM_INPUT -m psd --psd-weight-threshold 15 --psd-hi-ports-weight 3 -j DROP В результате iptables -A INPUT -i _NDM_INPUT -m psd --psd-weight-threshold 15 --psd-hi-ports-weight 3 -j DROP iptables v1.4.21: Couldn't load match `psd':No such file or directory Скорее всего я туплю? или неверно интерпретирую ? p.s. https://www.netfilter.org/documentation/HOWTO/netfilter-extensions-HOWTO-3.html источник "знаний" ...

-

Понимаю что приведенный ниже лог никакого отношения к nmap-ерам не имеет отношения ... но тем не менее вот таких "красавчиков" + nmap-еров пруд пруди..... эх ну не хватает еще xtables-addon чтоб "давить гнид" и "завешивать" им запрсы минут на 20-30 .... И этот "черносливчик" туда же ... вслед за специалистами из CN и US .... { "ip": "41.142.242.99", "country_code": "MA", "country": "Morocco", "country_rus": "Марокко", "region": "Tanger-tetouan", "region_rus": "Танжер-Тетуан", "city": "Derdara", "latitude": "35.11041", "longitude": "-5.29015", "zip_code": "91042", "time_zone": "+00:00" } 41.142.242.99 - - [17/Feb/2017:21:31:32 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:32 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/dbadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:32 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/sqlmanager/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:32 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/mysqlmanager/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:32 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpmyadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:32 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpMyadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:33 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpMyAdmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:33 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpmyAdmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:33 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpmyadmin2/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:33 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpmyadmin3/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:33 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpmyadmin4/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:34 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/2phpmyadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:34 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpmy/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:34 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phppma/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:34 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/myadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:34 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/shopdb/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:35 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/MyAdmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:35 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/program/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:35 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/PMA/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:35 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/dbadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:35 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/pma/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:36 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:36 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:36 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:36 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/database/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:36 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/phpmyadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:37 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/phpMyAdmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:37 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sqlmanager/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:37 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysqlmanager/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:37 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/php-myadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:37 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpmy-admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:37 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysqladmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:38 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql-admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:38 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/admin/phpmyadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:38 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/admin/phpMyAdmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:38 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/admin/sysadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:38 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/admin/sqladmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:39 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/admin/db/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:39 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/admin/web/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:39 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/admin/pMA/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:39 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/pma/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:39 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/db/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:39 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/web/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:40 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/mysql/pMA/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:40 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/phpmanager/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:40 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/php-myadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:40 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/phpmy-admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:40 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/sql/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:41 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/myadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:41 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/webadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:41 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/sqlweb/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:41 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/websql/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:41 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/webdb/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:41 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/sqladmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:42 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/sql-admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:42 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/phpmyadmin2/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:42 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/phpMyAdmin2/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:42 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/sql/phpMyAdmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:42 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/myadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:43 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/webadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:43 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/dbweb/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:43 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/websql/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:43 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/webdb/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:43 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/dbadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:44 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/db-admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:44 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/phpmyadmin3/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:44 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/phpMyAdmin3/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:44 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/db/phpMyAdmin-3/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:44 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/administrator/phpmyadmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:44 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/administrator/phpMyAdmin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:45 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/administrator/db/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:45 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/administrator/web/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:45 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/administrator/pma/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:45 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/administrator/PMA/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:45 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/administrator/admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:46 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpMyAdmin2/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:46 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpMyAdmin3/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:46 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpMyAdmin4/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:46 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpMyAdmin-3/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:46 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/php-my-admin/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:47 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/PMA2012/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:47 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/pma2012/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:47 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/PMA2011/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:47 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/pma2011/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-" 41.142.242.99 - - [17/Feb/2017:21:31:47 +0200] 444 "HEAD http://ххх.xxx.xxx.xxx:80/phpmanager/ HTTP/1.1" 0 "-" "Mozilla/5.0 Jorgee" "-"

-

Подозреваю что Вами тщательно "проштудирована" матчасть , а именно @Linux advanced routing & Traffic Control ... Особенно в части расчетов ratemask . Я же написал "во первых строках письма" что приемлю любую конструктивную критику и "добавки" в рецепт. Поправьте или внесите аргументированные изменения в предложенную схему. Думаю все будут только благодарны. p.s. А по поводу предыдущего сообщения с расчетом ratemask = 2^3+2^4+2^11+2^12, то да по умолчанию в /proc/sys/net/ipv4 значение 6168 (001100000011000) что, таки да, соответствует наложению ограничений на ICMP == 3, 4, 11 и 12 и icmp_ratelimit = 1000 , что означает что максимальная частота генерации ICMP пакетов с типом , указанных в icmp_ratemask , не чаще 1 посылки в 10сек ... Я верно интерпретирую ?

-

Ну однозначно не отрицаю что "за нас уже подумали" ...... А процент попадания можно и самому "подразвлечься". Для примера ... переносим вебмордочку зверька например на 8080. 80 - пробрасываем куда-нить на локалочку и там аккуратненько логгируем все попытки ... с приведенными правилами и без них (сутки двое) ... потом сравниваем.... Количество "ломящихся" с CN, US и RU будет более чем достаточно для "чистоты" эксперимента и сопоставления.

-

Ах да ... еще можно сделать вот такую "гадость" , как добавку к выше опубликованному ... тут каждый решает сам для себя и правит правила "под себя" .... Пример : ## Любой пакет идущий на не 80 или 8080 порт блокируется с ip адресом, отправившим его, на 120 секунд, ## тем самым предотвращается сканирование портов iptables -A INPUT -i _NDM_INPUT -m recent --rcheck --seconds 120 --name FUCKOFF -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp -m multiport ! --dports 8080,80 -m recent --set --name FUCKOFF -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --syn --dport 8080 -j ACCEPT iptables -A INPUT -i _NDM_INPUT -p tcp --syn --dport 80 -j ACCEPT Но тут надо ВНИМАТЕЛЬНО ... ибо если если у Вас открыты какие-то порты кроме 80 или 8080 то надо "ПРАВИТЬ ПОД СЕБЯ" ! p.s. И не забываем о чудной функции UPnP ... которая позволяет создавать разрешающие правила по "требованию" .... чтоб часом не залочить

-

Насмотревшись логов своего Keenetic Ultra II и страдая легкой формой "паранойи", решил поделится своими фантазиями на тему использования iptables для усложнения жизни "сканерастов" (любителей утилиты nmap). 1) Создаем в /opt/etc/netfilter.d/ файлик , например, 001filter-rules.sh следующего содержания #!/bin/sh [ "$table" != "filter" ] && exit 0 ## Сбрасываем адреса изолированных сетей в публичной сети iptables -A INPUT -i _NDM_INPUT -s 192.168.0.0/16 -j DROP iptables -A INPUT -i _NDM_INPUT -s 10.0.0.0/8 -j DROP iptables -A INPUT -i _NDM_INPUT -s 172.16.0.0/12 -j DROP iptables -A INPUT -i _NDM_INPUT -s 240.0.0.0/5 -j DROP iptables -A INPUT -i _NDM_INPUT -s 127.0.0.0/8 -j DROP ## Запрещаем/разрешаем ICMP запросы: ## 0 — echo reply (echo-ответ, пинг) ## 3 — destination unreachable (адресат недосягаем) ## 4 — source quench (подавление источника, просьба посылать пакеты медленнее) ## 5 — redirect (редирект) ## 8 — echo request (echo-запрос, пинг) ## 9 — router advertisement (объявление маршрутизатора) ## 10 — router solicitation (ходатайство маршрутизатора) ## 11 — time-to-live exceeded (истечение срока жизни пакета) ## 12 — IP header bad (неправильный IPзаголовок пакета) ## 13 — timestamp request (запрос значения счетчика времени) ## 14 — timestamp reply (ответ на запрос значения счетчика времени) ## 15 — information request (запрос информации) ## 16 — information reply (ответ на запрос информации) ## 17 — address mask request (запрос маски сети) ## 18 — address mask reply (ответ на запрос маски сети) iptables -A INPUT -p icmp -m icmp --icmp-type 3 -j ACCEPT iptables -A INPUT -p icmp -m icmp --icmp-type 8 -m limit --limit 1/second -j ACCEPT iptables -A INPUT -p icmp -m icmp --icmp-type 11 -j ACCEPT iptables -A INPUT -p icmp -m icmp --icmp-type 12 -j ACCEPT iptables -A OUTPUT -p icmp -m icmp --icmp-type 0 -j ACCEPT iptables -A OUTPUT -p icmp -m icmp --icmp-type 3 -j ACCEPT iptables -A OUTPUT -p icmp -m icmp --icmp-type 4 -j ACCEPT iptables -A OUTPUT -p icmp -m icmp --icmp-type 11 -j ACCEPT iptables -A OUTPUT -p icmp -m icmp --icmp-type 12 -j ACCEPT ## Защищаемся от SMURF-аттак iptables -A INPUT -p icmp -m icmp --icmp-type 17 -j DROP iptables -A INPUT -p icmp -m icmp --icmp-type 13 -j DROP ## Блокируем новые пакеты, которые не имеют флага SYN iptables -A INPUT -i _NDM_INPUT -p tcp ! --syn -m conntrack --ctstate NEW -j DROP ## Блокируем фрагментированные пакеты iptables -A INPUT -i _NDM_INPUT -f -j DROP ## Блокируем пакеты с неверными TCP флагами iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG NONE -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags FIN,SYN FIN,SYN -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags SYN,RST SYN,RST -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags SYN,FIN SYN,FIN -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags FIN,RST FIN,RST -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags FIN,ACK FIN -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags ACK,URG URG -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags ACK,FIN FIN -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags ACK,PSH PSH -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags ALL ALL -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags ALL NONE -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags ALL FIN,PSH,URG -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags ALL SYN,FIN,PSH,URG -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --tcp-flags ALL SYN,RST,ACK,FIN,URG -j DROP ##FINGERPRINTING для самоуспокоения iptables -A INPUT -i _NDM_INPUT -p tcp --dport 0 -j DROP iptables -A INPUT -i _NDM_INPUT -p udp --dport 0 -j DROP iptables -A INPUT -i _NDM_INPUT -p tcp --sport 0 -j DROP iptables -A INPUT -i _NDM_INPUT -p udp --sport 0 -j DROP 2) даем права 755 для /opt/etc/netfilter.d/001filter-rules.sh chmod 755 /opt/etc/netfilter.d/001filter-rules.sh 3) Перегружаем "зверька" ..... 4) Спим более-менее спокойно ... но... помним , что "враг" не дремлет p.s. Please Ногами не пинать. Критику приемлю. Добавки в "рецепт" приветствуются p.s.s. Полезные ресурсы по теме - http://explainshell.com/explain?cmd=iptables+-A+INPUT+-m+state+--state+!+ESTABLISHED%2CRELATED+-j+ACCEPT + https://www.opennet.ru/docs/RUS/iptables/#TRAVERSINGOFTABLES