MercuryV

Участники форума-

Постов

113 -

Зарегистрирован

-

Посещение

-

Победитель дней

1

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент MercuryV

-

Можно попробовать, но без гарантий. Подгрузить модуль ядра xt_hl.ko - он есть в комплекте, а потом добавить правило iptables, что будет отбрасывать все пакеты с конкретного клиента, где TTL меньше указанного. Например, если клиент на Android, то TTL < 64. Примерно так: iptables -t mangle -A PREROUTING -i br0 -s 192.168.XXX.YYY -m ttl --ttl-lt 64 -j DROP Будет работать до тех пор, пока пользователь на клиенте не догадается завысить TTL.

-

-

должен и работает [I] Jan 27 22:53:57 kernel: usb 2-1.1: New USB device found, idVendor=0bda, idProduct=8156 [I] Jan 27 22:53:57 kernel: usb 2-1.1: New USB device strings: Mfr=1, Product=2, SerialNumber=6 [I] Jan 27 22:53:57 kernel: usb 2-1.1: Product: USB 10/100/1G/2.5G LAN [I] Jan 27 22:53:57 kernel: usb 2-1.1: Manufacturer: Realtek [I] Jan 27 22:53:57 kernel: usb 2-1.1: SerialNumber: 001000001 [I] Jan 27 22:53:57 kernel: usb 2-1.1: reset SuperSpeed USB device number 5 using xhci-mtk [I] Jan 27 22:53:57 kernel: r8152 2-1.1:1.0: load rtl8156b-2 v1 04/15/21 successfully [I] Jan 27 22:53:57 kernel: r8152 2-1.1:1.0 eth0: v1.12.11 [I] Jan 27 22:53:57 kernel: r8152 2-1.1:1.0 eth0: chip rev 14 [I] Jan 27 22:53:57 ndm: Network::Interface::Usb: "RealtekEthernet0": interface "RealtekEthernet0" is plugged (port 1).

-

Например, у "сервера" (кинетика) будет адрес 10.26.26.1/24, а у пиров: 1) 10.26.26.2/32 2) 10.26.26.3/32 etc Если в конфиге любого пира на его стороне укажете в разрешенных 0.0.0.0/0 - то ему будет доступен весь интернет через кинетик, после включения NAT и прочего, что описано в документации. Работать всё это будет со многими пирами одновременно без проблем.

-

Не понимаете. Adguard Home - это специализированный DNS + DHCP сервер. Со всеми вытекающими.

-

# ldd /opt/sbin/dnsmasq linux-vdso.so.1 (0x7773c000) libnetfilter_conntrack.so.3 => /opt/lib/libnetfilter_conntrack.so.3 (0x776e0000) libnfnetlink.so.0 => /opt/lib/libnfnetlink.so.0 (0x776ca000) libpcre.so.1 => /opt/lib/libpcre.so.1 (0x77646000) libgcc_s.so.1 => /opt/lib/libgcc_s.so.1 (0x77620000) libc.so.6 => /opt/lib/libc.so.6 (0x7748d000) libmnl.so.0 => /opt/lib/libmnl.so.0 (0x77479000) /opt/lib/ld.so.1 (0x7770a000)

-

Опробовал патчи от lixingcong, вроде бы работает как надо и с server и с ipset. Правда пробовал не на 2.86, а на 2.87test4, но это не принципиально. В вашу инструкцию возможно стоит добавить про необходимость установки libpcre на роутере, если бинарник подменять предлагается, а не пакет ставить.

-

или через --force-downgrade opkg считает, что у бета-версии номер выше, чем у релиза

-

Всегда есть вариант разрешить компу просыпаться от любого обращения к сетевухе, а не только при magic packet. Так давно умеют карты Intel, современные Realtek тоже. Настраивается в свойствах адаптера. Либо в закладке "Управление электропитанием", либо в закладке "Дополнительно". Тогда при обращении по RDP извне комп начнёт просыпаться. Минус - не только в этом случае, а при любых шевелениях в его сторону.

-

См. пакет wireguard-tools в Entware.

-

На 3.5.2 заработало.

-

Аналогичная проблема на 3.5.1. Но похоже дело не в приложении, а в том, что роутер к облачной службе не может подключиться. В логе coalagent пишет failed to send auth request.

-

Имхо, так логично и правильно.

-

AdGuard Home занимает CPU обычно во время обновления фильтров, затем успокаивается.

-

Если бы это было настолько важно, как описываете, давно бы запустили нужное число туннелей при помощи Entware,

-

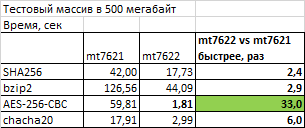

Не помню уже. AES-CTR eip93 тоже умеет? Или только CBC и ECB ?

-

Т.е. для поддерживаемых шифров будет профит не только с IPsec ?