Drafted

Участники форума-

Постов

37 -

Зарегистрирован

-

Посещение

-

Победитель дней

1

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Drafted

-

Сейчас статические DNS записи добавляются только через cli: ip host DOMAIN IP_ADDR А чтобы посмотреть список уже добавленных записей надо либо качать startup-config.txt и искать их в нем, либо высматривать их в выводе show dns-proxy в длинной строке, среди множества другой информации. Просьба: сделать редактирование записей через интерфейс, например в разделе Интернет-фильтры -> Статические записи. Это кстати даст возможность блокировать доступ к определенным сайтам прямо из UI. Вроде тут часто просят этот функционал.

- 1 ответ

-

- 4

-

-

Тоже столкнулся с этим на новом Racer KN-4010. Флеша в 128 Мб должно быть достаточно, а opkg никак не поставить из-за отсутствия компонента "Модули ядра для поддержки файловых систем" в прошивке. Пожалуйста, включите его в прошивку для 4010 🙏

-

Спасибо! Вроде теперь все ок!

-

-

-

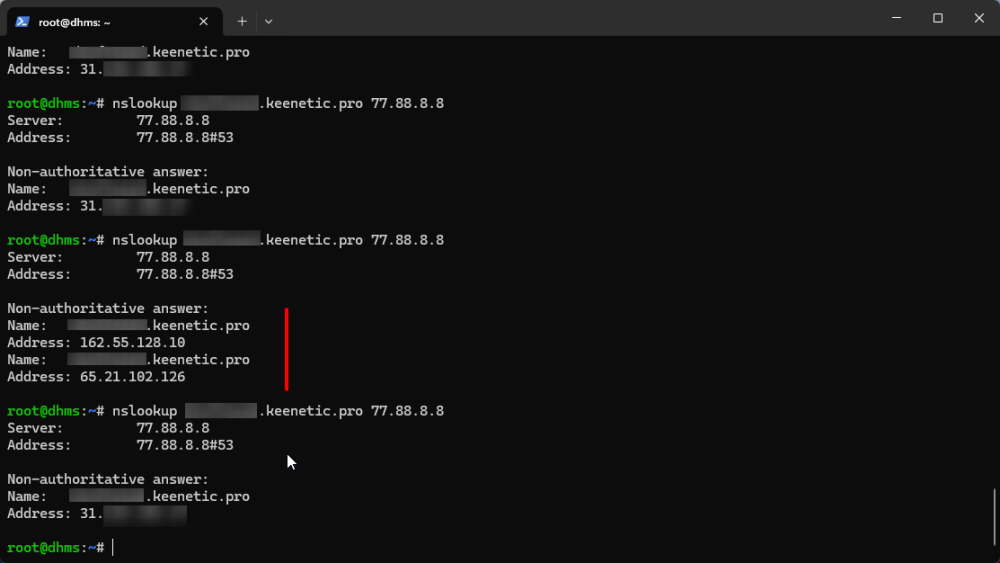

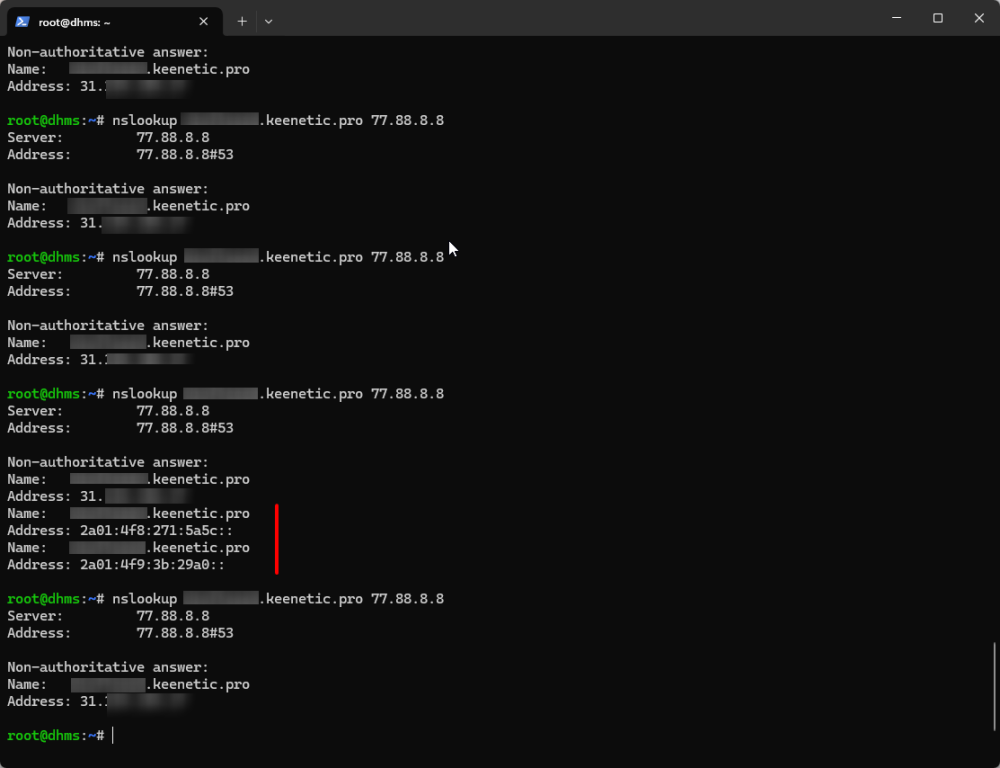

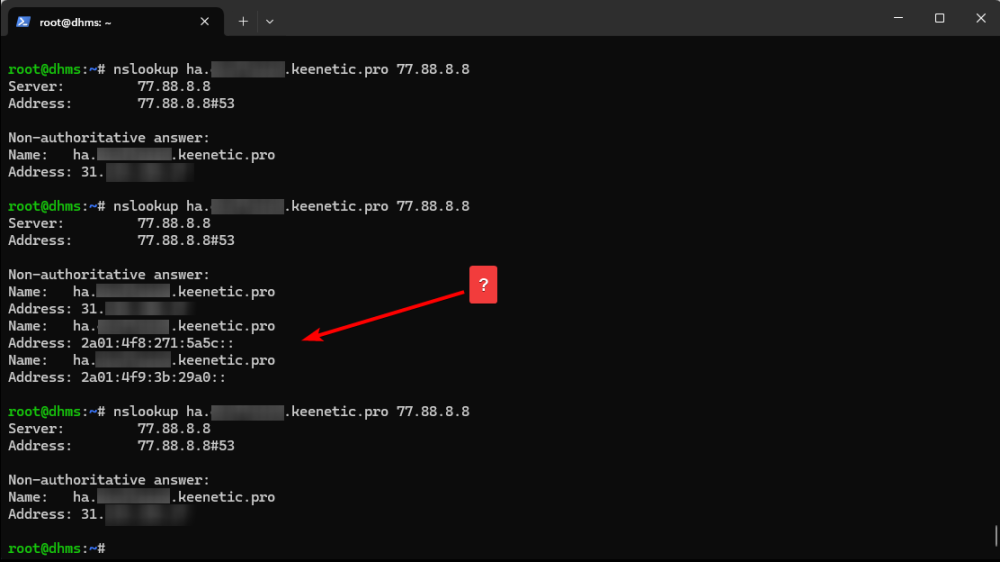

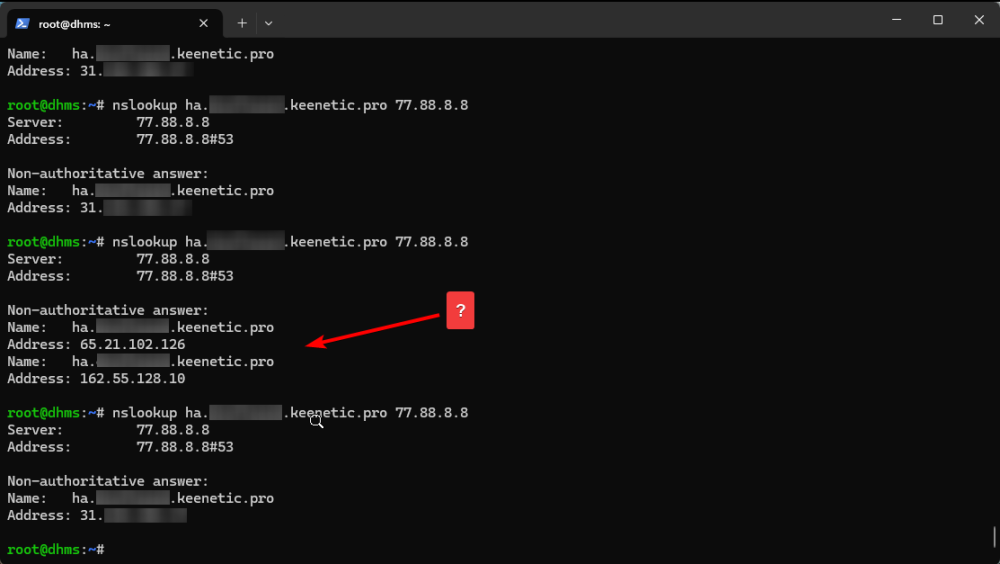

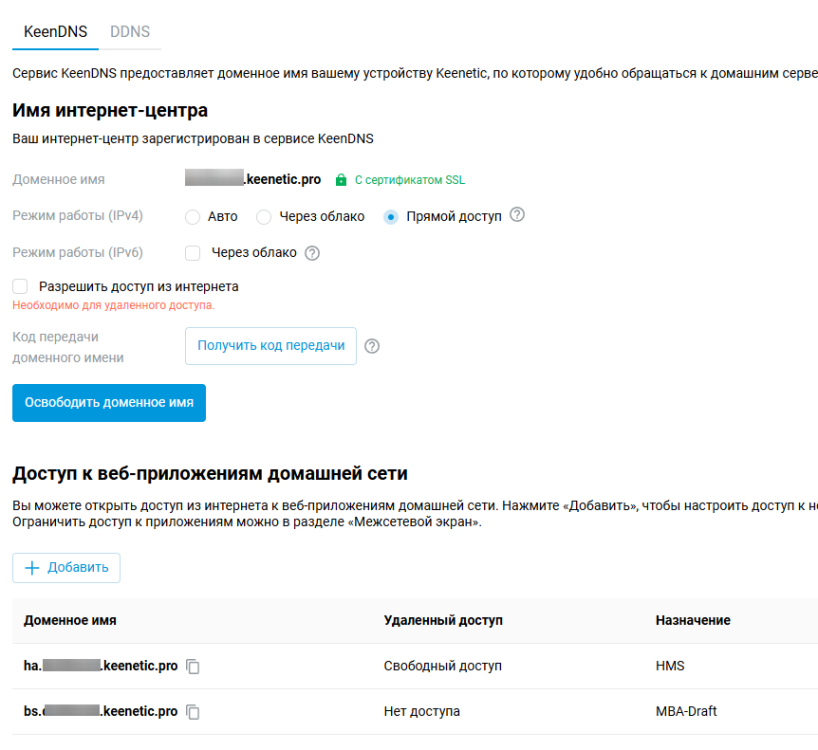

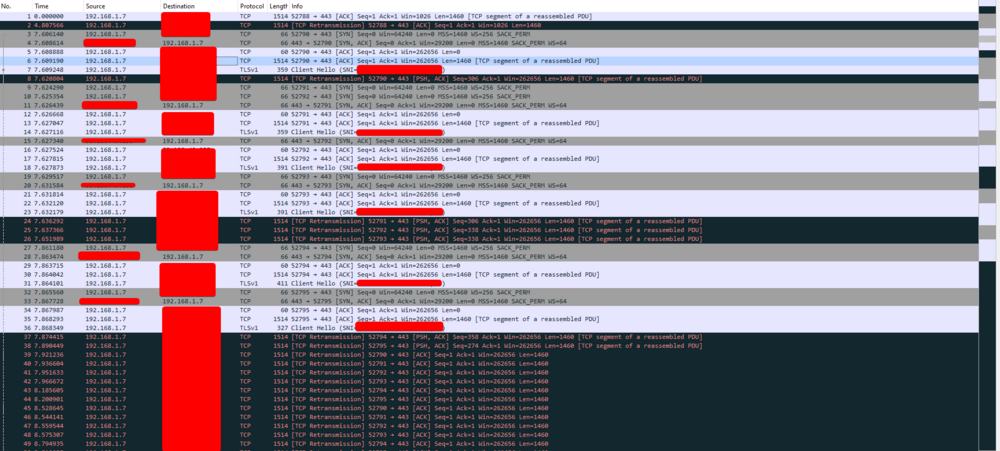

Если резолвить KeenDNS домен (xxxxx.keenetic.pro) через Яндекс (77.88.8.8) или Quad9 (9.9.9.9), то 1-2 ответа из 10-20 может содержать неожиданные AAAA записи, указывающие на хосты 2a01:4f8:271:5a5c:: и 2a01:4f9:3b:29a0::, которые не имеют отношения к моему устройству/провайдеру. Это приводит к ошибкам валидации сертификата, которые я описал в другом посте. Мой провайдер не предоставляет IPv6 адреса. IPv6 в KeeneticOS отключен. Режим работы KeenDNS IPv4: прямой, статический внешний IP. KeenDNS IPv6 через облако выключен. Воспроизводится на 4 разных инстансах, на актуальных прошивках. Везде домены в зоне keenetic.pro. При резолвинге через 1.1.1.1 и 8.8.8.8 проблему поймать не удалось - вероятно из-за кеширования CF/Google. Кроме этого, один раз удалось поймать и некорректные IPv4 записи (см. скрин). На всякий случай уточню, что в момент тестирования никаких настройки в роутере не менялись.

-

Ошибка верификации сертификата x509 при использовании KeenDNS

Drafted опубликовал вопрос в Обмен опытом

Примерно после нового года начались проблемы с запросами из Умного Дома Яндекса в локальный Home Assistant за KeenDNS (тип подключения: прямое). Некоторые POST запросы не доходят до HA, терминируясь на роутере. Никаких ошибок в журнале/дебаг-журнале Кинетика не увидел. Со стороны Яндекса ошибка следующая: tls: failed to verify certificate: x509: certificate is valid for *.keenetic.pro, keenetic.pro, not ha.XXXXXXX.keenetic.pro Частота проявления: 1-2 из 10. Воспроизводится на 4 разных инстансах, на 4 разных провайдерах. Версия KeeneticOS: 4.2.6.1 (latest) -

Да, все верно. Удалять нужно вручную, либо ребутить роутер. Надо посмотреть есть ли хук на удаление записей из интернет-фильтра, чтобы чистить таблицу автоматически. Здесь не подскажу - не использую. По логике делается это так: Дублируете скрипт запуска S56dnsmasq в /opt/etc/init.d/ и указываете в параметрах запуска через ключ -conf-file другой конфиг (например: /opt/etc/dnsmasq2.conf), в котором прописан новый pid-file (например /var/run/opt-dnsmasq2.pid), другой порт (например, 5301) и другой ipset (например bypass2). Далее дублируете и изменяете скрипт запуска /opt/etc/init.d/S52ipset-bypass и все хуки в /opt/etc/ndm/netfilter.d/ под новый ipset.

-

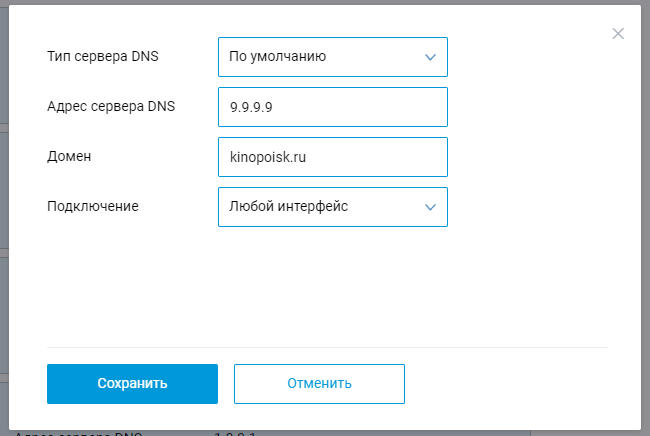

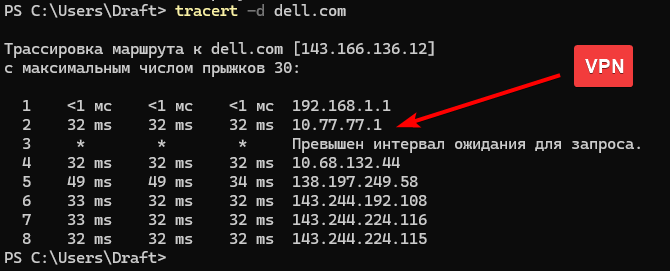

Вероятно кинопоиск сидит на том же CDN/IP что и гуглвидео, поэтому так. Можете попробовать добавить в Интернет-фильтр kinopoisk.ru с альтернативным вышестоящим DNS, например 9.9.9.9, чтобы его резолвило на другие адреса: В моей инструкции параметра DNS нет в bypass.conf. Указывать вышестоящий DNS нужно в dnsmasq.conf, параметр server. Пример: user=nobody pid-file=/var/run/opt-dnsmasq.pid port=5300 min-port=4096 cache-size=1536 bogus-priv no-negcache no-resolv no-poll no-hosts clear-on-reload server=127.0.0.1#40500 ipset=/#/bypass

-

@Александр Рыжов можно Вас попросить добавить ссылку на мой способ через dnsmasq в шапку темы? Что-то тут все очень сильно оживилось и мой пост уже где-то в середине темы.

-

Так в этом то и цимус способов из этой темы, что можно указывать корневые домены (например: 1e100.net) и все поддомены (типа hem09s02-in-f14.1e100.net) подтянутся автоматом.

-

Просто удаляете хост и полностью перезагружаете роутер. Значит где-то остался, либо другой домен резолвится на те же IP адреса.

-

Что значит несколько DNS адресов? Upstream DNS server? Или Вы хотите сделать отдельный резолвер с другой таблицей для заворачивания в другой тоннель?

-

Большое спасибо за подсказку! Теперь понятно откуда ноги Race Condition растут в обоих решениях при старте. Обновил инструкцию с решением через dnsmasq.

-

Подтверждаю проблему. Версия Chrome 124. В iOS Safari (17.4.1) и Firefox 123 (Win) все ок. Проблема проявляется только при SSL подключении, по HTTP все работает. Выключение TLS 1.3 hybridized Kyber support через флаги в Chrome вроде решает проблему.

-

Есть подозрение что сначала нужно указать роут таблицы через нужный интерфейс, и только потом работать с ipset. По правде говоря я в этом не спец, может не прав. Но в любом случае перезапуск dnsmasq после поднятия интерфейса и добавления роута помогает всегда. Из 10 рестартов устройства все 10 успешные.

-

В /opt/etc/ndm/ifstatechanged.d/010-bypass-table.sh строчку внизу на рестарт dnsmasq не забыли добавить? #!/bin/sh . /opt/etc/bypass.conf [ "$1" == "hook" ] || exit 0 [ "$system_name" == "$VPN_NAME" ] || exit 0 [ ! -z "$(ipset --quiet list bypass)" ] || exit 0 [ "${connected}-${link}-${up}" == "yes-up-up" ] || exit 0 if [ -z "$(ip route list table 1001)" ]; then ip route add default dev $system_name table 1001 fi . /opt/etc/init.d/S56dnsmasq restart