-

Постов

1 784 -

Зарегистрирован

-

Посещение

-

Победитель дней

28

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент hellonow

-

@romant для KN-3010 если только через RCI, выше пример приводили

-

@AlterII Доступ в веб-интерфейс клиента можно организовать при помощи домена 4го уровня - https://help.keenetic.com/hc/ru/articles/360000563719Настройка домена:Настройка клиента по умолчанию:Если нужен доступ с телефона, через Remote, то тогда настройка следующая:Remote - https://play.google.com/store/apps/details?id=me.fengmlo.qbRemoteFree

-

Там была другая проблема с модулем, не с сегментацией SIGSEGV to tsmb-server.

-

@Василий Серок Создайте отдельную точку доступа (сегмент) 5 ГГц с отключенными стандартами IEEE 802.11k, 802.11r и 802.11v. Mecool не умеют с ними работать.

-

@keenet07 установите один из фильтров - компонент, например AdguardDNS. После команда будет доступна. (config)> dns-proxy https - manage DNS over HTTPS settings intercept - manage DNS requests interception max-ttl - set maximum TTL for DNS proxy cached entries proceed - set DNS proxy proceed rebind-protect - tune DNS rebind protection srr-reset - set DNS proxy send-response rating reset time tls - manage DNS over TLS settings

-

@Delorean почти одинаковые, но KN-3010 можно оставить для Mesh 👍 Индекс модели - KN-1910 Процессор - MediaTek MT7621AT (MIPS1004Kc) @ 880 MHz, 2 cores / 4 threads Оперативная память - Winbond W631GG6MB-12 128 Мбайт (DDR3-1600), Winbond W631GG6MB-11 Flash-память - Macronix MX30LF1G18AC-TI 128 Мбайт (Dual Boot, SPI-NAND) Wi-Fi 2,4 + 5 ГГц - Да Класс Wi-Fi - MediaTek MT7615DN - 2x 2T2R 2.4/5GHz (400+867Mbps), AC1300 Антенны - 4x 5dBi Порты - 5x GE (10/100/1000) Индекс модели - KN-3010 Процессор - MediaTek MT7621DAT (MIPS1004Kc) 880 MHz, 2 cores / 4 threads Оперативная память - MediaTek MT7621DAT 128 Мбайт (DDR3-1200) Flash-память - Winbond 25Q256JVFQ 32 Мбайт (Dual Boot, SPI-NAND) Wi-Fi 2,4 + 5 ГГц - Да Класс Wi-Fi - MediaTek MT7603EN 2T2R/2.4GHz + MediaTek MT7613BEN 2T2R/5GHz (300+867Mbps), AC1200 Антенны - 4x 5dBi Порты Ethernet - 5x GE (10/100/1000)

-

@r13 пока доступно в EN версиях CLI документации http://docs.help.keenetic.com/cli/3.1/en/cli_manual_kn-1010.pdf

-

@Аркадий на будущее, чтобы не гадать - поднимаете OPKG Entware, далее заходим в shell и вводим: / # netstat -tpln | grep nginxtcp 0 0 172.16.80.2:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 172.16.82.2:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 10.130.0.210:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.8.100:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.4.67:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.233.12:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 127.0.0.1:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.12.1:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 10.1.30.1:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 78.47.125.180:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.11.1:777 0.0.0.0:* LISTEN 868/nginxtcp 0 0 127.0.0.1:79 0.0.0.0:* LISTEN 868/nginxtcp 0 0 78.47.125.180:8081 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.8.100:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.233.12:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.4.67:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 172.16.80.2:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 172.16.82.2:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 10.130.0.210:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 127.0.0.1:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.12.1:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 10.1.30.1:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 78.47.125.180:443 0.0.0.0:* LISTEN 868/nginxtcp 0 0 192.168.11.1:443 0.0.0.0:* LISTEN 868/nginx В поддержке вам дали пример. Как видим никто не слушает TCP\80 порт управления NGINX. А с провайдером да, повезло, некоторые считают небезопасным работать с TCP\22\23\80 внутри сети, отсюда и может возникнуть вопрос по поводу дропов на TCP\80.

-

@Goblin без проблем, можно сделать и так.

-

@hc4 пример добавления сервера в CLI:

-

@rustrict спасибо! ip ssh cipher - пока описан не будет, так как возможны правки в выводе команды. ed25519 - будет описан. whoami - для внутреннего использования, скрытая команда и описана не будет. https://github.com/Entware/Entware - линк будет обновлен.

-

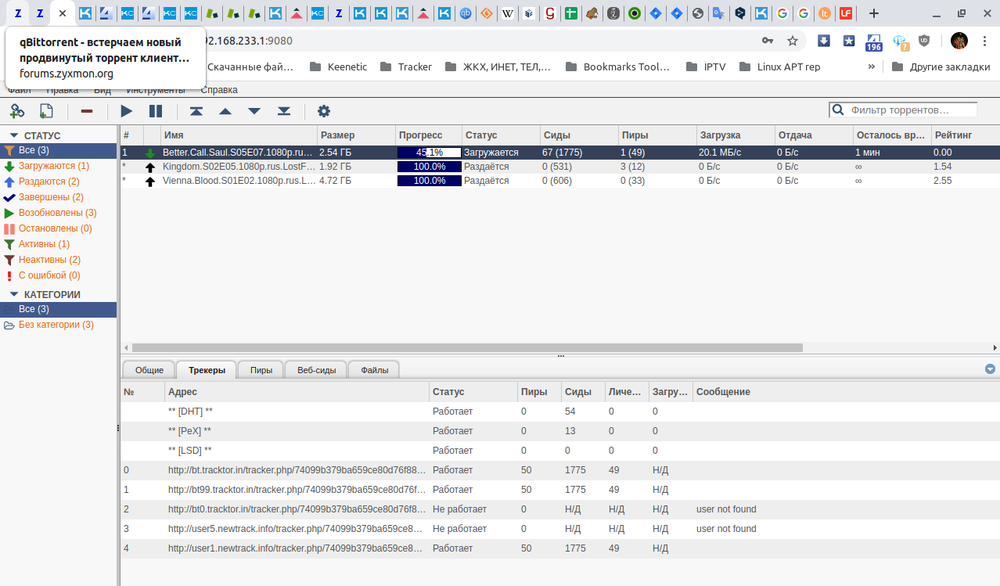

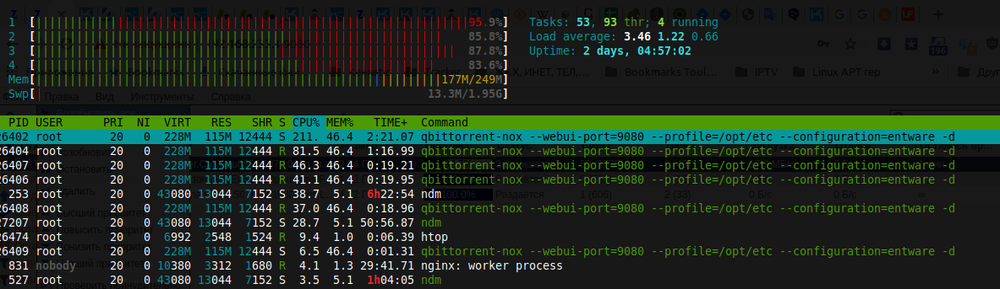

Клиент великолепен, показал хорошие скорости на KN-1810 | KeeneticOS 3.4: CPU все в полку, использует все потоки, но при этом система живет, с учетом записи файла в раздел с EXT4 + swap до 2 Гбайт: Добавили статью в базу знаний по установке и настройке клиента - https://help.keenetic.com/hc/ru/articles/360013045839 Отдельное спасибо @zyxmon, @Александр Рыжов за поддержку актуальности пакета в Entware.

-

@alexpebody ТП как раз Вам и предложила правильный (а не чушь) вариант форвардинга TCP\445 (в рамках вашего кейса) на br0 и всячески указывала на небезопасный вариант использования подобного сетапа, делая акцент \ рекомендацию на использование VPN-туннелей. interface Bridge0 rename Home description "Home network" inherit GigabitEthernet0/Vlan1 include AccessPoint include AccessPoint_5G mac access-list type none security-level private ip address 100.0.0.1 255.255.255.0 ip dhcp client dns-routes ip dhcp client name-servers ip access-group _WEBADMIN_Bridge0 in igmp downstream up @bigpu ранее мы держали статью о доступе по протоколу SMB из вне, но из-за известных всем проблем с безопасностью SMBv1 было решено убрать из доступа.

-

Уже отвечал Вам в телеграм канале, продублирую. service cloud-control2 недоступен для общего использования, из-за статуса беты, команда не выводится в cli и является скрытой. мы обсудим с коллегами, что с этим сделать. спасибо.

- 2 ответа

-

- 1

-

-

@T@rkus вообще nextdns работает с форматами json и dnsm. Проверено.

-

@T@rkus https upstream https://dns.nextdns.io/xxx json

-

Чтобы не было путаницы, удалили данный пункт настройки из статьи. По умолчанию прошивочный SSH Dropbear слушает 22 порт, а Entware OPKG слушает 222 порт. Проверьте пароль - keenetic

-

Реализовано. Вопросы по подключению, инструкции - https://forum.keenetic.net/topic/7502-подключение-wireguard/?sortby=date

-

@Spectre какие конкретно линки не работают?

-

Обнаружили в некоторых документациях отсутствие кондишена 'hwnat' - будет исправлено в следующих версиях.

-

@rustrict а есть смысл? Данное расширение TLS выглядит как "костыль", который толком нигде не применяется на постоянной основе. Поэтому мы его не описываем в статье, нужен RFC для начала, как уточнил выше @Le ecureuil Подождем, когда его "включит" Mozilla, тогда можно будет упомянуть eSNI.

-

В cli manualправильно указано - Winbond W25Q128CSIG 8Mb SPI. Winbond W25Q128CSIG 16Mb SPI с учетом dual. Поэтому не "чушь", но стоит поправить.