r13

-

Постов

5 254 -

Зарегистрирован

-

Посещение

-

Победитель дней

66

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Сообщения, опубликованные r13

-

-

-

Только что, Кинетиковод сказал:

Ваш адрес пингуется. Может 80 порт в межсетевом экране закрыт?

Или адрес таки серый, ибо онлайм(РТ) шалит с нат все больше.

-

По виду все ок, а просто по этому ip можете зайти на роутер извне?

-

Отрезолвился в v6 адрес? Что-то не то 🤨

-

2 минуты назад, Xfda сказал:

убрал, всё по прежнему

а ip точно белый провайдер выдает? какой ip резолвится по вашему имени?

-

@vst добрый день.

Если запретить устройству доступ в интернет, то для него часто сбрасываться v6 соединения

В лог сыплются подобные сообщения:

[I] Jan 5 13:40:48 ndm: Netfilter::Util::Conntrack: flushed 1 IPv6 connections for [2a02:2168:8b6d:2800:6c7a:765b:9afd:5328]. [I] Jan 5 13:41:48 ndm: Netfilter::Util::Conntrack: flushed 2 IPv6 connections for [fe80::204:4bff:fe89:f449]. [I] Jan 5 13:41:48 ndm: Netfilter::Util::Conntrack: flushed 1 IPv6 connections for [2a02:2168:8b6d:2800:6c7a:765b:9afd:5328]. [I] Jan 5 13:42:18 ndm: Netfilter::Util::Conntrack: flushed 6 IPv6 connections for [fe80::204:4bff:fe89:f449]. [I] Jan 5 13:42:18 ndm: Netfilter::Util::Conntrack: flushed 1 IPv6 connections for [2a02:2168:8b6d:2800:6c7a:765b:9afd:5328]. [I] Jan 5 13:42:48 ndm: Netfilter::Util::Conntrack: flushed 4 IPv6 connections for [fe80::204:4bff:fe89:f449]. [I] Jan 5 13:42:48 ndm: Netfilter::Util::Conntrack: flushed 2 IPv6 connections for [2a02:2168:8b6d:2800:6c7a:765b:9afd:5328]. [I] Jan 5 13:43:47 ndm: Netfilter::Util::Conntrack: flushed 2 IPv6 connections for [fe80::204:4bff:fe89:f449]. [I] Jan 5 13:43:47 ndm: Netfilter::Util::Conntrack: flushed 2 IPv6 connections for [2a02:2168:8b6d:2800:6c7a:765b:9afd:5328]. [I] Jan 5 13:44:18 ndm: Netfilter::Util::Conntrack: flushed 1 IPv6 connections for [2a02:2168:8b6d:2800:6c7a:765b:9afd:5328].

Это так и должно быть?

-

если стоит галка разрешать доступ из интернета, то она в том числе и доступ из гостевых сегментов открывает.

-

ssdp это broadcast, за подсеть не улетит.

-

В общем что-то сломано на экстра2 с vlan так сяк покрутил, не работает.

Откатил экстру на релиз 2.14 vlan работает.

-

@ndm экспериментировал в попытках понять что не так с vlan ами, поменялл настроку на контроллере

с

interface Bridge1 include GigabitEthernet0/Vlan3

на

interface Bridge1 inherit GigabitEthernet0/Vlan3

После этой правки контроллер прибил гостевой сегмент на подчиненной точке и восстановить его теперь не удается.

обратное действие на контроллере и восстановление конфига на точке не помогают.

PS Вроде как при этом слетели настройки dhcp гостевого сегмента. Восстановил и их, гостевая сеть на контроллере вернулась видимо так и должно быть?!.

-

@Le ecureuil А можно узнать что влияет на наиболее частое дерганье iptables, чтобы можно было подумать надо оно мне или можно выключить, а то как то уж совсем часто:

Скрытый текст[2018.12.31_01:52:05]hook type: ip6tables table: filter

[2018.12.31_01:52:05]hook type: ip6tables table: mangle

[2018.12.31_01:52:05]hook type: iptables table: filter

[2018.12.31_01:52:05]hook type: iptables table: mangle

[2018.12.31_01:52:06]hook type: iptables table: nat

[2018.12.31_01:52:06]hook type: ip6tables table: filter

[2018.12.31_01:52:06]hook type: ip6tables table: mangle

[2018.12.31_01:52:06]hook type: iptables table: filter

[2018.12.31_01:52:06]hook type: iptables table: mangle

[2018.12.31_01:52:06]hook type: iptables table: nat

[2018.12.31_01:52:06]hook type: ip6tables table: filter

[2018.12.31_01:52:06]hook type: ip6tables table: mangle

[2018.12.31_01:52:06]hook type: iptables table: filter

[2018.12.31_01:52:06]hook type: iptables table: mangle

[2018.12.31_01:52:07]hook type: iptables table: nat

[2018.12.31_01:52:07]hook type: ip6tables table: filter

[2018.12.31_01:52:07]hook type: ip6tables table: mangle

[2018.12.31_01:52:07]hook type: iptables table: filter

[2018.12.31_01:52:07]hook type: iptables table: mangle

[2018.12.31_01:52:07]hook type: iptables table: nat

[2018.12.31_01:52:07]hook type: ip6tables table: filter

[2018.12.31_01:52:07]hook type: ip6tables table: mangle

[2018.12.31_01:52:07]hook type: iptables table: filter

[2018.12.31_01:52:08]hook type: iptables table: mangle

[2018.12.31_01:52:08]hook type: iptables table: nat

[2018.12.31_01:52:08]hook type: ip6tables table: filter

[2018.12.31_01:52:08]hook type: ip6tables table: mangle

[2018.12.31_01:52:08]hook type: iptables table: filter

[2018.12.31_01:52:08]hook type: iptables table: mangle

[2018.12.31_01:52:08]hook type: iptables table: nat

[2018.12.31_01:52:09]hook type: ip6tables table: filter

[2018.12.31_01:52:09]hook type: ip6tables table: mangle

[2018.12.31_01:52:09]hook type: iptables table: filter

[2018.12.31_01:52:09]hook type: iptables table: mangle

[2018.12.31_01:52:09]hook type: iptables table: nat

[2018.12.31_01:52:09]hook type: ip6tables table: filter

[2018.12.31_01:52:09]hook type: ip6tables table: mangle

[2018.12.31_01:52:09]hook type: iptables table: filter

[2018.12.31_01:52:10]hook type: iptables table: mangle

[2018.12.31_01:52:10]hook type: iptables table: nat

[2018.12.31_01:52:10]hook type: ip6tables table: filter

[2018.12.31_01:52:10]hook type: ip6tables table: mangle

[2018.12.31_01:52:10]hook type: iptables table: filter

[2018.12.31_01:52:11]hook type: iptables table: mangle

[2018.12.31_01:52:11]hook type: iptables table: nat

[2018.12.31_01:52:11]hook type: ip6tables table: filter

[2018.12.31_01:52:11]hook type: ip6tables table: mangle

[2018.12.31_01:52:11]hook type: iptables table: filter

[2018.12.31_01:52:11]hook type: iptables table: mangle

[2018.12.31_01:52:11]hook type: iptables table: nat

[2018.12.31_01:52:11]hook type: ip6tables table: filter

[2018.12.31_01:52:12]hook type: ip6tables table: mangle

[2018.12.31_01:52:12]hook type: iptables table: filter

[2018.12.31_01:52:12]hook type: iptables table: mangle

[2018.12.31_01:52:12]hook type: iptables table: nat

[2018.12.31_01:52:12]hook type: ip6tables table: filter

[2018.12.31_01:52:12]hook type: ip6tables table: mangle

[2018.12.31_01:52:12]hook type: iptables table: filter

[2018.12.31_01:52:12]hook type: iptables table: mangleИ в таком ритме постоянно.

-

6 минут назад, bzzztomas77 сказал:

день добрый,

в crypto map VPNL2TPServe добавил:

l2tp-server dhcp route 192.168.10.0 255.255.255.0

чтобы VPN-клиенты маршрутизировали эту сеть через VPN. однако не работает на os/x. на других OS пока не могу проверить.

подскажите, это я ерунду делаю или os/x?

спасибо

Не скажу про os/x, но на ios маршрут прилетает

-

Раз transmission работает то наиболее вероятно все нормально.

-

@Alex Sh. Сегодня между сообщениями offline-online еще и такое прилетело:

Обнаружена смена сертификата безопасности на устройстве "router". Доступ к устройству заблокирован. Если вы хотите продолжить работу с устройством, удалите его из акаунта и добавьте снова.

Работает вроде как обычно.

-

54 минуты назад, gvan сказал:

А на 2.15 высокий Load Average на Giga II не починили? Можно проверить командой top в entware.

Проблема наблюдалась на 2.13 и 2.14. 2.15 пока себе не ставил.

А зачем этот вопрос задавать в этой теме если существует ваша тема напрямую связанная с этим кейсом?

https://forum.keenetic.net/topic/5179-высокий-load-average-на-giga-ii/

-

7 минут назад, ndm сказал:

допустили ошибку при переносе исправления из 2.15 в 2.14 (код успел поменяться, и переносили вручную)

сейчас перевыпустили 2.14 и запустили сборку delta

Проверил на подопытном, сертификаты успешно обновлены!

-

2

2

-

-

39 минут назад, biospb сказал:

торчащая веб-морда еще и на 80 порту, еще и с неработающей (судя по соседней ветке) защитой от перебора паролей - это жесть.

Почитайте упомянутую вами тему, защита от перебора не реализована для https, для http она работает.

-

1 минуту назад, PapoKarlo сказал:

На Extra II, на 2.15 вланы не уходят в тегированый порт вообще.

на 2.14 в тегированный порт не уходит только влан1

Свитч D-link DGS-1100-08

Да, весь трафик льется не тегированным.

-

24 минуты назад, biospb сказал:

баг номер раз - при выборе нестандартного порта для веб морды - ломается SSL. проявляется не сразу, а через месяц другой.

Это требование Let`s Encrypt, в 2.15 используется иной метод без необходимости 80 порта но только для KeenDNS доменов

24 минуты назад, biospb сказал:баг номер два - невозможно включить HTTPS (и SSTP) не включая доступ к HTTP через интернет. я так понимаю, что для получения сертификата нужен веб-сервер. но его можно запускать непосредственно при обновлении сертификата, и только. а потом продлевать через HTTPS.

Можно открыть доступ не галкой, а правилом firewall только на 443 порт. Будет работать.

-

1

1

-

-

1 час назад, nsv сказал:

Зачем мне сервис KeenDNS если у меня есть выделенный IP

Чтобы реализовать эту петлю модем-роутер-модем

KenDNS в облачном режиме в данном случае не обязателен

KenDNS в облачном режиме в данном случае не обязателен

ЗЫ причем тут выделенный IP если вы пытаетесь попасть на внутренний IP, а не на внешний?!

-

@eralde добрый день

Прошу добавить в настройку доменов 4го уровня в вебе возможность выбора "другого" ip (по аналогии с настройкой в пробросе портов)

А также галку включения Аутентификации.

-

13 минуты назад, t800 сказал:

"Роуминг" в WiFi пляшет от клиента и это порождает массу проблем даже если собрана "бесшовная сеть" с 802.11k/r. Клиент может или не поддерживать этот протокол или маниакально прочно цепляться к одной точке и не перескакивать на более мощную даже рядом с ней. Планируется ли реализовать принудительное "стряхивание" клиента с низким уровнем сигнала с точки доступа? Уровень, на котором триггерится отключение клиента, должен быть по всей видимости настраиваемым.

Принудительное стряхивание давным давно реализовано. Band Steering

-

-

1 час назад, Windigo сказал:

а там говорят, что для подъема EoIP не должно быть NAT между точками

Для EoIP да, не должно быть NAT, а для EoIP over IPSec достаточно 1го белого IP

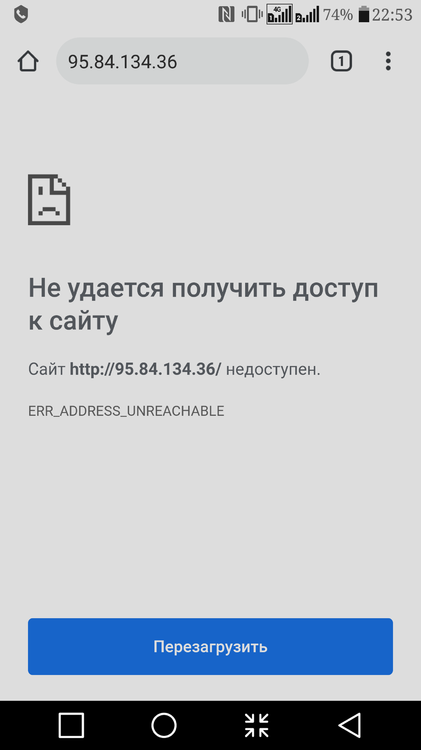

Не работает KeenDNS

в Обмен опытом

Опубликовано · Изменено пользователем r13

В кинетике в проверке на серость сети 10.0.0.0/8, 172.16.0.0/12 и 192.168.0.0/16.

100.64.0.0/10 (CGNAT) не входит в список, поэтому и пропускает.