-

Постов

684 -

Зарегистрирован

-

Посещение

-

Победитель дней

5

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Oleg Nekrylov

-

Ура! Прошивка 3.9b2 - заработало: зоны оттрансферились и напрямую и с TSIG! DNS были настроены и каждый час сыпали мне в телеграм ошибки. И вдруг, буквально час назад, ошибки исчезли. Заглянул в DNS-slave - зоны наконец-то оттрансферены, заглянул Keenetic'и, а у них прошивки обновились и в changelog есть упоминание [NDM-2403]. Вы даже представить себе не можете мою радость - эта проблема, сломала мне все мозги начиная с Zyxel Keenetic Ultra (ku_ra). Это ж сколько лет (почти десяток) прошло!

-

Не помогает Не, не по гайду, изначально он был public, я его специально в private переключил, чтобы multicast работал для Siemens SIMATIC NET, тк: access-list _WEBADMIN_Wireguard18 permit ip 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 auto-delete ! interface Wireguard18 ip access-group _WEBADMIN_Wireguard18 in эту проблему не решает. PS: Проблема появляется только когда в туннеле имеется 2+ пира, с 1 пиром проблем нет. В принципе жить не мешает, да и с точки безопасности это к лучшему (тк при падении сервера отлетят все пиры [и трафик между ними]) - но не красиво, хотелось бы сгруппировать заводы/полёвку по группам.

-

Прошивка 3.9b0 Не работает interface Wireguard18 description OFFICE security-level private ip address 10.10.0.254 255.255.255.0 wireguard peer jmi... !01. Клиент 01 allow-ips 10.10.0.1 255.255.255.255 allow-ips 0.0.0.0 0.0.0.0 ! wireguard peer Wr2... !02. Клиент 02 allow-ips 10.10.0.2 255.255.255.255 allow-ips 0.0.0.0 0.0.0.0 ! wireguard peer rFE... !03. Клиент 03 allow-ips 10.10.0.3 255.255.255.255 allow-ips 0.0.0.0 0.0.0.0 ! up ! ip route 192.168.10.0 255.255.255.0 10.10.0.3 Wireguard18 ip nat Wireguard18 Клиенты ко мне ходят, а я не могу. Например в клиентскую сетку 192.168.10.0/24 клиента 3, хотя 10.10.0.3 пингуется.

-

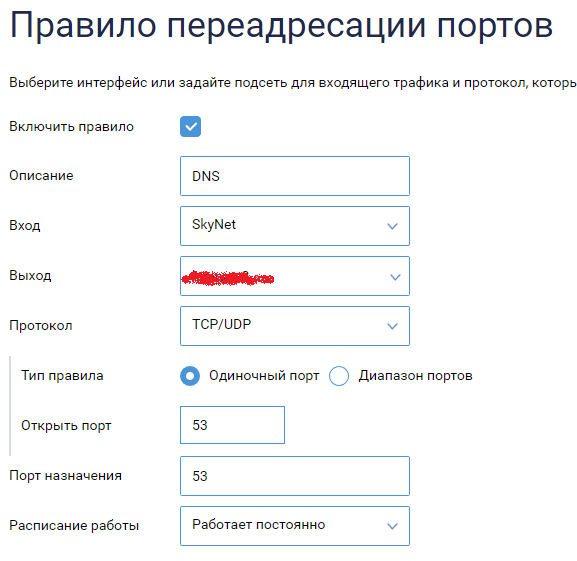

Passthrough в dns-proxy для переадресованных портов 53 (TCP/UDP)

Oleg Nekrylov опубликовал вопрос в Развитие

Предлагаю добавить режим passthrough для переадресованных портов 53 (TCP/UDP) в dns-proxy. dns-proxy всегда вмешивается в работу DNS-сервера, стоящего за Keenetic, в частности из-за этого не работает синхронизация зон (портит даже содержимое TSIG). На текущий момент, единственный выход, это только удаление компонента "Фильтрация контента и блокировка рекламы при помощи облачных сервисов" (Интернет-фильтр) - установка режима фильтрации в "Интернет-фильтре" в положение "выключен" не помогает. -

Я еще раз повторю: а сейчас в чём проблема? Вам не хватает IPSec...? С точки зрения безопасности: я против!

-

А сейчас в чем проблема? Плюс, с точки зрения безопасности, zerotier весьма сомнительное решение.

-

Прошу добавить к имеющемуся balance-xor, 802.3ad (LACP), чтобы можно было подключать стандартное оборудование: управляемые коммутаторы/СХД/сервера... На текущий момент, balance-xor, я даже не припомню кто поддерживает, так, что польза от его наличия весьма сомнительна.

-

Прошивка 3.7.2/3.7.3, KN-1810, постоянно вылезает /storage (встроенное хранилище) в AFP (SMB накнец-то победили): удаляю, а оно снова появляется.

-

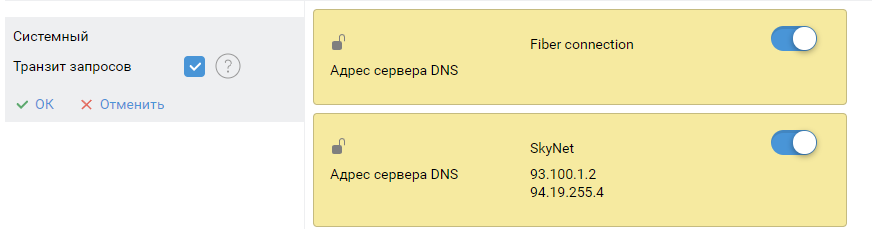

Вот о чем речь. У сегмента 'Домашняя сеть', по умолчанию установлен Системный профиль, в Системном профиле указаны только DNS провайдеров (2 WAN), у хоста установлено использование только системного профиля. Но TSIG все равно изменяется! TSIG перестаёт изменяться только тогда, когда снята галка с компонента "Cloud-based Content Filtering and Ad Blocking", т.е. при удалении компонента.

-

Посоветовали написать сюда. Прошивка 3.8a1, но это касается и всех предыдущих (релизных и отладочных) прошивок. Схема такова: DNS1 (xx:xx:xx:xx:xx:xx)<-->Keenetic1<-->Internet<-->Keenetic2<-->DNS2(yy:yy:yy:yy:yy:yy) xx:xx:xx:xx:xx:xx - зоны domain1.ru (master), domain2.ru (slave) yy:yy:yy:yy:yy:yy - зоны domain1.ru (slave), domain2.ru (master) Хост xx:xx:xx:xx:xx:xx/yy:yy:yy:yy:yy:yy находится на "солокейшен" в "Домашней сети" (живет в ней, но к ней не относится (своего рода DMZ, но за NAT), выполняет роль web/mail/dns standalone сервера (естественно порты 53TCP/UDP, а так же остальные необходимые, прокинуты на него) 'dns-proxy intercept enable' у меня не используется но dns-proxy все-равно лезет в трафик предназначенный хосту xx:xx:xx:xx:xx:xx/yy:yy:yy:yy:yy:yy (в секции dns-proxy, показанной ниже его нет), в итоге не работает синхронизация зон - долго не понимал в чём дело, пока не увидел в логах DNS-сервера, что в TSIG прилетает мусор и виновником сего торжества оказывается компонент dns-proxy, он подменяет оригинальный TSIG от/к удаленного(ому) DNS-сервера(у), чем-то своим. Вот секция моего конфига: dns-proxy rebind-protect auto tls upstream 1.1.1.1 853 sni cloudflare-dns.com tls upstream 1.0.0.1 853 sni cloudflare-dns.com https upstream https://dns.quad9.net/dns-query dnsm https upstream https://ordns.he.net/dns-query dnsm filter assign host preset aa:aa:aa:aa:aa:aa adguard-default filter assign host preset bb:bb:bb:bb:bb:bb adguard-default filter assign interface preset Guest cleanbrowsing-security filter engine public ! Хотелось бы что-нибудь такое: filter assign host preset xx:xx:xx:xx:xx:xx no-filterЧтобы и остальные хосты фильтровались (особенно интересует детский фильтр) и DNS-сервер исключался из фильтрации полностью.

-

Понял в чем дело: у вас поднят не Site-to-Site VPN, иначе бы вы могли напрямую пробросить порт XXXX:41111->192.168.35.120:41111. У меня, например, вместо вашего "L2TP VPN" кинут Wireguard, а в конфиге Keenetic сидит: ip nat WireguardX, остается только на Mikrotik настроить NAT (в моем случае стоит тоже Keenetic с таким же ip nat WireguardX, ну и не забыть маршруты указать на обоих концах) и все будут довольны. А так, без conntrack не обойтись

-

Хорошая идея, но не во всех редакциях работает.

-

В 3.7 Beta 1 такая же хрень И с CloudFlare и с остальными провайдерами, а также проблемы с DoT. В общем компонент https-dns-proxy валится постоянно (цепляя за собой всё остальное), из за чего на устройствах в локалке пригодиться в пользоваться внешними DNS (а не DNS роутера), чтобы "хоть какой-то был интернет", особенно это касается Apple TV/Dune...

- 4 ответа

-

- 2

-

-

Согласен! Писал с телефона, а там только эта тема отображалась.

-

KN-1810/1910, 3.7 Beta 0.2, периодически перестают резолвиться некоторые домены, причём после некоторой паузы (несколько часов), все становиться нормально, zram включён Если в момент данного казуса опросить вышестоящие DNS, то всё резолвится, отсюда делаю вывод - проблема с локальным DNS (на кинетике). Про Beta 0.1 сказать не могу, тк она у меня простояла не более суток, но на Alpha xx таких проблем небыло. Закономерности в названии доменов нет, они рандомны.

.png.1b5f77b1fea168535fa17ec5032563b6.png)

.thumb.png.4194e72a03bc1456b463da3eef0c29c5.png)

.png.b13bd5bf9679e3b05476b662e6b17fa7.png)

.png.222abe2305fa81a4cd6660fbaafce119.png)

.png.004de833923b45dd894508cb2983e410.png)

.thumb.png.51d7a0dc6e1debf11a906eb63e3f13e2.png)