keenet07

Report Team-

Постов

3 563 -

Зарегистрирован

-

Победитель дней

40

keenet07 стал победителем дня 4 января

keenet07 имел наиболее популярный контент!

Оборудование

-

Устройства

Keenetic, Netcraze

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения keenet07

Старожил (5/6)

1,2 тыс

Репутация

-

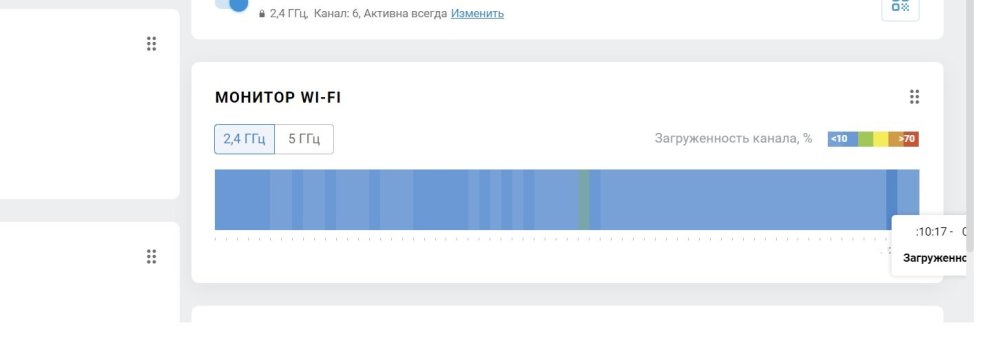

5.1 Alpha 2. Пока не поправлено. Кстати, заметил, что точно такая же ерунда с окошком заплывающим за правый край окна есть и в самом меню Монитор WIFI.

- 3 ответа

-

- 1

-

-

Нет, смысл в другом немного. Конечно когда всё остановлено ничего работать и не должно. Все основные функции программы останавливаются. Кромеweb-админки, она нужна только для полного запуска из неё всех демонов и по возможности какой-то настройки пере запуском. И то второе не обязательно. И так чтоб если в веб-админке остановил сервисы, то при перезагрузке роутера так же загрузилась только веб-админка, без старта всего того что там происходит при полном старте. За одно и спам в лог прекратится. В общем так просто удобнее работать в режиме включения или остановки функционала. Никаких лишних процессов не происходит. Не нужно лезть в терминал чтоб отключить полностью прогу когда она не нужна. Сейчас если просто остановить туннели, прога всё равно что-то делает в процессах, что-то проверяет, чего-то ждет и роутер реагирует на это в логах. Убрать все фоновые процессы, когда оно не нужно.

-

@hoaxisr Подумайте пожалуйста, над идеей возможности отключения основных сервисов программы из её веб-админки. Т.е. доступ в админку должен остаться, а всё остальное отключается, как по команде stop в терминале. Ну и возможность старта сервисов так же из админки. Это нужно для быстрого старта и полной остановки функционала программы без входа в терминал. Статус программы должен сохраняться при перезагрузке системы.

-

1. Маршруты исчезают. и для этого даже не нужно перезагружать роутер или программу. Если создать в веб-интерфейсе роутера пользовательский маршрут или несколько через любой из туннелей программы. И не важно стоит в маршруте галочка Добавлять автоматически или нет. То после отключения данного туннеля в интерфейсе вашей программы эти маршруты полностью удаляется в веб-интерфейсе роутера в пользовательских маршрутах. В маршрутах DNS такого не происходит. Ошибка возможно где-то у вас с очисткой пользовательских маршрутов при выключении соединения. Удаляет лишнее. Прошивка 5.1А1. nc-1812. Прога 2.2.8. Режим работы userspace. Если создать маршрут, но не подключать туннель, то маршрут никуда не пропадает. 2. И ещё вопрос. Там же в пользовательских маршрутах при подключении любого туннеля в вашей программе в пользовательских маршрутах появляется маршрут по умолчанию через включенный туннель. Так должно быть? Его отключение на работоспособность туннеля не влияет. 3. И ещё один вопрос. В веб-интерфейсе роутера в Активных соединениях при подключении любого туннеля появляется соединение через данный интерфейс. В нем отображаются только попытки подключения на IP адрес сайта google.com по 80 порту (подозреваю это тест туннеля). И больше ничего. Основной трафик который проходит через данный туннель там не виден. Так должно быть? Почему гугл видно? 4. Так же заметил, что даже при всех отключенных туннелях в программе в логе роутера происходит не прерывно повторяются следующие сообщения: ndm Core::Server: started Session /var/run/ndm.core.socket. ndm Core::Session: client disconnected. Каждую секунду. Остановка сервиса прекращает данную активность. Что-то с этим можно сделать?

-

@Anna_ Браузер Vivaldi на базе Chrome. Но браузер роли не играет. Масштаб по сути тоже. (у меня 110%) Попробовал на разных, в том числе на Firefox. Чтоб повторить нужно плитку МОНИТОР WIFI разместить в правой части дашборда. И тогда когда проводишь указателем мышки по графику и доходишь до крайне правой позиции всплывающее информационное окно заплывает под полосу прокрутки на дашборде. Т.е. становится частично не видимым.

- 3 ответа

-

- 1

-

-

Если провести указателем мышки по графику загруженности WIFI на плитке МОНИТОР WIFI слева на право до конца. То в конце информационная плашка улетает (становится невидимой) за правую часть видимой страницы. Нужно, чтоб разворачивалась по другую сторону от указателя мышки, как это сделано на графике интернет соединений. PS: при условии что данная плитка расположена в правом столбце дашборда.

- 3 ответа

-

- 1

-

-

5.1 Alpha 1. Почему-то до сих пор не исправлена проблема. При любом редактировании в веб-интерфейсе отключенного правила после сохранения оно автоматически становится включенным.

-

Идея может быть такая и была. Но Работает не так. Оба моих устройства из теста находятся в топ-5 Хотя на вкладке топ-5 возможно так оно и есть. Какой-то остальной трафик не вошедший в трафик зарегистрированных. Он минимальный. Но вот если вынести Другие клиенты в отдельную вкладку, начинается ерунда, которую я описал. Большие цифры и суммарный трафик клиентов. Наверное так быть не должно.

-

Другие клиенты у меня есть во всех временных диапазонах кроме 3 мин. Если вынести в отдельную вкладку, то видно, что это суммарный трафик всех зарегистрированных клиентов. К примеру, запускаем трафик только с ПК, смотрим на график на вкладке ПК и в Другие клиенты, он совпадает. Останавливаем трафик на ПК. Запускаем трафик к примеру со смартТВ. Смотрим на вкладке Другие клиенты с момента запуска рисунок графика полностью совпадает с рисунком на вкладке ТВ. Таким образом там отображается суммарный трафик с разных клиентов. Счетчик трафика справа на этой вкладке не работает. Всё по нулям. Для чего это вообще нужно, не понятно.

-

Возможно больше не поддерживается совсем. А в базовой версии прошивки нет нужного вам компонента? Если скачать её и установить из файла. https://help.keenetic.com/hc/ru/articles/214495285-Файлы-загрузки-для-Zyxel-Keenetic-Giga-III Впрочем, там скорее всего только PPTP и L2TP. Никаких OpenVPN и Wireguard. Но если каким-то чудом у вас установлена OPKG на устройство, то можете туда пакетами доставить то что вам необходимо.

-

У вас последняя официальная доступная версия. Ну может всё уже?