-

Постов

1 081 -

Зарегистрирован

-

Победитель дней

17

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Denis P

-

Всё верно в вашем случае единственный выход - мобильное приложение, там есть и за неделю/месяц/год

-

И не сработает, список моделей на который это возможно тут https://help.keenetic.ru/hc/ru/articles/360021888880-Установка-OPKG-Entware-на-встроенную-память-роутера

-

по поводу п1, вот пример правил при котором всё работает отлично, возможно оно не совсем вписывается в логику правил netfilter заложенную вами, но тем не менее -A PREROUTING -m set --match-set _NDM_OGDN_4_@test dst -m conntrack --ctstate NEW -j CONNMARK --set-xmark 0xffffaac/0xffffffff -A PREROUTING -m set --match-set _NDM_OGDN_4_@test dst -m conntrack --ctstate RELATED,ESTABLISHED -j CONNMARK --restore-mark --nfmask 0xffffffff --ctmask 0xffffffff а с тем что появилось в 5а9 -A _NDM_DNSRT_PREROUTING_MANGLE -m set --match-set _NDM_OGDN_4_@test dst --return-nomatch ! --update-counters -j MARK --set-xmark 0xffffaac/0xffffffff и 104: from all fwmark 0xffffaac lookup 14 нормально маршрутизируется только часть пакетов, mtr tracert и ко показывают красивую картинку, но остальное почти не работает. т.е проблема явно с метками, а не самой маршрутизацией как таковой насчет п2 "предпрогрев" бессмысленный и вот почему - для большого количества сценариев интересны поддомены, а эту проблему он не решает вообще никак.

-

на 4.2.6.3 была довольно простая логика при 0 или вообще отсутствии PersistentKeepalive в конфиге автоматом ставилось 30, все были довольны и не возникало вопросов у пользователей в 4.3 вы это поведение изменили, что и вызвало проблемы у людей которые и не знают про существование этого параметра и обязательном его наличии конкретно для кинетика. Другим клиентам оно не надо, даже при работе за nat (но это уже совсем другая история и тема разговора)

-

+ chrome и ff такое же поведение

-

всё именно так и задумано, в других роутерах где используется SQM алгоритм точно такой же

-

отключите, эти поля заполнять не обязательно.

-

Добавьте разрешающие правила в межсетевом экране на этом интерфейсе и всё будет ходить

-

а вы попробуйте, ничего никому не мешает. Судя по постам ни один человек даже и не проверял как и что работает сейчас.

-

тут на самом деле всё немного проще, после обновления до А8, оно и не включается само, если компонента не было) если было - тоже слетает, но это похоже на баг альфа версии "ipv6 subnet Default", " bind Bridge0", " mode slaac", " prefix length 64", " number 0", т.е вот это не прописывается, проблемы и нет по сути)

-

суть всех жалоб можно свести к - "сделайте кнопочку отключения ipv6 еще и в сегментах" а пока(?) её нет, вот вам в помощь: ipv6 subnet Default no bind

-

-

да ладно бы это какие-то остатки, я не совсем корректно выразился про "падение" скорости, до и после применения фильтра т.е разницы может и не быть вовсе, полагаю правильным будет таки сбрасывать все коннекты клиента после применения фильтрации, для применения ограничений на лету, а то смысл всего этого немного теряется селф тест на всякий случай ниже

-

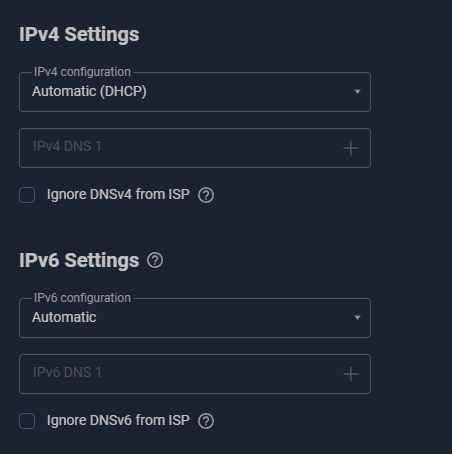

удалите все днсы + игнор днсов провайдера включите opkg dns-override и пользуйтесь только agh вот таким образом, все запросы из политик будут ходит в agh.

-

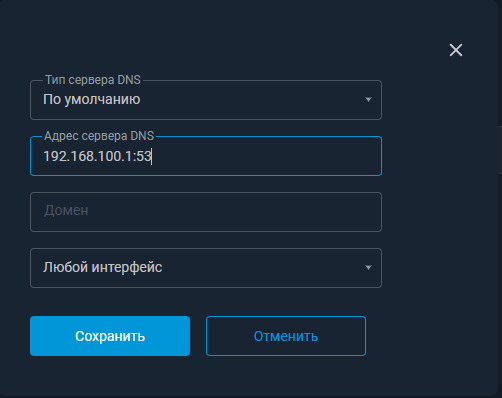

Вы и из группы тг решили с этим прийти, ну ок, напишу вам то же самое. Укажите адрес agh в интернет фильтрах 192.168.2.1:53 (именно с портом) и живите спокойно. А в netfilter заглядывать не нужно.

-

укажите pvid - 1 (хотя тут разницы быть не должно, если pvid одинаковый и на обоих портах) могу предположить что вы домашнюю сеть отправили с тэгом на самом кинетике, покажите как конфигурация выглядит в данный момент