- 0

NC-1012, Zyxel Ultra II обновление до 5.0.1 крах из-за IPsec туннелей

-

Последние посетители 0 пользователей онлайн

- Ни одного зарегистрированного пользователя не просматривает данную страницу

На этом сайте используются файлы cookie. Нажимая "Я принимаю" или продолжая просмотр сайта, вы разрешаете их использование: Политика конфиденциальности.

Вопрос

soft_warrior

Доброго дня всем

Есть два роутера:

Было: Zyxel Ultra II v4.3.6.2

Стало: Netcraze Giga (NC-1012) v4.3.6.3.

это в данный момент - работающий NC-1018 в текущих режимах на указанной прошивке.

на текущем и на предыдущем настроено 10 туннелей :

1) 3 Шт входящих IKEv2 в одинаковых конфигурациях:

Фаза 1:

Протокол: IKEv2

Время жизни:86400

Шифрование IKE:DES

Проверка целостности: MD5

Группа DH:1

Фаза 2:

Режим: Туннель

Время жизни: 3600

Шифрование SA:DES

Целостность SA:MD5

Группа DH:-

2) 7 шт исходящих IKEv1 в одинаковых конфигурациях:

Фаза 1:

Протокол: IKEv1

Время жизни:10800

Шифрование IKE:3DES,AES-128

Проверка целостности: SHA1

Группа DH:5,14

Фаза 2:

Режим: Туннель

Время жизни: 3600

Шифрование SA:3DES,AES-128

Целостность SA:SHA1

Группа DH:-

"Key PSK" у всех одинаковый, т.к. ранее на более низких версий прошивках наблюдалось взаимное проникновение как разных ключей шифрования так и времени смены ключей в соседние туннели ( сейчас не проверял ), стараюсь делать идентичные для минимизации таких случайностей. делаешь одинаковые ключи - работают туннели, делаешь разные, начинается хаос, то ключ не подходит, то подходит... раньше когда то об этом писал.

Теперь о результате обновления:

обновлял Zyxel Ultra II, перезагрузка - все хорошо. туннели при установке соединения начинают моргать: в каждые несколько секунд обновляя ключи и теряя связь... стабильная работа туннелей естественно невозможна.

если остановить 5 из 7 ike1, то оставшиеся два жили вроде нормально... но такое конечно не вариант. возвращался на рабочую прошивку.

взял NC-1012:

вручную выставил аналогичную ситуацию, передал на него запись keendns, уменьшил разницу между туннелями даже в именах пунктов local и remote.

обновление вообще уронило роутер в ступор на несколько минут, на web интерфейс не возможно было зайти минут 10, потом так и не смог завершить отображение соединений

пункт "Другие подключения" открывалась правая торона просто несколько минут, и так и не закончла открываться.

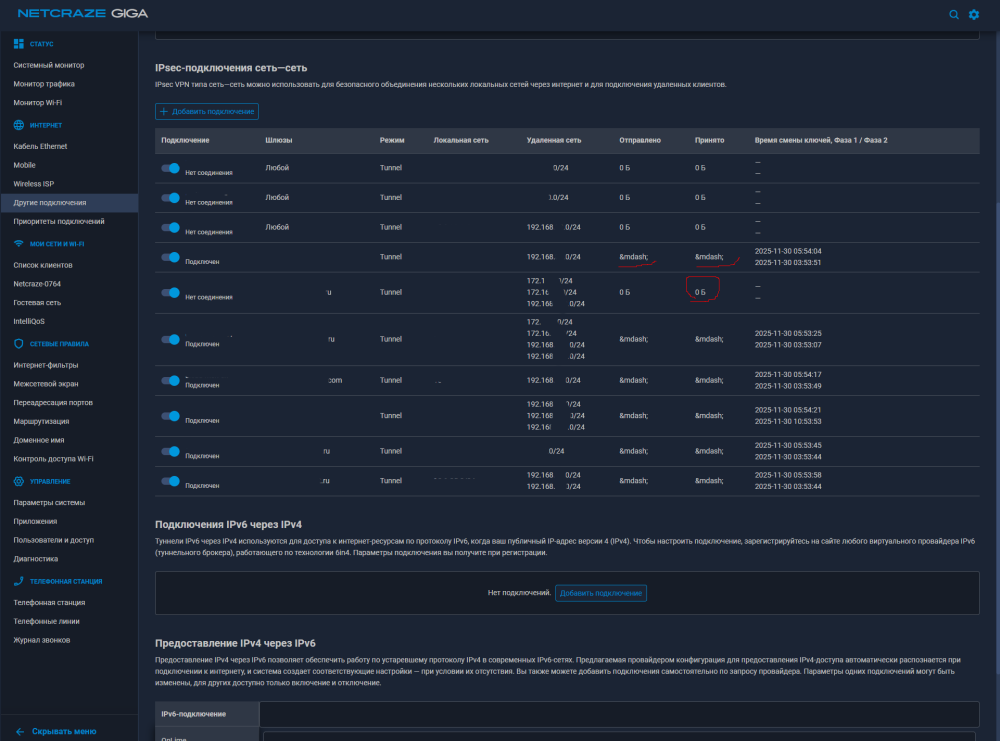

одна часть - "IPsec-подключения сеть—сеть" висела в "Загрузка...." уже минут 40, без изменений.

в журнале log прилично ошибок. self тест не скачивается - таймаут браузера (приложу в сообщении лог файл в архиве)

сбросил до заводских

настроил все вручную на 5.0.1

без автоустановки соединения было без ошибок. попытка начать соединяться - ни один исходящий туннель не вышел в режим установлено соединений совсем.

визуально на форме есть так же ошибка отображения объема входящих и исходящих данных - там либо "0Б" либо какойто "тэг" —

Изменено пользователем soft_warrior11 ответов на этот вопрос

Рекомендуемые сообщения

Присоединяйтесь к обсуждению

Вы можете написать сейчас и зарегистрироваться позже. Если у вас есть аккаунт, авторизуйтесь, чтобы опубликовать от имени своего аккаунта.

Примечание: Ваш пост будет проверен модератором, прежде чем станет видимым.