gaaronk

Участники форума-

Постов

341 -

Зарегистрирован

-

Победитель дней

3

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент gaaronk

-

Проброс сделал. Все работает. В файрволе сделал проброс лишнее прикрыл фильтрами. Что удивительно, когда web интерфейс висит на порту 8080 то проблем в Safari нет. Перевешиваешь на другой порт - и все идет в разнос. Вообщем всем спасибо за ответы.

-

Да, открывается 443 порт. А как его сменить?

-

Хмм. А как она работает? Веб сервер так и остался на порту 8090. И там http, а не https.

-

При чем в какой то момент все устаканивается и запрос на пароль не приходит, и через сафари все работает корректно.

-

О! А команду включения SSL не подскажете?

-

Сменить через CLI порт http сервера, попробовать зайти (даже изнутри) на web при помощи Safari. В ответ на все GET или POST получать HTTP/1.1 401 Unauthorized Чистка кэша, куков, local storage не помогает. На IE такой проблемы нет.

-

Это разве что от совсем инициативного дурака. в конфиг стронгсавна было добавлено charon { threads = 10 }

-

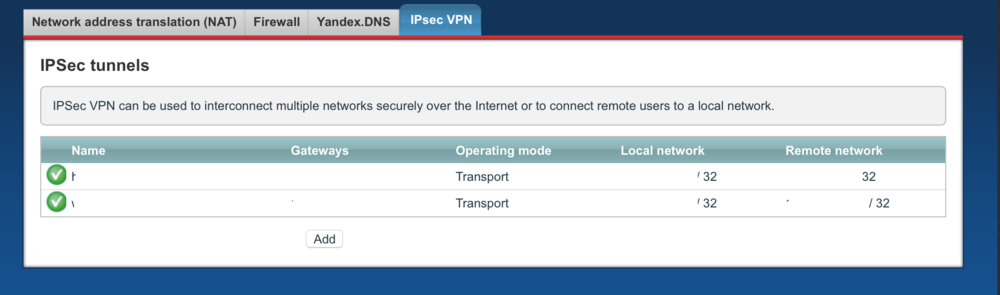

А вот не кривые руки На вкладке /#security.ipsec есть только туннели и кнопка Add для нового туннеля. А опции VPN Server нет вообще Страничка выглядит так

-

Извините, был напуган. Это все мои кривые руки. Туннели работают нормально. UPD как я добился такого странного эффекта могу рассказать. Обычный пользователь такого конечно не сделает. Но на swan на x86 машине это к такому не приводит.

-

При доступе к web интерфейсу через WAN порт раз в 5 секунд спрашивает пароль. Как это отключить?!

-

В 2.09.A.9.0-0 сломали ручные transport туннели На большом сервер я вижу keen-tun[455]: ESTABLISHED 32 seconds ago, 2.2.2.2[first.test.com]...1.1.1.1[keen.test.com] keen-tun[455]: IKEv2 SPIs: 32915b5f5a09ff39_i 389258019666757e_r*, pre-shared key reauthentication in 23 hours keen-tun[455]: IKE proposal: AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048 keen-tun{358}: INSTALLED, TRANSPORT, reqid 2, ESP SPIs: c1ef525e_i cddfb68e_o keen-tun{358}: AES_CBC_128/HMAC_SHA1_96, 0 bytes_i, 588 bytes_o (7 pkts, 32s ago), rekeying in 5 hours keen-tun{358}: 2.2.2.2/32[gre] === 1.1.1.10/32[gre] При этом на кинетике туннель висит в состоянии first-tunnel[96]: CONNECTING, 1.1.1.1[keen.test.com]...2.2.2.2[first.test.com] first-tunnel[96]: IKEv2 SPIs: 32915b5f5a09ff39_i* 389258019666757e_r first-tunnel[96]: IKE proposal: AES_CBC=256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048/# first-tunnel[96]: Tasks active: IKE_CERT_PRE IKE_AUTH IKE_CERT_POST IKE_CONFIG CHILD_CREATE IKE_AUTH_LIFETIME и #ip x s src 2.2.2.2 dst 1.1.1.1 proto esp spi 0xcddfb68e reqid 0 mode tunnel replay-window 0 sel src 2.2.2.2/32 dst 1.1.1.1/32 src 1.1.1.1 dst 2.2.2.2 proto esp spi 0x00000000 reqid 35 mode transport replay-window 0 sel src 1.1.1.1/32 dst 2.2.2.2/32 proto gre key 0 Почему моде тунель, хотя должен быть транспорт?

-

У меня один клиент поднимающий ко мне туннель сидит за NAT с динамическим IP. Он инициирует ко мне коннект и сван в updown скрипте на моей стороне делает так #!/bin/sh [ "$PLUTO_VERB" != "up-host" ] && exit 0 ip tun change gre3 remote $PLUTO_PEER /usr/bin/logger -t "ipsec-vpn-tun" "cahnge tunnel address to $PLUTO_PEER" exit 0 Можно, наверное сделать такую логику и тут, и конфигурировать такой интерфейс как interface Gre1 tunnel source PPPoE0 tunnel destination dynamic Хотя может это и извращение

-

На текущий момент HTTPS для веб интерфейса без проблем реализовался при помощи stunnel из entware

-

Нда. Слона то я и не приметил =( charon.ignore_routing_tables "A space-separated list of routing tables to be excluded from route lookup." Надо было этот параметр задавать

-

Костыль по настройке strongswan под себя усовершенствован Cоздаем дополнительный файлик с настройками strongswan - /opt/etc/strongswan_opt.conf Например charon { interfaces_ignore = "br0, br1, ngre0, ngre1, ezcfg0" make_before_break = yes } При старте системы копируем его куда надо и один раз (а не каждый раз при монтировании флешки с entware) дергаем демона # fix strongswan if [ ! -f "/tmp/ipsec/strongswan_opt.conf" ]; then cp /opt/etc/strongswan_opt.conf /tmp/ipsec/ /opt/usr/sbin/swan-fix.sh & fi swan-fix.sh конфиги не трогает, только рестартует сервис #!/bin/sh while true; do SPID=`pidof charon` if [ ! -z "$SPID" ]; then kill $SPID /opt/bin/logger -t "swan-fix" "Fix strongswan interfaces" exit 0 fi sleep 1 done В принципе этого не надо, обычно у меня скрипт при старте системы отрабатывает до старта strongswan. Но это так, на всякий случай. Зато если теперь сделать no service ipsec service ipsec То внесенные вами изменения в конфиг не пропадут.

-

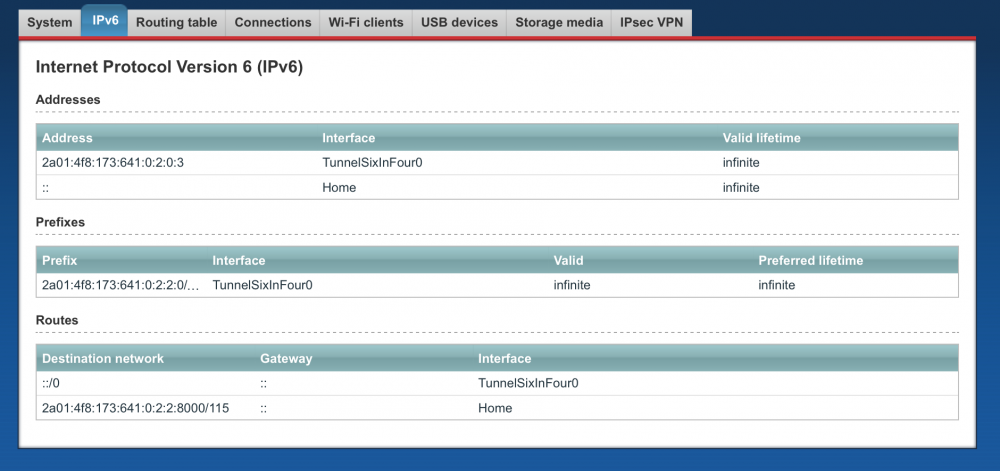

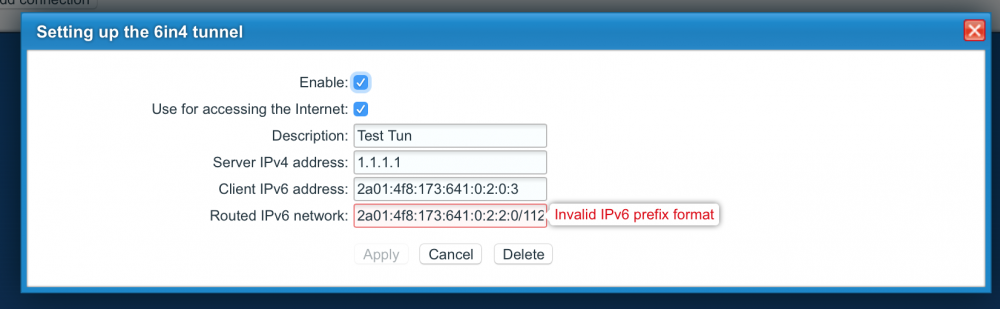

Вот кусок конфига subnet создавался после конфигурирования туннеля interface TunnelSixInFour0 description "Test Tun" ip remote 1.1.1.1 ipv6 address 2a01:4f8:173:641:0:2:0:3 ipv6 prefix 2a01:4f8:173:641:0:2:2:0/112 ipv6 force-default up ! ipv6 subnet Test bind Home number 4 mode slaac Вот лог May 16 13:06:57 ndmNetwork::Interface::Base: "TunnelSixInFour0": description saved. May 16 13:06:57 ndmNetwork::Interface::Tunnel6: static remote address saved. May 16 13:06:57 ipsec05 [KNL] 2a01:4f8:173:641:0:2:0:3 appeared on tun6in4_1 May 16 13:06:57 ndm Ip6::Prefixes: added static prefix: 2a01:4f8:173:641:0:2:2:0/112. May 16 13:06:57 ndm Json::Object: AppendMember: duplicate key: "message". May 16 13:06:57 ndm Opkg::Manager: /opt/etc/ndm/netfilter.d/02_nat.sh: Another app is currently holding the xtables lock. Perhaps you want to use the -w option? May 16 13:06:57 ndmCore::Syslog: last message repeated 3 times. May 16 13:06:57 iptables Add GRE rules to table nat May 16 13:07:52 ndm Ip6::Subnets: created subnet "Test". May 16 13:07:57 ndm Ip6::Addressing: system failed [0xcffd0055], unable to set :: to br0: address not available. May 16 13:07:57 ndm Ip6::Subnets: interface "Home" bound to subnet "Test". May 16 13:08:03 ndm Ip6::Addressing: system failed [0xcffd0055], unable to remove :: from br0: address not available. May 16 13:08:03 ndm Ip6::Addressing: system failed [0xcffd0055], unable to set :: to br0: address not available. May 16 13:08:03 ndm Ip6::Subnets: subnet "Test" enabled as SLAAC. May 16 13:08:05 radvd[4611]version 2.15 started May 16 13:08:05 radvd[4611]br0 prefix length should be: 64 May 16 13:08:07 ndm Ip6::Addressing: system failed [0xcffd0055], unable to remove :: from br0: address not available. May 16 13:08:07 ndm Ip6::Addressing: system failed [0xcffd0055], unable to set :: to br0: address not available. May 16 13:08:07 ndm Ip6::Subnets: number 4 assigned to subnet "Test". May 16 13:08:07 radvd[4611]br0 prefix length should be: 64 May 16 13:09:17 ndmCore::Configurator: bye. May 16 13:09:17 ndmCore::Server: client disconnected. Вот скриншот Кстати бага. После задания параметров туннеля, хочешь его отредактировать и получаешь Надо в поле ввода менять последний 0 на двоеточие, что бы получилось 2a01:4f8:173:641:0:2:2::/112

-

А скажите, зачем после CHILD_SA rekeying дергать iptables? Параметры туннеля то не меняются.

-

Только преобразовалок в комплекте не идет =)

-

Спасибо, хоть что то. Хотя кроме дичайшего отторжения это ничего более не вызывает. XML формат не для людей, для компов.

-

Да, но нет. Это из CLI. А надо из shell ndmq -p "show log once" -P message Ничего не выводит

-

Можно ли находясь в ssh сессии как либо посмотреть лог?