gaaronk

Участники форума-

Постов

343 -

Зарегистрирован

-

Победитель дней

3

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент gaaronk

-

Вот кстати интересно. То же самое. REQUESTING_CONFIGURATION Удалял переставлял - не помогает. Поставил из ентвари - зацепился в момент. Однако. Подсунул родному файлы от ентваревского authtoken.secret identity.public identity.secret Взлетел. Те же файлы от родного ентваревскому /opt/bin/zerotier-one: fatal error: invalid identity loaded from disk. Please remove identity.public and identity.secret from /opt/var/lib/zerotier-one and try again Однако. Делаем на родных файлах /opt/bin/zerotier-idtool validate identity.public identity.public FAILED validation. Берем identity.public с другого кинетика на котором ZT еще со времен 4.1 /opt/bin/zerotier-idtool validate test.public test.public is a valid identity Как сохранить identity.secret в настройках кинетика? Где он в системе храниться? Получается встроенный клиент что то криво генерирует?

-

4.3.a4 не стартует nginx если отключен IPv6

gaaronk ответил gaaronk вопрос в Тестирование Dev-сборок

IPv6 совсем совсем не нужен, а компонент IPv6 в зависимостях у IPSec... -

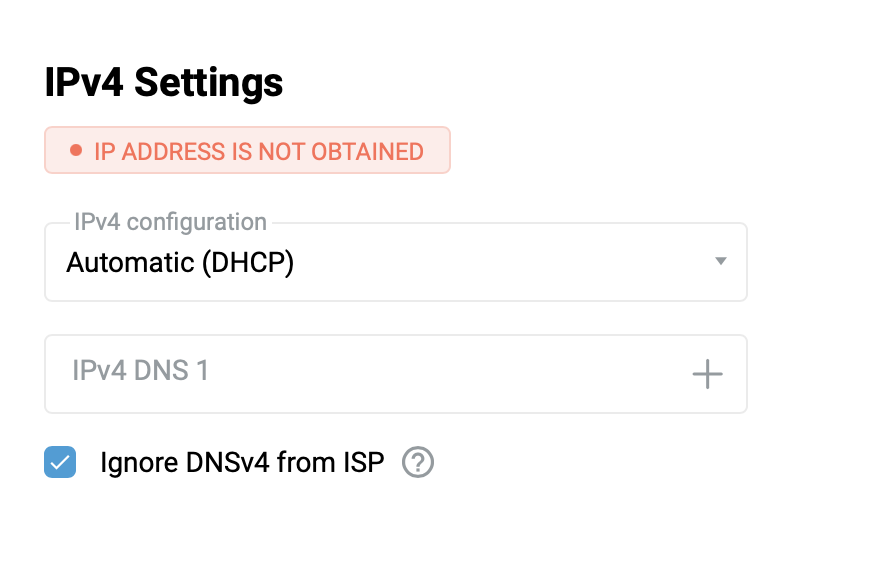

Keenetic DUO 4.3a4 Если на интерфейсе DSL с авторизацией по PPPoE в разделе IPv4 Settings - IPv4 Configuration перевести в Disabled, то эта настройка не сохраняется при перезагрузке маршрутизатора. После перезагрузки настройка переводится в режим DHCP После отключения через веб морду на Bridge5 адрес исчезает, на Dsl0 и Dsl0/Pvc0 - остается interface Dsl0 rename ISP dyndns nobind dsl ginp ip address dhcp ip dhcp client dns-routes ip name-servers operating-mode adsl-auto annex auto interface Dsl0/Pvc0 role inet dyndns nobind pvc 1 32 encapsulation aal5snap ! ip address dhcp ip dhcp client dns-routes ip no name-servers interface Bridge5 role inet for ISP dyndns nobind inherit ISP include Dsl0/Pvc0 mac access-list type none security-level public ip dhcp client hostname gw ip dhcp client dns-routes ip mtu 1500 ip no name-servers up После ребута interface Dsl0 ip address dhcp interface Dsl0/Pvc0 ip address dhcp interface Bridge5 ip address dhcp I [Oct 23 14:53:47] ndm: Dhcp::Client: started DHCP client on Dsl0. I [Oct 23 14:53:47] ndm: Dhcp::Client: Dsl0 DHCP client DNS host routes are enabled. I [Oct 23 14:53:48] ndm: Dhcp::Client: started DHCP client on Dsl0/Pvc0. I [Oct 23 14:53:48] ndm: Dhcp::Client: Dsl0/Pvc0 DHCP client DNS host routes are enabled. I [Oct 23 14:53:55] ndm: Dhcp::Client: started DHCP client on Bridge5. I [Oct 23 14:54:20] ndhcpc: Bridge5: NDM DHCP Client, v3.2.56. I [Oct 23 14:54:20] ndhcpc: Bridge5: created PID file "/var/run/ndhcpc-br5.pid". Если сохранить конфигурацию, вырезать из него все эти три ip address dhcp, залить в кинетик - DHCP тут как тут Более того. Если на DSL интерфейсе задать адрес статически, то после перезагрузки будет так interface Bridge5 role inet for Dsl0 dyndns nobind inherit Dsl0 include Dsl0/Pvc0 mac access-list type none security-level public ip address 192.0.2.254 255.255.255.252 ip address dhcp ip dhcp client dns-routes ip mtu 1500 ip no name-servers up ! А в web-UI

-

В конфете роутера намертво отключен IPv6 system set net.ipv6.conf.all.disable_ipv6 1 set net.ipv6.conf.all.forwarding 0 set net.ipv6.conf.default.disable_ipv6 1 В этом случае web UI не запускается, nginx не стартует I [Nov 8 09:25:48] ndm: Http::Manager: updated configuration. I [Nov 8 09:25:50] ndm: Core::Server: started Session /var/run/ndm.core.socket. I [Nov 8 09:25:50] ndm: Core::Session: client disconnected. I [Nov 8 09:25:49] router nginx: 2024/11/08 09:25:49 [emerg] 1785#0: bind() to [fd78:4712:5180:feed:feee:ed78:4712:5180]:8081 failed (126: Address not available) E [Nov 8 09:25:50] ndm: Service: "Nginx": unexpectedly stopped.

-

Ну если параноите - сделайте интересы ZeroTier level public и пускайте внутри него wireguard

-

Так не работает. У кинетика вообще плохо с NAT'ом. Надо выключить nat на Home no ip nat Home и включить куда надо ip static Home <внешний интерфейс 1> ip static Home <внешний интерфейс 2>

-

А вы как я сделайте... system set net.ipv6.conf.all.forwarding 0 set net.ipv6.conf.all.disable_ipv6 1 set net.ipv6.conf.default.disable_ipv6 1 ... и нет никакого IPv6

-

Политика Без доступа в интернет блокирует локальный доступ.

gaaronk опубликовал вопрос в Обмен опытом

Если к отдельному хосту в сегменте protected или ко всему сегменту целиком применить политику Без доступа в Интернет, то доступ блокируется к такому хосту из других protected интерфейсов (VPN туннелей). Например сегмент IoT переводим в Без интернет. И доступ в этот сегмент из доверенного Wireguard туннеля попадает. NAT везде выключен. В iptables это хорошо видно… Тем есть правила - из сегмента, в сегмент. Для IoT там будет DROP. А вот private туннельные интерфейсы в этой цепочке отсутствуют. -

Скорее так. Вносим в конфиг. Сохраняемся. Ребутаем роутер. После загрузки бридж интерфейс уже есть. И запись в арп тоже есть. А процесс зеротир еще даже не запускался. Потом он стартует. И когда переходит в состояние up (сам зеротир) то арп запись из таблицы попадает.

-

Что еще заметил Команда ip arp на зеротире не работает правильно. При включении/ребуте статическая запись появляется, но потом видимо интерфейс меняет свой статус и все... все пропадает.

-

Добрый день! По быстрому проверил. Да, работает bind на интерфейс. Порт открывается. По сути слушается стандартный порт 41500. Так же ZT слушает дополнительный рандомный UDP порт, но это дело такое. Например # netstat -anp | i zero tcp 0 0 10.184.101.197:63916 0.0.0.0:* LISTEN 1116/zerotier-one tcp 0 0 10.184.101.197:41500 0.0.0.0:* LISTEN 1116/zerotier-one tcp 0 0 127.0.0.1:41500 0.0.0.0:* LISTEN 1116/zerotier-one tcp 0 0 ::1:41500 :::* LISTEN 1116/zerotier-one udp 0 0 10.184.101.197:63916 0.0.0.0:* 1116/zerotier-one udp 0 0 10.184.101.197:41500 0.0.0.0:* 1116/zerotier-one Если интерфейсу сделать down - из firewall порт не убирается. Но опять же это не no interface .... а просто down. Со сменой адреса на IP WAN интерфейсе отрабатывает корректно

-

Спасибо! Проверю и отпишусь.

-

@Le ecureuil И еще зеротир на старте слушает рандомный порт. Но этот порт не открывается на вход на WAN интерфейсах. И если другой узел стучится к нам напрямую - беда-печаль. Приходится задавать статичные secondaryPort и tertiaryPort и их прописывать в ACL руками на вход в WAN интерфейс...

-

Абсолютно не спасает interface ZeroTier0 security-level public ip dhcp client dns-routes ip access-group _WEBADMIN_ZeroTier0 in zerotier accept-addresses zerotier no accept-routes zerotier network-id ХХХХХХХХХХХ zerotier connect via PPPoE0 lldp disable up ! Слушает на всех IP на ВСЕХ интерфейсах посмотрел WG туннель через tcpdump -nvi nwg1 udp Зеротир туда гонит трафик.

-

@Le ecureuil не посмотрите?

-

Ну или если мы делаем zerotier connect via PPPoE0 то можно и так в в /var/run/ztrun-ZeroTier0/local.conf { "settings": { "bind": [ "<IP address>"] } } тут все параметры описаны

-

Ну и ezcfg0 туда по умолчанию

-

Хорошо бы на интерфейсах по аналогии с командой ipsec ignore использовать команду zerotier ignore И тогда linux имена интерфейсов добавлялись бы в /var/run/ztrun-ZeroTier0/local.conf (или другой номер интерфейса) в секцию { "settings": { "interfacePrefixBlacklist": ["ezcfg0", "ngre1"] } }

-

exFAT не поддерживает права доступа

-

Ну вот вам надо создать ipset для российских сетей в файлик /opt/etc/ipset/ipset.conf сначала строка сreate russia hash:net family inet hashsize 1024 maxelem 1048576 потом 13 тыс ваших add russia <адрес> и потом в примере вместо 192.168.21.1 используйте дефолт вашего VPN

-

Что то типа такого в файле /opt/etc/iproute2/rt_tables 200 russia в /opt/etc/ipset/ipset.conf create russia hash:net family inet hashsize 1024 maxelem 1048576 в /opt/etc/iptables.raw *raw :PREROUTING ACCEPT [0:0] :OUTPUT ACCEPT [0:0] :SET-MARK - [0:0] :VPN-MARK - [0:0] -A PREROUTING -i br0 -m state --state NEW -j VPN-MARK -A PREROUTING -i br0 -m connmark --mark 0x777 -j CONNMARK --restore-mark --nfmask 0xffffffff --ctmask 0xffffffff -A SET-MARK -j CONNMARK --set-xmark 0x777/0xffffffff -A VPN-MARK -d 192.168.0.0/16 -j RETURN -A VPN-MARK -d 10.0.0.0/8 -j RETURN -A VPN-MARK -m set --match-set russia dst -g SET-MARK COMMIT делаете скрипт, и делаете его исполняемым /opt/etc/init.d/S01system PATH=/opt/bin:/opt/sbin:/sbin:/bin:/usr/sbin:/usr/bin [ "$1" != "start" ] && exit 0 # iproute2 ip rule | grep -q russia if [ $? -ne 0 ]; then ip rule add pref 200 from 192.168.0.0/16 fwmark 0x777 lookup russia fi # ipset if [ -f /opt/etc/ipset/ipset.conf ]; then /opt/sbin/ipset -X /opt/sbin/ipset restore < /opt/etc/ipset/ipset.conf fi insmod /lib/modules/$(uname -r)/iptable_raw.ko /opt/sbin/iptables -L -n -t raw | grep -q "VPN-MARK" if [ $? -ne 0 ]; then /opt/sbin/iptables-restore -T raw < /opt/etc/iptables.raw fi ip route default via 192.168.21.1 table russia exit 0 Ну и пакеты поставить все необходимые. Итого для каждой новой сессии для первого пакета мы смотрим в ipset, и на весь connection вешаем метку (и не гоним через ipset каждый пакет!) Согласно метки ищем маршрут в таблице russia А в этой таблице дефолт указан на ваш 192.168.21.1 А как уж наполнять ipset - динамически или один раз статически - сами решайте. В примере он пустой