-

Постов

92 -

Зарегистрирован

-

Посещение

Оборудование

-

Устройства

Hero KN-1011

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения constgen

Продвинутый пользователь (3/6)

30

Репутация

-

Похоже работа через облако - это такая простая защита от пиратства. Чтобы был смысл покупать официальные Кинетики.

-

В целом надо специально настроить политики доступа и тогда получится это сделать. По умолчанию собственные пользовательские маршруты применяются на все политики. Даже если в политике нет указанного VPN интерфейса, трафик всё равно будет перенаправляться. Но это можно изменить. То что мы хотим получить - это возможность в каких политиках маршрутизировать сайты по VPN, а в каких - нет. В этом поможет опция `standalone` у политики. Она переводит политику в другой режим, при котором в неё попадают маршруты только те, которые есть у интерфейсов в ней. А далее дело техники каким клиентам какие политики доступа настроить в их окне настройке клиента. В Web UI нет этой настройки. Это делается через CLI. Для начала проверьте текущие политики, так же их имена можно посмотреть (config)> show ip policy Вы увидите все маршруты которые в них задействуются. И системные и собственные. Когда всё настроите правильно, можно будет так верифицировать что нужные маршруты работают только в нужных политиках и отсутствуют у ненужных. За тем заходите в свою политику в которой НЕ хотите чтобы применялись глобальные маршруты (подставьте своё имя). Они пронумерованы, так что вам надо вычислить какое правильное имя (config)> ip policy Policy1 Network::PolicyTable: Policy "Policy1" exists. (config-policy)> description - set IP policy description multipath - enable IP policy multipathing permit - permit global interface(s) rate-limit - set rate limit for WAN interface standalone - disable IP policy routes copying (config-policy)> Здесь вам надо почитать документацию и разобраться как включить `standalone`. Не буду расписывать. Самой первой командой проверьте, что всё применилось. Лично я вообще на все политики его включаю. Так намного проще контролировать, что происходит в сети. Вы можете решить по своему как организовать. Теперь можете одних клиентов кинуть в политики с VPN интерфейсом, а других без него. Другие интерфейсы вместе с интернетом как хотите на своё усмотрение в зависимости от цели. Я например так настроил чтобы клиенты из Wiregurad туннеля могли получать доступ только к определённым клиентам в локальной сети, а не ко всем из них https://forum.keenetic.ru/topic/21602-как-настроить-wireguard-site-to-site-через-политики-доступа/#findComment-211145. Например, только к домашнему серверу, но не компьютеру или пылесосу. Я просто добавил эти устройства в отдельную политику где есть туннель. Остальные устройства никак доступ в туннель не получали и к ним нельзя достучаться извне.

-

Нет. Одним. На то и есть VLAN. По одному проводу пойдут несколько сегментов (он же VLAN). У вас скорее всего для Гостевой сети на контроллере не настроено чтобы её VLAN пускался в используемый LAN порт. На скриншоте я показал как его пустить. Так же этот VLAN надо пропускать и на коммутаторе. А ретраслятор Keenetic сам разберётся. Главное чтобы до него тегированые фреймы доходили. У вас скорее всего в этом и проблемы - они не доходят до ретранслятора.

-

-

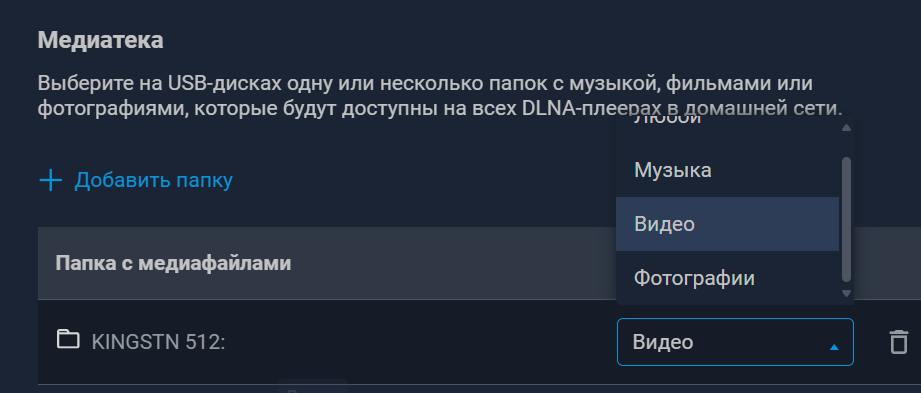

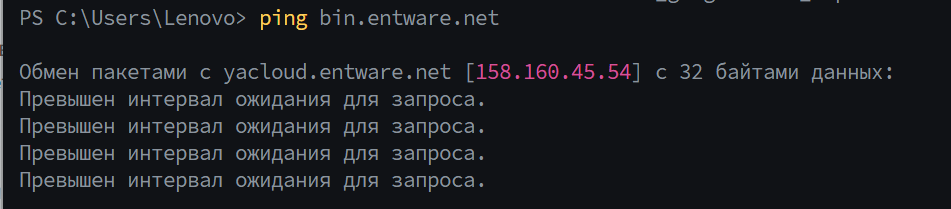

Была цель как-то анонсировать DLNA сервер через туннель Wireguard Site-to-Site. Сам туннель настроен полностью и работает. Всё что надо пингуется. На SMB сервера можно заходить по прямому адресу. Короче всё настроено без ошибок. Анонсирование DLNA и SMB конечно же не работают и это ожидаемо. Я нашёл такое решение и попробовал его Роутер А (сервер) interface Home igmp upstream exit interface Wireguard1 igmp downstream exit system configuration save Роутер Б (клиент) interface Home igmp downstream exit interface Wireguard0 igmp upstream exit system configuration save Но оно ни сработало. На другом конце туннеля в приложении VLC не видно DLNA сервер на Кинетик роутере. Поэтому хотел узнать имеет ли эта идея шанс на жизнь, что я не правильно делаю, и возможно ли это вообще реализовать?

-

Я тоже делал по этой инструкции какое-то время назад и у меня получилось, завелось. Можете разве что проверить с помощью этой программы NetRouteView что на Windows маршруты в туннель правильно ведут. Т.е. подсеть роутера 192.168.1.0 должна вести на Wireguard интерфейс и его метрика должна быть ниже (меньше число - больше приоритет) чем другое LAN соединение с такой же подсетью. Идинственное у меня был очень специфический случай, что к роутеру с клиента я смог зайти, а к дркгому клиентв сети роутера - нет. Но то были уже мои специфические проблемы. Я все политики доступа перевёл в standalone - это когда статические маршруты пользователя не попадают сами по себе в политику как глобальные. Надо руками добавлять соответствующий интерфейс в политику. И нужный клиент под роутером просто не был добавлен в политику доступа с Wireguard интерфейсом. Поэтому его не было видно на другой стороне туннеля. Но роутер 192.168.1.1 всегда должен быть виден. Он в дефолтной политике где все интерфейсы включены. Проверяли пинг именно до роутера по локальному адресу? А по адресу Wireguard?

-

Может да, может нет. Зависит от того как настроено по умолчанию и как вы настроите. Я просто не помню как у Кинетика по умолчнию на ретрансляторе. В одной подсети Для того чтобы ретранслятор попал в ту же подсеть, на нём должен быть отключён DHCP сервер. Тогда и сам ретранслятор и все его клиенты попадут в ту же подсеть на которой провод. А адреса им раздал DHCP на Cudy. В разных подсетях Если нужна другая подсеть, то можно по проводу отдать другой сегмент ретранслятору. Это настраивается в настройках портов где-то в Cudy наверно. На ретрансляторе всё так же должен быть отключён DHCP сервер. Тогда ретранслятор получит IP в другом сегменте, как и его клиенты Это настройки фаерволла на Cudy. Добавить правило, разрешающее запросы из подсети 192.168.254.0/24 в подсеть 192.168.1.0/24 . Т.к. соединения между IP разных подсетей по идее должны быть запрещены фаерволлом Cudy по умолчанию. Если нужно в обратную сторону - это ещё одно правило но поменять местами адреса подсетей.

-

А какие интерфейсы в этой новой политике? Может там VPN у котороно привязан свой DNS к интерфейсу. Тогда все ваши DNS запросы пойдут через этот VPN тунель на DNS сервера VPN. Это в целом не плохо и тоже анонимно. Но если вы этого не хотите, то проверьте и удалить настройки DNS у VPN интерфейса

-

SSH как подключиться по ключу без ввода пароля?

constgen ответил SatirAnderson вопрос в Обмен опытом

Да я 3 месяца назад тоже ничего не знал. Но решая проблемы и копаясь во всём, разобрался и проростил новыей неройны. Не всё же сразу