-

Постов

45 -

Зарегистрирован

-

Посещение

Converted

-

Род деятельности

Промышленное и гражданское строительство, архитектура

Оборудование

-

Устройства

Ultra II, Extra II, 4G III, DSL, Speedster, Peak, Hopper, Carrier

Посетители профиля

1 573 просмотра профиля

Достижения Phaeton

Пользователь (2/6)

6

Репутация

-

Phaeton подписался на Xkeen , DW5821e и Hopper SE (KN-3812) модем как бы подключился, а интернета нет , Консоль модема MM200-1 через облачный доступ и 1 другой

-

Имеете ввиду статью https://help.keenetic.com/hc/ru/articles/360013710999-Доступ-в-веб-интерфейс-USB-модема-через-SSTP-VPN ?

-

Модем с роутером находится удаленно, проверить это локально, например через ноутбук, сейчас возможности нет. Задача была в том, чтоб отключить на модеме wifi и dhcp.

-

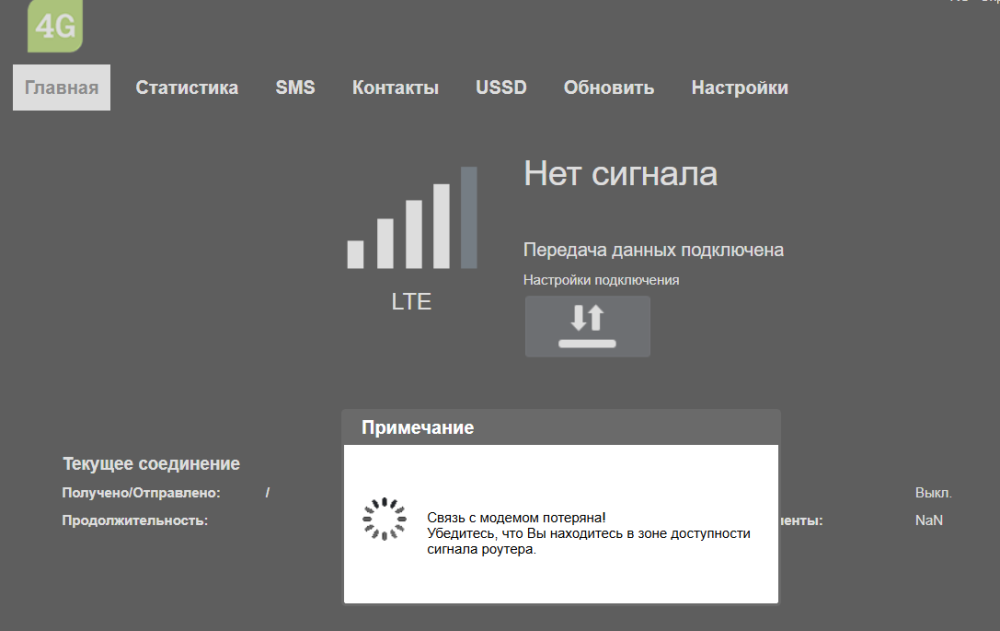

Keenetic Carrier (KN-1721) на прошивке 4.3.5 из основного канала. Настроил по статье доступ к веб-интерфейсу USB-модема через сервис KeenDNS. Но страница консоли модема отображается некорректно и перейти в пункты меню не получается, появляется сообщение о потере связи с модемом, хотя соединение не обрывается. И так отображается в разных браузерах. Подскажите куда копать

-

Phaeton изменил фотографию своего профиля

-

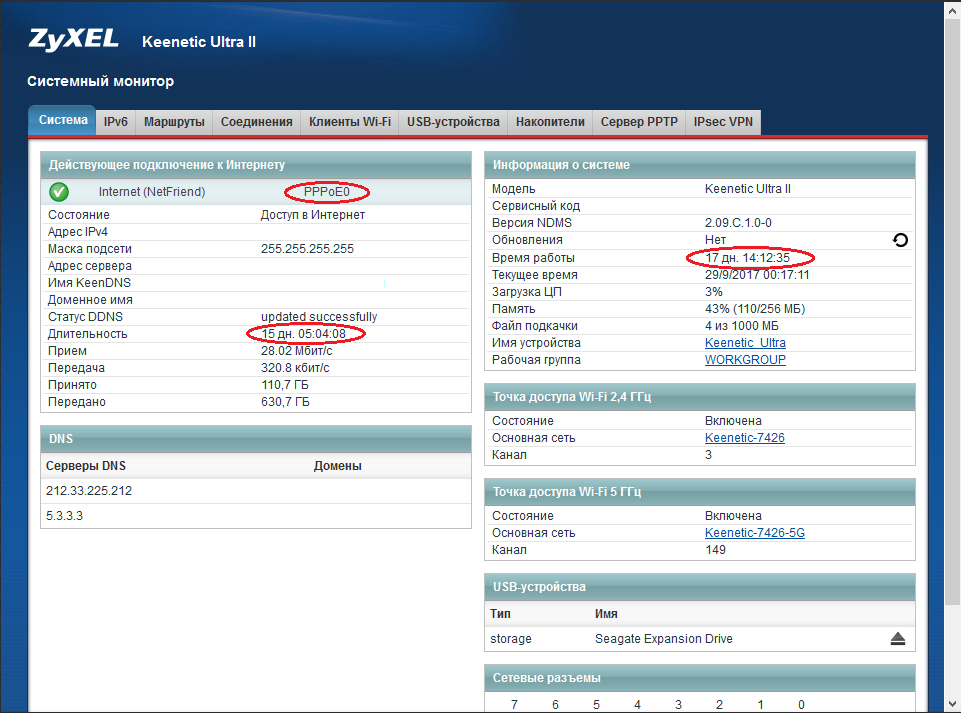

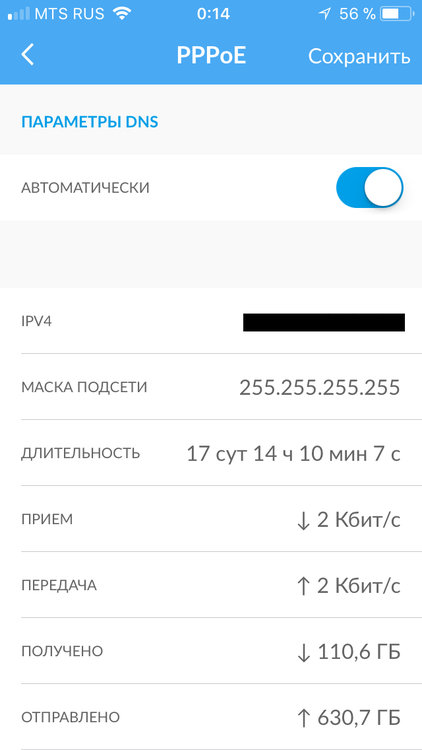

На последней версии My.Keenetic iOS на вкладке сетевых подключений в свойствах подключения Internet в параметре "Длительность" приводится время работы системы вместо длительности сетевого подключения. Глюк или так и должно быть?

- 1 ответ

-

- 1

-

-

Jun 08 16:31:44ipsec 07[IKE] received NAT-T (RFC 3947) vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike-08 vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike-07 vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike-06 vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike-05 vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike-04 vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike-03 vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike-02 vendor ID Jun 08 16:31:44ipsec 07[IKE] received draft-ietf-ipsec-nat-t-ike-02\n vendor ID Jun 08 16:31:44ipsec 07[IKE] received XAuth vendor ID Jun 08 16:31:44ipsec 07[IKE] received Cisco Unity vendor ID Jun 08 16:31:44ipsec 07[IKE] received FRAGMENTATION vendor ID Jun 08 16:31:44ipsec 07[IKE] received DPD vendor ID Jun 08 16:31:44ipsec 07[IKE] 212.33.240.248 is initiating a Main Mode IKE_SA Jun 08 16:31:44ipsec 07[CFG] received proposals: IKE:AES_CBC=256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048/#, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#, IKE:AES_CBC=256/HMAC_MD5_96/PRF_HMAC_MD5/MODP_2048/#, IKE:AES_CBC=256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_2048/#, IKE:AES_CBC=256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1536/#, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1536/#, IKE:AES_CBC=256/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1536/#, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/#, IKE:AES_CBC=256/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024/#, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/#, IKE:AES_CBC=128/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024/#, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/#, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024/#, IKE:DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/#, IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_1024/# Jun 08 16:31:44ipsec 07[CFG] configured proposals: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/# Jun 08 16:31:44ipsec 07[CFG] selected proposal: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/# Jun 08 16:31:44ipsec 07[IKE] sending XAuth vendor ID Jun 08 16:31:44ipsec 07[IKE] sending DPD vendor ID Jun 08 16:31:44ipsec 07[IKE] sending Cisco Unity vendor ID Jun 08 16:31:44ipsec 07[IKE] sending FRAGMENTATION vendor ID Jun 08 16:31:44ipsec 07[IKE] sending NAT-T (RFC 3947) vendor ID Jun 08 16:31:44ipsec 12[IKE] remote host is behind NAT Jun 08 16:31:44ipsec 12[IKE] linked key for crypto map '(unnamed)' is not found, still searching Jun 08 16:31:44ipsec 06[CFG] looking for XAuthInitPSK peer configs matching xx.xx.xx.xx...xx.xx.xx.xx[192.168.0.207] Jun 08 16:31:44ipsec 06[CFG] selected peer config "VirtualIPServer" Jun 08 16:31:45ipsec 09[IKE] EAP-MS-CHAPv2 succeeded: 'Welcome2strongSwan' Jun 08 16:31:45ipsec 09[IKE] XAuth authentication of 'admin' successful Jun 08 16:31:45ipsec 05[IKE] IKE_SA VirtualIPServer[15] established between xx.xx.xx.xx[mykeenetic.net]...xx.xx.xx.xx[192.168.0.207] Jun 08 16:31:45ipsec 05[IKE] scheduling reauthentication in 28764s Jun 08 16:31:45ipsec 05[IKE] maximum IKE_SA lifetime 28784s Jun 08 16:31:45ipsec 14[IKE] peer requested virtual IP %any Jun 08 16:31:45ipsec 14[CFG] reassigning offline lease to 'admin' Jun 08 16:31:45ipsec 14[IKE] assigning virtual IP 192.168.89.2 to peer 'admin' Jun 08 16:31:45ipsec 14[CFG] sending UNITY_SPLIT_INCLUDE: 192.168.1.0/24 Jun 08 16:31:46ipsec 11[CFG] received proposals: ESP:AES_CBC=256/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:AES_CBC=256/HMAC_MD5_96/#/#/NO_EXT_SEQ, ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:AES_CBC=128/HMAC_MD5_96/#/#/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_MD5_96/#/#/NO_EXT_SEQ Jun 08 16:31:46ipsec 11[CFG] configured proposals: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ Jun 08 16:31:46ipsec 11[CFG] selected proposal: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ Jun 08 16:31:46ipsec 11[IKE] received 3600s lifetime, configured 28800s Jun 08 16:31:46ipsec 11[IKE] received 0 lifebytes, configured 21474836480 Jun 08 16:31:46ipsec 13[IKE] CHILD_SA VirtualIPServer{9} established with SPIs ceeed5b0_i 003caab5_o and TS 192.168.1.0/24 === 192.168.89.2/32 Добрый день! Подключение устанавливается, но зайти на локальные ресурсы не получается. В консоли выполнил команды, описанные выше. В чем может быть причина?

-

Ultra II, прошивка - крайний драфт. Туннель настраивал до Mikrotik hAP (6.39.1). Сегменты сетей не пересекались: 192.168.10.0/23 на кинетике и 192.168.0.0/24. IP на WAN портах белые. В конечном итоге соединение установилось, но держится буквально 30 секунд, после чего разрывается на стороне кинетика. При этом пользователи со стороны кинетика теряли связь с интернетом. Хорошо, если бы была инструкция KB по созданию туннеля по ipsec была не только из мира zyxel, но и охватывала routeros.

-

Столкнулся с аналогичной проблемой на прошлой неделе, трафик на определенные порты и протоколы действительно ограничен со стороны провайдера (особенно для бизнес сегмента). Полностью согласен с @Le ecureuil что использовать UDP на 445 порт, да и вообще netbios в чистом виде не есть хорошо. Остается VPN (по PPTP, хотя и в его огороде камаз щебня насыпан), либо IPSec, что лучше, но сложнее в настройке. Для простоты настройки создал VPN подключение, благо Win10 дружит со 128-м шифрованием "из коробки", проверил, что подключение установлено в консоли и IP теперь домашний, но зайти на жесткий диск, подключенный к роутеру, не получилось, хотя ранее по netbios все работало. Сижу изучаю статьи и разбираюсь. Запросил конечно у провайдера о блокировке протокола GRE и порта TCP 1723 в трафике, но ответа пока нет.

-

На этой неделе так же столкнулся с отказом в доступе к диску с машин на Win 10 (но не из домашней сети). Несколько раз проверил настройки в роутере. Насторожило то, что журнал молчал о попытках подключения. А уже после и письмо пришло от провайдера, что UDP трафик на 445 порт заблокирован в целях сдерживания WannaCry. В домашней сети при этом, а так же c ip адресов физических лиц доступ был. МТС в сотовой сети похоже тоже блокируют данный вид трафика.

-

Извиняюсь за упущение! Файловая система на дисках NTFS. Копировать планировал стандартным файловым менеджером Windows. У кинетика белый адрес. Получится ли в этом случае подключить 2 сетевых диска с разными пользователями? Допустим Пользователь 1 имеет целевую папку, куда нужно копировать, Пользователь 2 - исходную.

-

Добрый день! Прошивка: v2.08(AAUX.0)C1. К Ultra II подключены 2 накопителя. Задача: произвести удаленное копирование файлов с одного носителя на другой. Но при назначении прав доступа к папке, которую нужно скопировать, появляется сообщение: Access::Manager: failed to write ACL. Настройку выполнил по статье KB-2903, создавал разных пользователей. Причем к основному диску доступ без проблем. Но к вновь подключенному настроить доступ не получается. В какую сторону копать?

-

Да, я читал, даже у Вас по-моему, что dnscrypt создан командой OpenDNS. И тут бы проголосовать за добавление вкладки OpenDNS на страницу "Безопасность", но это не та ветка, да и возможно ли... (юридически).

-

Да, вечером вчера в этом убедился. Жаль, что DNS-сервера SkyDNS не поддерживают dnscrypt, а так бы неплохо получилось. Не в плане обхода конечно, а как шифрование запросов до сервера.