VitalityV1nT

Участники форума-

Постов

16 -

Зарегистрирован

-

Посещение

Оборудование

-

Устройства

Keenetic Hopper (KN-3810)

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения VitalityV1nT

Пользователь (2/6)

3

Репутация

-

По умолчанию все клиенты отображаются отдельно. Что-то у вас еще значит сделано, кроме самого agh. Magitrickle если установлен, то он например меняет логику работы все клиенты будут в agh отображаться как localhost.

-

сам недавно думал, было бы здорово чтобы agh нативно поддерживал управление ipset из ui, так что надеемся!

-

Проверьте ~ # /opt/etc/init.d/S99adguardhome status Checking AdGuardHome... alive. ~ # Если не запущено то через start запускайте

-

Мне напротив видится неудобным оставлять несколько dns серверов в локальной сети. Объясните ваш сценарий для чего это может быть полезно?

-

Помогите пожалуйста с настройкой? Есть политика с vpn, через которое хочу маршрутизировать то что в ipset списке adguard home. На провайдерском подключении есть ipv4 и ipv6, а на vpn отсутствует ipv6. Так вот, всё настроено по инструкции из темы, ipset ipv4 и ipv6 заполняются, правила netfilter для ipv4 создаются, а вот вывод команды "ip6tables-save | grep bypass6" пустой. Весь день борюсь с этим, так и не понял как победить. Из-за этого получается интересная ситуация, когда захожу на сайт для проверки ip, то вижу одновременно ipv4 впн сервера и мой провайдерский ipv6. Я может не правильно понимаю как это должно работать? ipset v6 заполняется адресами, и правилами netfilter отправляется в политику. Раз в политике ipv6 не работает, то соединение спокойно пойдет через ipv4. Чего я и добиваюсь. Самое простое решение моей проблемы это выключить ipv6 вообще, но очень не хотелось бы. Подскажите пожалуйста как реализовать то что я описал? Или может быть есть какое-то решение лучше?

- 160 ответов

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

Всем привет. Настало время когда одного маршрута перестало хватать, поэтому хочу настроить сразу два. Вопрос по поводу написания скриптов. Смущает верно ли я выбрал флаги? Пока что в такой реализации у меня заработало, но потом я заметил, что вместо -z написал -n, а это как будто бы логику ломает. Однако оно завелось и работает. -n или -z требуется в каждой из проверок? #!/bin/sh # Обработка трафика для IPv4 [ "$type" == "ip6tables" ] && exit [ "$table" != "mangle" ] && exit # Пометка трафика для первого туннеля [ -n "$(ipset --quiet list bypass)" ] && { if [ -z "$(iptables-save | grep bypass)" ]; then iptables -w -t mangle -A PREROUTING ! -i nwg0 -m conntrack --ctstate NEW -m set --match-set bypass dst -j CONNMARK --set-mark 0xffffd02 iptables -w -t mangle -A PREROUTING ! -i nwg0 -m set --match-set bypass dst -j CONNMARK --restore-mark fi } # Пометка трафика для второго туннеля [ -n "$(ipset --quiet list 2bypass)" ] && { if [ -z "$(iptables-save | grep 2bypass)" ]; then iptables -w -t mangle -A PREROUTING ! -i nwg2 -m conntrack --ctstate NEW -m set --match-set 2bypass dst -j CONNMARK --set-mark 0xffffd03 iptables -w -t mangle -A PREROUTING ! -i nwg2 -m set --match-set 2bypass dst -j CONNMARK --restore-mark fi }

- 160 ответов

-

- 1

-

-

- adguardhome

- ipset

-

(и ещё 1 )

C тегом:

-

https://adguard.com/ru/adguard-home/overview.html#:~:text=AdGuard Home — мощный сетевой инструмент,программное обеспечение на стороне клиента. https://adguard.com/ru/blog/in-depth-review-adguard-home.html

-

Штатно в кинетике можно только выбрать публичный dns с фильтрами. AGH же в свою очередь предлагает намного больше возможностей по настройке черных списков блокировок и выбора того днс сервера, который хотите. Об отличиях разных решений можете хоть на том же сайте adguard почитать.

-

Cтранные записи какие-то. Попробуйте оставить только cloudflare и проверить. Там же в agh есть кпопка тестирования Upstream серверов. В Upstream вписать: https://dns.cloudflare.com/dns-query tls://1dot1dot1dot1.cloudflare-dns.com Boostrap: 1.1.1.1 1.0.0.1 И еще: https://adguard-dns.io/kb/ru/general/dns-providers/#cloudflare-dns

-

В самом agh нужно прописать dns сервера. Если вписывать в upstream DoT или DoH, то еще нужно boostrap dns сервер указать. Его уже в обычном формате ip адреса.

-

лучшим решением будет установка agh именно на роутер Лучшим решением будет установка agh и вообще всего чем вы хотите нагрузить ваш роутер, на внешний накопитель, жесткий диск или ssd или на флешку. А внутреннюю память лучше не трогать и оставить в покое. Использовать ее рекомендуется только на крайний случай.

-

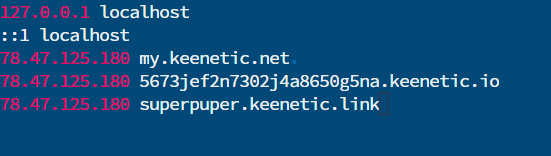

Только сегодня дошли руки разобраться с этим ещё раз. Таки разобрался. Спасибо всем, кто отписался по моему вопросу. Никакие лазанья и ковыряние настроек AGH не помогли, а помогло как ни странно, отредактировать /opt/etc/hosts После добавления строк, всё заработало. Может кому-то пригодится.

-

127.0.0.1:10053 не добавляется в upstream. Выдаёт ошибку Сервер «127.0.0.1:10053»: невозможно использовать, проверьте правильность написания Без указания порта тоже самое. И также локалхост адрес пробовал указывать вообще во все поля какие есть в настройках DNS AGH. Может всё таки есть какой-то способ оживить это дело? И вот это еще хотелось бы узнать, но тут скорее просто особенность работы. У всех так?

-

VitalityV1nT подписался на AdGuardHome

-

Всем привет. После установки сабжа на роутер возникло несколько вопросов. Ответьте, пожалуйста, кто знает. opkg dns-override выполнена. AGH днс сервер работает на 192.168.1.1:53; апстрим днс https://dns.cloudflare.com/dns-query; бутстрэп 1.1.1.1, 1.0.0.1 1)После установки AGH, перестал открываться веб интерфейс роутера по доменному имени KeenDNS. Можно как-то восстановить работу веб интерфейса роутера по переходу на my.keenetic.net? 2)В журнале AGH регистрируются по две записи. Например: Переходим в телеграм, смотрим журнал - t.me Тип: HTTPS, Нешифрованный DNS - t.me Тип: A, Нешифрованный DNS Вопрос, почему запись дублируется и почему днс запросы нешифрованные если используется DoH? Или это он показывает что они нешифрованные потому что клиенты в сети стучатся на 192.168.1.1:53 без шифрования? Не понял этот момент.