-

Постов

2 292 -

Зарегистрирован

-

Посещение

-

Победитель дней

39

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент KorDen

-

Помнится мне случай (хоть и не уверен точно), когда то ли на белых кинетиках, то ли на Giga II v1 и v2 (или v1.04 / v1.10+ на белых, не уверен) как-то по разному хранили настройки, и получается можно было перешиться на другую ветку прошивок, настроить ее, сбросить, а потом после прошивки на прежнюю ветку получить старые настройки, т.е. они не затирались. Поэтому хочу всё же уточнить - как гарантированно стереть все возможные конфиги, которые хранились на устройстве, если на нем в разное время стояли практически все возможные версии NDMS (для белых начиная с v1.01 или около того, для черных начиная с v1.10)? Только на всякий случай прошить по порядку 1.04-1.11-2 и сбросить на каждой из них? А в новых устройствах с dualiamge в mtd наблюдается раздел "config_2", что тоже приводит к мыслям - при сбросе ресетом затираются оба раздела конфигурации или нет?

-

Кстати, при обновлении файлом Viva, которая с завода с v2.03(AANT.0)B3, на официальную V2.08(AANT.2)C2 появляется та же ошибка. Остается только догадаться прошиться вначале на выложенную там v2.07(AANT.5)C3, а затем уже на 2.08. В хелпдеске об этом ничего не сказано. Обновление файлом в данном случае может быть вынужденным, если основное подключение к инету через какой-нибудь новый LTE-модем (который не работает в 2.03) или что-нибудь еще этакое.

-

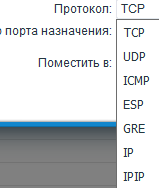

Тогда смысл от EoIP? Ведь он обычно поднимается ради хождения бродкаста и создания единой подсети, во всех остальных случаях хватит GRE (если нужен мультикаст), IPIP (если нужна только маршрутизация удаленного сегмента, без мультикаста), а то и Site-to-site (если нужен просто доступ между сегментами без маршрутизации и мультикаста)

-

Хм, я специально не мерял, но если тянуть одновременно с WAN и с LAN - действительно чтоль упрется в сотку в одну сторону?

-

Я так и не понял, что вы хотите. Причем тут iptv, что за 3 подключения? Где вы собираетесь это iptv смотреть? Первый пункт хотелок решается настройкой соединения любого типа через какого-то внешнего провайдера (Если есть свой сервер - можно какой-нибудь IPIP, у провайдеров подобных услуг наверняка будет OpenVPN либо L2TP/IPsec, последний шустрее) и дальнейшей настройкой маршрутов до нужных IP через него.

-

нет, там wan - одна сетевушка, lan - свич, соединенный со свторой сетевушкой. Поэтому максимум до трех,не заходя на проц. Хотя в прицнипе.. 4 на вход, 3 проходящих, 1 заходит на проц и выходит через WAN - вполне себе... Но это как-то совсем

-

Увидел промелькнувший в логах system failed, решил поделиться self-test'ом. Лог с "клиента", в 19:43 обновлял прошивку на "сервере" Aug 26 19:44:28 ndm: Network::Interface::SecureIPTunnel: "IPIP2": IPsec client layer is up, do start tunnel layer. [C] Aug 26 19:44:28 ndm: Network::Interface::SecureIPTunnel: "IPIP2": system failed [0xcffd02bd], unable to change tunnel: file exists. [C] Aug 26 19:44:28 ndm: Network::Interface::SecureIPTunnel: "IPIP2": system failed [0xcffd00b0]. Aug 26 19:44:28 ndm: Network::Interface::SecureIPTunnel: "IPIP2": secured tunnel is ready.

-

@vasek00, как вы себе это представляете (исключая L2-сегменты), если в большинстве моделей после агрегации бутылочным горлышком станет шина между CPU и свичем?

-

Кстати про G722.. Столкнулся со следующим, на обоих роутерах актуальные драфты 2.10: - Ultra II, трубка S850HX (номер 3), в Entware стоит астериск, прописаны простейшие линии, типа - удаленная Giga II, трубка A420H (номер 1), подключена по IPIP-туннелю к Ultra II. Адрес SIP-сервера в обоих случаях - туннельный IP ультры. Если в кодеках стоит только G722, звонок 3->1 проходит. При обратном вызове 1->3 на S850HX нажатие "поднять трубку" просто ничего не дает, трубка продолжает звонить. Если в разрешенных кодеках стоит 722 и 711, то соединение в обоих случаях вроде бы успешно устанавливается на 711. Может чего где не усмотрел я. Как будет возможность протестировать - скину все селфтесты и прочие дампы с подробностями, это пока сильно сумбурное впечатление от первых экспериментов с G722.

-

show ipsec ... Connections: VirtualIPServer: %any...%any IKEv1, dpddelay=20s VirtualIPServer: local: [mykeenetic.net] uses pre-shared key authentication VirtualIPServer: remote: uses pre-shared key authentication VirtualIPServer: remote: uses XAuth authentication: eap VirtualIPServer: child: 0.0.0.0/0 === dynamic TUNNEL, dpdaction=restart IPIP0: x.x.x.x...y.y.y.y IKEv2, dpddelay=30s IPIP0: local: [IPIP0] uses pre-shared key authentication IPIP0: remote: [IPIP0] uses pre-shared key authentication IPIP0: child: 0.0.0.0/0[ipencap] === y.y.y.y/32[ipencap] TRANSPORT, dpdaction=restart IPIP1: a.b.c.d...%any IKEv2, dpddelay=30s IPIP1: local: [IPIP1] uses pre-shared key authentication IPIP1: remote: [IPIP1] uses pre-shared key authentication IPIP1: child: e.f.g.h/32[ipencap] === 0.0.0.0/0[ipencap] TRANSPORT, dpdaction=restart

-

IP или все-таки MAC? От двух интерфейсов с одинаковыми маками вполне себе сходить с ума будет, да. Еще, не знаю как в Ultra II (такую схему не приходилось на ней вроде делать), но на гиге 1 и 2 нельзя было иметь в сети ПК с тем же MAC-адресом, который на WAN-интерфейсе роутера, иначе всё валилось - https://help.keenetic.net/hc/ru/articles/213966709-Не-работает-клонирование-MAC-адреса-в-Keenetic-Giga-Extra-Viva-Ultra-Giga-II

-

При переходе на резерв будет корректно переключаться маршрут на резервный канал? А если уже есть маршрут до этого узла? А то я теперь осмыслил, что у меня при резерве через 3G туннель-то и не работал (основной канал давно не падал, так что на практике не обнаруживал) Т.е. я рассматриваю два случая с автотуннелями с default route на туннель: 1) к серверу подключается по беляку, стандартное резервирование проводного инета мобильным модемом, при переходе на резерв маршрут перепишется? 2) Опять резерв, но уже специально жестко прописан destination ip маршрутом через проводной инет. Возможна ситуация, когда основной инет лежит, но по локалке сервер доступен (и там есть инет), т.е. мне именно надо чтобы в случае падения сети был вариант остаться на туннеле, и только потом уходить на модем. Собственно, сейчас только так и можно сделать.

-

Рабочий пример, чуть адаптированный вам: Дома: interface IPIP4 description Office security-level public ip address 192.168.255.2 255.255.255.252 ip global 1000 ip tcp adjust-mss pmtu ipsec preshared-key <MySecretKey> ipsec ikev2 tunnel destination 92.9.9.1 up ! ip route default 192.168.255.1 IPIP4 На работе interface IPIP4 description Home security-level protected ip address 192.168.255.1 255.255.255.252 ip tcp adjust-mss pmtu ipsec preshared-key <MySecretKey> ipsec ikev2 tunnel source ISP up ! ip nat IPIP4 ipsec ikev2 работает только на 2.10. При его использовании индексы интерфейса (в моем примере это IPIP4) должны совпадать. IP адрса интефейса надо править только если у вас где-то вдруг есть сеть 192.168.255.x, в остальных случаях достаточно оставить так, это P2P линк. Возможно потребуется указать MTU с обоих сторон (если внешний MTU 1500, то "ip mtu 1420") Вроде ничего не забыл

-

Для того чтобы ходить в интернет через туннель, вам нужен IPIP или GRE-туннель с IPsec. Далее на работе делаете туннель private или protected, делаете условно ip nat IPIP0; дома тип public, ставите ip global 1000 и у вас всё должно начать работать само. Однако если у вас нестабильный сигнал сети, от туннеля он стабильнее не станет, скорее наоборот, из-за инкапсуляции будет медленнее и глючнее.