alekssmak

-

Постов

64 -

Зарегистрирован

-

Посещение

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Сообщения, опубликованные alekssmak

-

-

4 минуты назад, Le ecureuil сказал:

Начните с:

Идентификатор локального шлюза - IP-адрес

Значение идентификатора - IP-адрес вашего WAN

Идентификатор удаленного шлюза - IP-адрес

Значение идентификатора - IP-адрес Cisco

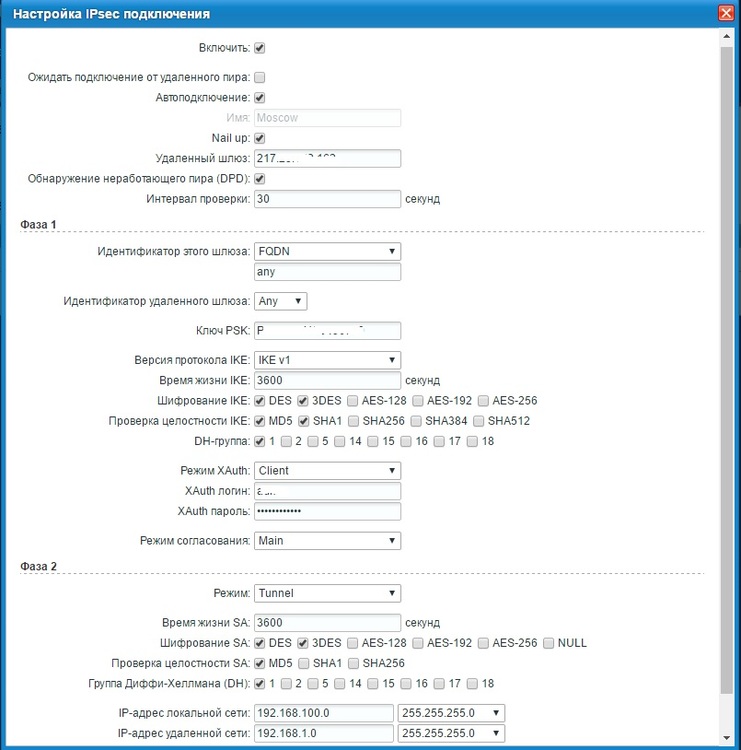

Версия протокола - IKEv1Сделал.

В логе ошибки:

ndmIpSec::Configurator: general error while establishing crypto map "Zyxel" connection.

ndmIpSec::Configurator: fallback peer is not defined for crypto map "Zyxel", retry.

ipsec08[IKE] sending DPD vendor ID ipsec08[IKE] sending FRAGMENTATION vendor ID ipsec08[IKE] sending NAT-T (RFC 3947) vendor ID ipsec08[IKE] sending draft-ietf-ipsec-nat-t-ike-02\n vendor ID ipsec08[IKE] initiating Main Mode IKE_SA Zyxel[15] to 207.xx.xx.xx ipsec06[IKE] received NAT-T (RFC 3947) vendor ID ipsec06[IKE] received FRAGMENTATION vendor ID ipsec06[CFG] received proposals: IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/# ipsec06[CFG] configured proposals: IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/# ipsec06[CFG] selected proposal: IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024/# ipsec15[IKE] sending retransmit 1 of request message ID 0, seq 2 ipsec11[IKE] received INVALID_IKE_SPI error notify ndmIpSec::Configurator: general error while establishing crypto map "Zyxel" connection. ndmIpSec::Configurator: crypto map "Zyxel" active IKE SA: 0, active CHILD SA: 0. ndmIpSec::Configurator: fallback peer is not defined for crypto map "Zyxel", retry. ndmIpSec::Configurator: schedule reconnect for crypto map "Zyxel". ndmIpSec::Configurator: crypto map "Zyxel" active IKE SA: 0, active CHILD SA: 0. ndmIpSec::Configurator: reconnecting crypto map "Zyxel".

-

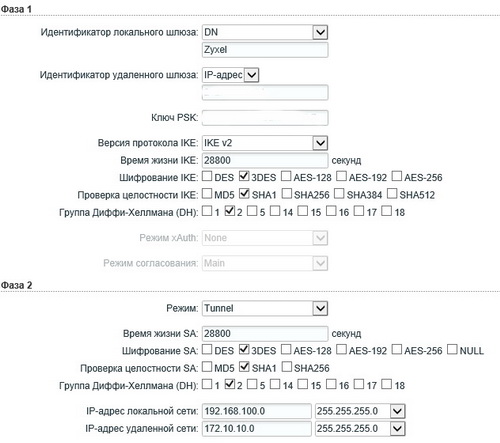

Аналогичные траблы, CISCO ASA 5520 + ZyXEL Keenetic 4G III

ZyXEL Keenetic 4G III (прошивка v2.09(AAUR.6)A3)

К сожалению, со стороны CISCO есть только требования по подключению:

Phase 1 Auth Method: Pre-Shared Key DH Group: Group 2 Encryption Algorithm: 3DES Hashing Algorithm: SHA1 Main or Aggressive Mode: Main mode Lifetime (for renegotiation): 28800s Phase 2 Encapsulation (ESP or AH): ESP Enc Algorithm: 3DES Auth Algorithm: SHA1 Perfect Forward Secrecy: Group 2 Lifetime (for renegotiation): 28800sВ случае "ikev1" - "ipsec06[IKE] received NO_PROPOSAL_CHOSEN notify error"

В случае "ikev2" - "ipsec10[IKE] received INVALID_IKE_SPI error notify"

-

В последнем обновлении Android - кнопка есть. И работает!

-

3 часа назад, Le ecureuil сказал:

Однако просьба по возможности проверить, исправлены ли ваши проблемы на 2.09, чтобы убедиться, что все хорошо.

Ок, на Keenetic 4G III поставил последнюю отладочную, наблюдаю.

-

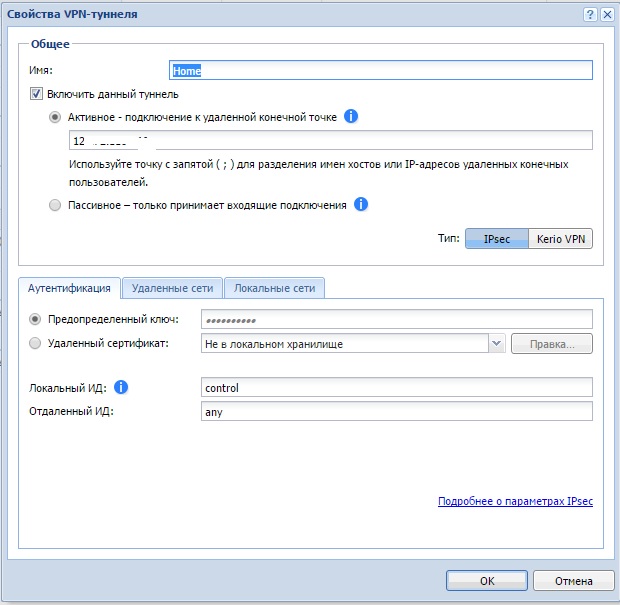

Подскажите, в свете последних изменений в 2.09

Есть 2 кинетика

Keenetic 4G III (v2.08(AAUR.0)B0)

Keenetic Giga III (v2.08(AAUW.0)B0)

Оба за NAT провайдера, устанавливают IPSec подключения к Kerio Control.Через некоторое время (3-4 дня) канал IPSec "отваливается" и устройство не делает попыток подключения.

Если просто зайти в настройки подключения и, ничего не меняя, нажать "применить" - устанавливается заново.

Логи с модемов на момент разрыва:

Keenetic 4G III (Jan 17 09:07:26)

Скрытый текстJan 17 08:17:27 ipsec: 05[CFG] received proposals: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 17 08:17:27 ipsec: 05[CFG] configured proposals: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 17 08:17:27 ipsec: 05[CFG] selected proposal: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 17 08:17:27 ipsec: 05[IKE] received 0 lifebytes, configured 21474836480

Jan 17 08:17:27 ipsec: 05[IKE] detected rekeying of CHILD_SA PL{20}

Jan 17 08:17:27 ipsec: 07[IKE] CHILD_SA PL{21} established with SPIs cccf5009_i c292e1af_o and TS 192.168.200.10/32 === 192.168.70.0/24

Jan 17 08:17:27 ndm: IpSec::Configurator: crypto map "PL" was renegotiated.

[E] Jan 17 08:17:29 ndm: Dhcp::Client: wrong name server address: 0.0.0.0.

Jan 17 08:27:04 ipsec: 08[KNL] creating rekey job for CHILD_SA ESP/0xc8f460b3/192.168.170.37

Jan 17 08:27:06 ipsec: 09[KNL] creating rekey job for CHILD_SA ESP/0xcd0a9d8f/xx.xxx.xxx.xx

Jan 17 08:27:44 ipsec: 14[KNL] creating delete job for CHILD_SA ESP/0xc8f460b3/192.168.170.37

Jan 17 08:27:44 ipsec: 14[IKE] closing expired CHILD_SA PL{20} with SPIs c8f460b3_i cd0a9d8f_o and TS 192.168.200.10/32 === 192.168.70.0/24

Jan 17 08:27:44 ipsec: 14[IKE] sending DELETE for ESP CHILD_SA with SPI c8f460b3

Jan 17 08:27:44 ipsec: 09[KNL] creating delete job for CHILD_SA ESP/0xcd0a9d8f/xx.xxx.xxx.xx

Jan 17 08:27:44 ipsec: 06[JOB] CHILD_SA ESP/0xcd0a9d8f/xx.xxx.xxx.xx not found for delete

Jan 17 08:27:44 ipsec: 16[IKE] received DELETE for ESP CHILD_SA with SPI cd0a9d8f

Jan 17 08:27:44 ipsec: 16[IKE] CHILD_SA not found, ignored

Jan 17 08:53:42 ipsec: 06[IKE] reauthenticating IKE_SA PL[15]

Jan 17 08:53:42 ipsec: 06[IKE] sending DPD vendor ID

Jan 17 08:53:42 ipsec: 06[IKE] sending FRAGMENTATION vendor ID

Jan 17 08:53:42 ipsec: 06[IKE] sending NAT-T (RFC 3947) vendor ID

Jan 17 08:53:42 ipsec: 06[IKE] sending draft-ietf-ipsec-nat-t-ike-02\n vendor ID

Jan 17 08:53:42 ipsec: 06[IKE] initiating Main Mode IKE_SA PL[16] to xx.xxx.xxx.xx

Jan 17 08:53:42 ipsec: 09[IKE] received XAuth vendor ID

Jan 17 08:53:42 ipsec: 09[IKE] received DPD vendor ID

Jan 17 08:53:42 ipsec: 09[IKE] received NAT-T (RFC 3947) vendor ID

Jan 17 08:53:42 ipsec: 09[CFG] received proposals: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#

Jan 17 08:53:42 ipsec: 09[CFG] configured proposals: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_3072/#, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#, IKE:AES_CBC=128/HMAC_MD5_96/PRF_HMAC_MD5/MODP_3072/#, IKE:AES_CBC=128/HMAC_MD5_96/PRF_HMAC_MD5/MODP_2048/#, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_3072/#, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_3072/#, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_2048/#

Jan 17 08:53:42 ipsec: 09[CFG] selected proposal: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#

Jan 17 08:53:44 ipsec: 12[IKE] linked key for crypto map 'PL' is not found, still searching

Jan 17 08:53:44 ipsec: 12[IKE] local host is behind NAT, sending keep alives

Jan 17 08:53:44 ipsec: 15[IKE] IKE_SA PL[16] established between 192.168.170.37[zip.domen.net]...xx.xxx.xxx.xx[kcontrol.domen.net]

Jan 17 08:53:44 ipsec: 15[IKE] scheduling reauthentication in 3575s

Jan 17 08:53:44 ipsec: 15[IKE] maximum IKE_SA lifetime 3595s

Jan 17 08:53:54 ipsec: 05[IKE] deleting IKE_SA PL[15] between 192.168.170.37[zip.domen.net]...xx.xxx.xxx.xx[kcontrol.domen.net]

Jan 17 08:53:54 ipsec: 05[IKE] sending DELETE for IKE_SA PL[15]

Jan 17 08:59:52 ipsec: 14[CFG] received proposals: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 17 08:59:52 ipsec: 14[CFG] configured proposals: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 17 08:59:52 ipsec: 14[CFG] selected proposal: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 17 08:59:52 ipsec: 14[IKE] received 0 lifebytes, configured 21474836480

Jan 17 08:59:52 ipsec: 14[IKE] detected rekeying of CHILD_SA PL{21}

Jan 17 08:59:52 ipsec: 13[IKE] CHILD_SA PL{22} established with SPIs cdbcbcb0_i cc94f32f_o and TS 192.168.200.10/32 === 192.168.70.0/24

Jan 17 08:59:52 ndm: IpSec::Configurator: crypto map "PL" was renegotiated.

Jan 17 09:07:25 ipsec: 10[IKE] received DELETE for ESP CHILD_SA with SPI c292e1af

Jan 17 09:07:25 ipsec: 10[IKE] closing CHILD_SA PL{21} with SPIs cccf5009_i (0 bytes) c292e1af_o (0 bytes) and TS 192.168.200.10/32 === 192.168.70.0/24

Jan 17 09:07:26 ipsec: 07[IKE] received DELETE for ESP CHILD_SA with SPI cc94f32f

Jan 17 09:07:26 ipsec: 07[IKE] closing CHILD_SA PL{22} with SPIs cdbcbcb0_i (0 bytes) cc94f32f_o (0 bytes) and TS 192.168.200.10/32 === 192.168.70.0/24

Jan 17 09:07:26 ipsec: 12[IKE] received DELETE for IKE_SA PL[16]

Jan 17 09:07:26 ipsec: 12[IKE] deleting IKE_SA PL[16] between 192.168.170.37[zip.domen.net]...xx.xxx.xxx.xx[kcontrol.domen.net]Keenetic Giga III (Jan 20 07:26:22)

Скрытый текстJan 20 07:03:36 ipsec: 09[KNL] creating rekey job for CHILD_SA ESP/0xc5ea886e/192.168.100.2

Jan 20 07:03:37 ipsec: 14[KNL] creating rekey job for CHILD_SA ESP/0xc0a2dc45/xx.xxx.xxx.xx

Jan 20 07:04:08 ndm: kernel: EIP93: release SPI c5ea886e

Jan 20 07:04:08 ndm: kernel: EIP93: release SPI c0a2dc45

Jan 20 07:04:08 ipsec: 05[KNL] creating delete job for CHILD_SA ESP/0xc5ea886e/192.168.100.2

Jan 20 07:04:08 ipsec: 10[KNL] creating delete job for CHILD_SA ESP/0xc0a2dc45/xx.xxx.xxx.xx

Jan 20 07:04:08 ipsec: 05[IKE] closing expired CHILD_SA PL{78} with SPIs c5ea886e_i c0a2dc45_o and TS 172.29.33.0/24 === 192.168.64.0/20

Jan 20 07:04:08 ipsec: 05[IKE] sending DELETE for ESP CHILD_SA with SPI c5ea886e

Jan 20 07:04:08 ipsec: 10[JOB] CHILD_SA ESP/0xc0a2dc45/xx.xxx.xxx.xx not found for delete

Jan 20 07:05:54 wmond: WifiMaster0/AccessPoint0: (MT76x2) STA(94:fe:22:03:4b:54) had associated successfully.

Jan 20 07:05:55 wmond: WifiMaster0/AccessPoint0: (MT76x2) STA(94:fe:22:03:4b:54) set key done in WPA2/WPA2PSK.

Jan 20 07:05:55 ndhcps: _WEBADMIN: DHCPDISCOVER received from 94:fe:22:03:4b:54.

Jan 20 07:05:56 ndhcps: _WEBADMIN: making OFFER of 172.29.33.69 to 94:fe:22:03:4b:54.

Jan 20 07:05:56 ndhcps: _WEBADMIN: DHCPREQUEST received (STATE_SELECTING) for 172.29.33.69 from 94:fe:22:03:4b:54.

Jan 20 07:05:56 ndhcps: _WEBADMIN: sending ACK of 172.29.33.69 to 94:fe:22:03:4b:54.

Jan 20 07:06:44 wmond: WifiMaster0/AccessPoint0: (MT76x2) STA(94:fe:22:03:4b:54) had disassociated.

Jan 20 07:22:27 ndm: UPnP::Manager: redirect and forward rules deleted: tcp 6889.

Jan 20 07:22:27 ndm: UPnP::Manager: redirect rule added: tcp GigabitEthernet1:6889 -> 172.29.33.5:6889.

Jan 20 07:22:27 ndm: UPnP::Manager: forward rule added: tcp GigabitEthernet1 -> 172.29.33.5:6889.

Jan 20 07:22:28 ndm: UPnP::Manager: redirect and forward rules deleted: tcp 4433.

Jan 20 07:22:28 ndm: UPnP::Manager: redirect rule added: tcp GigabitEthernet1:4433 -> 172.29.33.5:4433.

Jan 20 07:22:28 ndm: UPnP::Manager: forward rule added: tcp GigabitEthernet1 -> 172.29.33.5:4433.

Jan 20 07:22:28 ndm: UPnP::Manager: redirect and forward rules deleted: udp 6889.

Jan 20 07:22:28 ndm: UPnP::Manager: redirect rule added: udp GigabitEthernet1:6889 -> 172.29.33.5:6889.

Jan 20 07:22:28 ndm: UPnP::Manager: forward rule added: udp GigabitEthernet1 -> 172.29.33.5:6889.

Jan 20 07:26:20 ipsec: 13[JOB] DPD check timed out, enforcing DPD action

[E] Jan 20 07:26:20 ndm: IpSec::Configurator: remote peer of crypto map "PL" is down.

[W] Jan 20 07:26:20 ndm: IpSec::Configurator: fallback peer is not defined for crypto map "PL", retry.

Jan 20 07:26:20 ndm: IpSec::Configurator: schedule reconnect for crypto map "PL".

Jan 20 07:26:20 ipsec: 13[IKE] restarting CHILD_SA PL

Jan 20 07:26:20 ipsec: 13[IKE] sending DPD vendor ID

Jan 20 07:26:20 ipsec: 13[IKE] sending FRAGMENTATION vendor ID

Jan 20 07:26:20 ipsec: 13[IKE] sending NAT-T (RFC 3947) vendor ID

Jan 20 07:26:20 ipsec: 13[IKE] sending draft-ietf-ipsec-nat-t-ike-02\n vendor ID

Jan 20 07:26:20 ipsec: 13[IKE] initiating Main Mode IKE_SA PL[23] to xx.xxx.xxx.xx

Jan 20 07:26:20 ndm: kernel: EIP93: release SPI c2810abe

Jan 20 07:26:20 ipsec: 09[IKE] received XAuth vendor ID

Jan 20 07:26:20 ipsec: 09[IKE] received DPD vendor ID

Jan 20 07:26:20 ipsec: 09[IKE] received NAT-T (RFC 3947) vendor ID

Jan 20 07:26:20 ndm: kernel: EIP93: release SPI c9544f4d

Jan 20 07:26:20 ipsec: 09[CFG] received proposals: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#

Jan 20 07:26:20 ipsec: 09[CFG] configured proposals: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_3072/#, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#, IKE:AES_CBC=128/HMAC_MD5_96/PRF_HMAC_MD5/MODP_3072/#, IKE:AES_CBC=128/HMAC_MD5_96/PRF_HMAC_MD5/MODP_2048/#, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_3072/#, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_3072/#, IKE:3DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_2048/#

Jan 20 07:26:20 ipsec: 09[CFG] selected proposal: IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048/#

Jan 20 07:26:21 ipsec: 05[IKE] linked key for crypto map 'PL' is not found, still searching

Jan 20 07:26:21 ipsec: 05[IKE] local host is behind NAT, sending keep alives

Jan 20 07:26:21 ipsec: 07[IKE] IKE_SA PL[23] established between 192.168.100.2[zxremote.domen.net]...xx.xxx.xxx.xx[kcontrol.domen.net]

Jan 20 07:26:21 ipsec: 07[IKE] scheduling reauthentication in 10776s

Jan 20 07:26:21 ipsec: 07[IKE] maximum IKE_SA lifetime 10796s

Jan 20 07:26:21 ipsec: 14[CFG] received proposals: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 20 07:26:21 ipsec: 14[CFG] configured proposals: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ, ESP:3DES_CBC/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 20 07:26:21 ipsec: 14[CFG] selected proposal: ESP:AES_CBC=128/HMAC_SHA1_96/#/#/NO_EXT_SEQ

Jan 20 07:26:21 ipsec: 14[IKE] received 21474836000 lifebytes, configured 21474836480

Jan 20 07:26:21 ipsec: 14[IKE] CHILD_SA PL{80} established with SPIs cb1f051d_i cf9d5504_o and TS 172.29.33.0/24 === 192.168.64.0/20

[W] Jan 20 07:26:21 ndm: IpSec::Configurator: crypto map "PL" is up.

Jan 20 07:26:21 ndm: IpSec::Configurator: reconnection for crypto map "PL" was cancelled.

Jan 20 07:26:21 ipsec: 11[IKE] received DELETE for IKE_SA PL[23]

Jan 20 07:26:21 ipsec: 11[IKE] deleting IKE_SA PL[23] between 192.168.100.2[zxremote.domen.net]...xx.xxx.xxx.xx[kcontrol.domen.net]

Jan 20 07:26:22 ndm: IpSec::IpSecNetfilter: start reloading netfilter configuration...

Jan 20 07:26:22 ndm: IpSec::IpSecNetfilter: netfilter configuration reloading is done.Очень похоже на исправленное в 2.09, но она пока как-бы "альфа".

Или это все-таки не то?

-

14 минуты назад, Avant сказал:

там нельзя выбрать такую маску подсети, есть только такие

Описка, конечно же маска 255.255.128.0

-

42 минуты назад, Avant сказал:

домен виден, прописал на машине за зюкселем просто днс из сети за керио, вобщем работает, но с другими подсетями я не понял что надо делать- даже почитав соседнюю тему

Если без поднятия туннеля L2TP/IPIP/GRE/EoIP over IPsec - то попробуйте расширить маску в настройках канала, на Kerio и Зухеле соответственно. Например - 192.168.0.0/255.255.128.0

-

2 часа назад, r13 сказал:

Не, не поможет, как уже сказал @KorDen голый ipsec на зухеле не маршрутизируется. Выдны только непосредственно соединенные локальная и удаленная сеть.

Вот сейчас дома на ноуте, не включенном в домен, попытался осуществить присоединение к домену. Выдал стандартный запрос доменной авторизации для присоединения. Дальше не делал, т.к. ноут не желательно включать в домен.

Утром проверю на голом железе.

-

6 часов назад, Avant сказал:

2. не могу сообразить что надо сделать что бы ПК за зюкселем могли видеть домен головного офиса, другими словами ПК повключать в домен?

Точно не уверен, но возможно надо добавить DNS сервер вашего домена на кинетик.

-

30 минут назад, Avant сказал:

Посмотрите вот это сообщение. Там указаны правильные варианты фаз шифрования.

Я по этому варианту настраивал. Отличие от вашего - там соединение устанавливает Кинетик, но, думаю, это не принципиально.

-

36 минут назад, Le ecureuil сказал:

опробуйте привязать access-list к интерфейсу, скорее всего в этом причина неработоспособности.

В вашем случае это будут такие команды:

> interface ISP ip access-group LIST_TEST_D in

Большое спасибо, все получилось. Не хватало привязки к интерфейсу ISP.

-

19 минут назад, Le ecureuil сказал:

А для фильтрации нужно просто создать access-list, заполнить его, и все

Вот access-list из конфига:

ntp server 3.pool.ntp.org access-list LIST_TEST_D deny ip 192.168.64.0 255.255.240.0 192.168.1.63 255.255.255.255 ! access-list _WEBADMIN_IPSEC_TEST permit ip 192.168.1.0 255.255.255.0 192.168.64.0 255.255.240.0 ! isolate-privateно доступ к узлу 192.168.1.63 из подсети 192.168.64.0/20 есть.

сам полный startup ниже:

Скрытый текст! $$$ Model: ZyXEL Keenetic 4G III

! $$$ Version: 2.06.1

! $$$ Agent: http/ci

! $$$ Last change: Mon, 14 Nov 2016 13:09:25 GMT

! $$$ Md5 checksum: b0c165ff83f8ae7ff81f4e6119c91b9dsystem

set net.ipv4.ip_forward 1

set net.ipv4.tcp_fin_timeout 30

set net.ipv4.tcp_keepalive_time 120

set net.ipv4.neigh.default.gc_thresh1 256

set net.ipv4.neigh.default.gc_thresh2 1024

set net.ipv4.neigh.default.gc_thresh3 2048

set net.ipv6.neigh.default.gc_thresh1 256

set net.ipv6.neigh.default.gc_thresh2 1024

set net.ipv6.neigh.default.gc_thresh3 2048

set net.netfilter.nf_conntrack_tcp_timeout_established 1200

set net.netfilter.nf_conntrack_max 8192

set vm.swappiness 60

set vm.overcommit_memory 0

set vm.vfs_cache_pressure 1000

set net.ipv6.conf.all.forwarding 1

clock timezone Europe/Moscow

clock date 14 Nov 2016 16:09:28

domainname WORKGROUP

hostname Keenetic_4G

!

ntp server 0.pool.ntp.org

ntp server 1.pool.ntp.org

ntp server 2.pool.ntp.org

ntp server 3.pool.ntp.org

access-list LIST_TEST_D

deny ip 192.168.64.0 255.255.240.0 192.168.1.63 255.255.255.255

!

access-list _WEBADMIN_IPSEC_TEST

permit ip 192.168.1.0 255.255.255.0 192.168.64.0 255.255.240.0

!

isolate-private

user admin

tag cli

tag http

!

dyndns profile _WEBADMIN

!

interface FastEthernet0

up

!

interface FastEthernet0/0

rename 0

switchport mode access

switchport access vlan 2

up

!

interface FastEthernet0/1

rename 1

switchport mode access

switchport access vlan 1

up

!

interface FastEthernet0/2

rename 2

switchport mode access

switchport access vlan 1

up

!

interface FastEthernet0/3

rename 3

switchport mode access

switchport access vlan 1

up

!

interface FastEthernet0/4

rename 4

switchport mode access

switchport access vlan 1

up

!

interface FastEthernet0/Vlan1

description "Home VLAN"

security-level private

ip dhcp client dns-routes

ip dhcp client name-servers

up

!

interface FastEthernet0/Vlan2

rename ISP

description "Broadband connection"

mac address factory wan

security-level public

ip address dhcp

ip global 700

ip dhcp client dns-routes

ip dhcp client name-servers

igmp upstream

ipv6 address auto

ipv6 prefix auto

ipv6 name-servers auto

up

!

interface FastEthernet0/Vlan3

description "Guest VLAN"

security-level private

ip dhcp client dns-routes

ip dhcp client name-servers

up

!

interface WifiMaster0

country-code RU

compatibility BGN

channel width 40-below

power 100

up

!

interface WifiMaster0/AccessPoint0

rename AccessPoint

description "Wi-Fi access point"

mac access-list type none

security-level private

wps

wps no auto-self-pin

authentication wpa-psk ns3 MrmNGTD8gjmXhJlsO4Bpm1ni

encryption enable

encryption wpa2

ip dhcp client dns-routes

ip dhcp client name-servers

ssid Keenetic-1736

wmm

down

!

interface WifiMaster0/AccessPoint1

rename GuestWiFi

description "Guest access point"

mac access-list type none

security-level private

ip dhcp client dns-routes

ip dhcp client name-servers

ssid Guest

wmm

down

!

interface WifiMaster0/AccessPoint2

mac access-list type none

security-level private

ip dhcp client dns-routes

ip dhcp client name-servers

down

!

interface WifiMaster0/AccessPoint3

mac access-list type none

security-level private

ip dhcp client dns-routes

ip dhcp client name-servers

down

!

interface WifiMaster0/WifiStation0

security-level public

encryption disable

ip address dhcp

ip dhcp client dns-routes

ip dhcp client name-servers

down

!

interface UsbDsl0

description "Keenetic Plus DSL"

security-level public

ip dhcp client dns-routes

ip dhcp client name-servers

operating-mode adsl2+ annex a

vdsl profile 8a

vdsl profile 8b

vdsl profile 8c

vdsl profile 8d

vdsl profile 12a

vdsl profile 12b

vdsl profile 17a

vdsl profile 30a

vdsl psdmask A_R_POTS_D-32_EU-32

up

!

interface Bridge0

rename Home

description "Home network"

inherit FastEthernet0/Vlan1

include AccessPoint

security-level private

ip address 192.168.1.1 255.255.255.0

ip dhcp client dns-routes

ip dhcp client name-servers

igmp downstream

up

!

interface Bridge1

rename Guest

description "Guest network"

inherit FastEthernet0/Vlan3

include GuestWiFi

security-level private

ip address 10.1.30.1 255.255.255.0

ip dhcp client dns-routes

ip dhcp client name-servers

up

!

ip dhcp pool _WEBADMIN

range 192.168.1.33 192.168.1.72

bind Home

enable

!

ip dhcp pool _WEBADMIN_GUEST_AP

range 10.1.30.33 10.1.30.52

bind Guest

enable

!

ip http security-level private

ip http bfd 5 15 3

ip nat Home

ip nat Guest

ip nat vpn

ip telnet

security-level private

bfd 5 15 3

!

ipv6 subnet Default

bind Home

number 0

mode slaac

!

ipv6 firewall

ppe software

ppe hardware

upnp lan Home

crypto ike key TEST ns3 vQtaxm8bcfBL dn kcontrol.domen.by

crypto ike proposal TEST

encryption 3des

encryption aes-cbc-128

dh-group 14

dh-group 15

integrity md5

integrity sha1

!

crypto ike policy TEST

proposal TEST

lifetime 3600

mode ikev1

negotiation-mode main

!

crypto ipsec transform-set TEST

cypher esp-3des

cypher esp-aes-128

hmac esp-sha1-hmac

lifetime 3600

!

crypto ipsec profile TEST

dpd-interval 30

identity-local dn zip.domen.by

match-identity-remote dn kcontrol.domen.by

authentication-local pre-share

mode tunnel

policy TEST

!

crypto map TEST

set-peer xx.xx.xx.xx

set-profile TEST

set-transform TEST

match-address _WEBADMIN_IPSEC_TEST

set-tcpmss pmtu

connect

nail-up

virtual-ip no enable

enable

!

vpn-server

multi-login

lcp echo 30 3

!

service dhcp

service dns-proxy

service igmp-proxy

service http

service telnet

service ntp-client

service upnp

service ipsec

! -

Уф, не получается что-то.

2 часа назад, Le ecureuil сказал:Да, нужен еще один. Этот access-list используется только для настройки, и из него читается только самое первое правило

Добавляется он командой crypto map match-address ?

Добавил access-list

access-list LIST_TEST_D deny ip 192.168.64.0 255.255.240.0 192.168.1.63 255.255.255.255при добавлении через CLI

(config)> crypto map TEST (config-crypto-map)> match-address LIST_TEST_D IpSec::Manager: Crypto map "TEST" match-address set to "LIST_TEST_D".он благополучно "затирает" дефолтный _WEBADMIN_IPSEC_TEST

crypto map TEST set-peer xx.xx.xx.xx set-profile TEST set-transform TEST match-address LIST_TEST_D set-tcpmss pmtu connect nail-up virtual-ip no enable enableТуннель после перезагрузки соответственно не стартует.

-

В 11.11.2016 в 10:40, Le ecureuil сказал:

Реализовано

Подскажите, что-то не получается:

Keenetic 4G III v2.08(AAUR.0)A11

Туннель до Kerio Control:

crypto ike key TEST ns3 vQtaxm8bcfBL dn kcontrol.domen.by crypto ike proposal TEST encryption aes-cbc-128 encryption 3des dh-group 15 dh-group 14 integrity sha1 integrity md5 ! crypto ike policy TEST proposal TEST lifetime 3600 mode ikev1 negotiation-mode main ! crypto ipsec transform-set TEST cypher esp-3des cypher esp-aes-128 hmac esp-sha1-hmac lifetime 3600 ! crypto ipsec profile TEST dpd-interval 30 identity-local dn zip.domen.by match-identity-remote dn kcontrol.domen.by authentication-local pre-share mode tunnel policy TEST ! crypto map TEST set-peer xx.xx.xx.xx set-profile TEST set-transform TEST match-address _WEBADMIN_IPSEC_TEST set-tcpmss pmtu connect nail-up virtual-ip no enable enableaccess-list:

access-list _WEBADMIN_IPSEC_TEST permit ip 192.168.1.0 255.255.255.0 192.168.64.0 255.255.240.0 deny ip 192.168.64.0 255.255.240.0 192.168.1.63 255.255.255.255добавил в него второй строкой запрет доступа на IP 192.168.1.63

Первая, по мануалу, используется для фазы 2 IPSec.

Доступ из 192.168.64.0/20 на 192.168.1.63 не блокируется.

Или необходимо еще один access-list?

-

В 27.09.2016 в 18:22, Le ecureuil сказал:

Будет реализована работа правил ACL для IPsec

Сорри за настойчивость, а можно сориентировать как-то по срокам, когда это может быть?

p.s. просто готовим пачку роутеров на объекты, и пока по старому (OpenVPN + iptables)

-

15 часов назад, Le ecureuil сказал:

И в настройках Kerio, и в настройках Keenetic. Причем это должна быть валидная маска ( 192.168.170.0/23, она же 192.168.170.0/255.255.254.0 )

Спасибо, все получилось.

Вдогонку вопрос по фильтрацию IPSec отсюда:

ЦитатаБудет реализована работа правил ACL для IPsec

Это пока еще не реализовано?

-

1

1

-

-

2 часа назад, vadimbn сказал:

Еще как вариант - Kerio поддерживает туннель L2TP over IPsec, а он вполне имеет интерфейс. И с ним кинетик может работать уже сейчас, с нормальными маршрутами.

Раньше пробовал, но это подключение по терминологии Kerio "клиентское" - доступ только со стороны кинетика в локальную сеть Kerio. Обратно - только до кинетика, сеть за ним недоступна.

-

3 минуты назад, Le ecureuil сказал:

А расширять маску нужно с обоих сторон

сорри, туплю. Можно подробнее?

-

2 минуты назад, vadimbn сказал:

"Интерфейс" - Имя интерфейса IPsec

В том-то и дело, что нет там интерфейса IPSec:

-

13 минуты назад, vadimbn сказал:

А шлюзом в эту сеть что является? Доступ к нему с Keenetic есть?

Маршрутизатор в локалке, 192.168.170.3

Доступ с Keenetic (в домашней сети) есть.

-

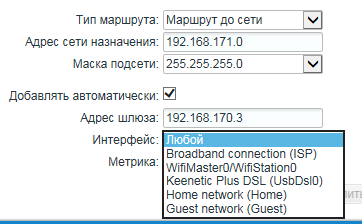

Форумчане, подскажите:

Настроен IPSec tunnel к Kerio Control (как тут).

В настройках IPSec локальная сеть роутера - 192.168.1.0/24, удаленная (за Kerio) - 192.168.170.0/24

Вопрос: можно ли добавить маршрут до сети 192.168.171.0/24 - (находится за Kerio) через установленный канал IPSec.

Пробовал расширением маски - не получилось.

-

1 час назад, Le ecureuil сказал:

Будет реализована работа правил ACL для IPsec, а что вы там будете фильтровать конкретно в этих правилах - это уже ваши дела.

Замечательно, ждемс...

-

1

1

-

-

4 минуты назад, Le ecureuil сказал:

Если у меня дойдут руки, то к следующей версии сделаю.

Было бы здорово, спасибо. Я готов и дольше ждать.

Но тут еще одна хотелка всплыла (пересмотрел конфиг OpenVPN + iptables) - запрет доступа по

137-139/TCP,UDP (NETBIOS) 445/TCP,UDP (MICROSOFT-DS)В идеале бы, конечно, настраиваемый список портов для блокировки узла.

-

20 минут назад, Le ecureuil сказал:

Нет, но это можно сделать.

Это какой-то уже реализованный функционал (ткните, если не сложно), или необходима разработка?

site-to-site ZyXEL Keenetic 4G III и CISCO ASA 5505

в Обсуждение IPsec, OpenVPN и других туннелей

Опубликовано

В итоге - все взлетело и работает.

Как обычно - человеческий фактор - неверно был указан внешний ip Zyxel на стороне Cisco.

Спасибо за отличный продукт!