-

Постов

24 -

Зарегистрирован

-

Посещение

Оборудование

-

Устройства

4G, Omni, Ultra, Hero 4G

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения Max Zia

Пользователь (2/6)

4

Репутация

-

УПД2: воркараунд приходится применять для всех клиентов индивидуально после любого изменения интерфейса в UI, приводящего к перезаписи конфигурации: добавление, переименование или настройка клиентов.

-

-

Max Zia подписался на KeenOS 5.0.0, сломался WG

-

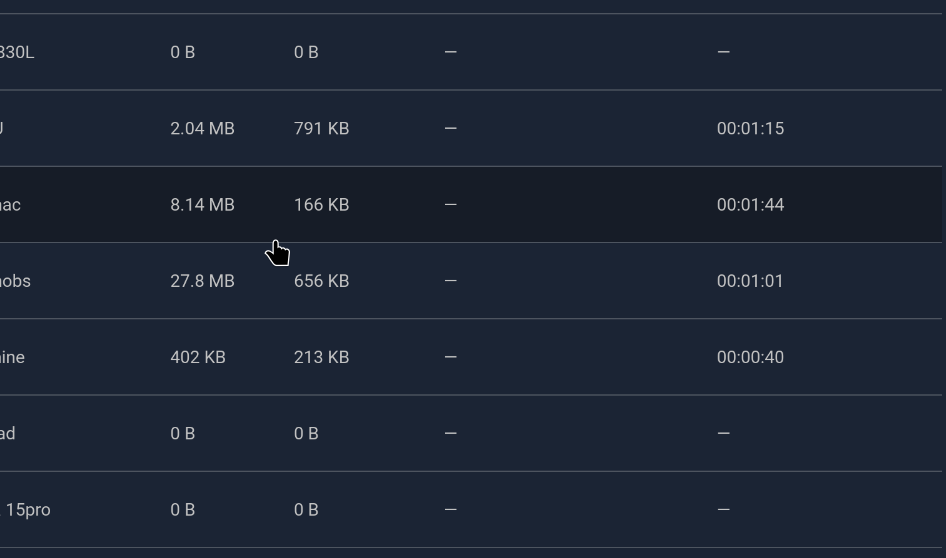

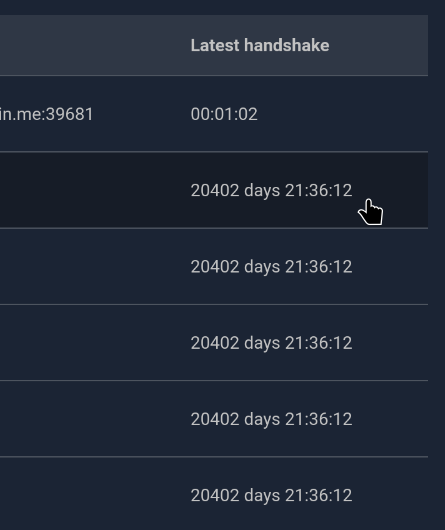

Из странного: Latest handshake на каждом пире показывает now() { ... "link": "down", "connected": "no", "state": "up", "mtu": 1324, "tx-queue-length": 50, "admin-only": false, "address": "10.1.0.1", "mask": "255.255.255.240", "uptime": 0, "global": false, "security-level": "private", "ipv6": {}, "wireguard": { "public-key": "***public-key=***", "listen-port": 58105, "status": "up", "peer": [ { ... "last-handshake": 1762810134, "online": false, ... }, ] }, } Для исходящих подключений (первое в списке) всё правильно.

-

Между двумя устройствами прокинут EoIP бридж. Сервер (KN-1810) подключен по кабелю с белым адресом. Клиент (KN-2310) имеет основное (Yota) и резервное (другая WiFi точка доступа) подключения. После первой установки соединения при включении мост на клиенте поднимается успешно. Если происходит сброс WAN (перезагрузка модема или переключение на резервное), мост не восстанавливается. После перезагрузки клиента бридж поднимается штатно. Момент переподключения клиента в логах: [I] Aug 21 12:15:43 ndm: Network::Interface::Rtx::WifiMonitor: "WifiMaster0/WifiStation0": probe response: BSSID=1a:5f:c7:04:9f:fd, SSID=GEXR, channel=6. [I] Aug 21 12:15:43 ndm: Network::Interface::Rtx::WifiMonitor: "WifiMaster0/WifiStation0": associated. [I] Aug 21 12:15:47 ndhcpc: WifiMaster0/WifiStation0: NDM DHCP Client, v3.2.49. [I] Aug 21 12:15:47 ndhcpc: WifiMaster0/WifiStation0: created PID file "/var/run/ndhcpc-apcli1.pid". [I] Aug 21 12:15:50 ndhcpc: WifiMaster0/WifiStation0: received OFFER for 172.20.10.3 from 172.20.10.1. [I] Aug 21 12:15:50 ndhcpc: WifiMaster0/WifiStation0: received ACK for 172.20.10.3 from 172.20.10.1 lease 86400 sec. [I] Aug 21 12:15:50 ndm: Dhcp::Client: configuring interface WifiMaster0/WifiStation0. [I] Aug 21 12:15:51 ndm: Network::Interface::Ip: "WifiMaster0/WifiStation0": IP address is 172.20.10.3/28. [I] Aug 21 12:15:51 ndm: Dhcp::Client: obtained IP address 172.20.10.3/28. [I] Aug 21 12:15:51 ndm: Dhcp::Client: interface "WifiMaster0/WifiStation0" is global, priority 63511. [I] Aug 21 12:15:51 ndm: Dhcp::Client: adding a default route via 172.20.10.1. [I] Aug 21 12:15:51 ndm: Dhcp::Client: adding name server 172.20.10.1. [I] Aug 21 12:15:51 ndm: Dns::Manager: name server 172.20.10.1 added, domain (default). [I] Aug 21 12:15:52 ndm: Network::InterfaceFlusher: flushed UsbQmi0 conntrack and route cache. [I] Aug 21 12:15:52 ndm: Network::InternetChecker: Internet access lost (status: 0x0000). [I] Aug 21 12:15:52 upnp: shutting down MiniUPnPd [I] Aug 21 12:15:52 ndm: Network::InternetChecker: Internet access detected. [I] Aug 21 12:15:52 ndm: Core::Session: client disconnected. [I] Aug 21 12:15:52 ndm: Http::Nginx: loaded SSL certificate for "затёрто.keenetic.link". [I] Aug 21 12:15:52 ndm: Http::Nginx: loaded SSL certificate for "затёрто.keenetic.io". [I] Aug 21 12:15:53 ndm: Core::Server: started Session /var/run/ndm.core.socket. [I] Aug 21 12:15:53 ndm: Core::Session: client disconnected. [I] Aug 21 12:15:54 ndm: Http::Manager: updated configuration. [I] Aug 21 12:15:54 ndm: Core::Server: started Session /var/run/ndm.core.socket. [I] Aug 21 12:15:54 ndm: Core::Session: client disconnected. [I] Aug 21 12:15:54 ndm: Network::Interface::Tunnel: "EoIP2": resolved destination за.тёр.то (затёрто.keenetic.link). [I] Aug 21 12:15:54 ndm: Network::Interface::Tunnel: "EoIP2": use interface WifiMaster0/WifiStation0 as source. [I] Aug 21 12:15:54 ndm: Network::Interface::Tunnel: "EoIP2": resolved source 172.20.10.3. [I] Aug 21 12:15:54 ndm: Core::Server: started Session /var/run/ndm.core.socket. [I] Aug 21 12:15:55 upnp: HTTP listening on port 1900 [I] Aug 21 12:15:55 upnp: Listening for NAT-PMP/PCP traffic on port 5351 [I] Aug 21 12:15:55 ndm: Network::Interface::Tunnel: "EoIP2": added host route to tunnel destination endpoint за.тёр.то via 172.20.10.1. [I] Aug 21 12:15:55 ndm: Network::Interface::Eoip: "EoIP2": updating client IP secure configuration. [I] Aug 21 12:15:55 ndm: IpSec::Manager: "EoIP2": IP secure connection and keys was deleted. [I] Aug 21 12:15:55 ndm: IpSec::Manager: "EoIP2": IP secure connection was added. [I] Aug 21 12:15:57 ndm: IpSec::Manager: create IPsec reconfiguration transaction... [I] Aug 21 12:15:57 ndm: IpSec::Manager: add config for crypto map "EoIP2". [I] Aug 21 12:15:57 ndm: IpSec::Manager: IPsec reconfiguration transaction was created. [I] Aug 21 12:15:57 ndm: IpSec::Configurator: start applying IPsec configuration. [I] Aug 21 12:15:57 ndm: IpSec::Configurator: IPsec configuration applying is done. [I] Aug 21 12:15:57 ndm: IpSec::Configurator: start reloading IKE keys task. [C] Aug 21 12:15:58 ndm: IpSec::Configurator: system failed [0xcffd00a7]. [C] Aug 21 12:15:58 ndm: IpSec::Configurator: system failed [0xcffd00ac], code = -1. [I] Aug 21 12:15:58 ndm: IpSec::Configurator: reloading IKE keys task done. [I] Aug 21 12:15:58 ndm: IpSec::Configurator: start reloading IPsec config task. [I] Aug 21 12:15:58 ndm: IpSec::IpSecNetfilter: start reloading netfilter configuration... [I] Aug 21 12:15:58 ndm: IpSec::IpSecNetfilter: netfilter configuration reloading is done. [I] Aug 21 12:15:58 ndm: IpSec::Configurator: reloading IPsec config task done. [I] Aug 21 12:15:59 ndm: IpSec::Configurator: "EoIP2": crypto map shutdown started. [C] Aug 21 12:16:00 ndm: IpSec::Configurator: system failed [0xcffd00a7]. [C] Aug 21 12:16:00 ndm: IpSec::Configurator: system failed [0xcffd00ac], code = -1. [C] Aug 21 12:16:00 ndm: IpSec::Configurator: "EoIP2": system failed [0xcffd0626]. [C] Aug 21 12:16:01 ndm: IpSec::Configurator: system failed [0xcffd00a7]. [C] Aug 21 12:16:01 ndm: IpSec::Configurator: system failed [0xcffd00ac], code = -1. [C] Aug 21 12:16:01 ndm: IpSec::Configurator: "EoIP2": system failed [0xcffd062d]. [C] Aug 21 12:16:02 ndm: IpSec::Configurator: system failed [0xcffd00a7]. [C] Aug 21 12:16:02 ndm: IpSec::Configurator: system failed [0xcffd00ac], code = -1. [C] Aug 21 12:16:02 ndm: IpSec::Configurator: "EoIP2": system failed [0xcffd0634]. [I] Aug 21 12:16:02 ndm: IpSec::Configurator: "EoIP2": crypto map shutdown complete. [C] Aug 21 12:16:02 ndm: IpSec::Configurator: system failed [0xcffd00a7]. [C] Aug 21 12:16:02 ndm: IpSec::Configurator: system failed [0xcffd00ac], code = -1. [C] Aug 21 12:16:02 ndm: IpSec::Configurator: "EoIP2": system failed [0xcffd0647]. [I] Aug 21 12:16:02 ndm: IpSec::Configurator: "EoIP2": crypto map initialized.

-

Max Zia изменил фотографию своего профиля

-

спасибо, отлично заработало скорость, кстати, радует - при том, что только одно ядро нагружается меньше чем на половину, вся полоса, доступная удалённому клиенту (40мбс @ 4G) добросовестно выбирается полностью 👌🏻

-

-

здесь опечатки нет? строки одинаковы, а для FORWARD одна — с ключём --ip-dport 🤔 не должно быть так? ~ # ebtables -A INPUT -i EoIP0 -p ipv4 --ip-proto udp --ip-dport 67:68 -j DROP

- 56 ответов

-

@Le ecureuil однако, помогло. Правда, не понял, что именно. 1. установил тот же psk на l2tp/ipsec (ключ автоматом проставился на ipsec vi) - не помогло 2. выключил оба vpn сервера - не помогло 3. удалил l2tp/ipsec сервер, роутер автоматом перезагрузился - помогло не уверен, что это правильный ответ, ибо наводит на мысль, что crypto map существует только в единственном экземпляре и используется вообще для всего, что обращается к ipsec. В планах поднять второй eoip бридж, и очень уж не хочется расшаривать тот же psk 😒 зы: свежий st в аттаче self-test ultra.txt

-

EoIP @ IPsec = MAC mismatched

Max Zia опубликовал тема в Обсуждение IPsec, OpenVPN и других туннелей

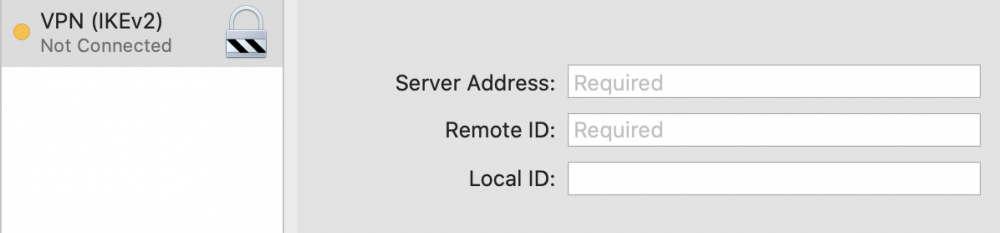

Привет. Не могу забодать вроде бы простой сетап. EoIP между Ultra и 4G. У первого белый адрес, у второго - серый. Делаю настройку EoIP с IPsec по мануалу https://help.keenetic.com/hc/ru/articles/115002715029-Настройка-туннелей-IPIP-GRE-и-EoIP Туннель не поднимается с сообщениями на сервере: 15[IKE] linked key for crypto map 'EoIP0' is not found, still searching 15[IKE] tried 2 shared keys for 'EoIP0' - 'EoIP0', but MAC mismatched IpSec::Configurator: unable to authenticate remote peer for crypto map "EoIP0". IpSec::Configurator: (possibly because of wrong local/remote ID). на клиенте: 06[IKE] received AUTHENTICATION_FAILED notify error IpSec::Configurator: remote peer rejects to authenticate our crypto map "EoIP0". IpSec::Configurator: (possibly because of wrong local/remote ID). eoip id, и psk, естественно, одинаковые Из самостоятельной правки - ip mtu на сервере приведено в соответствие с клиентом. self-test 4g.txt self-test ultra.txt