Joe

Участники форума-

Постов

131 -

Зарегистрирован

-

Посещение

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент Joe

-

Доброго дня, честно пытался разобраться сам, но не понял.. Так что прошу подсказать: 1. При настроенном kvas без AGH. а) какие DNS сервера используются для резолвинга тех имен которые добавлены в список обхода б) какие DNS используются для доменов, которые не добавлены в список обхода в) если включен dnscrypt-proxy2 то список DNS отличается? Они ж наверное другие, должны поддерживать шифрование. И в каких конфиг-файлах можно настраивать эти DNS'ы? 2. Те же вопросы, но если включен AGH.. Спасибо!

- 1 998 ответов

-

Приветствую! Помогите разобраться: В кинетике настроена такая конфигурация: 2 поставщика интернет Интернет1 (основной) = Билайн (технически это DHCP + L2TP туннель, т.е. поднимается 2 интерфейса) Интернет2 (резервный) = WISP (wifi сеть) VPN1 = IPsec туннель для обхода ограничений через kvas На L2TP интерфейсе билайна настроен пингчек, если что то ломается - кинетик сам переключается на резервный канал WISP и возвращается обратно при доступности L2TP. У многих похожая конфигурация, но в качестве резерва, вместо WISP используется 4G модем. Когда происходят потери связи на основном канале - естественно рвется также VPN IPsec и восстанавливается после смены канала. Вопрос: В квасе будет ли работать такая конфигурация ( имею в виду основной канал интернет + резервный), и сам квас "видит смену интернет канала" кинетиком и корректно маршрутизирует? Или нужны дополнительные действия, когда происходит смена канала? Спасибо

- 1 998 ответов

-

Доброго дня, подскажите, а поднималась тут идея разные хосты маршрутизировать на разные VPN? Пример - в Казахстане, некоторые ресурсы РФ недоступны, нужен VPN РФ, но также не доступны некоторые европейские ресурсы - нужен VPN в Европу. Тоже самое, с США.. Наверное это не сильно популярный кейс, но потенциально это реализуемо на платформе kvas?

- 1 998 ответов

-

- 1

-

-

Всем привет - буду благодарен за совет по вопросам: 1. При конфигурации квас+adh куда, в каком месте можно прописать свои собственные записи DNS? Например у меня дома есть сервер server.home, раньше он резолвился через сам кинетик и был там добавлен командой host, теперь это в недрах КВАС-adh, но моих знаний не хватает чтобы понять где именно. 2. Подскажите, а в веб интерфейсе adh нигде не видно список доменов, которые настроены на работу через vpn? Я просто искал там во вкладке Фильтры какой то намек на внеший конфиг файл, который ему передает kvas, и не понял как работает эта взаимосвязь.

- 1 998 ответов

-

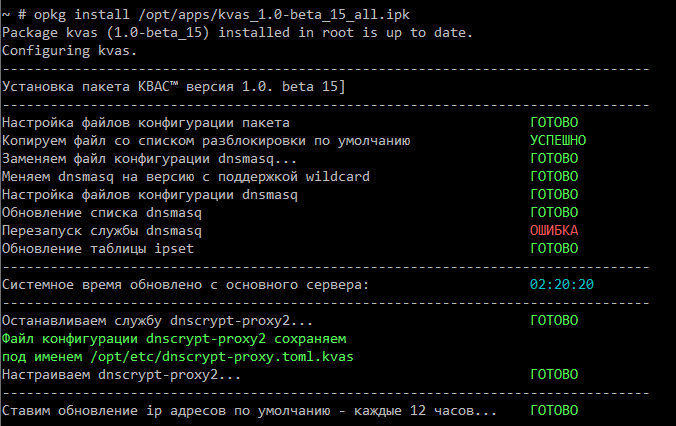

Буду благодарен за уточнения "для чайников", возможно нужны корректировки инструкции. Устанавливал по первому посту, качал бету 15. 1. Если следовать мануалу то после opkg dns-override - system configuration save - system reboot пропадает доступ к провайдерским DNS, интернет не открывается, инструкцию прочитать невозможно)). Даже сам кинетик перестает резолвиться через http://my.keenetic.net/ и KeeDNS. Иначе скрипт просто не сможет ничего скачать в entware. 2. Не устанавливается квас потому, что нужны зависимости, и они сами они не устанавливаются.. Видимо нужно добавить в мануал 3. После установки написано Collected errors: * pkg_run_script: package "kvas" postinst script returned status 1. * opkg_configure: kvas.postinst returned 1. С этим нужно что нибудь предпринимать? 4. Запустил установку повторно - на шаге Перезапуска dnsmasq - Ошибка, где посмотреть детальнее в чем ошибка? Интересно что в ходе установки интернет заработал, видимо opkg DNS заработал

- 1 998 ответов

-

Не хотел нарушать правила, и плодить темы тоже не хотел. L2TP/IPsec прочитал как - L2TP или IPsec. У меня сервер - IPsec, так что вроде подходит?

-

Работал работал, перестал работать IPsec между двумя кинетиками В логе на сервере Июн 8 21:38:38 ndm IpSec::Configurator: remote peer rejects to authenticate our crypto map "bighome-kvartira". Июн 8 21:38:38 ndm IpSec::Configurator: crypto map "bighome-kvartira" is up. Июн 8 21:38:38 ndm IpSec::CryptoMapInfo: "bighome-kvartira": crypto map active IKE SA: 1, active CHILD SA: 1. Июн 8 21:38:38 ipsec 13[IKE] received DELETE for IKE_SA bighome-kvartira[28] Июн 8 21:38:38 ipsec 13[IKE] deleting IKE_SA bighome-kvartira[28] between 9.14.168.245[server-kvartira]...37.10.7.151[client-bighome] Июн 8 21:38:38 ndm IpSec::Configurator: remote peer rejects to authenticate our crypto map "bighome-kvartira". Июн 8 21:38:38 ndm IpSec::Configurator: (possibly because of wrong local/remote ID). Июн 8 21:38:38 ndm IpSec::CryptoMapInfo: "bighome-kvartira": crypto map active IKE SA: 0, active CHILD SA: 0. Июн 8 21:38:38 ipsec 13[IKE] IKE_SA deleted Логи на клиенте Июн 8 21:46:30 ipsec 07[IKE] 37.190.37.151 is initiating an IKE_SA Июн 8 21:46:30 ipsec 07[CFG] received proposals: IKE:DES_CBC/HMAC_MD5_96/PRF_HMAC_MD5/MODP_768 Июн 8 21:46:30 ipsec 07[CFG] configured proposals: IKE:AES_CBC=128/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1024, IKE:AES_CBC=128/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/ECP_384, IKE:AES_CBC=128/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/ECP_256, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_384, IKE:AES_CBC=128/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_256, IKE:AES_CBC=256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1024, IKE:AES_CBC=256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/ECP_384, IKE:AES_CBC=256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/ECP_256, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_384, IKE:AES_CBC=256/HMAC_SHA1_96/PRF_HMAC_SHA1/ECP_256 Июн 8 21:46:30 ipsec 07[IKE] remote host is behind NAT Июн 8 21:46:30 ipsec 07[IKE] received proposals unacceptable

-

Ерунда - практически ни разу не сталкивался с таким находясь в разных сетях, гостях, кафе и прочем. Не можете выбрать - не настраивайте себе. Я не вижу с этим проблем. Могу вам дать адресь RDP или FTP сервера где порт прямо сейчас открыт, за сколько минут подключитесь? Представляете - даже с вашего IP доступ разрешен. Настоящая дыра - скачаете мне оттуда все файлы? Да конечно, просто. Дам вам сейчас рандомный пк под windows\mac\linux, что там у вас PPPTP? OpenVPN? За сколько настроите? А если прав админа нет? А сертификат свой и профиль VPN готовы на другой комп скопировать? Давайте посчитаем, сколько времени зайдет у вас настроить VPN а потом зайти по нему на личный FTP и посчитаем сколько в предложеной автором схеме - тупо авторизоваться в браузере а потом постучаться на указанный адрес через какой нибудь эксплорер, ввести свою учетку. Сложно? И даже плевать что FTP в открытую пароли передает, даже если его украдут - подключиться не смогут.

- 26 ответов

-

- web

- безопасность

-

(и ещё 1 )

C тегом:

-

Поддержу, идея интересная. Банально можно находясь в гостях или в отеле легко получить доступ к своим ресурсам, при этом вполне безопасно. Некоторые участники накидали каких то страхов и штампов, в которых кажется сами до конца не разобрались. RDP как священная корова, что-то где то слышали и срочно нужно транслировать. Разумеется дырки везде есть но конкретно проблема RDP - неправильно настроенная терминалка, слабые пароли и дырки в протоколе. Но это вообще никакого отношения не имеет к предлагаемой фиче/ И понятно что VPN более безопасно, но описанная тут фича мне кажется подходит для ряда сценариев и гораздо удобнее VPN. А реализовать должно быть не сложно. Мне кажется вполне такая неплохая киллер фича, и не зря другие вендоры догадались это использовать

- 26 ответов

-

- 1

-

-

- web

- безопасность

-

(и ещё 1 )

C тегом:

-

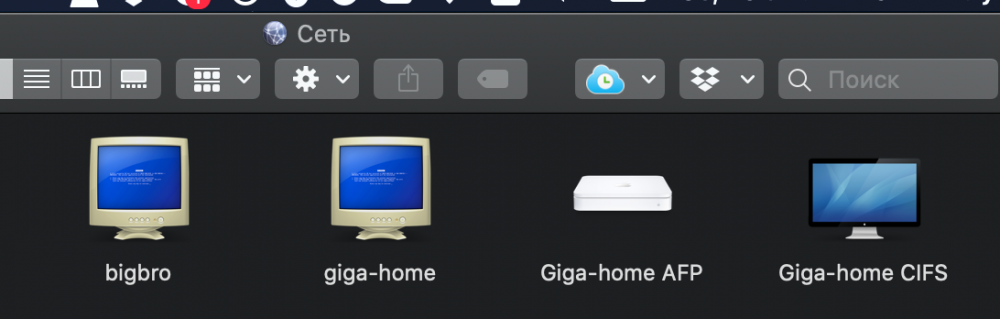

на бетке не воспроизводится. Единственный вопрос - почему на маке шара отображается в двух вариантах - обычный и CIFS?

-

спасибо за инфу, изучил. Если возможно - мой пост можно к той теме приклеить. В моем случае отвал стабильный 100% стоит попытаться зайти с мака как шара перестает отвечать вообще

-

На kn1010 включена шара через Сеть Windows. Если в сетевом окружении с макбука попытается открыть CIFS ресурс на роутере, то шара не откроется, кроме этого с винды она тоже перестает открываться. Лечится только перезапуском шаринга на роутере, либо перезагрузкой роутера. Я понимаю что есть APF но блин не должна же шара просто умирать от любой попытки подключиться?

-

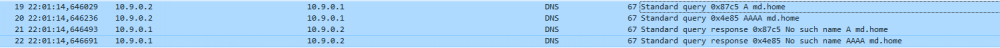

1. Берем какой нибудь девайс, с включенными по умолчаниб ipv6 и ipv4, например Raspberry pi 2. Подключаем к сети, девайс получает v4 и v6 адреса. 3. Регистрируем девайс в вебморде кинетика, назначаем ему постоянный ipv4 адрес и доменное имя типа device.home, девайс доступен по имени. 4. На девайсе отрубаем ipv6. 5.Пробуем подключиться по имени - не может отрезолвить. 6. смотрим дамп - не находит ничего. В режиме отладки роутер. ничего интересного не показывает.

-

Насколько я знаю не должно быть проблем через php или js получать текущий url страницы

-

Добавьте пажааста) Вроде же не сложно? Или нет?

-

Регистрации устройства (прибиванию гвоздем IP к маку) действие требующее телодвижений. Раз уж полезли прибивать, то значит в телефоне тоже надо вырубать динамичный мак, все на совести пользователя. А то приватность хотят все, делать усилия ради нее не готовы) Со стороны кинетика я бы в окошко регистрации устройств или в статью на хелпе добавил бы ремарку насчет устройств с динамическим маком. Имеющие глаза - да прочитают)

-

Напишите хоть, можно ли ожидать или нет..

-

Ап! Беты, релизы так и прут. Там всего наверное 10 строчек кода добавить. Или нет?

-

На эту тему нет изменений? Все также ждем фич от Letsencrypt?

-

@des Очень круто, спасибо вам. 🤝

-

В домашних условиях это можно проделать?

-

@@des на самом деле это не трудно, могу создать для вас отдельную сип линию - настройте её на любом девайсе и пусть висит пока не отвалится. Вряд-ли у вас будут какие то другие дампы и логи, нежели у меня) Я вашим советом по прибитию хоста гвоздями воспользуюсь, но чуть попозже - сейчас пишется дамп на флешку, хочу отловить момент разрыва. Сейчас все равно никто телефонией не пользуется, поэтому можно дебажить. @KorDen Но я как понял месседж такой - sip и rfc это сложно долго и непонятно, поэтому если с костылем заработает то фиксить ничего не нужно)

-

@des есть какие нибудь новости?

-

В логах самого кинетика процес первичной авторизации отражается как [C] Mar 27 22:25:19 nvox: 22:25:19.550 pj_getaddrinfo getaddrinfo(Viva-Solos) returned -2 (Name or service not known) [C] Mar 27 22:25:19 nvox: 22:25:19.558 pj_getaddrinfo getaddrinfo(Viva-Solos) returned -2 (Name or service not known) [C] Mar 27 22:25:19 nvox: 22:25:19.564 pj_getaddrinfo getaddrinfo(Viva-Solos) returned -2 (Name or service not known) и потом все работает. хз почему три раза