- 0

KeenDNS Cloud

-

Последние посетители 0 пользователей онлайн

- Ни одного зарегистрированного пользователя не просматривает данную страницу

На этом сайте используются файлы cookie. Нажимая "Я принимаю" или продолжая просмотр сайта, вы разрешаете их использование: Политика конфиденциальности.

Вопрос

Denis_____

1. Как я понял, если ISP выдает серый IP адрес есть возможность пройти за NAT к маршрутизатору через DyDNS, в частности - встроенный KeenDNS. Его я настроил, все работает. Вопрос в том, что подключение идет на 80 порт -> авторизация там basic, просто в base64 кодируются login:password. Достаточно перехватить пакет авторизации и данные учетки утекут. Получается, что при работе через мобильное приложение тоже используется такая система? Если да, то как переопределить такое поведение - кроме как поднять VPN только для этой цели, это слишком накладно будет.

2. Вопрос связан с предыдущим: если настроить проброс портов в KeenDNS для, например, transmission, встроенного в NDMS, то соединение инициируется тоже через 80 порт и тоже через Basic Autorization. Вопрос как переопределить, если это возможно.

3. Тоже связанный вопрос: поставил Debian в OPKG, настроил проброс на 22 порт кинетика в KeenDNS, но подключиться не могу. То есть клиентский ssh видит, что соединение открыто, но через какое-то время "Connection closed by foreign host". В локалке все нормально работает если подключиться к 192.168.1.1:22

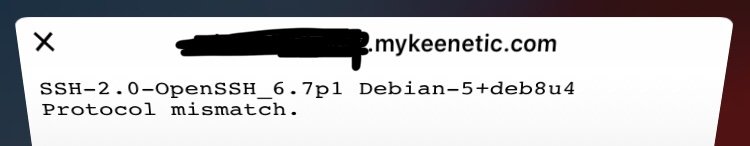

PS: если зайти с браузера на URL ssh-а, то всегда было "не могу открыть страницу", кроме 1 раза, тогда было вот что:

То есть протокол браузер даже увидел.

Изменено пользователем Denis_____PS

12 ответов на этот вопрос

Рекомендуемые сообщения

Присоединяйтесь к обсуждению

Вы можете написать сейчас и зарегистрироваться позже. Если у вас есть аккаунт, авторизуйтесь, чтобы опубликовать от имени своего аккаунта.

Примечание: Ваш пост будет проверен модератором, прежде чем станет видимым.