-

Постов

38 -

Зарегистрирован

-

Посещение

Оборудование

-

Устройства

Giga |||, Lite ||, Start |, 4G |||, 4G ||

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения cocojambo

Пользователь (2/6)

39

Репутация

-

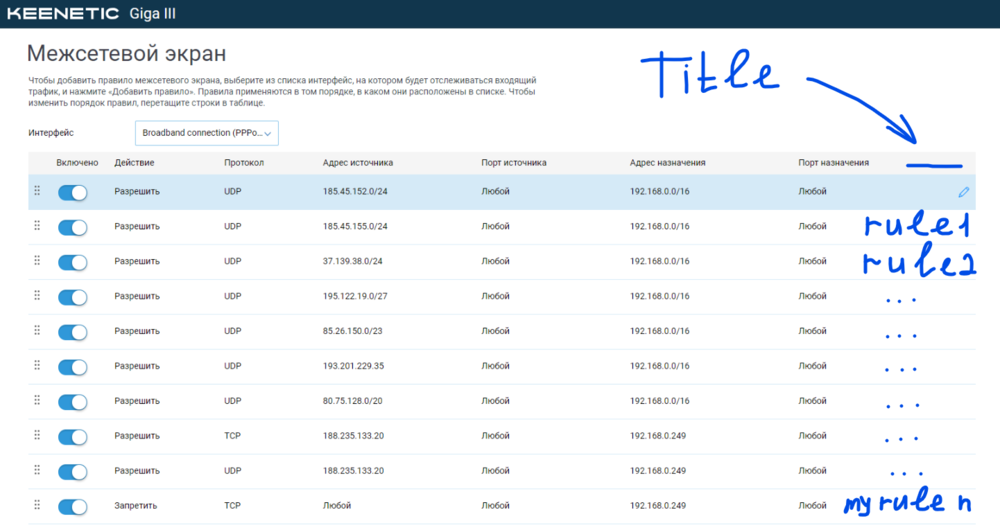

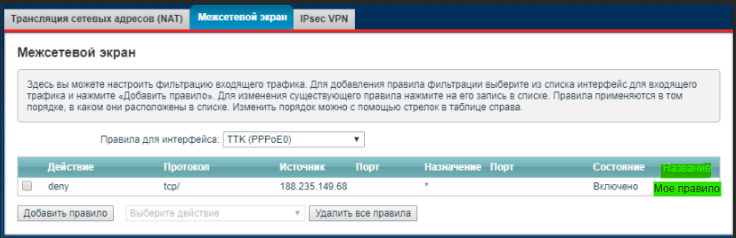

Сейчас тупо по ip-адресам все нужно смотреть. Если правило одно-два, то нет проблем. Когда их пару десятков - это уже жесть. Поле "описание" есть в разделе переадресации портов, добавьте и сюда, пожалуйста.

- 11 ответов

-

- 11

-

-

-

Хоть в каком ни будь бы впилили эту элементарную вещь )) . Загадочные записи в файрволе создавать, потом пыжась, вспоминая, что это за ip и порты и что они вместе блочат мне кажется неправильным.

-

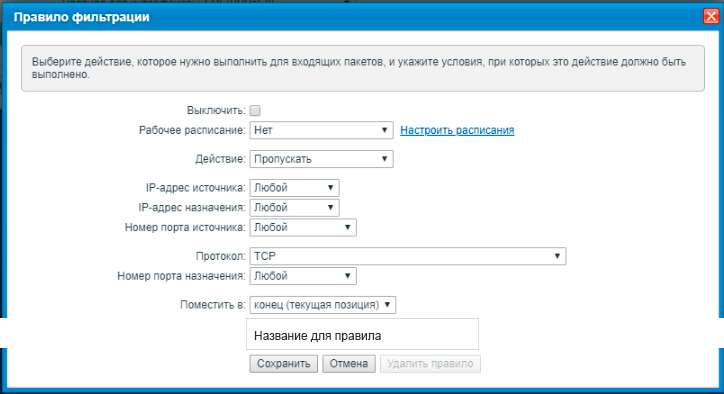

Можно ли добавить поле "название" для правила, создаваемого в межсетевом экране? Ведь это реально нужная штука, я бы сказал базовая. Для трансляции сетевых адресов именование есть. Почему же для правил файрвола нет? )) Хотя бы в новом web-интерфейсе запилите.

-

SIP ALG и проброс RTP портов не работает на 2.11.C.0.0-1

cocojambo опубликовал вопрос в Обмен опытом

Добрый день! В прошивке 2.11.C.0.0-1 перестал работать модуль SIP ALG нормально. Проблема заключается в том, что для сервера телефонии, находящимся за NATом проброшен диапазон портов RTP. Абонента, который звонит не слышно, что говорит о том, что трафик RTP до сервера не доходит. При отключенном модуле все хорошо. Проблема появилась с обновлением прошивки. Роутер Giga 3, порты RTP 49002-49022 Селф-тесты приложить не могу (роутер организации). -

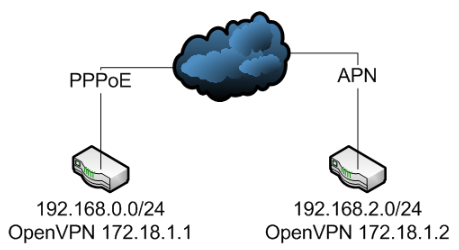

Было бы здорово при настроенном туннеле OpenVPN (клиент-клиент) иметь доступ в локальные сети за ним (наверное, это роутинг называется). Сейчас это настраивается очень сложно для OpenVPN, а туннель зачастую поднимается как раз с целью объединения локальных сетей. Для IPSec все замечательно. Настроил подключение и уже есть доступ в локальные сети. Запилите, пожалуйста, и для OpenVPN так же ))

- 1 ответ

-

- access control

- vpn

-

(и ещё 1 )

C тегом:

-

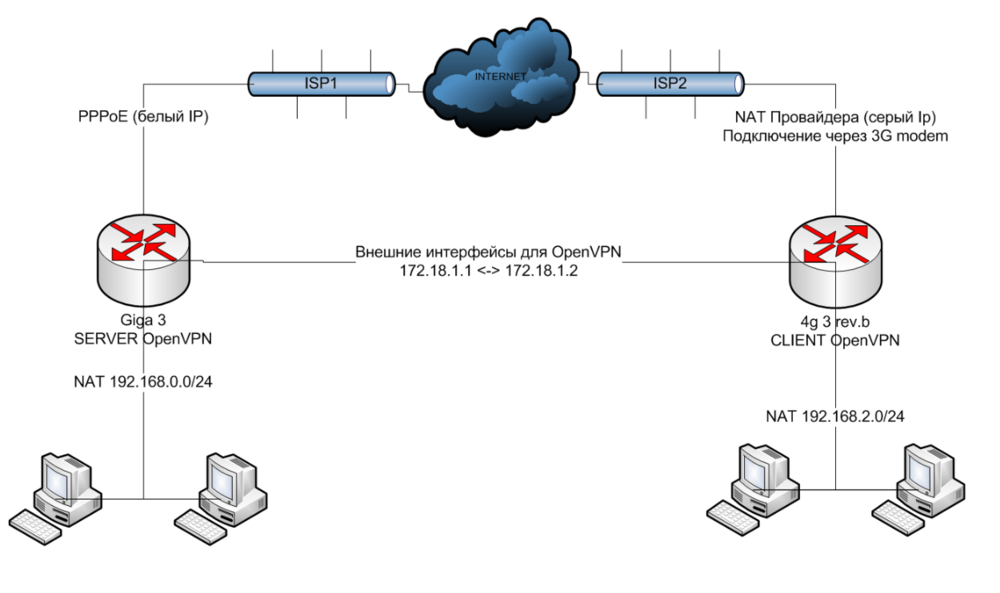

Добрый день! Есть две сети 192.168.0.0/24 и 192.168.2.0/24. Между поднят туннель OpenVPN с ip 172.18.1.1 и 172.18.2.0 соответственно. Нет пинга между 172.18.1.1 и 172.18.2.0, ну и, соответственно, доступа в локальные сети. Как сделать, чтобы был доступ по ip между локальными сетями? Я, на сколько понял, проблема в PPPoE и/или APN, у которых маршрут прописывается автоматически, который OpenVPN не понимает. Для настройки использовал статью c настройками из варианта 1 (PSK).

-

1. 192.168.0.0/24 PPPoE (конец туннеля 172.18.1.1) - белый ip настройки OpenVPN dev tun proto tcp4-server port 443 ifconfig 172.18.1.1 172.18.1.2 route 192.168.2.0 255.255.255.0 cipher AES-128-CBC <secret>bla bla bla</secret> 2. 192.168.2.0/24 3G modem APN (конец туннеля 172.18.1.2) - серый ip c NATом от провайдера настройки OpenVPN dev tun proto tcp4-client remote 217.53.74.197 443 ifconfig 172.18.1.2 172.18.1.1 route 192.168.0.0 255.255.255.0 verb 3 cipher AES-128-CBC <secret>bla bla bla</secret> Пинги не проходят ни с 172.18.1.1 на 172.18.1.2 ни наоборот. При этом я могу открыть из сети 192.168.0.0 web-интерфейс роутера на 172.18.1.1 Подскажите, а почему не пингуются концы туннеля OpenVPN?

-

OpenVPN помогите с настройкой

cocojambo опубликовал тема в Обсуждение IPsec, OpenVPN и других туннелей

Добрый день! В первый раз настраиваю OpenVPN вообще. Пользуюсь следующей статьей. Файлы конфигурации из статьи не рабочие (при их запуске сервер, например, ругается на то, что ему нужно указать явно версию протокола). Допилил файлы с настройками из статьи PSK, но туннель не поднимается. OpenVPN SERVER (GIGA 3, 2.10.C.1.0-0) - белый IP - локальная сеть за NAT 192.168.0.0/24 - адрес интерфейса конца туннеля 172.18.1.1 - подключение PPPoE dev tun #port 443 proto udp4 ifconfig 172.18.1.1 172.18.1.2 route 192.168.2.0 255.255.255.0 verb 9 cipher AES-128-CBC <secret> -----BEGIN OpenVPN Static key V1----- 2520ee2fa2f5eb19a0236474f80c5e41 42d1ffb535e5fc2ae592a7e7052689e9 4bbf142c5740cb68100f2c37ddc8fa1a c6ebc9c4257da9ab044982b5042f5312 22fdb682311b875b174b1eef3aa7c42a 7642c24fee084446be23da6392a2fc74 7e0f09baef68f920fba3c05f6eaa5dbd ababd04abca4d9299d9ceb1e63296b6b b183bce7b810cae326b57012f199a972 ab48c254dcbfa464597c2053c0897291 950391c9f61c9d95dba15ae8a5506bb3 30493da3f54e220356ce8969a1b1be11 899515cfc9f343234b7c6006be4e0b50 13038ef2379c6fc28c812664975f9b23 313dd709c8190c0240faaf2facfd8187 6e0f6bec0016e9211f3a132bbef26cf9 -----END OpenVPN Static key V1----- </secret> keepalive 5 120 persist-tun comp-lzo no OpenVPN CLIENT (4G 3 rev.B, 2.10.C.1.0-0) - серый IP (NAT провайдера) - локальная сеть за NAT 192.168.2.0/24 - адрес интерфейса конца туннеля 172.18.1.2 - подключение через 3G модем dev tun remote 217.53.74.197 #remote 217.53.74.197 443 #proto tcp-client ifconfig 172.18.1.2 172.18.1.1 route 192.168.0.0 255.255.255.0 verb 9 #float cipher AES-128-CBC <secret> -----BEGIN OpenVPN Static key V1----- 2520ee2fa2f5eb19a0236474f80c5e41 42d1ffb535e5fc2ae592a7e7052689e9 4bbf142c5740cb68100f2c37ddc8fa1a c6ebc9c4257da9ab044982b5042f5312 22fdb682311b875b174b1eef3aa7c42a 7642c24fee084446be23da6392a2fc74 7e0f09baef68f920fba3c05f6eaa5dbd ababd04abca4d9299d9ceb1e63296b6b b183bce7b810cae326b57012f199a972 ab48c254dcbfa464597c2053c0897291 950391c9f61c9d95dba15ae8a5506bb3 30493da3f54e220356ce8969a1b1be11 899515cfc9f343234b7c6006be4e0b50 13038ef2379c6fc28c812664975f9b23 313dd709c8190c0240faaf2facfd8187 6e0f6bec0016e9211f3a132bbef26cf9 -----END OpenVPN Static key V1----- </secret> keepalive 5 120 persist-tun comp-lzo no На обоих роутерах правила firewall'a для прохождения UDP1194 и TCP443 созданы. Настройки вроде простые, как хозяйственное мыло, но не работает: Установка интерфейса сервера Jan 20 07:33:13OpenVPN0disabling NCP mode (--ncp-disable) because not in P2MP client or server mode Jan 20 07:33:13OpenVPN0OpenVPN 2.4.3 [SSL (OpenSSL)] [LZO] [LZ4] [EPOLL] [AEAD] Jan 20 07:33:13OpenVPN0library versions: OpenSSL 1.1.0g 2 Nov 2017, LZO 2.10 Jan 20 07:33:13OpenVPN0Outgoing Static Key Encryption: Cipher 'AES-128-CBC' initialized with 128 bit key Jan 20 07:33:13OpenVPN0Outgoing Static Key Encryption: Using 160 bit message hash 'SHA1' for HMAC authentication Jan 20 07:33:13OpenVPN0Incoming Static Key Encryption: Cipher 'AES-128-CBC' initialized with 128 bit key Jan 20 07:33:13OpenVPN0Incoming Static Key Encryption: Using 160 bit message hash 'SHA1' for HMAC authentication Jan 20 07:33:13OpenVPN0crypto_adjust_frame_parameters: Adjusting frame parameters for crypto by 60 bytes Jan 20 07:33:13OpenVPN0TUN/TAP device tun0 opened Jan 20 07:33:13OpenVPN0TUN/TAP TX queue length set to 100 Jan 20 07:33:13OpenVPN0do_ifconfig, tt->did_ifconfig_ipv6_setup=0 Jan 20 07:33:13ndmNetwork::Interface::IP: "OpenVPN0": IP address is 172.18.1.1/32. Jan 20 07:33:13ndmNetwork::Interface::OpenVpn: "OpenVPN0": TUN peer address is 172.18.1.2. Jan 20 07:33:13ndmNetwork::Interface::OpenVpn: "OpenVPN0": added host route to peer 172.18.1.2 via 172.18.1.1. Jan 20 07:33:14ndmNetwork::Interface::OpenVpn: "OpenVPN0": install accepted route to 192.168.2.0/255.255.255.0 via 172.18.1.2. Jan 20 07:33:14OpenVPN0Data Channel MTU parms [ L:1561 D:1450 EF:61 EB:396 ET:0 EL:3 ] Jan 20 07:33:14OpenVPN0Local Options String (VER=V4): 'V4,dev-type tun,link-mtu 1561,tun-mtu 1500,proto UDPv4,ifconfig 172.18.1.2 172.18.1.1,comp-lzo,cipher AES-128-CBC,auth SHA1,keysize 128,secret' Jan 20 07:33:14OpenVPN0Expected Remote Options String (VER=V4): 'V4,dev-type tun,link-mtu 1561,tun-mtu 1500,proto UDPv4,ifconfig 172.18.1.1 172.18.1.2,comp-lzo,cipher AES-128-CBC,auth SHA1,keysize 128,secret' Jan 20 07:33:14OpenVPN0Socket Buffers: R=[155648->155648] S=[155648->155648] Jan 20 07:33:14OpenVPN0UDPv4 link local (bound): [AF_INET][undef]:1194 Jan 20 07:33:14OpenVPN0UDPv4 link remote: [AF_UNSPEC] Jan 20 07:33:14OpenVPN0GID set to nobody Jan 20 07:33:14OpenVPN0UID set to nobody Jan 20 07:33:14ndmCore::ConfigurationSaver: configuration saved. Вроде все классно, кроме disabling NCP mode (--ncp-disable) because not in P2MP client or server mode. Но это вроде не ошибка, на сколько понимаю, поскольку TLS сервера нет. ЛОГИ сервера Jan 20 07:24:42OpenVPN0UDPv4 READ [116] from [AF_INET]85.141.7.150:47641: DATA d2444921 41253bc3 442c3c2b 0741ccc1 992b823e f666ebf2 eff2cbd2 792654c[more...] Jan 20 07:24:42OpenVPN0 event_wait returned 1 Jan 20 07:24:42OpenVPN0 write to TUN/TAP returned 56 Jan 20 07:24:46OpenVPN0 event_wait returned 0 Jan 20 07:24:46OpenVPN0 event_wait returned 1 Jan 20 07:24:46OpenVPN0UDPv4 WRITE [68] to [AF_INET]85.141.7.150:47641: DATA 3a93be48 57c9b70f 1df6dcb5 e701a8d0 7e3dd999 f364febe aad1e38c 892b73d[more...] Jan 20 07:24:46OpenVPN0UDPv4 write returned 68 Jan 20 07:24:48OpenVPN0 event_wait returned 1 Jan 20 07:24:48OpenVPN0UDPv4 read returned 68 Jan 20 07:24:48OpenVPN0UDPv4 READ [68] from [AF_INET]85.141.7.150:47641: DATA a5c978fb b42f3ac2 7a4e9f59 587589c0 8a88011e 2467f2a8 6609af16 2605583[more...] Jan 20 07:24:51OpenVPN0 event_wait returned 0 Jan 20 07:24:51OpenVPN0 event_wait returned 1 ЛОГИ клиента Jan 20 11:24:42OpenVPN0UDP WRITE [116] to [AF_INET]217.53.74.197:1194: DATA d2444921 41253bc3 442c3c2b 0741ccc1 992b823e f666ebf2 eff2cbd2 792654c[more...] Jan 20 11:24:42OpenVPN0UDP write returned 116 Jan 20 11:24:46OpenVPN0 event_wait returned 0 Jan 20 11:24:46OpenVPN0 event_wait returned 1 Jan 20 11:24:46OpenVPN0UDP read returned 68 Jan 20 11:24:46OpenVPN0UDP READ [68] from [AF_INET]217.53.74.197:1194: DATA 3a93be48 57c9b70f 1df6dcb5 e701a8d0 7e3dd999 f364febe aad1e38c 892b73d[more...] Jan 20 11:24:47OpenVPN0 event_wait returned 0 Jan 20 11:24:47OpenVPN0 event_wait returned 1 Jan 20 11:24:47OpenVPN0UDP WRITE [68] to [AF_INET]217.53.74.197:1194: DATA a5c978fb b42f3ac2 7a4e9f59 587589c0 8a88011e 2467f2a8 6609af16 2605583[more...] Jan 20 11:24:47OpenVPN0UDP write returned 68 Jan 20 11:24:51OpenVPN0 event_wait returned 1 Jan 20 11:24:51OpenVPN0UDP read returned 68 Пробовал крутить MTU (поскольку PPPoE имеет ограничения на него) Пробовал другие порты. Профи, подскажите, пожалуйста, почему не поднимается туннель? Так же буду благодарен за проверенные рабочие настройки конфигурационных файлов для поднятия туннеля с возможностью доступа в локальные сети. -

Я хочу, чтобы все устройства были в одной сети, чтобы работал канальный уровень. При этом хочу, чтобы для сервера, в случае необходимости всегда была доступна полоса в 50Мбит/с. Если серверу нужно, скажем 25Мбит/с., то для остальных участников сети оставалось соответственно 75Мбит/с., которые распределялись бы на основе Qos

-

Как порезать скорость для группы устройств или для сегмента сети?

cocojambo опубликовал вопрос в Обмен опытом

Подскажите, как порезать скорость для группы устройств? Задача следующая. Есть 100Мбит/с. от провайдера. Нужно для всех клиентов сегмента ограничить скорость до 50Мбит/с, для сервера оставить гарантированно остальные 50 тем самым. Именно для группы, потому что, если, ограничивать для каждого устройства отдельно, два из них уже будут занимать всю полосу. QoS не выход.