maksimkurb

Участники форума-

Постов

13 -

Зарегистрирован

-

Посещение

Оборудование

-

Устройства

Giga II, Viva KN-1910, Sprinter KN-3710

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения maksimkurb

Пользователь (2/6)

2

Репутация

-

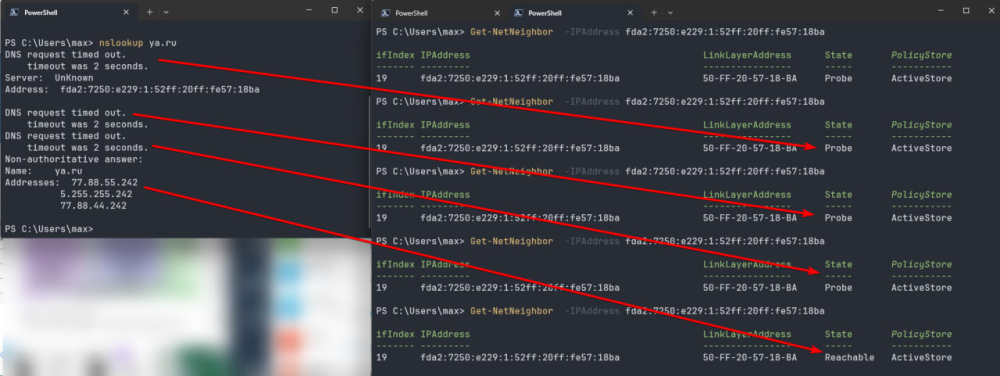

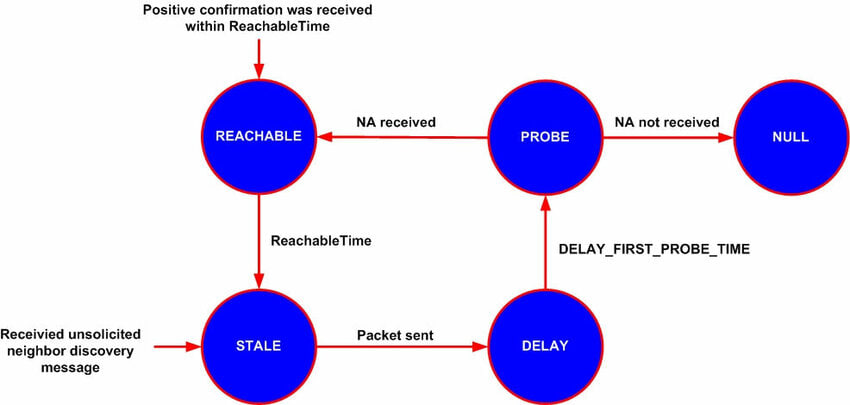

О! Мне кажется, у меня похожая проблема, но с ПК: Установил Keenetic Beta 5.0.1 (Viva KN-1910) Сбросил до заводских В домашнем сегменте включил IPv6 (подсеть /64). IPv6 от оператора нет, но я включил для локалки. Переподключил адаптер в винде (переткнул кабель / либо через адаптеры в панели управлении) Когда я только получил IPv4/IPv6 по DHCP/SLAAC соотв., всё работает хорошо: DNS-запросы идут на link-local IPv6 роутера ping'и до link-local IPv6 роутера проходят успешно Со временем (через 20 минут - час) начинается такая картина: все сайты начинают очень медленно прогружаться (по причине тормозящих DNS-запросов). Начал делать ping'и, nslookup'ы через link-local IPv6 роутера, сначала запросы не идут, через некоторое время идут. Причём связность пропадает через буквально секунд 5-10 (запустил бесконечный пинг). Потом попробовал настроить вместо link-local адресов ULA адреса, передёрнул адаптер, картина схожая: сначала всё рабоатет идеально, а через время часть пакетов начинает теряться. Параллельно мониторил IPv6 Neighbour Discovery, пропадания связности как раз совпадают с моментами когда IP роутера переходит в Stale. Также сделал видео-демонстрацию и self-check, прикреплю их в следующем сообщении (скрытом). При этом пакеты доходят до роутера, но не возвращаются назад (tcpdump с роутера): ### На стороне роутера ### ~ # tcpdump -i br0 'tcp port 53 or udp port 53' tcpdump: verbose output suppressed, use -v[v]... for full protocol decode listening on br0, link-type EN10MB (Ethernet), snapshot length 262144 bytes 21:39:05.837546 IP6 fda2:7250:e229:0:8182:bdbf:608e:e2ae.51520 > fda2:7250:e229:0:52ff:20ff:fe57:18ba.domain: 1+ PTR? a.b.8.1.7.5.e.f.f.f.0.2.f.f.2.5.0.0.0.0.9.2.2.e.0.5.2.7.2.a.d.f.ip6.arpa. (90) 21:39:07.849909 IP6 fda2:7250:e229:0:8182:bdbf:608e:e2ae.51521 > fda2:7250:e229:0:52ff:20ff:fe57:18ba.domain: 2+ A? example.com. (29) 21:39:09.865820 IP6 fda2:7250:e229:0:8182:bdbf:608e:e2ae.51522 > fda2:7250:e229:0:52ff:20ff:fe57:18ba.domain: 3+ AAAA? example.com. (29) 21:39:10.752665 IP6 fda2:7250:e229:0:52ff:20ff:fe57:18ba.domain > fda2:7250:e229:0:8182:bdbf:608e:e2ae.51522: 3 Refused 0/0/0 (29) 21:39:10.753203 IP6 fda2:7250:e229:0:8182:bdbf:608e:e2ae.51523 > fda2:7250:e229:0:52ff:20ff:fe57:18ba.domain: 4+ A? example.com. (29) 21:39:10.753932 IP6 fda2:7250:e229:0:52ff:20ff:fe57:18ba.domain > fda2:7250:e229:0:8182:bdbf:608e:e2ae.51523: 4 6/0/0 A 23.192.228.80, A 23.192.228.84, A 23.215.0.136, A 23.215.0.138, A 23.220.75.232, A 23.220.75.245 (125) 21:39:10.756729 IP6 fda2:7250:e229:0:8182:bdbf:608e:e2ae.51524 > fda2:7250:e229:0:52ff:20ff:fe57:18ba.domain: 5+ AAAA? example.com. (29) 21:39:10.760148 IP6 fda2:7250:e229:0:52ff:20ff:fe57:18ba.domain > fda2:7250:e229:0:8182:bdbf:608e:e2ae.51524: 5 Refused 0/0/0 (29) ### На стороне Windows-ПК ### PS C:\Users\max> nslookup example.com fda2:7250:e229:0:52ff:20ff:fe57:18ba DNS request timed out. timeout was 2 seconds. Server: UnKnown Address: fda2:7250:e229:0:52ff:20ff:fe57:18ba DNS request timed out. timeout was 2 seconds. Non-authoritative answer: Name: example.com Addresses: 23.192.228.80 23.192.228.84 23.215.0.136 23.215.0.138 23.220.75.232 23.220.75.245 А вот так выглядит пинг: PS C:\Users\max> ping fda2:7250:e229:0:52ff:20ff:fe57:18ba -n 1000 Pinging fda2:7250:e229:0:52ff:20ff:fe57:18ba with 32 bytes of data: Request timed out. Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Request timed out. Request timed out. Request timed out. Request timed out. Request timed out. Request timed out. Request timed out. Request timed out. Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Reply from fda2:7250:e229:0:52ff:20ff:fe57:18ba: time<1ms Request timed out. Request timed out. По IPv4 пинги стабильные, таких проблем нет Между роутером и ПК комплектный Ethernet-кабель, кабель в эксплуатации всего около месяца

-

Добрый день. Сорри за некропостинг, нашел эту тему, решил, что кому-нибудь будет полезно. На keenetic бОльший смысл в установке не самого crowdsec, а его bouncer'а. Сам crowdsec lapi выступает в роли сервера, который агрегирует в себе плохие ip-адреса, помимо него есть ещё агенты, которые читают разные логи, чтобы вносить новые айпишники в бан напр. при брутфорсе. А crowdsec-firewall-bouncer уже выступает в роли сервиса, который подключается к lapi, стягивает оттуда заблокированные айпишники и вносит их в ipset + создаёт правила iptables для их блокировки. Вот пример моего конфига и то, как это выглядит в iptables: 1. https://github.com/crowdsecurity/cs-firewall-bouncer/issues/425 2. https://github.com/maksimkurb/home-ops/tree/46b74ef8fa55f6a7170622225a9f61d8e235190d/scripts/crowdsec-cs-filewall-bouncer Наверное сам bouncer как раз имело бы смысл внести в репозитории, я его собирал вручную.

-

Добрый день, подскажите, команда работает только в CLI? Через HTTP не получается её вызвать # REST > rci/show/interface/Wireguard4/system-name { "status": [ { "status": "error", "code": "6553609", "ident": "Network::Interface::Base", "message": "unable to find (empty) in \"Network::Interface::Base\"." } ] } # CLI > show interface Wireguard4 system-name { "system-name": "nwg4", "prompt": "(config)" } Причём URL правильный, стоит изменить одну букву и будет 404 Not Found. Может быть баг?

-

Тоже самое: через WireGuard интерфейс выход в интернет по IPv6 работает только если ставить его первым в приоритетах. На WireGuard внутренний Ipv6 адрес "fd00:1234:5678::2/64" (/128 тоже пробовал), пинги до ресурсов IPv6 через WG не идут: ~ # ping6 -i 1 -w 2 -I fd00:1234:5678::2 ifconfig.co PING ifconfig.co (2606:4700:3030::ac43:a86a) from fd00:1234:5678::2: 56 data bytes --- ifconfig.co ping statistics --- 2 packets transmitted, 0 packets received, 100% packet loss ~ # ip6tables-save | grep MASQ -A _NDM_POSTROUTING -o nwg4 -j MASQUERADE Но помогает если вручную добавить правила маршрутизации: ~ # ip -6 route add default dev nwg4 table 1234 ~ # ip -6 rule add from fd00:1234:5678::2/128 lookup 1234 ~ # ping6 -i 1 -w 2 -I fd00:1234:5678::2 ifconfig.co PING ifconfig.co (2606:4700:3030::ac43:a86a) from fd00:1234:5678::2: 56 data bytes 64 bytes from 2606:4700:3030::ac43:a86a: seq=0 ttl=57 time=54.617 ms 64 bytes from 2606:4700:3030::ac43:a86a: seq=1 ttl=57 time=54.229 ms --- ifconfig.co ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max = 54.229/54.423/54.617 ms Есть ли возможность как-то добавить такие правила через CLI или через интерфейс, чтобы не приходилось через OPKG костылить? Self-test прикреплю следующим скрытым сообщением UPD: конфиги WG: # Server [Interface] PrivateKey = [REDACTED] Address = 10.9.9.1/24, fd00:1234:5678::1/64 ListenPort = [REDACTED] [AWG REDACTED] PostUp = iptables -A INPUT -p udp --dport [REDACTED PORT] -m conntrack --ctstate NEW -j ACCEPT --wait 10 --wait-interval 50 PostUp = iptables -A FORWARD -i ens3 -o awg0 -j ACCEPT --wait 10 --wait-interval 50 PostUp = iptables -A FORWARD -i awg0 -j ACCEPT --wait 10 --wait-interval 50 PostUp = iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE --wait 10 --wait-interval 50 PostUp = ip6tables -A INPUT -p udp --dport [REDACTED PORT] -m conntrack --ctstate NEW -j ACCEPT --wait 10 --wait-interval 50 PostUp = ip6tables -A FORWARD -i ens3 -o awg0 -j ACCEPT --wait 10 --wait-interval 50 PostUp = ip6tables -A FORWARD -i awg0 -j ACCEPT --wait 10 --wait-interval 50 PostUp = ip6tables -t nat -A POSTROUTING -o ens3 -j MASQUERADE --wait 10 --wait-interval 50 PostDown = iptables -D INPUT -p udp --dport [REDACTED PORT] -m conntrack --ctstate NEW -j ACCEPT --wait 10 --wait-interval 50 PostDown = iptables -D FORWARD -i ens3 -o awg0 -j ACCEPT --wait 10 --wait-interval 50 PostDown = iptables -D FORWARD -i awg0 -j ACCEPT --wait 10 --wait-interval 50 PostDown = iptables -t nat -D POSTROUTING -o ens3 -j MASQUERADE --wait 10 --wait-interval 50 PostDown = ip6tables -D INPUT -p udp --dport [REDACTED PORT] -m conntrack --ctstate NEW -j ACCEPT --wait 10 --wait-interval 50 PostDown = ip6tables -D FORWARD -i ens3 -o awg0 -j ACCEPT --wait 10 --wait-interval 50 PostDown = ip6tables -D FORWARD -i awg0 -j ACCEPT --wait 10 --wait-interval 50 PostDown = ip6tables -t nat -D POSTROUTING -o ens3 -j MASQUERADE --wait 10 --wait-interval 50 [Peer] PublicKey = [REDACTED] AllowedIPs = 10.9.9.2/32, fd00:1234:5678::2/128 ---- # client [Interface] Address = 10.9.9.2/24, fd00:1234:5678::2/128 # <-- пробовал на кинетике указывать /128 и /64, разницы в поведении не заметил PrivateKey = [REDACTED] DNS = 8.8.8.8 [AWG REDACTED] [Peer] PublicKey = [REDACTED] AllowedIPs = 0.0.0.0/1, 128.0.0.0/1, ::/1, 8000::/1 Endpoint = [REDACTED] PersistentKeepalive = 60

-

Решил перепроверить сейчас на Viva KN-1910 (версия 4.3.2), поведение разное в зависимости от того, заполню ли я в Keenetic'е поле "Адрес и порт пира" (Endpoint) или нет. Если на стороне Keenetic поля Endpoint и PersistentKeepalive заполнены, а со стороны сервера оба поля не заполнены - всё работает так, как Вы и сказали. При восстановлении подключения по основному каналу, трафик WG сразу начинает идти через него. Конфиг на сервере из двух строчек: PublicKey и AllowedIPs Если на стороне Keenetic поля Endpoint и PersistentKeepalive пустые, а со стороны сервера заполнены - то Keenetic переключается на резервный канал связи, а обратно на основной канал не возвращается, оставаясь на резервном. Конфиг на сервере из четырёх строчек: PublicKey, AllowedIPs, Endpoint и PersistentKeepalive Видео-демонстрация: https://www.youtube.com/watch?v=OZJTzrk1d28 UPD: Назначать интерфейс пирам, у которых не указан Endpoint как оказалось нельзя. А у таких пиров обычно IPшник серый и динамический (иначе почему бы не указать Endpoint), их только как-то костылять блокировкой по порту на уровне межсетевого экрана, наверное. Wireguard::Interface error[75505872]: "Wireguard0": "xxxx": unable to set connect interface without endpoint.

- 6 ответов

-

- wan

- маршрутизация

-

(и ещё 1 )

C тегом:

-

В конкретно описанном выше сценарии да. Но у меня есть ещё один VPN канал для подключения к NAS и его бы хотелось оставить с резервированием (при необходимости файлики перекачать или т.п.). И получается, что если роутер перейдёт на резервный канал, а потом обратно, туннель может остаться на лимитированном подключении и я не замечу, как выжру весь трафик, хотя проводной уже давно мог быть доступен. Сейчас можно костыльно это решить, если сделать два VPN-туннеля и всегда ходить через один IP, а если он не доступен, то только тогда через IP резервного VPN, но это не очень удобно (у меня split-brain DNS и придётся два сервера держать и как-то между ними переключаться на клиентских машинах в случае отвала основного канала)

- 6 ответов

-

- wan

- маршрутизация

-

(и ещё 1 )

C тегом:

-

Спасибо большое, не знал про такую возможность! В таком случае можно считать, что фича уже есть, а по поводу того, что WireGuard не переключается автоматически с резервного на основной канал можно считать багом? В какой подфорум такое лучше переместить?

- 6 ответов

-

- wan

- маршрутизация

-

(и ещё 1 )

C тегом:

-

wireguard Добавить выбор WAN-интерфейса для WireGuard (как в других VPN)

maksimkurb опубликовал вопрос в Развитие

Добрый день! Прошу рассмотреть возможность добавить для WireGuard опцию выбора WAN-интерфейса ("Подключаться через"), как это реализовано в других VPN-клиентах: Ситуация: основной канал на роутере А — проводной интернет; резервный канал на роутере А — мобильный 4G-модем с лимитом трафика; WireGuard используется для передачи потокового видео с камер; На стороне роутера А Endpoint в пире не заполнен, инициирует подключение роутер Б. При потере основного канала WireGuard на роутере А автоматически продолжает пытаться подключиться к удалённому пиру, но уже через мобильный WAN, что приводит к нежеленной передаче трафика и расходу лимитированного пакета. При этом в настройках WireGuard на роутере А у пира не указан endpoint, а на роутере Б был указан внешний IP основного канала роутера А (который уже выключен). При этом соединение магическим образом продолжает работать. Видимо роутер А закешировал себе IPшник и порт роутера Б и продолжает стучаться туда же, но уже с резервного WAN, и WireGuard туннель продолжает работать, но уже по 4G. При этом, даже при восстановлении основного канала, WireGuard не переключается на основной канал автоматически, из-за чего за ночь трафик резервного канала был практически исчерпан. Желаемое поведение: Иметь возможность ограничить WireGuard-интерфейсу список WAN-интерфейсов, через которые он может направлять трафик. После восстановления основного канала, трафик WireGuard по резервному идти больше не должен.- 6 ответов

-

- wan

- маршрутизация

-

(и ещё 1 )

C тегом:

-

Тоже столкнулся с похожей проблемой при разработке своей утилиты "keenetic-pbr". Мне необходимо из Entware каким-то образом узнавать, активно ли текущее WireGuard/OpenVPN/etc соедниение. Через ip addr (и соотв. библиотеку netlink) можно узнать только состояние up=true/false (т.е. интерфейс административно включён или выключен). Через RCI (curl localhost:79/rci/show/interface) доступно больше информации, там есть поле connected=yes/no и link=up/down. Вот это поле connected меня полностью устраивает, чтобы понять, активно ли текущее соединение (напр. для WireGuard это значит, что keepalive пакеты проходят), однако чтобы понять, что nwg1 это то же самое, что и WireGuard1, нужно их соотностить по какому-то полю. Если бы RCI отдавал название системного интерфейса nwg1, это бы облегчило сопоставление. --- UPD: Сопоставление по IP не очень надёжное, т.к. если интерфейс выключен в Keenetic UI, то в RCI у него не будет IP-адреса, соотв. сопоставить его будет невозможно. MAC-адрес тоже есть не у всех интерфейсов (напр. у WireGuard его нет)

-

Добрый день. Сори, что пишу в старую тему, случайно нашёл этот тред, тот набор ansible-скриптов писал я Скрипты ansible нужно запускать на вашей собственной машине (под Linux или WSL). Ваша машина сама подключится по SSH к роутеру и всё там настроит, ставить python на роутер не нужно. Идея Ansible в том, чтобы хранить конфигурацию "как код" для последующего воспроизведения. Это удобно, если у вас есть сотня роутеров Keenetic и вы хотите одной командой поставить этот скрипт сразу на все эти роутеры. Я заархивировал этот репозиторий https://github.com/maksimkurb/ansible-keenetic-domain-routing, т.к. сам больше не пользуюсь данной конфигурацией, т.к. её сложно поддерживать и обновлять. На его замену я запаковал подобную конфигурацию в OPKG-пакет, который можно установить на роутер. Пакет содержит утилиту для скачивания и обработки списков, а также набор скриптов для простановки fwmark пакетам и создания правил маршрутизации (на подобие тому, что было в ansible-keenetic-domain-routing). Скрипты для маршрутизации написаны на BASH, чтобы их можно было поменять под себя, а утилита для обработки списков на GoLang для быстродействия (сейчас списки из 27000 ip и подсетей, а также 43000 доменов импортируются в ipset и dnsmasq за 7 секунд на моём Keenetic Viva). Одно из отличий от старого ansible-скрипта в том, что домены резолвятся не в момент импорта списка, а в момент DNS-запросов от клиентов локальной сети (через dnsmasq). Если будете этим пользоваться, дополнительно рекомендую настроить dnscrypt-proxy2 и указать у dnsmasq его как upstream-сервер вместо гугловского 8.8.8.8 по умолчанию.

-

Тоже наткнулся на эту проблему. У меня есть желание прокинуть через VPN-соединение только два конкретных устройства, но если назначить их на неосновную политику, проброс портов перестаёт работать. Мне нужно, чтобы отдельный сервер выходил в сеть через WireGuard-туннель, но при этом, чтобы я мог подключаться извне к этому серверу по портам 80/443. Если сделать наоборот: на основной политике поставить первым туннель и остальных клиентов перекинуть в неосновную политику (чтобы они не шли через туннель), тогда я не смогу пробросить порт уже на них.

-

Тоже долго не мог разобраться (подключаюсь по L2TP/IPSec), вписывал и 192.168.xx.150 (IP клиента) и 192.168.xx.1 (Gateway IP), но решилось тем, что вписал IP адрес из параметра P-t-P из вывода ifconfig: # ifconfig ... ppp3 Link encap:Point-to-Point Protocol inet addr:192.168.xx.150 P-t-P:>>>>1.0.0.1<<<< Mask:255.255.255.255 UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1392 Metric:1 RX packets:75585 errors:0 dropped:0 overruns:0 frame:0 TX packets:50265 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:62505563 (59.6 MiB) TX bytes:3430496 (3.2 MiB) ... В моём случае будет gw = 1.0.0.1;. После этого маршруты стали нормально создаваться. Кстати, IP адрес 1.0.0.1 является публичным и принадлежит DNS-серверу Cloudflare. Это баг VPN-сервера, который я использую, в будущих версиях они собираются выдавать другой IP для L2-соединений. По L2TP таким образом заработало, а с OpenVPN настроить пока не получается (такая же ошибка "invalid gw address", что бы ни вписывал), экспериментирую.