KeenTaur

Участники форума-

Постов

187 -

Зарегистрирован

-

Посещение

-

Победитель дней

1

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Весь контент KeenTaur

-

Проголосовал я уже давно, но все же поясню свое мнение. Пока замок не повесили на тему из-за флуда. Если владелец устройства или лицо им уполномоченное отключили автоматическое обновление, значит, у них есть на то свои причины (например, не все обновления одинаково полезны). Важные на взгляд производителя или нет, значения не имеет. Устройство может продолжать проверять наличие обновлений, но само ставить их права не имеет. В случае супер-особо-чрезвычайно критически важных обновлений шлите уведомления по любым каналам - веб-интерфейс устройства, мобильное приложение, личный кабинет на сайте, вплоть до перенаправления первых веб-запросов с внутренних клиентов устройства на страницу с уведомлением-предупреждением. "Ваше устройство подвержено такому-то риску.!Настоятельно рекомендуем Вам выполнить обновление на такую-то версию прошивки."

- 589 ответов

-

- 16

-

-

-

https://netcraze.ru/ru/netcraze-hopper-4g-plus "...эффективным 1,3-ГГц ARM-процессором,..." Там же, на этой странице, отмечено, что OPKG поддерживается, соответственно, качаете aarch64-installer.tar.gz Правда, не очень понятно, как это сейчас связано с bird4? Вы до его установки еще на дошли пока

-

Примерно так и думаю поступить (подсмотрел здесь). Видимо, аналогичных скриптов надо два: для hbbr и для hbbs. Как бы оно еще б узнать об этом, что именно надо будет доделать.

-

Приветствую, коллеги! Есть rustdesk-server OSS на Ubuntu в локальной сети организации, ставил скриптом с гитхаба (это лишь к тому, что я его уже "щупал". Но еще маловато ). "Для дома, для семьи" для разнообразия решил поставить rustdesk-server на Гигу (KN-1012) из репозитория Entware . ~ # opkg install rustdesk-server Installing rustdesk-server (1.1.14-1) to root... Downloading http://bin.entware.net/aarch64-k3.10/rustdesk-server_1.1.14-1_aarch64-3.10.ipk Configuring rustdesk-server. Установился, хорошо. Правда, ничего про режим работы не спросил. Но файлы появились в /opt/usr/bin (hbbr, hbbs и rustdesk-utils) и в /opt/lib/opkg/info (rustdesk-server.control, rustdesk-server.list, rustdesk-server.postinst, rustdesk-server.prerm). Вопрос: это правильно? что никакой подкаталог для пакета не создавался в процессе установки? Файлов ключей id_ed25519 я вообще не нашел. Также, кажется, не создалось никаких скриптов автозапуска. То, что не устанавливается вспомогательный веб-сервер, вроде вполне объяснимо, это почти пропускаем (хотя там в скрипте установки клиента можно вытащить шифрованную строку для config'а ). Запустил вручную rustdesk-utils с генерацией ключей, потом hbbr и hbbs с ключами -k KEY_с_предыдущего_шага; появились файлы /opt/usr/bin/db_v2.sqlite3 и /opt/root/.config/rustdesk/RustDesk.toml. Далее, netstat показал, что нужные порты слушаются. На этом пока остановился и хотел бы понять, правильно ли то, что уже получилось? И как лучше сделать скрипты для автозапуска rustdesk-server? Перед написанием несколько погуглил яндекс. Смотрел wki/гитхаб Entware (например) и сайты/форумы по rustdesk. Может быть маловато. OFF И еще важные для меня вопросы, правда, уже выходящие за рамки форума. Занимался ли кто автоматизированным удаленным разворачиванием и конфигурированием клиентов для OSS-версии сервера? В Pro понятно, там это заявлено и должно работать, а вот с коммьюнити эдишн? Разумеется, в сети ответы я уже искал. - Пробовал подложить RustDesk2.toml в каталог с MSI-инсталлятором. Но для распространения через GPO "не прокатило". Ставится, но конфигурация не подхватывается. Наверняка, помог бы файл трансформации, но пока даже не добрался до попробовать открыть этот msi. К тому же он только для 64-разрядных ОС, а у меня есть и 32-разрядные. - Пробовал сделать и распространять пакет через агент антивируса (KSC). Пытал, как msi, так и exe. Опять же, если и ставится, то конфигурация не подхватывается. Причем, скрипт, запущенный локально отрабатывает правильно (устанавливает, конфигурирует, запускает клиента). Буду рад, если и на эту тему кто-то поделится своим опытом. Можете просто ссылками ткнуть, если я их плохо искал.

-

Из Ставрополя на ставропольский МФУ печатают? Если да, значит МФУ работает. (на тех аппаратах, что мне встречались, у HP, Kyocera фильтрация IP есть, но по умолчанию не была включена; а вот на Konika Minolta bizhub фильтрация была включена и разрешена печать только из локальной сети). Роутеры после отключения NAT перезагружали? Также следует проверить межсетвевые экраны на роутерах. Можно попробовать разрешить временно весь IP-протокол между домашними сетями и Wireguard'ами.

-

- Сеня! Ты уже дошел до кондиции? У нас очень мало времени! Пей! У меня минут десять сегодня еще есть, продолжить смогу в понедельник Думаю, что по-хорошему, это надо сделать на обоих роутерах. no ip nat Home - отключает автоматически созданный NAT из сегмента Home во все (внешние?) интерфейсы, в т.ч. и WireGuard ip nat static Home ISP - влючает NAT из сегмента Home через интерфейс ISP провайдера, а из Home в WireGuard nat'а уже не будет. Home (сегмент, из которого нужно ходить в туннель) и ISP подставить свои. У меня МФУ находится в Brige3, соответственно, было: no ip nat Bridge3 ip static Bridge3 UsbLte0 system configuration save

-

Да, тоже подумал, что проблема в NAT, о чем в инструкции по настройке WireGuard между двумя Кинетиками на данный момент, увы, не упоминается. И тоже с похожим столкнулся. Вроде удаленные подсети друг друга пингуют, файлы по smb туда-сюда копируются. А вот МФУ сканы на почтовый сервер не отправляет. В логе почтовика и увидел, что ip-адресок-то не МФУ-шный при коннекте. Поддержка предложила сделать примерно так: no ip nat Home ip static Home ISP system configuration save Соответственно, при появлении нового провайдера не забываем NAT через него прописывать ручками.

-

Предложение. В имени скачиваемого лога изменить формат даты и добавить время. Условно говоря так YYMMDD-hhmmss: system_log_251121-141153.txt Может быть включить в имя лога название устройства. И подумать, в каком порядке это все разместить. Устройство-дата-время-лог/с-конфиг/ран-конфиг/прошивка

-

Справедливости ради, должен сказать, что иногда FT приходится отключать из-за старых клиентов, владельцам которых нельзя отказать. В моем случае, как правило, я делаю это для гостевого сегмента.

-

вот заодно и текущий старт-ап сохранил Всего их (ft mdid) восемь, уникальных четыре. Четыре сегмента по два диапазона.

-

Ну, я перед написанием ответа смотрел Но перепроверил: во всех четырех сегментах включены оба диапазона (2,4 и 5 ГГц); в каждом сегменте оба диапазона имеют одинаковые названия, настройки диапазонов в сегменте идентичны; во всех сегментах включено "Использовать для беспроводных сетей 2,4 и 5..." наверное это

-

Так еще лучше. Жаль, что у меня на сегодня "реакции" уже закончились, Тю-тю... (С) (кто скачивал log2, тот поймет, но загрузок только одна моя, похоже :))) )

-

Не так давно пытался запихнуть opkg на Extra KN-1711, ох и наплясался я в поисках, чего бы удалить, чтоб влезло. Про информацию о размере пакетов в приложении не знал, так что поддерживаю. Да и в приложении надо по каждой позиции щелкнуть тапнуть, информацию посмотреть, хорошо бы сразу видеть столбец с размером в списке компонентов.

-

Распаковал, посмотрел, поддерживаю. Спасибо!

-

Какая версия KeenOS у вас? У меня на одном из устройств с 4.3.6.3 включен FT в четырех двухдиапазонных сегментах. На нескольких устройствах и wifi-системах включен FT в трех двухдиапазонных сегментах. Обратите внимание на подсказки, возможно, у вас что-то не выполняется: "В этой секции вы можете настроить бесшовный роуминг (802.11k/r/v) для устройств, подключённых по Wi-Fi. Для этого необходимо добавить в сегмент хотя бы одну беспроводную сеть. Быстрое переключение (802.11r) будет работать для сетей с защитой WPA2-PSK, WPA2-PSK + WPA3-PSK, WPA3-PSK, WPA2 Enterprise, WPA2 + WPA3 Enterprise, WPA3 Enterprise. На двухдиапазонном устройстве для разблокировки опций 802.11r необходимо, чтобы в сегменте была только одна сеть Wi-Fi, либо, чтобы SSID, пароли и расписание работы сетей в обоих диапазонах совпадали." "Для того, чтобы активировать функцию быстрого подключения (802.11r) на беспроводных сетях Wi-Fi 2,4 ГГц и 5 ГГц одновременно, необходимо, чтобы SSID, пароли и расписание работы обеих сетей совпадали."

-

По умолчанию, все порты ретрансляторов в wifi-системе Кинетик работают в режиме транка с "родным" (native) vlan 1. Uplink-порт ретранслятора (который смотрит в сторону контроллера) не трогайте, остальные можно настроить по желанию. С не очень давних пор через cli точно можно, через web - не помню. Посмотрите команду "mws member port access".

-

Не знаю, как насчет тегированного VLAN1 на остальных портах коммутатора (вам виднее, как у вас должно быть), но в остальном, на портах 9, 10 и 12, на мой взгляд, сейчас все нормально. На контроллере wifi-системы тоже. Уточните, пожалуйста, что означают точечки (желтые и зеленые) у значков портов на скриншотах коммутатора? Скорость порта? Хорошо бы еще, если возможно, проверить, какие PVID на портах 9,10 и 12. Должно быть 1. Еще момент, что скрывается в пункте коммутатора DHCP Service? Он сам может быть DHCP-сервером? Или может в этом пункте DHCP-Snooping? Про DHCP-Snoopping вообще поищите по коммутатору, возможно он включен и надо коммутатору "объяснить", что на порту 9 также есть легитимный dhcp-сервер. Про роутинг на этом коммутаторе не скажу.

-

У вас есть про 802.1Q VLAN. Сделайте так: 1. На контроллере wifi-системы для сегмента "Домашняя сеть" порт 3 (куда подключен коммутатор) поставьте галочку, т.е. "Входит в сегмент". В остальных сегментах, проставьте номера VLAN и укажите для порта 3 "Входит в сегмент с VLAN". 2. На коммутаторе создайте соответствующие VLAN'ы. Для VLAN1 (Домашний сегмент) отметьте Untagged на портах, куда подключены конроллер и ретранслятор. Остальные VLAN'ы на портах, куда подключены контроллер и ретранслятор должны быть Tagged.

-

Судя по вашему ТЗ вам, по-моему, может подойти вот это: Контроллер wifi-системы в режиме обычной точки доступа. этот вариант подключения Кинетика имеет ограничения, но, на мой взгляд, он гораздо интереснее режима экстендера/автономной точки доступа. На микротике нарезаете vlan'ы для wifi, он же будет dhcp, nat, шлюз для wifi-клиентов. На нем же придется позаботиться о блокировке доступа из/к гостевой сети в остальные внутренние. Кинетик настраиваете по статье. Учтите, что Домашний сегмент у Кинетика всегда в vlan1. Но это не мешает, при необходимости, создать дополнительные сегменты. К Кинетику цепляете Бадди. Так подойдёт?

-

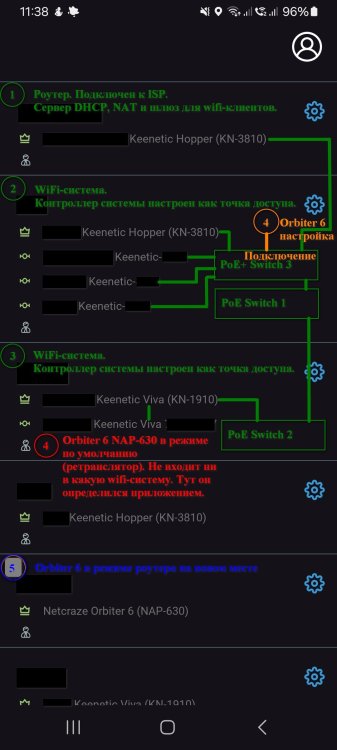

Вчера ездил устанавливть новый Орбитер6 в режиме роутера на его место. Чувствую, плохо объясняю, кто на ком стоял. Попробую наглядно. Есть локальная сеть с отдельными vlan'ами для wifi. Сеть построена на коммутаторах Switch 1,2 и 3. Зелеными обозначены существующие wifi-системы. Оранжевым - куда был подключен Орбитер при предварительной настройке в режиме по умолчанию (Ретранслятор/Точка доступа). Повторюсь, точка доступа была автономная, ни в какую wifi-систему не входила. Предварительная подготовка/настройка нужна потому что место установки в 170 км от моего основного места работы. Красным - куда Орбитер самоопределился при попытке добавить его в приложении. Я бы ещё понял (и это согласовывается с вашими словами), если бы он привязался к роутеру №1 (он же и dhcp-сервер, и шлюз для Орбитера) или, на крайний случай, к wifi-системе №2. Но он влез в систему №3.

-

Еще в догонку. В документации и на этикетке к Орбитеру 6 указан его адрес в режиме ретранслятора 192.168.1.3 (если он не получил адрес от DHCP), но о том, что при переключении в режим роутера адрес в домашней сети будет 192.168.1.1 нигде не подсказывается. Найти, роутер, конечно, не сложно, но лишние вопросы возникают.

-

Полностью подтверждаю такое поведение Orbiter 6 NAP-630. Сам столкнулся, сказать, что очень сильно удивился, это не сказать ничего, и отписался в Курилке. Там нет и варианта с переключением в режим Роутер. Только Ретранслятор или загрузить предварительно сделанные настройки из файла. И выхода из Мастера не предусмотрено, убрали такую возможность. И это подтверждаю. Скриншотов только не сделал.