Jabber

Участники форума-

Постов

44 -

Зарегистрирован

-

Посещение

Оборудование

-

Устройства

Ultra II

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения Jabber

Пользователь (2/6)

8

Репутация

-

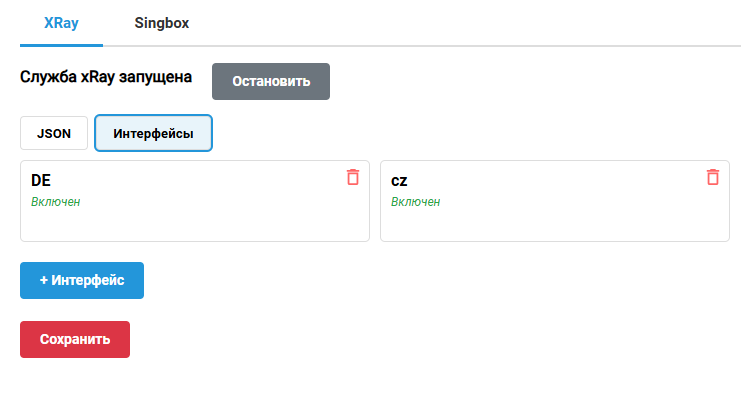

Все, я понял, нужно было интерфейсы XRay добавлять не по очереди, каждый раз нажимая "+ Интерфейс", а сразу втавить список ключей в окошко...

- 101 ответ

-

- 1

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

- 101 ответ

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

А можно какую то инструкцию как внедрить, например leastPing? В общем и целом разработка огонь.

- 101 ответ

-

- 1

-

-

- hydraroute

- neo

-

(и ещё 6 )

C тегом:

-

Сразу на первой Ultra с 2.16.D.12.0-11 не взлетел magitrickled 2:39PM INF starting MagiTrickle daemon version=0.2.1 2:39PM DBG added group id=d663876a name=Example 2:39PM INF starting service 2:39PM INF Starting UNIX socket on /opt/var/run/magitrickle.sock 2:39PM INF Starting HTTP server on [::]:8080 2:39PM ERR failed to start application error="failed to clear iptables: listing chains error: running [/opt/sbin/ip6tables -t nat -S --wait]: exit status 3: ip6tables v1.4.21: can't initialize ip6tables table `nat': Table does not exist (do you need to insmod?)\nPerhaps ip6tables or your kernel needs to be upgraded.\n" 2:39PM INF shutting down service 2:39PM INF service stopped 2:39PM INF shutting down service 2:39PM INF service stopped Видимо нужных для ipv6 модулей нет, хотя сам ipv6 по факту не используется, отключил в конфиге ipv6 disableIPv6: true запустился.

-

Ultra II Установленная версия 4.2 Alpha 17 работает PPTP VPN сервер. Клиентам PPTP раздаются фиксированные IP. В таблице Пользовательские маршруты указаны маршруты в подсети клиентов, в качестве гейтвея для каждой подсети указан соответствующий IP выдаваемый этому клиенту VPN. Если клиент активен, в таблице маршрутизации появляется маршрут в подсеть данного клиента. Обновление на 4.3 Alpha 12. В таблицу маршрутизации не добавляются маршруты в подсети активных клиентов PPTP VPN. В Пользовательские маршруты есть пара записей где в качестве гейтвея указан гейтвей провайдера и интерфейс к провайдеру, это работает без изменений, и добавляется в таблицу маршрутизации в 4.3 Alpha 12. Откат на 4.2 Alpha 17 восстановил доступ в подсети клиентов PPTP VPN.

-

Бился с 4G III на 2.16.D и понять не мог, в чем у него проблема с облаком и какая разница, ULTRA I прекрасно работает... Теперь ясно, жаль.

-

Оно не на keenetic OS ставится... Если у Вас уже в этом месте сложности, лучше не пытаться, а найти пошаговую инструкцию. Инструкция ищется по комбинации keenetic /opt/zapret Вариант рабочий на наших железках, на первой Ultra работает.

-

Добавил в рецепт команду выдачи прав на запуск

-

Ну прямо над Вашем же постом рецепт выложен...

-

В общем сам спросил, сам отвечу, быстрее способа не нашел. Старый добрый способ - выйти и зайти. Попытка обновления была с версии 2023.5.2 на 2024.3.0, заодно и питон с 3.10 на 3.11.. По инструкции страницей выше - 1) Удалил НА opkg remove --autoremove --force-depends homeassistant 2) Удалил пакеты python for p in $(opkg list-installed | grep python | cut -d' ' -f1); do opkg remove --autoremove --force-depends $p; done 3) Удалил директории python 3.10 и 3.11 rm -rf /opt/lib/python3.10 /opt/lib/python3.11 4) Установил НА на место, с требуемым opkg install homeassistant 5) Запустил hass -c /opt/var/lib/homeassistant --debug --verbose 6) Навалило несколько ошибок по модулям и одной интеграции, но с этим уже можно как-то отдельно разбираться 2024-04-24 14:02:03.803 ERROR (MainThread) [homeassistant.config] Platform error: tts - No module named 'gtts' 2024-04-24 14:03:02.050 ERROR (MainThread) [homeassistant.setup] Setup failed for custom integration 'smartlife': Unable to import component: No module named 'tuya_sharing' 2024-04-24 14:04:11.124 ERROR (MainThread) [homeassistant.setup] Setup failed for 'utility_meter': Unable to import component: No module named 'croniter' 2024-04-24 14:05:04.674 ERROR (MainThread) [homeassistant.setup] Setup failed for 'backup': Unable to import component: No module named 'securetar' Это 4е обновление за 2,5 года, как вариант НА появился у меня на keenetic, гладко прошло все только один раз, был вариант апгрейда который закончился переустановкой entware.

-

Сделал попытку обновления на 2024.3.0 Никаких жалоб в процессе не было, но результат такой - / # hass -c /opt/var/lib/homeassistant --debug --verbose Traceback (most recent call last): File "/opt/bin/hass", line 8, in <module> sys.exit(main()) ^^^^^^ File "/opt/lib/python3.11/site-packages/homeassistant/__main__.py", line 318, in main File "/opt/lib/python3.11/site-packages/homeassistant/__main__.py", line 83, in get_arguments File "/opt/lib/python3.11/site-packages/homeassistant/config.py", line 21, in <module> ModuleNotFoundError: No module named 'voluptuous' У HA в зависимостях указаны python3-voluptuous и python3-voluptuous-serialize - оба пакета стоя. Нужна инструкция, как чинить...