Frans

-

Постов

22 -

Зарегистрирован

-

Посещение

-

Победитель дней

2

Тип контента

Профили

Форумы

Галерея

Загрузки

Блоги

События

Сообщения, опубликованные Frans

-

-

2 часа назад, slydiman сказал:

Статья, на которую я дал ссылку в первом посте, не просто так появилась.

Вместо правила переадресации на роутере 192.168.1.1, сделайте статические маршруты до сети 172.16.82.х на роутерах 192.168.8(9).1 через шлюзы соответственно 192.168.8(9).100,

чтоб они знали за каким шлюзом находится сеть 172.16.82.х и отвечали на запросы из сети 172.16.82.х не на шлюз своего провайдера по умолчанию, а на шлюз 192.168.8(9).100 которым они соединены с роутером 192.168.1.1-

2

2

-

-

Открыть переадресацию другого порта отличного от порта основного роутера(например 81(444)) на порт 80(443) другого роутера.

В адресной строке придется вводить адрес и номер нестандартного порта после двоеточия :81(444) -

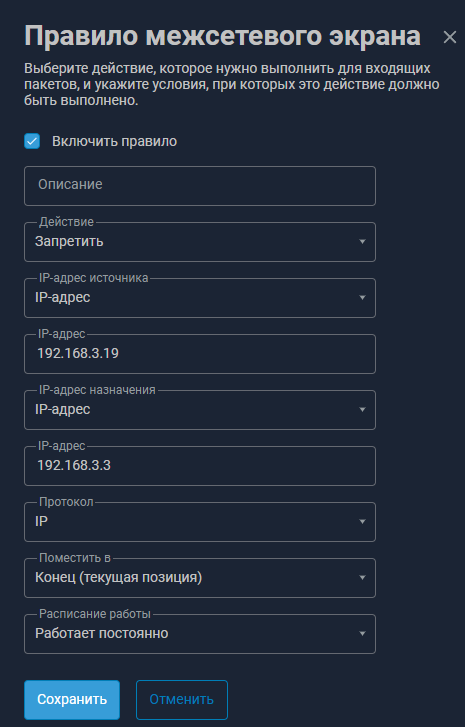

Такое правило в межсетевом экране сегмента "Видео" не пробовали?:

Спойлер

-

1

1

-

-

это что то ненормальное с подключением модема, зачем ему такая огромная подсеть?: https://ip-calculator.ru/#!ip=10.0.0.0/8

-

1

1

-

-

Осталось прописать маршрут ip r a 192.168.2.0/24 via 192.168.8.41 на Huawei, я это делал удаленно, через ноут человека, который живет на даче, программой AnyDesk

-

9 минут назад, Xakerz сказал:

он прописан. Кинетик лайт видит же сеть 192.168.2.0/24

хорошо, так что с правилом межсетевого экрана для wan интерфейса? не помогло?

-

1 минуту назад, Xakerz сказал:

WG используется только для доступа к сети 192.168.2.0/24. Выход в интернет идёт напрямую, без тоннеля.

тогда на 192.168.1.1 должен быть прописан статический маршрут до сети 192.168.2.0/24

3 минуты назад, Xakerz сказал:Можете подсказать, как это сделать?

думаю так:

10 минут назад, Xakerz сказал:На сколько я понимаю работу сетей, это не нужно. Хуавей в любом случае получит запрос с 192.168.8.41 и ответит тудаже. А вот keenetic lite уже должен понять, что ответ предназначен, например, для 192.168.2.25 и, соответственно отправить его в wg тоннель (во всяком случае так и работает nat)

Пробуйте, у меня удаленный (старый кинетик) начал отвечать только после прописке в нем маршрута

-

wg настроен маршрутом по умолчанию на keenetic lite (192.168.1.1)?

На keenetic lite (192.168.1.1) нужно разрешить трафик с wan интерфейса

На huawei b315 (192.168.8.1) пропиши статический маршрут:

ip r a 192.168.2.0/24 via 192.168.8.41 -

Интересно. Пишут, что он быстрее Wireguard

https://devsday.ru/blog/details/136671 -

Пропустили запятую в конце строчки "method"

и рекомендую шифрование ставить "method":"rc4-md5", оно быстрее, сравнивал тут:

не к чему избыточное шифрование, трафик уже зашифрован в WGесли туннель SS будете использовать только для WG, можно включить "mode":"udp_only", WG идет только по udp

-

1

1

-

-

Спасибо! получилось

(config)> ping-check profile test1 restart

PingCheck::Profile: "test1": enabled restarting interface. -

Модель Keenetic Omni II Версия ОС 2.16.D.11.0-0

Если случается сбой соединения примерно на 8+ минут, то Wireguard перестает слушать входящие запросы от клиентов, решается перезапуском интерфейса Wireguard.

Решил для перезапуска использовать ping-check, но столкнулся с тем, что не добавляется команда ping-check restart

Профиль test1 добавлен на интерфейс Wireguard1

команда ping-check restart, выдает ошибку Command::Base error[7405600]: no such command: restart.

Spoiler(config)> interface Wireguard1 ping-check restart

Command::Base error[7405600]: no such command: restart.

(config)> interface Wireguard1 ping-check restart Wireguard1

Command::Base error[7405600]: no such command: restart.

(config)> show ping-check test1pingcheck:

profile: test1host: 192.168.7.2

update-interval: 10

max-fails: 10

mode: icmpinterface:

name: Wireguard1

successcount: 0

failcount: 10

status: not readyipcache:

host: 192.168.7.2addresses: 192.168.7.2

-

5 hours ago, g7acnt7 said:

Подскажите, пожалуйста, что прописывать в этот key:

[E] Oct 29 00:00:08 ndm: Core::System::UConfig: key not found: servicehost.ndss.11.zyxel.ndmsystems.com

-

1

1

-

-

2 hours ago, g7acnt7 said:

Я не делал factory lock, потому что не понял, можно ли вернуться в режим редактирования env после этой операции. Это возможно?

Убрать lock можно через UART, в консоли загрузчика, командой:

setenv lock -

3 hours ago, Explosive said:

1. Продолжить если я на каком-то моменте прервал?

Войти в настройки интерфейса (config-if) можно так: (config)> interface Wireguard0

Войти в настройки пира (config-wg-peer) можно так, в конце введя (public-key) удаленного пира:

(config)> interface Wireguard0 wireguard peer R2xBU+IA9GYIOKM4I7nIeNFhWzHswjIYfnHCTFaI35E=

Команду можно выполнить из основного меню (config), не заходя в настройки, одной строкой:

(config)> interface Wireguard0 wireguard peer R2xBU+IA9GYIOKM4I7nIeNFhWzHswjIYfnHCTFaI35E= no allow-ips 192.168.111.111/323 hours ago, Explosive said:2. Если например была команда с неверными параметрами, например allow-ips 192.168.111.111/32 ну или любая другая?

Неверные параметры можно удалить командой, добавив перед ней (no): (config-wg-peer)> no allow-ips 192.168.111.111/32

3 hours ago, Explosive said:3. Как отключить WG или очистить все настройки?

Отключить: (config)> interface Wireguard0 down

Удалить: (config)> no interface Wireguard0

при удалении очищаются настройки Wireguard, но остаются не связанные с ним настройки, такие как

no isolate-private

ip nat Wireguard0

их можно удалить командой, добавив перед ней (no) или удалив, как в случае с (no isolate-private)3 hours ago, Explosive said:4. Где посмотреть настройки потом по SSH?

(config)> show interface Wireguard0

-

2

2

-

-

- Популярный пост

- Популярный пост

11 hours ago, Gp21 said:А вас не сильно затруднит дополнить инструкцию по подключению в качестве пира?

Всем спасибо, что оценили мой скромный труд )

Написал краткую инструкцию по настройке Wireguard клиента через CLI:

SpoilerСоздаем Wireguard клиент через командную строку кинетика:

1. Создаем интерфейс:

(config)> interface Wireguard0

ключи(private-key и public-key) автоматически генерируются при создании интерфейсаДля подключения к публичным серверам Wireguard в интернете, можно принудительно добавить private-key ключ командой:

(config-if)> wireguard private-key UshaeghezaiJ7reo8iK6ear0eomujohkeen8jahX5uo=2. Назначаем имя:

(config-if)> description "WG-CL1"3. Назначаем внутренний IP-адрес и подсеть туннеля:

(config-if)> ip address 192.168.6.2/30

В этом примере я создал подсеть /30, т.к у меня будет только один Wireguard клиент с адресом 192.168.6.2/30

если вы планируете подключать к удаленному серверу много клиентов и объединять их локальные сети, можете забабахать подсеть /244. Назначаем порт, на котором будет слушать Wireguard, по умолчанию порт будет 48950, можете изменить его на любой

(config-if)> wireguard listen-port 489525. Включаем автоматическую подстройку mtu на интерфейсе Wireguard:

(config-if)> ip tcp adjust-mss pmtu6. Добавляем пира(удаленного сервера), публичный ключ(public-key) удаленного сервера:

(config-if)> wireguard peer R2xBU+IA9GYIOKM4I7nIeNFhWzHswjIYfnHCTFaI35E=7. Добавляем белый адрес(можно в формате IP адреса) удаленного Wireguard сервера, и через двоеточие, его порт:

(config-wg-peer)> endpoint example.wireguard.com:48951

тут example.wireguard.com вымышленный адрес8. Добавляем подсеть IP-адресов, на которые разрешена передача пакетов по туннелю

(config-wg-peer)> allow-ips 192.168.6.1/32

(config-wg-peer)> allow-ips 192.168.3.0/24

(config-wg-peer)> allow-ips 0.0.0.0/0

тут 192.168.6.1/32 это адрес Wireguard сервера на удаленном роутере, 192.168.3.0/24 это локальная сеть на удаленном роутере,

сеть 0.0.0.0/0 нужна для доступа в интернет9. Назначаем интервал внутренней проверки доступности Wireguard сервера:

(config-wg-peer)> keepalive-interval 25

В этом примере установлено значение 25 секунд, как рекомендуют в OpenWrt, на странице настроек KEENETIC, указано 15 секунд.

У меня клиент через 4G модем работает без проблем уже трое суток на значении 25 секунд10. Выходим из настроек пира:

(config-wg-peer)> exit11. Определяем интерфейс Wireguard0, как ведущий в глобальную сеть (в интернет):

(config-if)> ip global auto

после завершения настроек, через веб-морду зайдите в меню "Интернет" на странице "Приоритеты подключений" появится интерфейс WireGuard.

Перетащите его в начало списка, чтобы сделать основным подключением12. Запускаем Wireguard:

(config-if)> up13. Выходим из настроек интерфейса:

(config-if)> exit14. По желанию, если вам нужно разрешить соединения между интерфейсами типа private:

(config)> no isolate-private15. Проверяем состояние интерфейса Wireguard0, и копируем public-key нужный для настройки удаленного сервера

(config)> show interface Wireguard016. Сохраняем сделанные настройки при помощи команды:

(config)> system configuration save17. DNS сервера настраивайте через веб-морду, по вашему вкусу, можно назначить адрес удаленного Wireguard сервера(192.168.6.1)

18. По желанию, для возможности работы с удаленной локальной сетью, в нашем случае она 192.168.3.0/24,

для WireGuard-интерфейса нужно разрешить входящий трафик и указать статический маршрут в удаленную сеть,

подробно с картинками, написано тут: https://help.keenetic.com/hc/ru/articles/360012075879

кратко напишу ниже:

а) Откройте страницу "Межсетевой экран". Для WireGuard-интерфейса (в нашем примере это "WG-CL1) добавьте и включите разрешающее правило для IP-протокола, адрес источника и назначения "Любой"

б) Чтобы по туннелю отправлялся трафик в удаленную сеть(192.168.3.0/24), добавьте статический маршрут до сети 192.168.3.0/255.255.255.0 через интерфейс "WG-CL1"

в) Не забудьте на сервере так-же разрешить трафик в удаленную сеть(192.168.10.0/24), добавьте статический маршрут до сети 192.168.10.0/255.255.255.0 через интерфейс "WG-S"надеюсь, не допустил ошибок

-

11

11

-

- Популярный пост

- Популярный пост

На официальной странице отсутствует инфа по настройке Wireguard через CLI.

Набросал краткую инструкцию, как поднять Wireguard сервер через командную строку кинетика:SpoilerСоздаем Wireguard сервер через командную строку кинетика:

Роутер должен иметь белый адрес в интернете, чтоб на него могли подключаться клиенты.

1. Создаем интерфейс:

(config)> interface Wireguard0

ключи(private-key и public-key) автоматически генерируются при создании интерфейса2. Назначаем имя:

(config-if)> description "WG-S"3. Назначаем внутренний IP-адрес и подсеть туннеля:

(config-if)> ip address 192.168.6.1/30

в этом примере я создал подсеть /30, т.к у меня будет только один Wireguard клиент с адресом 192.168.6.2/30 (роутер на OpenWrt в деревне)

если вы планируете подключать много клиентов, можете забабахать подсеть /244. Назначаем порт, на котором будет слушать Wireguard, по умолчанию порт будет 48950, можете изменить его на любой

(config-if)> wireguard listen-port 489515. Для предоставления доступа в интернет удаленным клиентам устанавливаем уровень безопасности private:

(config-if)> security-level private6. Включаем автоматическую подстройку mtu на интерфейсе Wireguard:

(config-if)> ip tcp adjust-mss pmtu7. Добавляем пира(удаленного клиента), публичный ключ(public-key) удаленного пира:

(config-if)> wireguard peer R9xBU+IA7GYIOKM4I5nIeNFhWzHswjIYfnHCTFaI19E=8. Добавляем подсеть IP-адресов, на которые разрешена передача пакетов по туннелю

(config-wg-peer)> allow-ips 192.168.6.2/32

(config-wg-peer)> allow-ips 192.168.10.0/24

тут 192.168.6.2/32 это адрес Wireguard клиента на удаленном роутере, а 192.168.10.0/24 это локальная сеть на удаленном роутере10. Выходим из настроек пира:

(config-wg-peer)> exit11. Запускаем Wireguard:

(config-if)> up12. Выходим из настроек интерфейса:

(config-if)> exit13. Для предоставления доступа в интернет удаленным клиентам для Wireguard0 включаем автоматическую трансляцию адресов (NAT):

(config)> ip nat Wireguard014. По желанию, если вам нужно разрешить соединения между интерфейсами типа private:

(config)> no isolate-private15. Проверяем состояние интерфейса Wireguard0, и копируем public-key нужный для настройки удаленного клиента

(config)> show interface Wireguard016. Сохраняем сделанные настройки при помощи команды:

(config)> system configuration saveСегодня утром на Wireguard измерил скорость, дошла до 40 Мбит/с

Раньше на тоннеле IPsec не поднималась выше 26 Мбит/сСпасибо Le ecureuil

-

14

14

Сделать возможность управления профилями esim

в Развитие

Опубликовано

Видео от Центрсвязь в тему: