Dimm500

Участники форума-

Постов

12 -

Зарегистрирован

-

Посещение

Оборудование

-

Устройства

Extra (KN-1710)

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения Dimm500

Пользователь (2/6)

0

Репутация

-

Ну, например чтобы люди, которые не любят, когда вендор их пытается привязать к себе рассматривали ваши железки в качестве покупки. Приер - захотелось мне слегка усилить на квартире родителей сигнал в одной из комнат. Основным роутером служит Кинетик, дома у меня валяется старый tp-link на OpenWRT, но подключть его к Кинетику с помощью EasyMesh я не смогу. В следующий раз при покупке основной железки я задумаюсь брать ли мне ваше устройство или купить что-то, что поддерживает мировые стандарты.

-

Перезагрузил и проверил на 4.2.1 - все точно также. На 4.3. не очень хочется проверять т.к. все-таки beta. Еще добавлю для чего вообще это делается - на данный момент на последних Андройдах IKE2/IPsec это единственный VPN, который встроен в систему, и должен работать из коробки без установки стороннего софта.

-

Собственно вся суть в теме. VPN работал, мобила подключалась, потом в какой-то момент перестал. Пробовал штатным Android клиентом и StrongSwan как предлагается тут: https://help.keenetic.com/hc/ru/articles/8866287233180-Подключение-к-VPN-серверу-IKEv2-из-Android . Не работает ни так ни так. Что в Кинетике, что в StrongSwan в логе: Ноя 16 14:59:07 charon 11[NET] received packet: from 192.168.21.104[54170] to 88.201.186.211[500] (948 bytes) Ноя 16 14:59:07 charon 11[ENC] parsed IKE_SA_INIT request 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) N(HASH_ALG) N(REDIR_SUP) ] Ноя 16 14:59:07 charon 11[IKE] no IKE config found for 88.201.186.211...192.168.21.104, sending NO_PROPOSAL_CHOSEN Ноя 16 14:59:07 charon 11[ENC] generating IKE_SA_INIT response 0 [ N(NO_PROP) ] Ноя 16 14:59:07 charon 11[NET] sending packet: from 88.201.186.211[500] to 192.168.21.104[54170] (36 bytes) Ноя 16 14:59:08 upnp Failed to remove PCP mapping internal port 47984, protocol TCP Ноя 16 14:59:08 upnp Failed to remove PCP mapping internal port 47989, protocol TCP self-test_KN-1011_stable_4.01.C.7.0-1_router_2024-11-16T15-00-30.889Z.txt

-

Dimm500 подписался на IPsec и AWS Site-to-Site VPN.

-

IPsec и AWS Site-to-Site VPN.

Dimm500 опубликовал тема в Обсуждение IPsec, OpenVPN и других туннелей

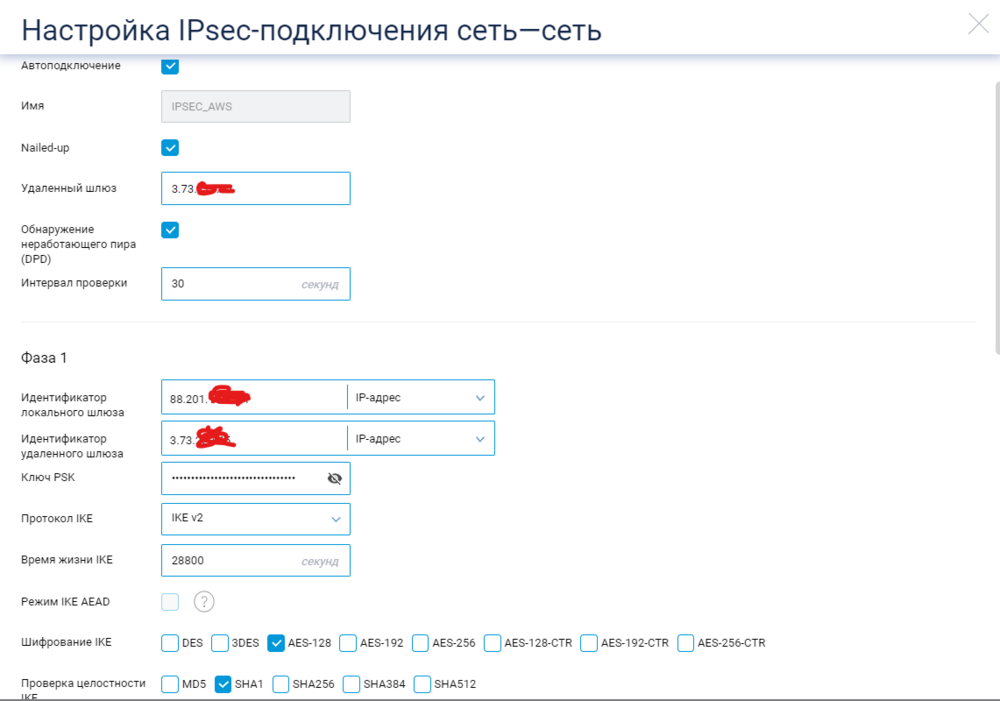

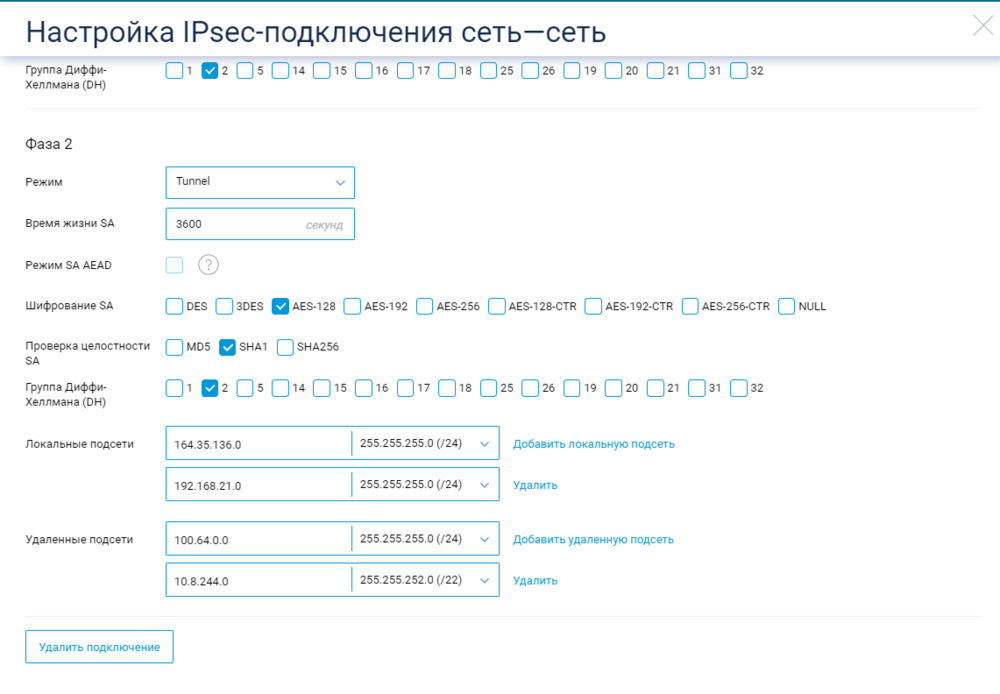

Подскажите, пожалуйста - пытаюсь поднять на Keenetic Giga (KN-1011) IPsec site-to-site VPN route based тоннель до Амазона, и это у меня даже получилось, но при помощи opkg и strongswan. Однако не получается туда ничего смаршрутизировать. Собственно Амазон после установки тоннеля поднимает 2 IP адреса внутри тоннеля, в моём случае это 169.254.48.129 на стороне Амазона и 169.254.48.130 на моей стороне. Для того чтобы попадать в приватные сетки на стороне Амазона, он предлагает на моей стороне прописать маршрут на эти сетки через адрес 169.254.48.129, а теперь две проблемы - после поднятия тоннеля на стороне кинетика не поднимается адрес 169.254.48.130. В статье https://medium.com/@tanmaybhandge/aws-site-to-site-vpn-connection-using-strongswan-fb2f2f1b1f44 предлагается сделать это руками при помощи vti интерфейса, но opkg это не умеет, и выдает ошибку RTNETLINK answers: Operation not supported Вторая проблема - я попробовал создать его с помощью алиаса и повесить вручную на wan интерфейс. Это получилось, но 169.254.48.129 не пингуется. В общем основной вопрос - можно это как-то обойти? Конфиг ipsec.conf от strongswan прилагаю: / # cat /opt/etc/ipsec.conf # ipsec.conf - strongSwan IPsec configuration file # basic configuration config setup # strictcrlpolicy=yes # uniqueids = no # Add connections here. conn Tunnel1 authby=secret auto=start type=tunnel keyexchange=ikev2 keylife=1h ikelifetime=8h left=88.201.x.x leftid=88.201.x.x right=3.73.x.x esp=aes128-sha1-modp1024 ike=aes128-sha1-modp1024 keyingtries=%forever leftsubnet=192.168.21.0/24 rightsubnet=100.64.0.0/24 dpddelay=10 dpdtimeout=30 Дополнительный вопрос - почему не получается настроить тоннель через стандартный интерфейс, вроде особых отличий от конфига там нет: -

Во-первых, небольшое дополнение к предыдущему моему посту - чтобы заработал первый порт в режиме бриджа, помимо снятия ролей с него, надо еще его в первый vlan отправить. Возник еще один вопрос: к SSTP серверу я в итоге в таком конфиге подключался, видел ротуер и пинговал айпи роутера 192.168.4.3 (на SSTP был настроен другой диапазон, пусть будет 10.10.1.0), но остальные компы из сети я не пинговал, что логично т.к. у них гейтвеем стоит 192.168.4.1 и они о сети 10.10.1.0 ничего не знают). В итоге отключил на SSTP NAT и поменял диапазон на 192.168.4.40-192-168.4.45 (этот диапазон не входит в диапазон, который прописан на основном гейтвее 192.168.4.1). Всё заработало, но интересует один нюанс - я правильно понимаю, что SSTP сервер может выдавать IP адреса только тем устройствам, которые к нему подключены по SSTP. Т.е. он не начнет выдавать в локалку 192.168.4.0 всем компам свои 6 закреплённых за ним адресов?

-

Всё, спасибо, разобрался. В режиме "Роутера" все заработало. Основной косяк был в отсутствии DNS сервера на локальном интерфейсе. Прописывается в разделе Интернет-фильтр в веб-интерфейсе. Осталось найти как в режиме роутера переписать первый порт из WAN интерфейса в LAN и тогда вообще счастье будет . UPD: Нашёл, похоже достаточно в CLI прописать interface FastEthernet0/0 no role , но проверить пока возможности не было.

-

Я так понимаю речь о том, чтобы в режиме "Роутер" воткнуть и аплинк и клиентов в LAN порты (со второго по 5-ый), но в этом случае ложиться WAN интерфейс и перестаёт работать KeenDNS и SSTP сервер, т.к. они вешаются на WAN интерфейс. На LAN интерфейсе в режиме Роутер и статическом адресе, нет возможности указать правильный гейтвэй, гейтвэй можно повесить только на WAN, а т.к. в него ничего не воткнуто, то роутер вообще перестаёт в Интернет ходить.

-

На данный момент никакого временного костыля нет? Типа запуска SSTP сервера из CLI?

-

Именно. В стандартном режиме все работает, но в "точке доступа" в веб интерфейсе нет старт/стопа и настройки SSTP сервера (как и любого другого впрочем), подозреваю, что можно его стартовать и настроить через CLI, хочется узнать как. Если коротко, то суть проблемы: сеть - серый айпи за НАТ. На входе стоит не Zyxel. Этот не Zyxel не имеет аналога KeenDNS, соответственно подключится к нему по VPN не представляется возможном. Пусть внутренняя сеть будет с адресацией 192.168.X.0/24 . Граничный НЕ Zyxel соответственно является гейтвеем и имеет IP 192.168.X.1, ставим Zyxel в режим "Роутер" и присваиваем ему IP 192.168.X.2, активируем KeenDNS, присваиваем доменное имя, активируем SSTP сервер - всё отлично, можем подключиться по VPN и попасть в нашу сеть откуда угодно, но вынуждены компы за Zyxelem и устройства, которые подключаются к нему по вайфай вывести из нашей сети и задать другую адресацию т.к. Zyxel не даёт на внешнюю и внутреннюю сети повесить IP из одного диапазона. При переходе же в режим "Точка доступа" все интерфейсы находятся в одной сети, но исчезают страницы с активацией и настройкой SSTP сервера.

-

Dimm500 присоединился к сообществу

-

Подскажите, пожалуйста, есть ли возможность поднять на Keenetic Extra SSTP сервер в режиме "точка доступа"? Нужно для того, чтобы подключаться по доменному имени к сети на объекте через KeenDNS.