Deadlock

Участники форума-

Постов

31 -

Зарегистрирован

-

Посещение

Оборудование

-

Устройства

Netcraze Giga NC-1012

Посетители профиля

Блок последних пользователей отключён и не показывается другим пользователям.

Достижения Deadlock

Пользователь (2/6)

15

Репутация

-

В последней версии openconnect-gui-1.6.2 работает с камуфляжем.

-

Приветствую, коллеги! Решил задачку по установке split-туннелирования через Openconnect-gui под виндой. Задача состояла в том, чтобы маршрутизировать трафик исключительно в определённую подсеть Кинетика, а клиент Openconnect-gui по умолчанию переопределяет маршрут по умолчанию. Покурив интернеты, нашёл кусок кода и вставил в конфигурационный скрипт клиента "vpnc-script.js" между разделами "Initial setup" и "Utilities". Логика там простая: при объявлении переменной "CISCO_SPLIT_INC", маршрут строится в определённые тобой подсети, иначе маршрут по умолчанию переопределяется. // -------------------------------------------------------------- // Split Tunnel Configuration // -------------------------------------------------------------- // Number of split-include rules to add to the routing table (these will be routed via VPN) env("CISCO_SPLIT_INC") = 1; // Rule 1: Admin-Net_Keenetic_Giga env("CISCO_SPLIT_INC_0_ADDR") = '192.168.xxx.x'; env("CISCO_SPLIT_INC_0_MASK") = '255.255.255.248'; env("CISCO_SPLIT_INC_0_MASKLEN") = 29; // Number of split-exclude rules to add to the routing table (these will be routed via default outbound internet connection). // Setting this to 0 ignores any routes pushed by the VPN. env("CISCO_SPLIT_EXC") = 0; env("CISCO_SPLIT_INC") = 1 - количество правил для добавления в таблицу маршрутизации, env("CISCO_SPLIT_EXC") = 0 - игнорирование прилетеdших маршрутов с сервера. В строчках ниже нолики меняете на единички, если будет второе правило, и так далее: env("CISCO_SPLIT_INC_0_ADDR") env("CISCO_SPLIT_INC_0_MASK") env("CISCO_SPLIT_INC_0_MASKLEN")

-

SFP + Keenetic + Ростелеком - не без трудностей, но я сделал это https://tt.derfenix.pro/FktTuwrg6h0 ------ XPON ONU STICK и Keenetic GIGA на Ростелекоме. Настройка. https://dzen.ru/a/Zhp9iBkTEnkHW05y?ysclid=mfqcenq2z2242320356

-

Расширил список доменов в своём посте.

-

Потому что иной вариант не имеет смысла в текущих реалиях.

-

Не нужно так громко кричать о подобных желаниях на этом форуме. Вот тебе полная инструкция, не благодари: 1. Создай новую группу объектов: > object-group fqdn Tytrooba 2. Заполни группу адресами: > object-group fqdn Tytrooba include {address}, где {address} есть: googlevideo.com wide-youtube.l.google.com youtube-nocookie.com youtube.com youtube.googleapis.com youtube.l.google.com youtubei.googleapis.com ytimg.com ytimg.l.google.com youtu.be ggpht.com googleusercontent.com nhacmp3youtube.com gstatic.com wide-youtube.l.google.com play.google.com 1e100.net you.tube yt.be youtube-ui.l.google.com googleapis.com gvt1.com gvt2.com gvt3.com 3. Подруби группу к своему варегуарду: > dns-proxy route object-group Tytrooba Wireguard0 auto reject

-

А вот что пишут Strongswan'овцы, почему не работает чистый Андрюша ) Согласно проекту EAP-MSCHAPv2 , ключи выводятся согласно RFC 3079 (MPPE). В результате получается два 128-битных ключа: MasterSendKey и MasterReceiveKey (т.е. всего 32 октета). Однако согласно RFC 5247 MSK для методов EAP ДОЛЖЕН быть не менее 64 октетов , поэтому эти ключи необходимо каким-то образом дополнить. Первые бета-версии Windows 7 еще в 2009 году (именно это мы и тестировали, когда реализовывали EAP-MSCHAPv2) делали это следующим образом: MasterReceiveKey|16 zero bytes|MasterReceiveKey|16 zero bytes. Но в версии-кандидате Windows 7 это было изменено на: MasterReceiveKey|MasterReceiveKey|32 zero bytes, которое с тех пор используем мы и другие реализации. Поэтому, пока Google не исправит свой клиент соответствующим образом, вы не сможете подключиться.

-

Заходи, я порешал))

-

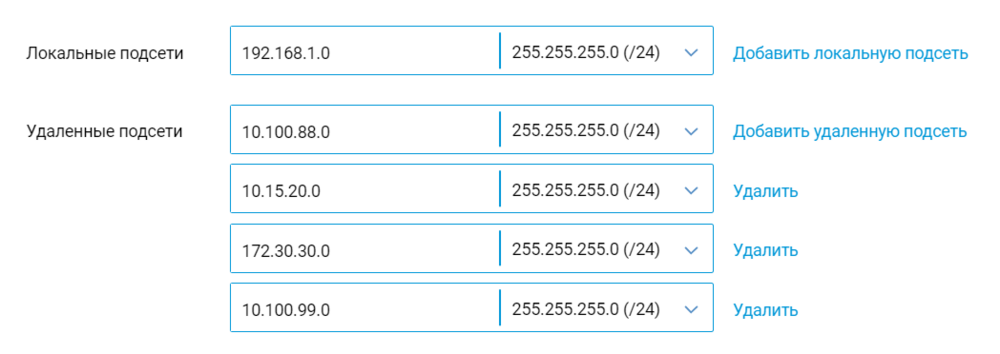

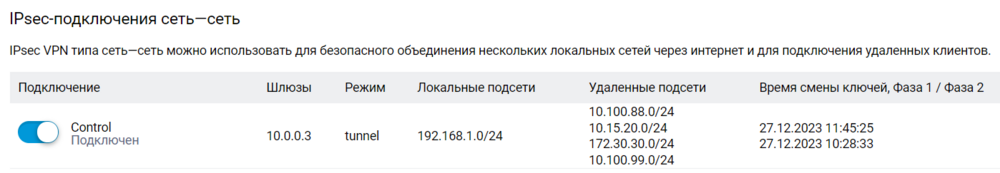

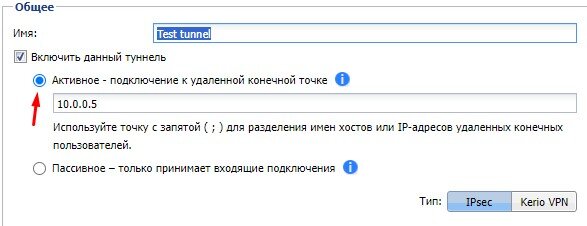

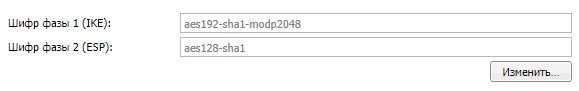

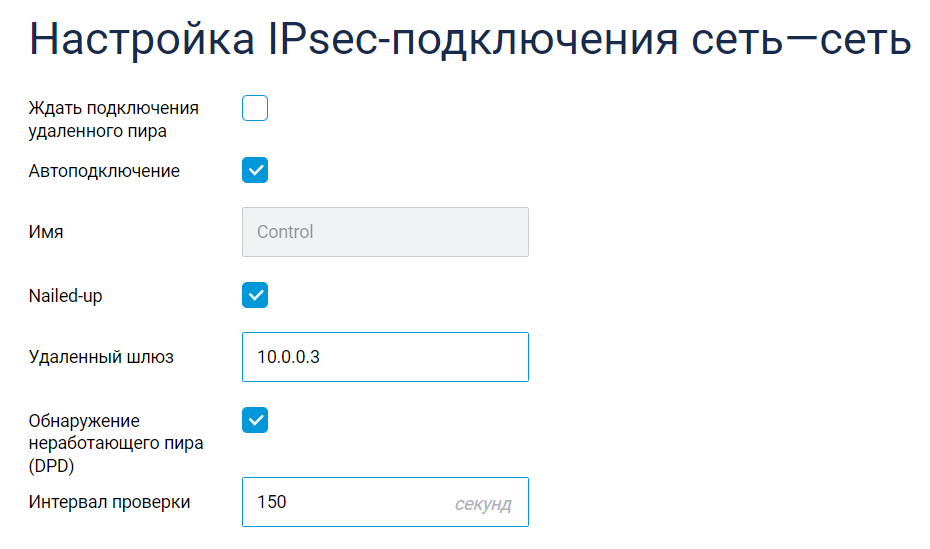

Всех с наступающим! Итак, в 4.0 появилась долгожданная, по крайней мере для меня фича, позволяющая дополнительно добавлять локальные и удаленные подсети. Туннель поднят в паре с Kerio Control. Его IPsec реализован на базе Strongswan. Первые попытки не увенчались успехом. То есть связность была исключительно между подсетями, которые были первыми в списке, доп. сети доступны не были, child SA not established, как говорится. А когда меняешь местами любые подсети, то доступ всё равно был у первых в списке. Покопавшись по форумам, у многих парней та же проблема. Сегодня удалось победить в своей тестовой среде. Описываю, что сделал. 1. Отключил шифры по умолчанию в Control и выставил такие: Фаза1 - aes192-sha1-modp2048, Фаза2 - aes128-sha1. Затем в Кинетике соответственно. 2. Выставил в настройках обоих активный режим, то есть и Keenetic и Control стали инициаторами. Это произошло случайно, но туннель нормально поднялся. 3. Подключился к Кинетику в консоль и вуаля: (config)> show crypto map crypto_map, name = Control: config: remote_peer: 10.0.0.3 enabled: yes crypto_ipsec_profile_name: Control mode: tunnel status: primary_peer: true phase1: name: Control unique_id: 309 ike_state: ESTABLISHED establish_time: 1703655957 rekey_time: 1703666725 reauth_time: 0 local_addr: 10.0.0.5 remote_addr: 10.0.0.3 ike_version: 1 local_spi: 1451d08a1e0249f9 remote_spi: f685e81611168d23 local_init: yes ike_cypher: aes-cbc-192 ike_hmac: sha1 ike_dh_group: 14 phase2_sa_list: phase2_sa, index = 0: unique_id: 1 request_id: 1 sa_state: INSTALLED mode: TUNNEL protocol: ESP encapsulation: no local_spi: ccb5ab7e remote_spi: cccaff94 ipsec_cypher: esp-aes-128 ipsec_hmac: esp-sha1-hmac ipsec_dh_group: in_bytes: 166702 in_packets: 783 in_time: 1703658191 out_bytes: 169888 out_packets: 705 out_time: 1703658191 rekey_time: 1703659506 local_ts: 192.168.1.0/24 remote_ts: 10.100.88.0/24 phase2_sa, index = 1: unique_id: 2 request_id: 2 sa_state: INSTALLED mode: TUNNEL protocol: ESP encapsulation: no local_spi: c25aec11 remote_spi: c8b74fe0 ipsec_cypher: esp-aes-128 ipsec_hmac: esp-sha1-hmac ipsec_dh_group: in_bytes: 1200 in_packets: 20 in_time: 1703658080 out_bytes: 1200 out_packets: 20 out_time: 1703658080 rekey_time: 1703659505 local_ts: 192.168.1.0/24 remote_ts: 10.15.20.0/24 phase2_sa, index = 2: unique_id: 3 request_id: 3 sa_state: INSTALLED mode: TUNNEL protocol: ESP encapsulation: no local_spi: c75d44a2 remote_spi: c7cb5e43 ipsec_cypher: esp-aes-128 ipsec_hmac: esp-sha1-hmac ipsec_dh_group: in_bytes: 1200 in_packets: 20 in_time: 1703658087 out_bytes: 1200 out_packets: 20 out_time: 1703658087 rekey_time: 1703659525 local_ts: 192.168.1.0/24 remote_ts: 172.30.30.0/24 phase2_sa, index = 3: unique_id: 4 request_id: 4 sa_state: INSTALLED mode: TUNNEL protocol: ESP encapsulation: no local_spi: cef01974 remote_spi: c79a10eb ipsec_cypher: esp-aes-128 ipsec_hmac: esp-sha1-hmac ipsec_dh_group: in_bytes: 58740 in_packets: 979 in_time: 1703658100 out_bytes: 58740 out_packets: 979 out_time: 1703658101 rekey_time: 1703659503 local_ts: 192.168.1.0/24 remote_ts: 10.100.99.0/24 state: PHASE2_ESTABLISHED Все хосты всех подсетей пингуются в обе стороны, всё rulezzz!